1. RAT이란

RAT(Remote Access Trojan)은 공격자가 피해자의 컴퓨터나 네트워크에 대한 무단 원격 접근 및 제어를 가능하게 하는 악성 소프트웨어.

2. RAT의 종류 및 특징

- 표준 RAT

- 가장 일반적인 유형

- 키스트로크 캡처, 스크린샷 촬영, 파일 접근, 명령 실행 등 다양한 기능 제공

- 파일 전송, 프로세스 조작, 레지스트리 편집 기능 포함

- 키로거 RAT

- 키스트로크를 캡처하여 비밀번호, 로그인 정보 등 민감한 정보 탈취

- 암호화된 통신도 키 입력 단계에서 캡처하여 우회 가능

- 하이브리드 RAT

- 여러 기능을 결합한 다목적 RAT

- 모듈식 설계로 새로운 기능을 다운로드하여 확장 가능

- 다양한 플랫폼(Windows, macOS, Android, Linux)에서 작동

- 모바일 RAT (mRAT)

- 스마트폰을 대상으로 하는 RAT

- SMS 메시지 및 통화 기록 접근, 통화 감청, 기기 원격 제어 기능 제공

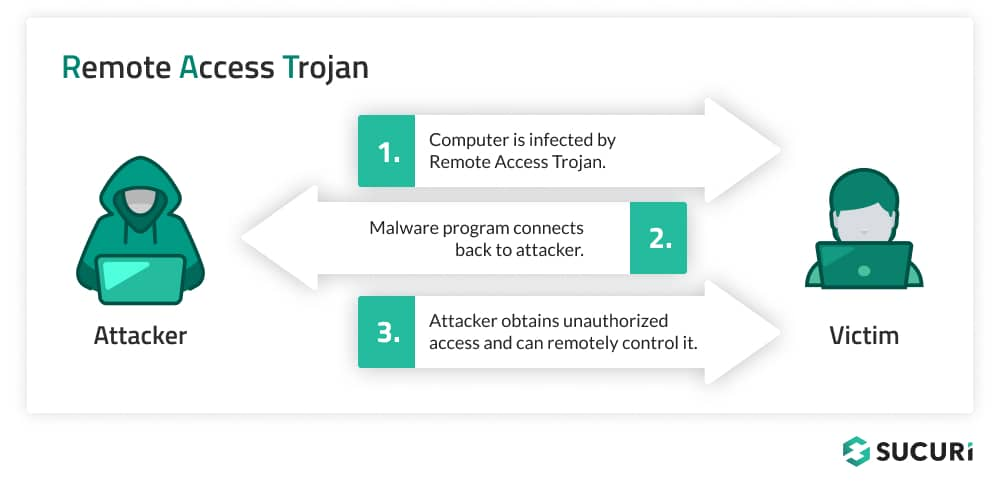

3. RAT의 동작 흐름

- 초기 감염: 이메일 첨부파일, 악성 다운로드, 또는 대규모 멀웨어 패키지의 일부로 전파

- 백도어 생성: 시스템에 설치된 후 공격자를 위한 백도어 생성

- 정보 수집: 시스템 정보 수집, 키로깅, 스크린 캡처 등 수행

- 통신 설정: 명령 및 제어(C2) 서버와 통신 설정

- 추가 악성코드 다운로드: 필요에 따라 추가 악성코드 설치

- 지속적인 제어: 공격자가 시스템을 지속적으로 모니터링하고 제어

4. RAT의 구조

- 파일 유형별 특징

RAT(Remote Access Trojan)은 다양한 파일 유형으로 배포될 수 있으며, 각 유형별로 특징이 있음:

- 실행 파일(.exe):

- 주로 Windows 시스템을 대상으로 함

- 직접 실행 가능한 형태로 배포됨

- 안티바이러스 소프트웨어의 주요 탐지 대상

- 스크립트 파일(.vbs, .ps1):

- Windows 내장 스크립트 엔진을 이용해 실행됨

- 텍스트 기반이라 수정과 난독화가 용이함

- 보안 설정에 따라 실행이 제한될 수 있음

- 문서 파일(.doc, .pdf):

- 매크로나 취약점을 이용해 RAT을 로드함

- 일반적인 업무용 문서로 위장하여 사용자의 의심을 피함

- 파일 확장자만으로는 악성 여부 판단이 어려움

- 디스크 이미지 파일(.img, .iso):

- 정상적인 디스크 이미지로 위장

- 파일 내부에 악성 코드를 숨길 수 있음

- 안티바이러스 소프트웨어의 검사를 우회하기 쉬움

- 압축 파일(.zip):

- 특수하게 포맷된 악성 ZIP 파일로 배포

- 내부에 여러 파일을 포함할 수 있어 복잡한 RAT 구조 숨기기 용이

- 암호화된 압축 파일로 배포되어 검사를 어렵게 만들 수 있음

- 주요 기능 분석

- 원격 명령 실행: 시스템에서 임의의 명령어 실행 가능

- 파일 시스템 접근: 파일 읽기, 수정, 삭제 기능

- 키로깅: 사용자의 키보드 입력 기록

- 화면 및 웹캠 캡처: 사용자의 화면이나 웹캠 영상 녹화

- 네트워크 트래픽 감시: 사용자의 온라인 활동 모니터링

- 보안 위험성

- 데이터 유출: 민감한 개인 및 기업 정보 탈취 위험

- 시스템 손상: 무단 시스템 변경 및 추가 악성코드 설치 가능성

- 금융 사기: 온라인 뱅킹 정보 탈취로 인한 금전적 피해

5. 분석 방법론 및 탐지 기법

- 정적 분석

- PE/ELF 구조 분석: 엔트리 포인트, 섹션 구조, 임포트 테이블 검사

- 문자열 분석: 의심스러운 문자열, URL, API 호출 식별

- 시그니처 기반 탐지: 알려진 RAT 패턴과 대조

- 동적 분석

- 샌드박스 환경에서 실행 및 행위 분석

- API 호출 모니터링: 시스템 변경, 네트워크 활동 관찰

- 네트워크 트래픽 분석: C2 서버와의 통신 패턴 식별

- 회피 기법 및 대응책

회피 기법:

- 샌드박스 탐지: 실행 지연, 환경 체크 등을 통해 분석 회피

- 코드 난독화: 정적 분석을 어렵게 만듦

- 암호화 통신: C2 서버와의 통신을 암호화하여 탐지 회피

대응책:

- 행위 기반 탐지: 의심스러운 시스템 활동 모니터링

- 네트워크 트래픽 분석 강화: 암호화된 통신 패턴 식별

- 머신러닝 기반 탐지: 알려지지 않은 변종 RAT 탐지

- RAT 해결 방법론

- 격리: 감염된 시스템을 네트워크에서 격리

- 분석: 악성코드 샘플 수집 및 상세 분석 수행

- 제거: 전문 안티멀웨어 도구를 사용하여 RAT 완전 제거

- 복구: 시스템 복원 및 패치 적용

- 모니터링: 재감염 여부 지속적 관찰

- 예방: 보안 정책 강화 및 사용자 교육 실시