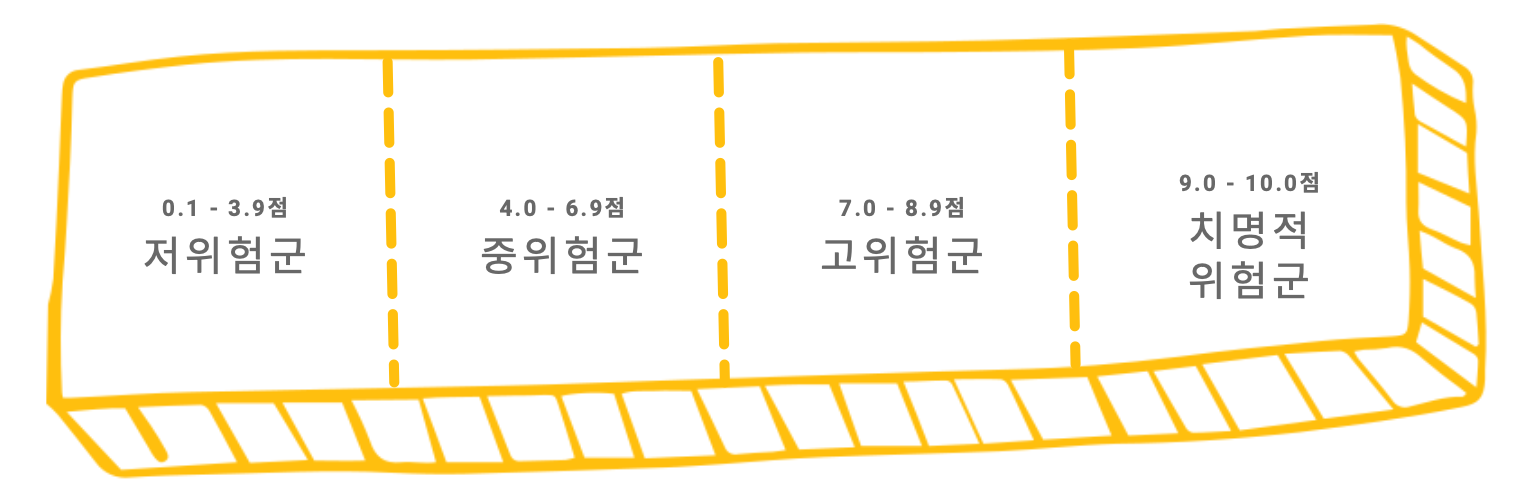

2021년 12월 에 모든 인터넷상에서 피해의 범위가 어느 정도인지 측정조차 할 수 없는 최악의 보안 이슈가 발생했습니다. 대표적으로 Google, Apple, Tesla 등등 우리가 흔히 알고 있는 전 세계적인 기업들 또한 이번 사건에 노출되어 있었습니다. 현재까지도 계속해서 재빠르게 보안패치를 실행하고 있지만 계속해서 해킹을 시도하려는 현상이 나타나고 있습니다. 즉 현재 CVSS는 치명적 위험군으로 분류되어 심각한 상태임을 경고하고 있습니다. 중국의 알리바바의 클라우드 보안팀에서 처음 발견 되었으며, 2021년 12월 1일부터 해킹에 노출되어 있었다고 발표를 했습니다. 즉 12월 9일 발견한 날 당시까지도 해킹이 된지조차 몰랐던 것입니다.

CVSS는 Common Vulnerabilities Scoring System의 약자로 취약점 등급 시스템을 의미합니다.

현재 해킹을 당한 피해자가 누구인지도 모르고 있는 상태이며, 이 최악의 보안상태를 Log4J Vulnerability 즉 Log4Shell이라고 부르고 있습니다. Log4Shell은 0-day RCE 취약점을 의미하는데. 시스템의 결함을 뜻하며 오직 해커만이 알고있는 상태로 시스템을 관리하는 사람이 해당 취약점을 발견한 경우 이를 고칠 수 있는 시간이 제로임을 의미한다고 합니다.

하지만 이 이슈가 큰 이슈가 된 이유는 작은 기업뿐이 아닌 해킹이 된 범위가 매우 크다는 것에 있습니다. Log4J는 보통 Java가 쓰이는 곳에서 자주 쓰이는 Package입니다. 기업이라면 웹사이트에 접근하는 고객이든 접속자이든 서버에서 일어나는 모든 일을 기록해서 유지보수 및 개선점을 찾는데에 주력할 것입니다. 그러한 로그 파일들을 기록하는 역할을 도와주는 프레임워크가 이 패키지인 것입니다. Oracle사에 따르면 130억 개 기기에서 Java가 구동 중이라고 발표한 것에 따라 어떻게 보면 Java를 기반으로 하는 모든 웹 및 어플리케이션들은 전부 이 패키지를 사용한다고 해도 과언이 아닙니다.

이와 같은 이유들이 해커들이 RCE (Remote Code Execution: 원격 코드 실행의 약자로 해커가 우리의 서버에 원격으로 들어와 마음대로 코드를 실행할 수 있음을 의미함)가 가능하게 된 이유라고도 할 수 있습니다. 귀중한 데이터를 보관하고 있는 기업들의 서버에서 데이터를 복사해가고, 지우고 마음대로 한다면 엄청난 파장을 불러일으킬 수도 있습니다. 몇몇의 해커들은 해킹한 모든 파일들을 암호화해서 비밀번호를 설정하고 기업에게 엄청난 액수의 돈을 요구하고 있기도 합니다.

과거 15년 전 유행했던 SQL Injection 해킹 사건을 계기로, 컴퓨터에서 게시판이나 댓글을 다는 경우 서버는 그 행위를 코드로 인지하지 않고 신뢰할 수 없는 사용자의 기록이라고 인식하고 사용자의 입력 데이터를 절대 백엔드에서 실행하고 있지 않습니다. 하지만 Log4J에 Lookups라는 기능이 있는데 이 기능은 어느 정도 사용자의 입력을 신뢰합니다. 또한 JNDI(Java Naming and Directory Interface)는 Lookups를 사용하는데 문제는 공격받은 서버는 해당 URL만 서비스하는 게 아니라 해당 URL에 호스팅 되어있는 코드가 서버에서 실행될 수도 있다는 것입니다.

사실상 우리는 전 세계적으로 최악의 보안사태에 당면해 있는 것이 사실이며, 이미 누가 어느 곳을 어떻게 해킹했는지 조차 모르는 상황입니다. 대부분의 기업들은 빠른 시일 내의 자사의 시스템의 릴리즈를 할 필요가 있다고 생각합니다. 이와 같은 취약점들은 사실상 회사의 수익을 방해하고, 더 나아가 파산 하는데에 크게 영향을 끼칠 뿐 아니라 고객의 데이터가 많은 곳이라면 일반인 및 고객의 정보까지도 위험해져 추가적인 피해가 있을 수 있기 때문에 가벼이 여기지 않고 재빠르게 행동해야 한다고 생각이 됩니다.