11. 다음 빈칸에 들어갈 알맞은 용어를 쓰시오.

IPv6는 ( A ) 비트 길이를 가진다.

IPv4는 길이 32bit이며, ( B ) 비트씩 네 부분으로 나눈다.정답 :

A : 128

B : 8

해설 :

IPv6 : Ip Version 6

IETF에서 IPv4의 주소 부족 한계를 위해 개발한 새로운 주소체계

IPv4와의 차이점

- 32비트와 128비트 체계

- IP 기반 장비의 효율적인 자원을 위해 해더 구조가 IPv4보다 단순해짐

- IPv4와의 호환성을 위해 주소공간을 Class로 구분하여 IPv4와 같은 방법을 사용

- 보안 기능의 강화 및 자동 주소 설정 가능, 향상된 서비스 품질 지원

12. 공유메모리, 소켓, 세마포어, 메세지 큐 등 프로세스 간 통신하는 기술을 무엇이라고 하는지 쓰시오.

정답 :

프로세스 간 통신 (IPC, Inter Process Communication)

해설 :

프로세스 간 통신 (IPC, Inter Process Communication)

- 프로세스들 사이에 서로 데이터를 주고 받는 행위 또는 그에 대한 방법이나 경로

통신 방식

- 파일, 신호, 소켓, 메시지큐, 파이프, 지평 파이프, 세마포어, 공유 메모리, 메시지 전달, 메모리 맵 파일

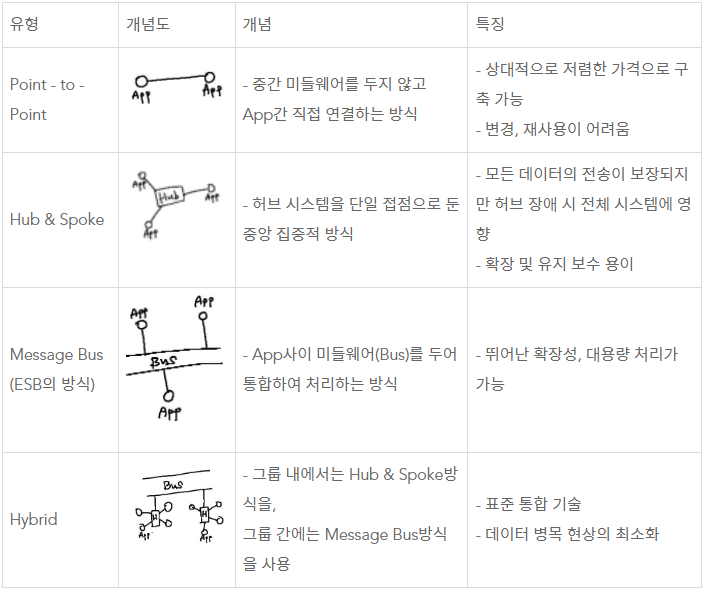

13. 시스템 통합에 사용되는 솔루션으로 구축 유형에는 Point to Point, Hub & Spoke, Message Bus가 있다. 기업에서 운영되는 서로 다른 플랫폼 및 애플리케이션 간의 정보를 전달, 연계 , 통합이 가능하도록 해주는 솔루션을 무엇이라고 하는지 쓰시오.

정답 :

EAI (Enterprise Application Intergration)

해설 :

EAI (Enterprise Application Intergration)

- 개념 : 기업에서 운영하는 서로 다른 플랫폼, APP 간의 정보 전달 및 연계, 통합을 위한 솔루션

출처 : https://leesteady.tistory.com/24

ESB (Enterprise Service Bus)

- 개념 : APP 통합 측면에서는 EAI와 비슷하지만 App 보다는 Service 중심으로 통합하는 것을 지향하는 아키텍처 혹은 기술로 Message Bus 유형으로써 Bus를 중심으로 각각 프로토콜이 호환되게끔 변환이 가능하고 서비스 중심으로 메시지 이동을 라우팅 할 수 있다.

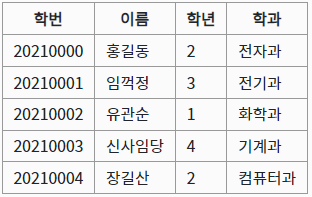

14. 주어진 테이블의 Cardinality / Degree를 구하시오.

정답 :

Cardinality : 5

Degree : 4

해설 :

릴레이션의 표현

릴레이션의 데이터를 표(table)형태로 표현

튜플(Tuple, row)

- 릴레이션을 구성하는 각 행을 의미

- 속성 값의 모임으로 구성

- 파일 구조에서 레코드

- 튜플의 수 = 카디널리티(Cardinality)

속성(Attribute)

- 릴레이션을 구성하는 각 열

- 데이터베이스를 구성하는 가장 작은 논리적 단위

- 파일 구조의 데이터 필드

- 속성의 수 = 디그리(Degree)

도메인(Domain)

- 속성을 취할 수 있는 원자값들의 집합

- 속성이 성별일 경우 도메인은 F 또는 M

인스턴스(Instance)

- 속성들에 값이 부여되어 튜플을 이룬 형태

15. 다음은 C언어 프로그램이다. 실행 결과를 쓰시오.

#include

struct good {

char name[10];

int age;

};

void main(){

struct good s[] = {"Kim",28,"Lee",38,"Seo",50,"Park",35};

struct good *p;

p = s;

p++

printlf("%sn", p-> name);

printlf("%sn", p-> age);

}정답 :

Leee

38

해설 :

위 문제는 %sn이 아니고 %s \n이다.

구조체 배열 P에 값을 저장하고 배열의 주소 값을 증가시킴으로써 1번째 인덱스가 나온 것이다.

16. 데이터 모델 구성요소 3가지를 쓰시오.

개체 데이터 모델에서는 ( A ) 을/를 이용하여 실제 데이터를 처리하는

작업에 대한 명세를 나타내는데 논리 데이터 모델에서는 ( B ) 을/를 어떻게 나타낼 것인지 표현한다.

( C ) 은/는 데이터 무결성 유지를 위한 데이터베이스의 보편적 방법으로 릴레이션의

특정 칼럼에 설정하는 제약을 의미하며, 개체무결성과 참조 무결성 등이 있다.정답 :

A : 연산

B : 구조

C : 제약조건

해설 :

개체 데이터 모델에서는 연산을 이용하여 실제 데이터를 처리하는 작업에 대한 명세를 나타내는데 논리 데이터 모델에서는 구조를 어떻게 나타낼 것인지 표현한다.

제약조건은 데이터 무결성을 위한 데이터베이스의 보편적 방법으로 릴레이션의 특정 컬럼에 설정하는 제약을 의미하여, 개체 무결성과 참조 무결성 등이 있다.

17. 다음은 Java 프로그램이다. 실행 결과를 쓰시오.

public class good {

public static void main(String[] args){

int i, j;

for(j=0, i=0; i<=5; i++){

j+=i;

System.out.print(i);

if(i==5){

System.out.print("=");

System.out.print(j);

}else{

System.out.print("+");

}

}

}

}정답 :

0+1+2+3+4+5=15

해설 :

0 ~ 5 까지의 합을 구하는 코드

18. 시스템 객체의 접근을 개인 또는 그룹의 식별자에 기반을 둔 방법, 어떤 종류의 접근 권한을 가진 사용자가 다른 사용자에 자신의 판단에 따라 권한을 허용하는 접근제어 방식은 ?

정답 :

임의적 접근 통제(DAC, Discretionary Access Control)

해설 :

접근통제 정책(Access Control Policy)

임의적 접근통제, DAC, Discretionary Access Control

- 사람들끼리 임의로 통제를 설정

- 개인 기반 정책과 그룹기반 정책을 포함한다.

- 객체에 접근하고자 하는 주체(또는 주체가 속한 그룹)의 접근 권한에 따라 접근 통제를 적용

- 특정 접근 허가를 가진 주체는 임의의 다른 주체에게 자신의 접근 권한을 접길 수 있음

DAC 예시

- ACL(Access Control List)가 있다

- 방화벽 정책이나 TCP Wrapper 등 리눅스의 네트워크 서비스의 접근 제어가 대부분 DAC를 따름

- 이 자원은 누구누구나 접근 가능하다 또는 누구누구는 이 자원에 접근이 가능하다는 식의 정의

강제적 접근 통제(MAC, Mandatory Access Control)

- 등급에 따라 강제된 통제가 설정됨

- 보안 등급, 규칙 기반, 관리 기반의 접근 통제 방식이다.

- 모든 주체 및 객체에 대하여 일정하며 어느 하나의 주체나 객체 단위로 접근을 설정할 수 없다.

- 주체의 레이블과 주체가 접근하고자 하는 객체의 보안 레이블을 비교하여 보안 정책에 합당한 접근 통제 규칙에 의한 통제 방법이다.

MAC 예시

- 보안 등급에 따른 일차원적인 접근권한 차등화가 대표적인 MAC의 구현 예이다

- 예를 들어 다음/네이버 카페에서는 등급에 따라 접근 가능한 게시판이 정해진게 예이다.

- 그누보드나 제로보드의 레벨 제도 또한 MAC 해당

역할기반 접근 통제(PBAC, Role Based Access Control)

- DAC, MAC의 단점을 보안한 방식

- 권한을 사용자가 아닌 그룹에 부여하고, 그룹이 수행하여야 할 역할을 정의

- 초기 관리의 오버헤드를 줄이고, 직무를 기반으로 하는 접근 통제 모델이다.

- 각 주체에 허용된 접근 수준(Clearance과 객체 부여된 허용등급(Classification)에 근거 하여 접근 통제를 운영한다.

- 접근 수준과 등급에 대한 정의는 관리자에 의해 설정 및 변경이 가능하다.

- 비 임의적 접근통제 모델(Non-Discretionary) 또는 임무 기반(Task-Based) 접근 통제 모델로 불리기도 하다.

PBAC 예시

- 최근 업무 시스템들은 대부분 PBAC이다, 인사담당자, 총무담당자 등과 같이 궈한 그룹을 통해 접근을 제어한다.

- 리눅스의 그룹 퍼미션 또한 PBAC라고 할 수 있다.

19. 다음은 결합도에 대한 설명이다. 빈칸에 들어갈 알맞은 용어를 보기에서 찾아 쓰시오.

( A ) 은/는 다른 모듈 내부에 있는 변수나 기능을 다른 모듈에서 사용하는 경우의 결합도

( B ) 은/는 모듈 간의 인터페이스로 배열이나 객체, 구조 등이 전달되는 경우의 결합도

( C ) 은/는 파라미터가 아닌 모듈 밖에 선언된 전역 변수를

참조하고 전역 변수를 갱신하는 식으로 상호작용하는 경우의 결합도

[보기] : 자료 결합도 / 스탬프 결합도 / 제어 결합도 / 공통 결합도 / 내용 결합도 / 외부 결합도정답 :

A : 내용 결합도

B : 시스템 결합도

C : 공통 결합도

해설 :

Coupling은 응집도(Cohension, 모듈 내부의 기능 응집)와 함께 모듈의 독립성을 판단하는 지표로 모듈과 모듈간의 상호 결합 정도를 나타냅니다.

결합도는 낮을 수록 응집도는 높을 수록 좋은 모듈이다.

결합도의 크기 순

자료 결합도 < 스탬프 결합도 < 제어 결합도 < 외부 결합도 < 공통 결합도 < 내용 결합도

자 -> 스 -> 제 -> 외 -> 공 -> 내

자료 결합도(Data Coupling)

- 모듈간의 인터페이스에 전달되는 파라미터를 통해서만 모듈간의 상호 작용이 일어나는 경우

- 깔금한 Call By Back

스탬프 결합도(Stamp Coupling)

- 모듈간의 인터페이스에 배열이나 오브젝트, 스트럭쳐 등이 전달되는 경우

제어 결합도(Control Coupling)

- 단순히 처리를 해야할 대상인 값만 전달되는게 아니라 어떻게 처리를 해야 한다는 제어 요소(DCD, Flag 등)이 전달되는 경우

외부 결합도(External Coupling)

- 어떤 모듈에서 반환한 값을 다른 모듈에서 참조해서 사용하는 경우

공통 결합도(Common Coupling)

- 파라미터가 아닌 모듈 밖에서 선언되어있는 전역 변수를 참조하고 전역변수를 갱신하는 식으로 상호작용하는 경우

내용 결합도(Content Coupling)

- 모듈 내부에 있는 변수나 기능을 다른 모듈에서 사용하는 경우

20. 괄호 안에 공통으로 들어갈 공격 기법을 적으시오.

( ) 은/는 세션 관리 취약점을 이용한 공격 기법으로, '세션을 가로채다' 라는 의미이다.

이 공격은 정상적 연결을 RST 패킷을 통해 종료시킨 후 재연결 시 희생자가 아닌 공격자에게 연결한다.정답 :

세션 하이재킹(Session Hijacking)

해설 :

세션 하이재킹(Session Hijacking)

시스템에 접근할 적법한 사용자 아이디와 패스워드를 모를 때 공격 대상이 이미 시스템에 접속되어있는 상태를 가로채는 공격

- 아이디와 패스워드를 몰라도 시스템에 접근하여 자원이나 데이터를 사용 가능

- 인증 작업이 완료된 세션을 공격하기 때문에 OTP, Challenge/Response 기법을 사용하는 사용자 인증을 무력화