AWS Identity and Access Management(IAM)

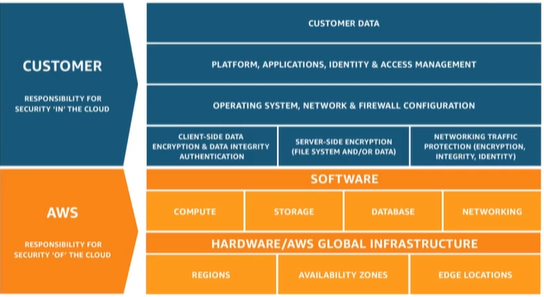

- 소프트웨어까지는 AWS의 책임이다

- REGIONS / AVAILABILITY ZONES / EDGE

LOCATIONS

- 가상화되어서 만들어지는 COMPUTE / STORAGE / DATABASE / NETWORKING 기타 등등의 SW까지는 AWS에서 책임지는 게 맞다

- 데이터를 저장하는 데 있어서의 암호화라던지, 무결성 인증 검증하는 것들 또는 네트워크와 관련하여 주고 받은 통신, OS 방화벽 설정, 어플리케이션에서의 계정 운영, 고객의 데이터 관련해서는 AWS에서 책임질 수 없다.AWS 공동 책임 모델

- 보안과 규정 준수는 AWS와 고객의 공동 책임

고객 (클라우드 내부의 보안, responsible for security IN the cloud)

- AWS 클라우드 내에서 생성하고 배치하는 모든 것의 보안을 책임

- 콘텐츠, 사용하는 AWS 서비스, 해당 콘텐츠에 액세스할 수 있는 사용자를 포함하여 콘텐츠에 대한 보안 요구 사항을 관리할 책임은 고객

AWS (클라우드 자체의 보안, responsible for security OF the cloud)

- AWS는 인프라의 모든 계층에서 구성 요소를 운영, 관리 및 제어

- AWS 클라우드에서 제공되는 모든 서비스를 실행하는 인프라 보호 책임

- 하드웨어, 소프트웨어, 스토리지, 네트워킹 및 시설, 글로벌 인프라 등

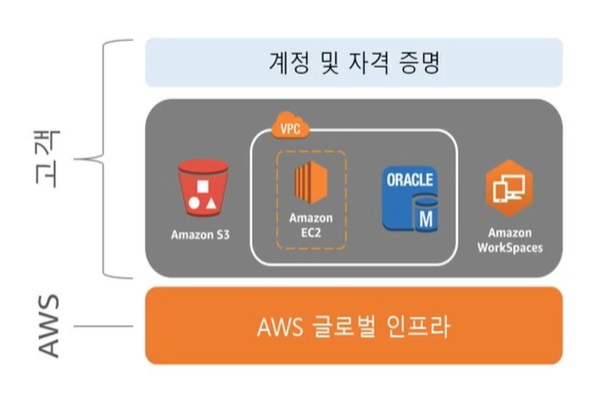

==> 계정 관리가 중요하다

IAM이란?

- AWS 리소스에 대한 액세스를 안전하게 제어할 수 있는 웹 서비스

- IAM을 사용하여 리소스를 사용하도록 인증(로그인) 및 권한 부여(권한 있음)된 대상을 제어

AWS IAM 루트 계정 (root account)

- 전체 AWS 서비스 및 계정 리소스에 대해 완전한 액세스 권한

- 이메일 주소 및 암호로 로그인

- 루트 계정(IAM USER 계정)이 뚫렸을 때 최악의 시나리오?

--> 리소스 다 사용해서 비트코인 채굴

--> 많은 비용 청구 될 가능성Multi-Factor Authentication

- root 계정 취약점을 보안할 수 있는 방법- 신원을 확인하기 위해서 여러가지 정보를 제공하도록 요구하는 인증 방법

- 암호 입력 후 email, SMS, OTP 등의 두 번째 인증 요구

지식 기반의 인증 + 소유 기반의 인증