Intruder 소개

웹 애플리케이션을 대상으로 공격을 자동화하여 수행할 수 있는 도구

- 사용자의 HTTP Request를 기반으로 작동 -> 즉, 웹 브라우저에 Proxy가 미리 설정되어 있어야 함

DVWA 소개

Damn Vulnerable Web Application

PHP, MySQL로 취약점을 구현한 웹 애플리케이션

실습 설명

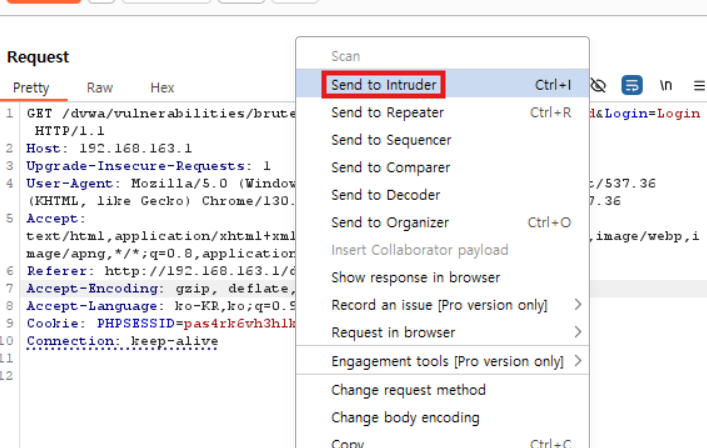

- Request를 우클릭 후, 'Send to Intruder' 클릭

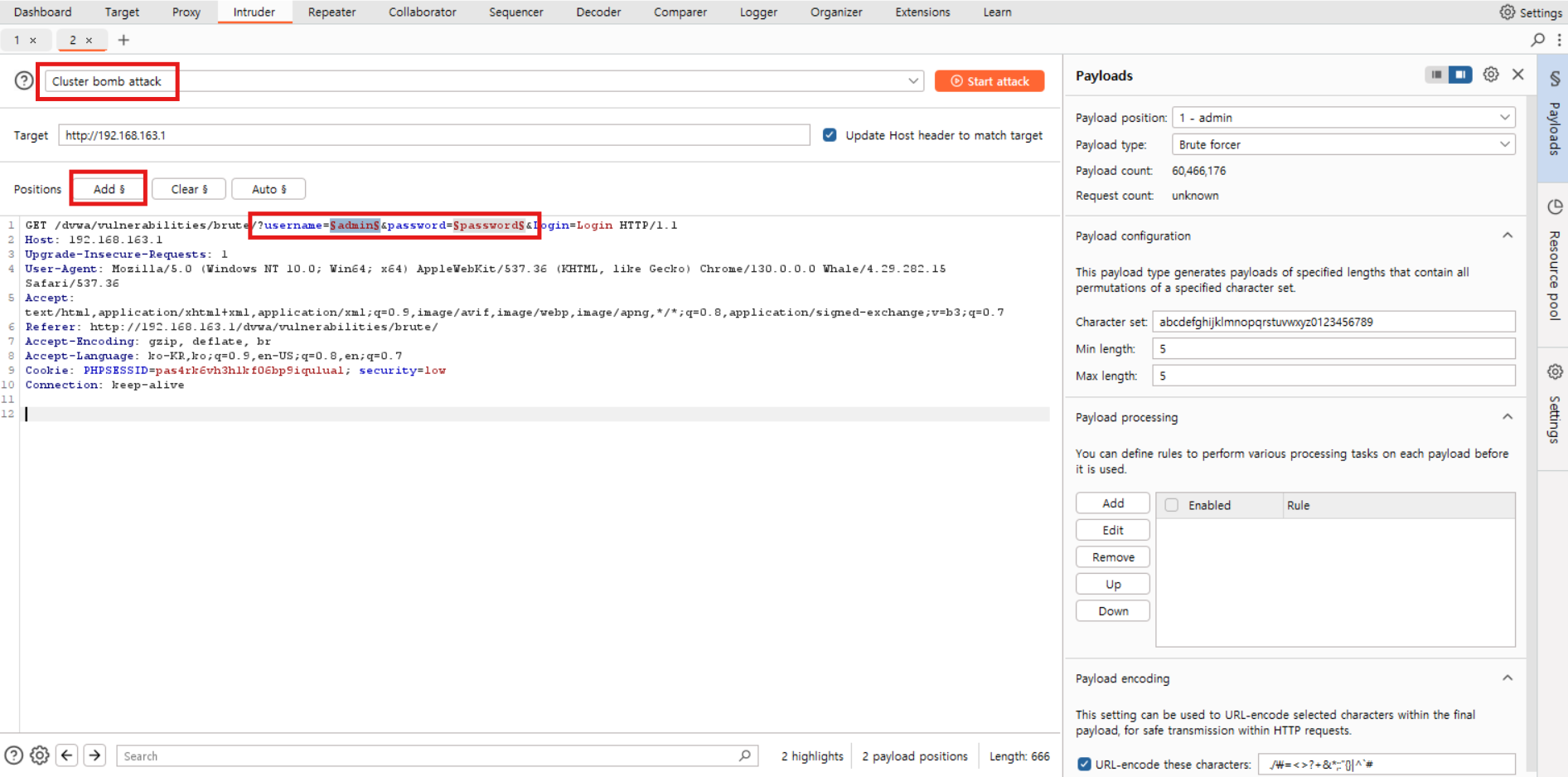

- Attack Type

- Sniper: 단일 Payload Set 사용, 한 번에 하나의 값을 요청에 삽입

- Battering Ram: 단일 Payload Set 사용, 모든 지정된 위치에 동일한 값을 삽입

- Pitchfork: 여러 Payload Set를 병렬로 사용, 각 Payload Set 값을 지정된 위치에 순서대로 사용

- Cluster Bomb: 여러 Payload Set를 교차 조합하여 모든 가능한 값의 조합을 생성

- Positions: 요청에서 Payload가 삽입될 위치를 선택

- Add: 해당 위치에 Payload 삽입

- Clear: 해당 위치에 Payload 삽입 취소 -> 삭제

- Auto: 자동으로 감지

|  |

|---|

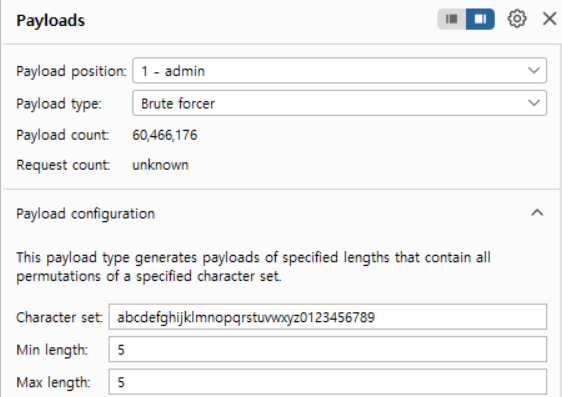

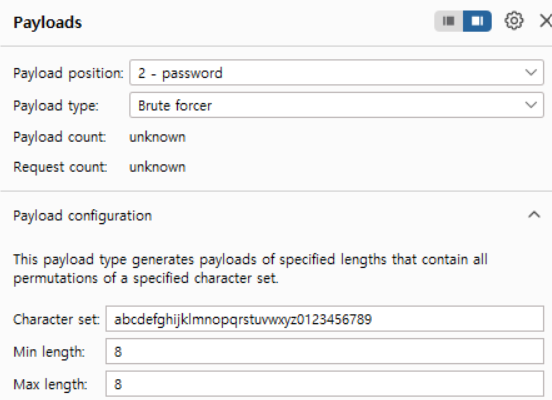

- Paload Position: 설정한 각 위치에 개별 Payload Set 할당

- Payload Type: 어떤 방식으로 Payload를 생성할 지 설정

- Simple list, Runtime file, Numbers 등

- (현재 이미지 기준) Brute forcer: 특정 길이와 문자 조합으로 무차별 대입(Brute Force) Payload 생성

- Payload configuration: 설정 옵션 -> Payload Type에 따라 달라짐

- Character set: 특정 문자, 단어 조합 -> 알파벳 소문자 + 숫자 조합

- Min/Max length: 최소/최대 길이 -> ID는 5글자, PW는 8글자로 설정

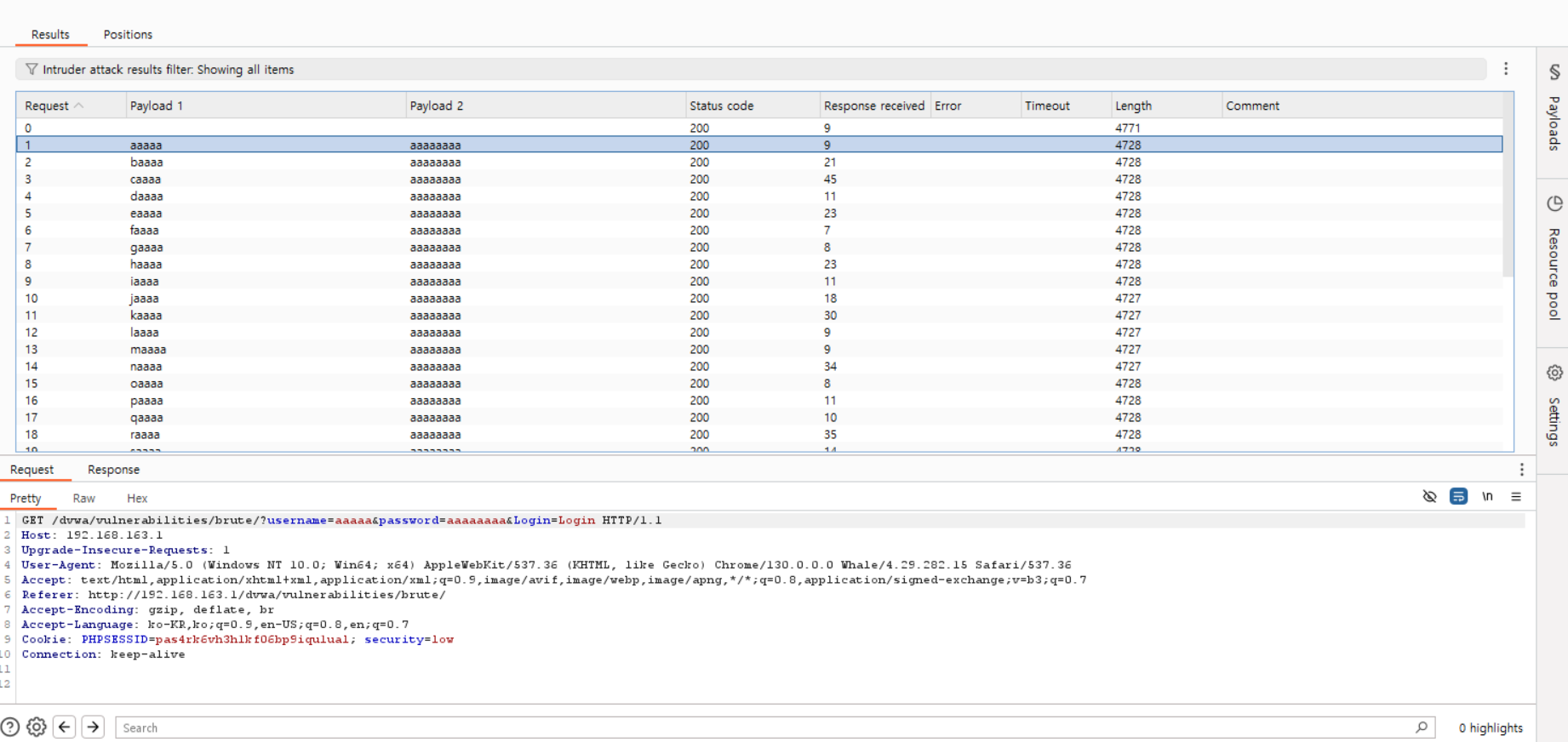

결과 확인

- 모든 설정을 다 하고 Start attack을 클릭하면 공격 수행됨

- aaaa/aaaaaa부터 한 글자씩 바꿔가며 실행되고 있는 것을 확인할 수 있음

- 아래 Request를 통해 해당 입력 값을 보냈을 때 어떤 응답을 돌려주는지 확인할 수 있음