0. 개요

보안 분야에서 인공지능의 활용과 사례에 대해 연구

1. AI Security

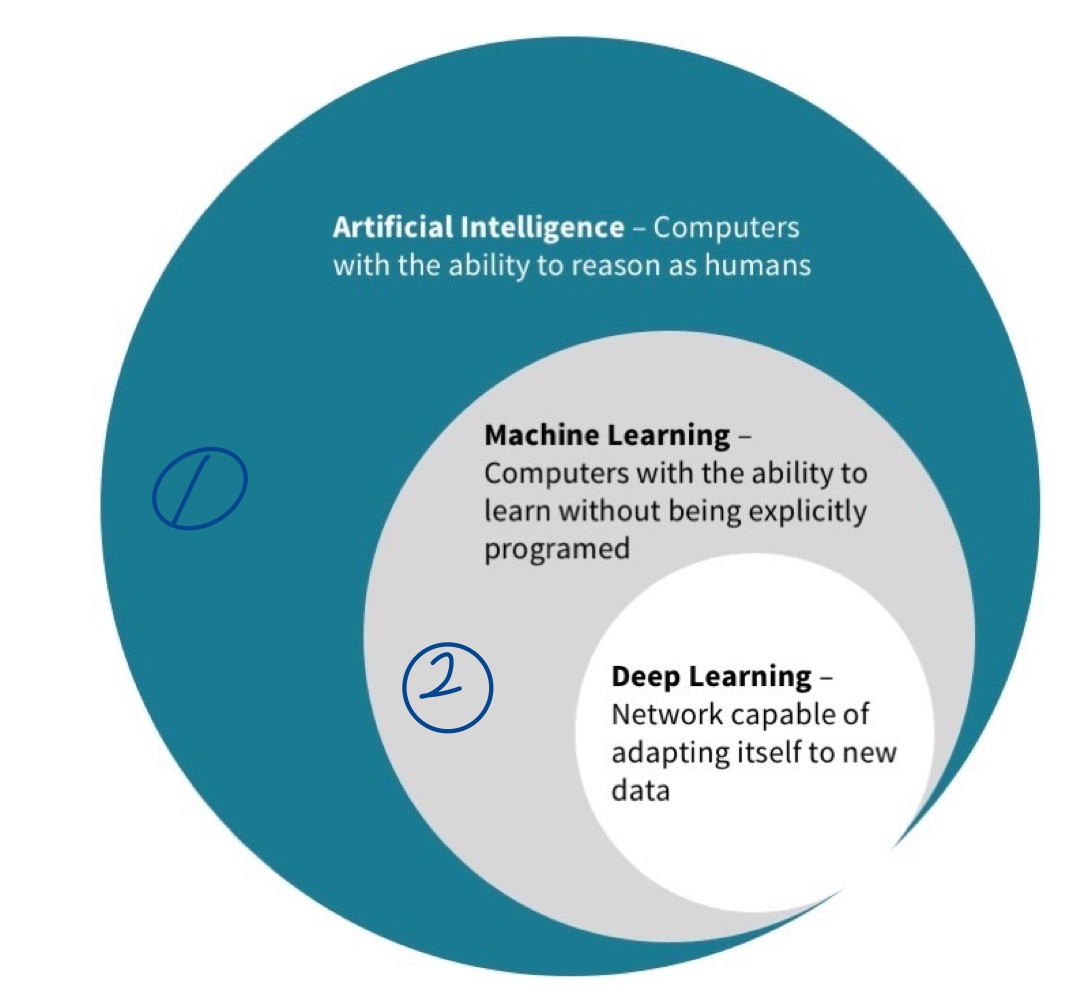

1) AI vs Machine Learning vs Deep Learning

AI(인공지능) > Machine Learning > Deep Learning

- AI를 가능하게 하는 기술 중 하나가 Machine Learning

- Machine Learning 중에서도 특수한 구조의 학습 방법을 벤치마킹 한 것이 Deep Learning

※ 혼재되어 사용되기도 하지만 알고 있어야함

①-Machine Learning 에 속하지 않는 AI

rule based AI

: 학습 시킬 필요가 없는 rule에 기반하여 구현됨

rule based의 한계로 인해 Machine Learning 등장 ( 경험치에 의해 구현되어야하는 기능이 필요함 )

②-Deep Learning이 아닌 Machine Learning

: 통계 기반 학습 방식 등.

3) Big Data

- 정형성 / 비정형성 을 기준으로 구분

Database : 정형화된 상태로 저장

big data : 비정형화된 상태로 매우 많은 데이터를 다룸

- Big Data를 가지고 AI에 활용.

2. AI Security

AI-based Security : 보안적 위협을 찾고 막아내는데 AI를 활용(human의 개입을 최소화★)

1) Area of AI security

※ 참고

다양한 분야에서 활용되고 있음

① End-point security

② AI vs AI

③ Data sharing & privacy data : 정보를 잘 masking해서 학습되는지, 등

④ 사용자 인증 : password말고 직관적으로 편하게 쓸수있는 생체인증

⑤ Authomated security operation process : 프로세스의 자동화

2) Categories of Task in AI

- Perception : good!

- Judgement : fine

- Prediction : 아직 어려운 영역

e.g. 주식봇, 투자 어드바이저-offline의 상황을 예측하기 어려움) 이 영역은 아직 발전 중

3) Applications in AI Security

: 그렇다면 어떤 분야에 AI Security를 적용할 수 있는가?

① AI기반 악성코드 탐지

② AI base fraud detection system

e.g. AI가 사용자 패턴을 분석하여 비정상적인 행동을 감지

- 왜 현대카드가 계속 현대카드 문화 콘서트와 같은 걸 개최하나?

이면에는 사용자들의 문화 생활과 관련된 패턴, 소비 패턴들에 대한 데이터를 확보하려는 것 => 방대한 데이터 기반으로 사용 패턴에 대해 분석하여 활용할 수 있음

③ AI기반 모바일 보안

배터리라는 리소스를 사용함. 사용 패턴에 따라 자동으로 보안 레벨을 조절해주는 컨셉의 아이디어도 있음

3. AI-powered Attacks

1) Data Poisoning

: 오염된 데이터 한두개만 섞어도 학습 방향을 바꿔버릴 수 있는 (제대로된 코어 개발을 어렵게하는)

상위 공격(적대적 공격) : 겉으로 보기에는 멀쩡한 데이터에 noise를 입혀 마찮가지로 학습 방향을 바꿔버리는

즉, 적대적 공격의 하위 개념이 "Data Poisoning"

- Why Problem?

e.g. 드론 공격하는 데 객체 오인식(객체에 씌운 노이즈로 인해)으로 인해 잘못된 공격을 수행할 수 있기에 나중에 ciritical한 문제로 이어질 수 있음

2) Deepfakes

: 현재 법적인 제재도 미비하고 상당히 문제가 될 수 있음

3) Fingerprint anti-spoofing

: 위조 지문 등의 기만 공격의 여지가 많음

3. Anomaly Detection

: 비정상 탐지 (정상에 대한 기준에서 벗어난 행위)

- 빠르게 판단하는데 효과적 (특징 추출하고 분석하고 판단할 필요x)

1) Heuristic-Based

: 전문가가 설정한 threshold 기반으로 anomaly를 탐지.

Concerns

- threshold가 적절할까? (전문가도 사람이므로)

- threshold를 환경/사용자별로 다르게 설정해야할 수도 있음

- threshold를 얼마나 유지할까? 시간에 따라 바뀔 수 있음

- threshold의 조합도 고려해야함

위와 같이 threshold를 설정하는게 까다로운 작업임

따라서. 근거(data)에 기반한 anomaly 탐지를 수행하기도 함

2) Data-Driven

: 일정 기간의 데이터 기반으로 판단

Concerns

- Minimization of false alarm

- Data Generalization(이 일정기간의 데이터가 일반화될 수 있는지)

- 경향성을 충분히 반영할 수 있는지

- 설명 가능한 특징 (X-AI)

이러한 비이상 탐지를 한 후 Feature Extraction을 거치게 된다. 이는 다음 글에서 작성한다.