IAM 사용자 생성하기

- 루트 사용자 이메일을 사용하여 로그인하기.

- 회사에선 루트 계정은 인프라 담당자가 관리한다. 직원의 업무 범위에 맞는 권한을 부여해 IAM 사용자 계정을 별도 생성하여 지급한다.

-

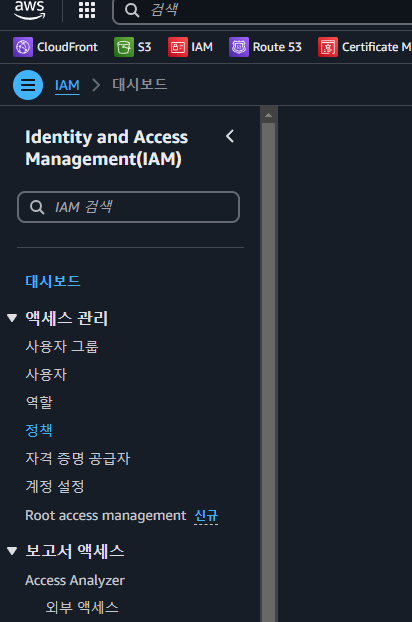

IAM 대시보드로 이동.

-

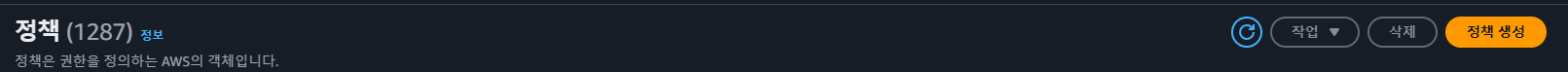

정책 클릭

-

정책 생성 클릭

-

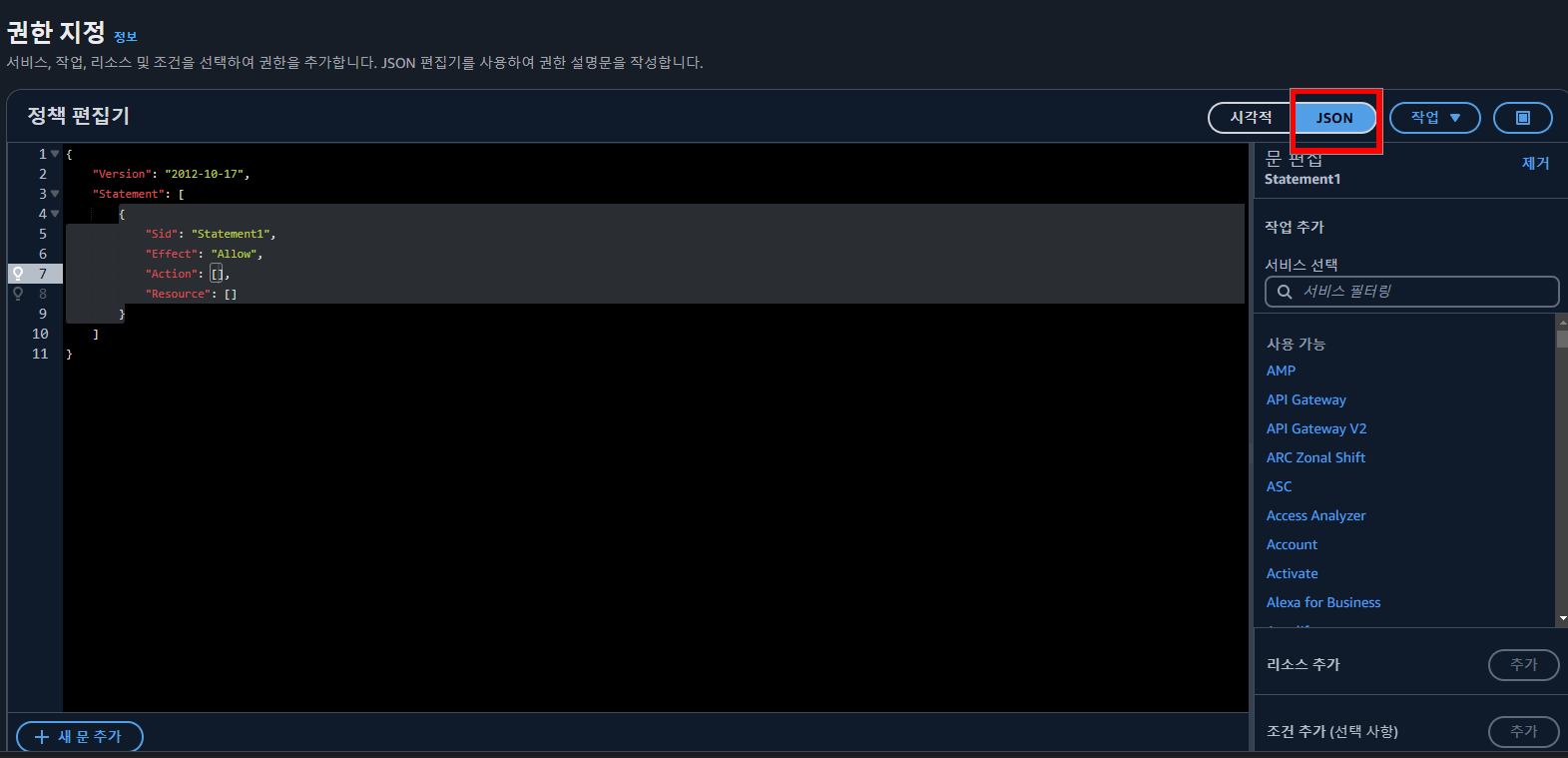

JSON 클릭

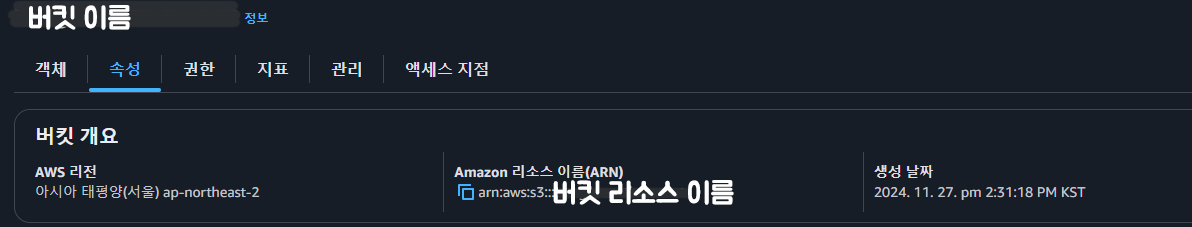

your-bucket-name은 S3 버킷 리소스 이름을 입력해야 한다.

S3 관리 대시보드에서 연동시킬 버킷의 속성에서 리소스 이름을 확인한다.

S3 관련 권한

Sid: "S3Actions"

- 특정 S3 버킷에 대한 권한을 부여한다.

- 허용된 작업

- 객체 업로드 (PutObject)

- 객체 다운로드 (GetObject)

- 버킷 내용 나열 (ListBucket)

- 객체 삭제 (DeleteObject)

- 버킷 위치 확인 (GetBucketLocation)

- 모든 버킷 나열 (ListAllMyBucket)

- 이 권한들은 연동시킨 특정 S3버킷에만 적용된다.

CloudFront 관련 권한

Sid: "CloudFrontActions"

- CloudFront 배포에 대한 권한을 부여한다.

- 허용된 작업

- 캐시 무효화 생성:

CreateInvalidation- 배포 정보 조회:

GetDistributions- 배포 목록 조회:

ListDistributions

- 이 권한들은 모든 CloudFront 리소스에 적용 된다. =>

Resource: "*"

IAM 액세스 키 권한

Sid: ManageOwnAccessKeys

- 개발자가 자신의 IAM 액세스 키를 관리할 수 있게 한다.

- 허용된 작업

- 액세스 키 생성,삭제,업데이트

- 사용자 정보 및 액세스 키 정보 조회

- 이 권한들은 해당 사용자 자신의 IAN 사용자에 대해 적용된다.

-

최하단 다음 클릭

-

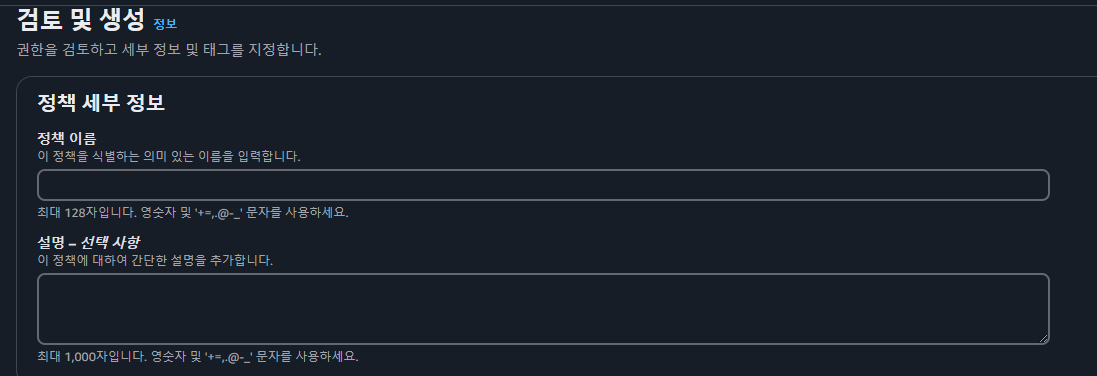

이름 입력

-

최하단 정책 생성 클릭

IAM 사용자 생성

-

IAM 대시보드의 사용자 클릭

-

오른쪽 사용자 생성 클릭

-

사용자 이름 입력, IAM 사용자를 생성하고 싶음 체크

Github Actions 등의 외부 인프라와 AWS를 연동하려면 프로그래밍 방식의 액세스가 필요한데 이 경우에는 "IAM 사용자를 생성하고 싶음" 옵션이 적합하다.

만약, 개발자가 콘솔에 직접 접근해야할 경우가 있다면 별도의 IAM 사용자를 생성하거나 콘솔 액세스 권한을 추가 부여하는게 좋다.

-

최하단의 다음 버튼 클릭.

-

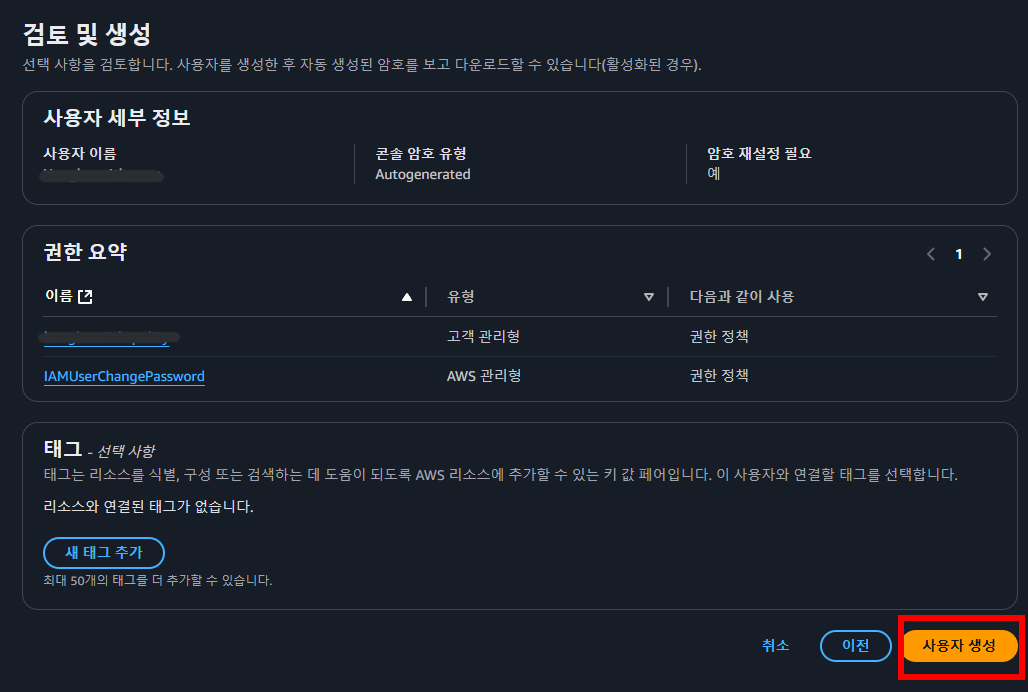

"직접 정책 연결"을 체크하고 해당 정책을 체크해준 뒤, 다음 클릭

-

검토 및 생성 에서 정보 확인 후, 사용자 생성 클릭

-

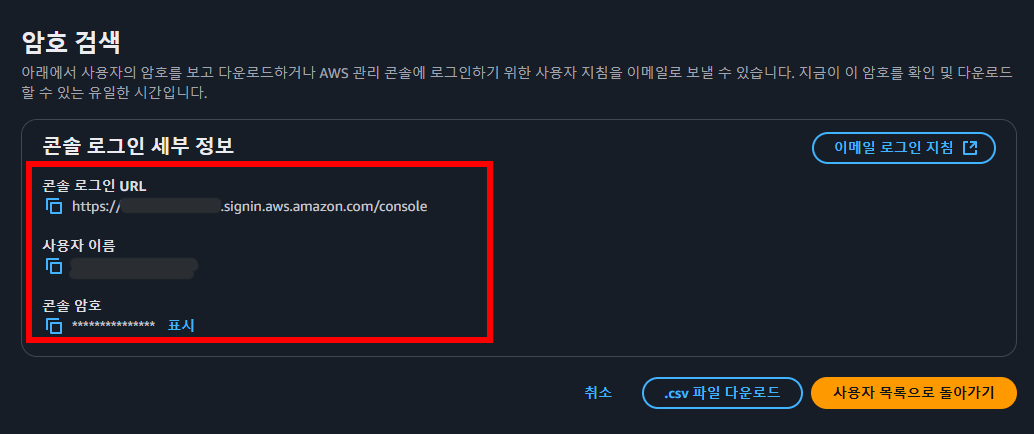

IAM 사용자 세부정보( 콘솔 로그인 URL과 사용자 이름, 콘솔 암호)를 잘 기록해둔다.

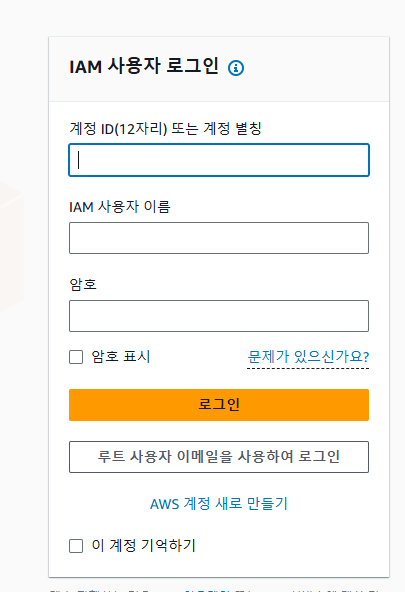

IAM 사용자 로그인

- IAM 사용자 세부정보로 로그인한다.

- "계정 ID(12자리) 또는 계정 별칭"부분은 콘솔 로그인 URL의 https:// ~ .signin 사이의 ~부분이다. 예를 들면, 콘솔 로그인 URL

https://123456789012.signin.aws.amazon.com/console 이면 123456789012가 계정ID이다.

- 최초 로그인일 경우, 비밀번호를 변경해준다.

대부분 회사에서는 IAM 사용자 생성까지 해주고 신규 입사자에게는 최초 로그인 정보만 전달해준다.

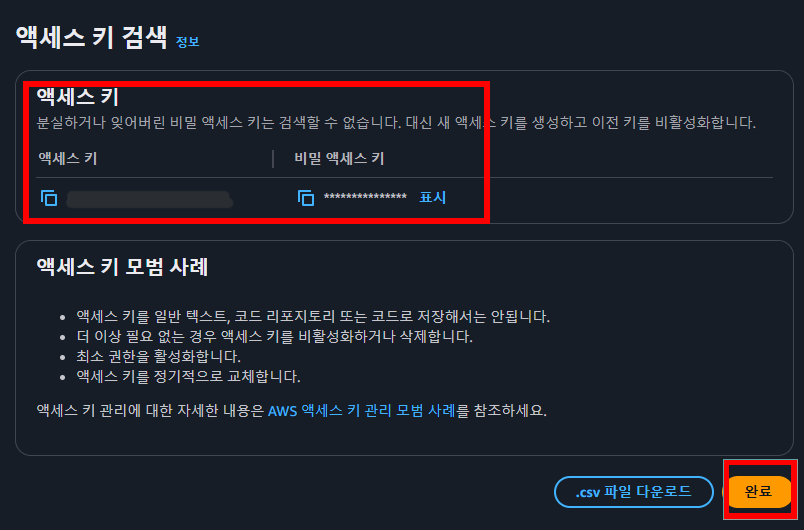

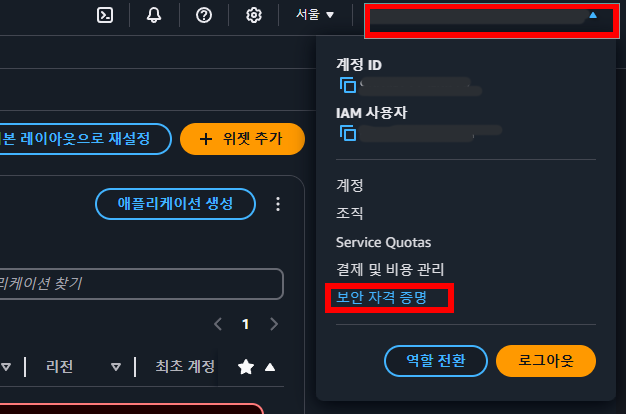

IAM 사용자 키 발급

-

콘솔 홈 오른쪽 상단의 유저 정보를 클릭하고 "보안 자격 증명" 클릭

-

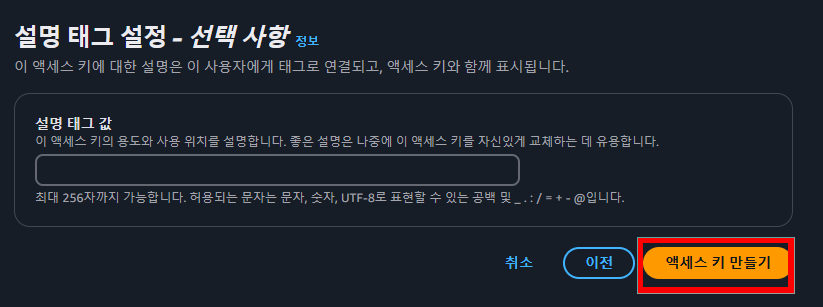

"내 보안 자격 증명" 화면에서 "액세스 키"섹션으로 스크롤을 내리고 "액세스 키 만들기" 클릭

-

CLI 옵션 체크 후, 최 하단의 다음 버튼 클릭

-

액세스 키 만들기 클릭

-

"액세스 키", "비밀 액세스 키"를 안전한 곳에 기록해둔다.