실습

nslookup,dig로 DNS 레코드 조회 실습- DNS 캐시 조회 및 갱신 실습

/etc/hosts파일을 활용한 로컬 DNS 설정 실습

챌린지

- DNSSEC를 구현하여 DNS의 보안성 강화를 실습하고, DNS Spoofing 공격을 시뮬레이션하여 방어하는 방법을 고민해보기.

nslookup으로 DNS 레코드 조회

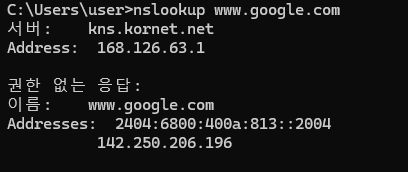

기본 A 레코드 조회

CMD 에서 nslookup www.google.com 을 입력하여

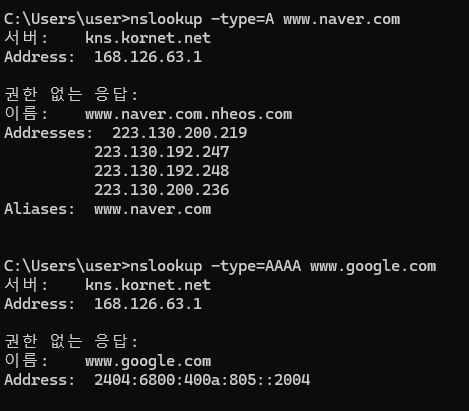

특정 레코드 타입 조회

A, AAAA 타입 조회

CNAME 타입 조회

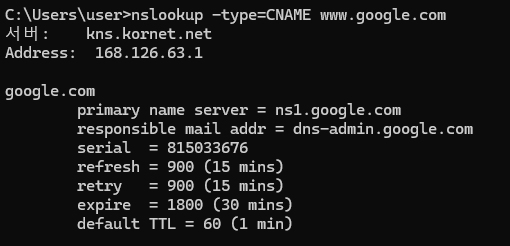

특정 DNS 서버로 질의

각각 구글 DNS, Cloudflare DNS, KT DNS를 사용하였다.

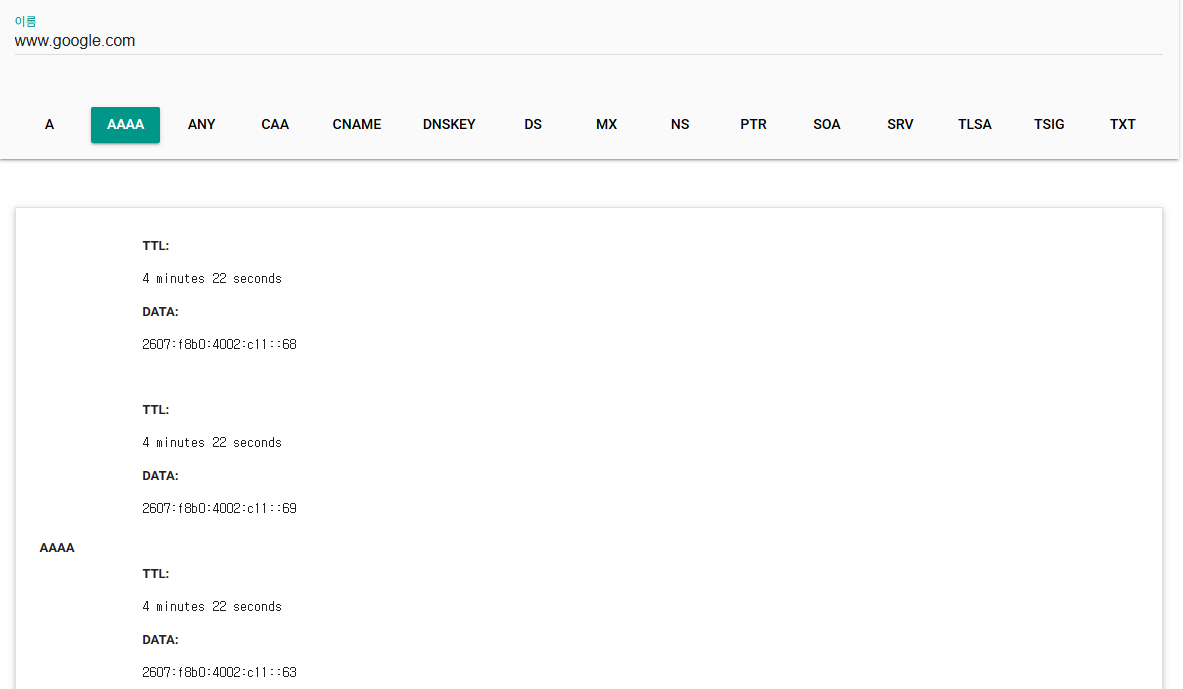

dig는 Linux/macOS 기본 명령어라서 따로 실습은 하지 않았고, https://toolbox.googleapps.com/apps/dig/ 이 사이트에서 실습을 할 수 있다.

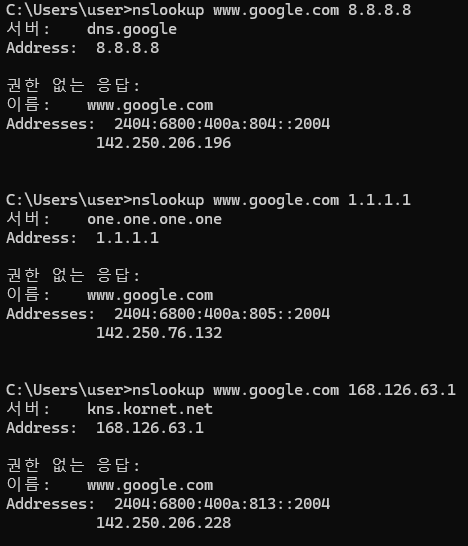

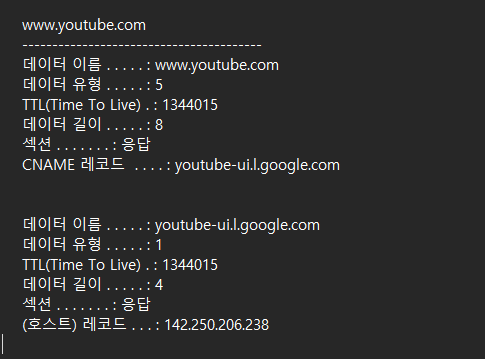

DNS 캐시 조회 및 갱신

cmd를 키고

ipconfig /displaydns

이렇게 캐시된 DNS 내용을 모두 확인해볼 수 있다.

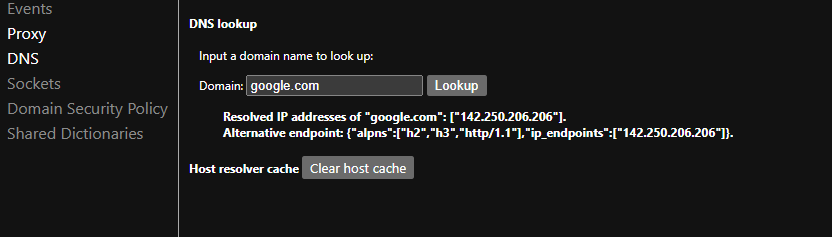

브라우저 DNS 캐시

주소창에 주소를 입력하고 들어가서 브라우저의 캐시된 DNS를 볼 수 있다.

chrome://net-internals/#dns

이렇게 이중으로 캐싱되어 굉장히 빠르게 접속할 수 있다.

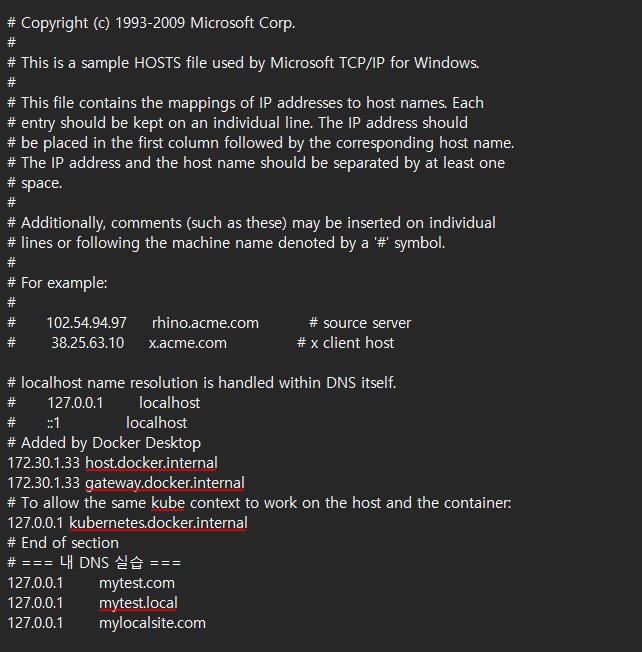

/etc/hosts 파일을 활용한 로컬 DNS 설정 실습

hosts 파일이란?

DNS보다 우선순위가 높은 로컬 설정 파일

C:\Windows\System32\drivers\etc\hosts 이 위치에 있어서 메모장을 관리자 권한으로 실행한 후 파일을 열어 수정

# === 내 DNS 실습 ===

127.0.0.1 mytest.com

127.0.0.1 mytest.local

127.0.0.1 mylocalsite.com

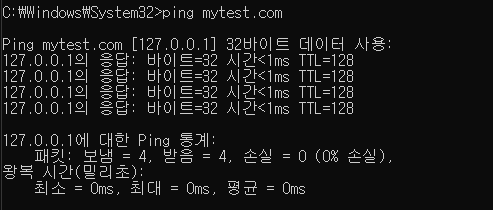

그 후 DNS 캐시를 삭제한 후 hosts 설정 테스트

ping으로 조회하면 hosts파일을 DNS 서버보다 먼저 조회하기 때문에 응답이 되는 모습

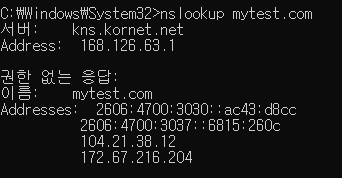

그래서 nslookup을 사용하면 응답을 받을 수 없다...

여야 하는데 응답이 온다..?

보니깐 실제로 mytest.com이라고 다른 사람이 DNS서버에 등록해 놔서 응답이 왔다 ㅋㅋ

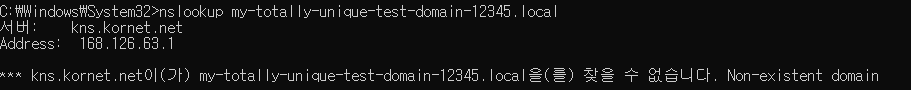

그래서 진짜 이상한 이름으로 만들어서 테스트 해보면

잘 된 것을 확인할 수 있다.

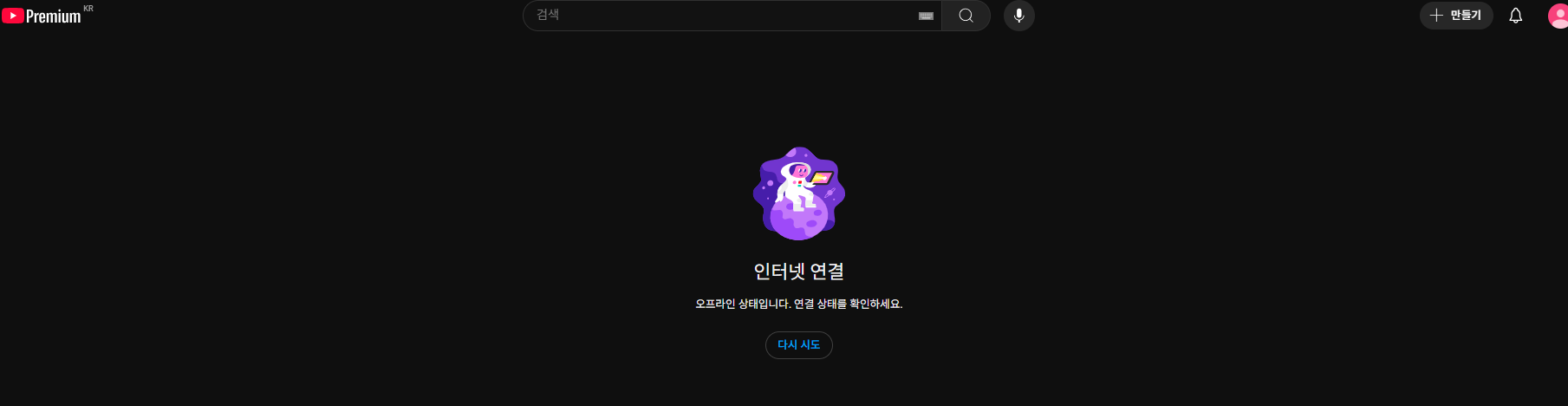

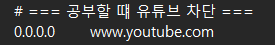

이걸 응용하자면 만약 이런 이상한 이름이 아니라 www.youtube.com으로 만들어 놓는다면

인터넷 잘만 터지는데 오프라인 상태라고 차단된 모습 ㅠㅠ

공부에 집중할 때 hosts 파일로 집중할 수 있는 환경을 만들자.

DNSSEC

DNS에서 응답을 줄 때 가로채서 이상한 피싱 사이트로 연결해주는 DNS Spoofing이라는 공격이 있는데 이를 방지해주는 것이 이 DNSSEC을 통한 서명이다.

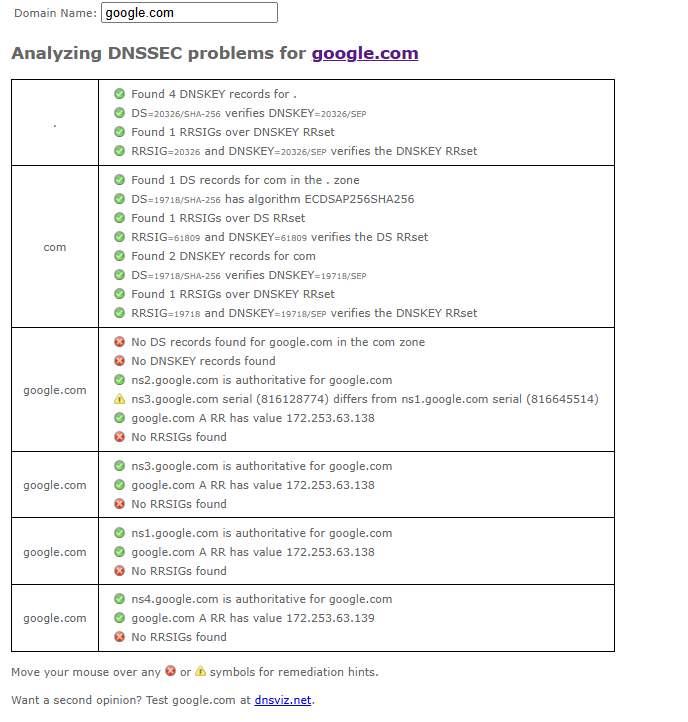

사이트를 통해 실습해보자 (google.com)

https://dnssec-debugger.verisignlabs.com/

라고 하려 했지만 google.com은 DNSSEC을 사용안하는 모습.. https로 실질적인 보안을 챙기고 성능을 우선시 해서 안쓰는 것 같다. 4일차에 HTTPS를 심도있게 다룰테니 그때 확인해보자

결론

DNS는 도메인을 IP로 변환하는 계층적 시스템으로 Resolver→Root→TLD→Authoritative 순서로 질의하며, A/AAAA/CNAME/MX/TXT 등의 레코드로 정보를 저장하고 TTL로 캐싱 기간을 관리한다.

nslookup으로 DNS 레코드를 조회하고, ipconfig /displaydns로 캐시를 확인하며, ipconfig /flushdns로 삭제할 수 있고, hosts 파일은 DNS보다 우선순위가 높아 로컬 DNS 설정이나 도메인 차단에 활용된다.

UDP 기반 DNS는 인증이 없어 DNS Spoofing에 취약하지만 DNSSEC은 디지털 서명으로 이를 방어하며, 실제로 Root와 .com TLD는 DNSSEC을 지원하지만 google.com 같은 대형 서비스는 운영 복잡도와 성능을 이유로 미지원한다.

DNSSEC보다 HTTPS가 실질적으로 더 중요한 보안 수단이며, DNS 로드 밸런싱은 같은 도메인에 여러 IP를 등록해 Round Robin, 가중치, Health Check, GeoDNS 방식으로 트래픽을 분산시킨다.