아마존에 Inspector라는 기능이 있지만

이건 유료로 사용해야 한다.

그래서, 가벼우면서 무료인 Lynis라는 걸 알게 돼서 보안 취약점을 점검해보기로 했다.

# 설치

sudo apt-get update

sudo apt-get install lynis

# 전체 시스템 스캔 실행

sudo lynis audit system

# 결과 확인

sudo cat /var/log/lynis.logsudo grep Warning /var/log/lynis.log를 통해서 경고사항을 볼 수 있고

sudo grep Suggestion /var/log/lynis.log을 통해서 보안을 강화할 제안사항들을 볼 수 있다.

여기서 나온 보안 사항들을 하나씩 적용해보자.

SSH 원격접속

/etc/ssh/sshd_config에 접속한다.

1) AllowTcpForwarding no

SSH 터널링/포트포워딩을 비활성화하는 것이다.

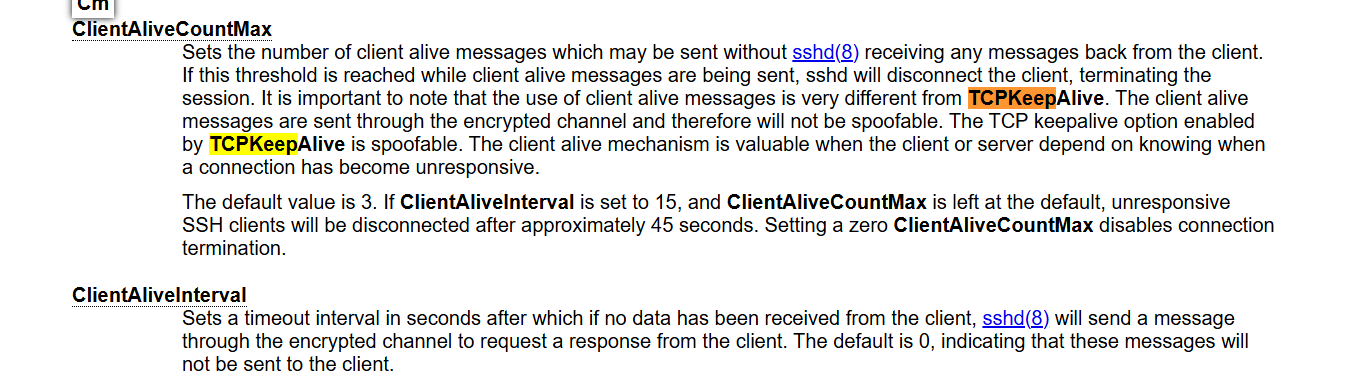

2) ClientAliveCountMax 2

클라이언트 응답이 없을 때 서버가 연결을 끊기전까지 허용하는 확인 메시지 횟수로

좀비 세션의 위험을 감소시킬 수 있다.

3) MaxAuthTries 3

연결당 최대 인증 횟수를 3회로 제한

4) TCPKeepAlive no

이렇게 하는 대신에 open_ssh 메뉴얼을 보면

ClientAliveCountMax는 암호화가 되기 때문에 스푸핑이 불가능하니 이걸 쓰는 게 좋다고 한다.

(ClientAliveInterval 300 -->300초마다 확인 메시지 전송)

5) MaxSession 2

세션 연결 맥스를 2개로 설정

6) X11Forwarding no

원격으로 GUI 앱을 실행하지 않는다면 비활성화

7)AllowAgentForwarding no

8) LogLevel VERBOSE

로깅 레벨을 높인다.

패키지 정리

1) sudo apt autoremove

autoremove는 더는 사용되지 않는 의존성들을 지울 때 사용된다.

보안 도구 설치

sudo apt install auditd

sudo apt install rkhunter

sudo apt install libpam-cracklib