Forensic 문제 풀이

1)

hint.txt: FLAG를 보내주기로 했는데 스팸 메일이 왔다.

스팸인척 하는 건가...?

주어진 과제1.txt와 hint.txt를 보면 스팸 메일 형식의 텍스트에서 플래그를 추출할 수 있을 것 같다.

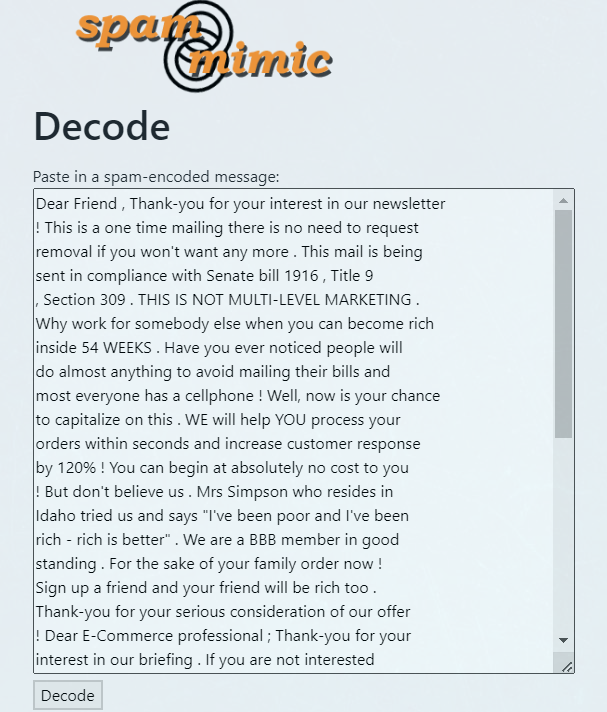

http://www.spammimic.com/decode.shtml에 주어진 텍스트를 복사해 붙어녛자.

Decode를 누르면

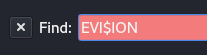

flag 획득: EVI$ION{2023_6th_fighting}

2)

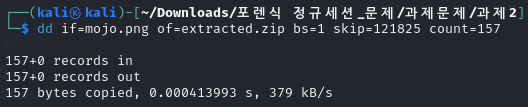

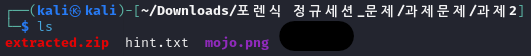

이미지 파일에서 숨겨진 데이터 분석

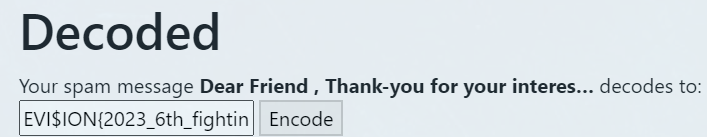

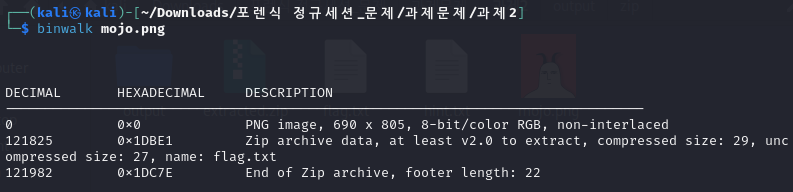

binwalk <image_file> # 이미지 파일에서 숨겨진 데이터 분석

binwalk -e <image_file> # 숨겨진 데이터 추출

binwalk 명령어를 통해 이미지 파일 안에 flag.txt가 포함된 ZIP 파일이 있다는 것을 확인할 수 있다.

binwalk가 알려준 ZIP 파일을 이미지에서 추출한다.

dd if=<image_file> of=extracted.zip bs=1 skip=121825 count=157

if=<image_file>: 분석할 이미지 파일 이름of=extracted.zip: 추출될 ZIP 파일 이름bs=1: 1 바이트씩 읽음skip=121825: ZIP 파일의 시작 위치count=157: ZIP 파일의 크기 (121982 - 121825 = 157 바이트)

ZIP 파일 압축 풀기

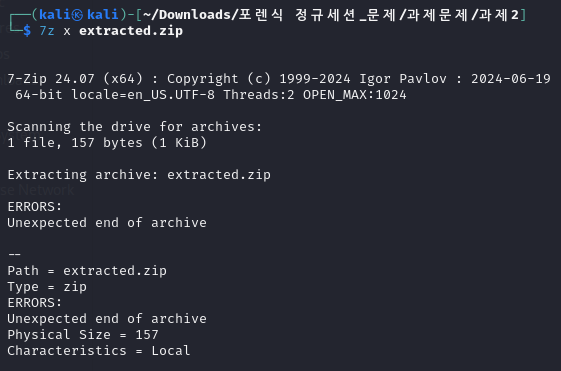

7z x extracted.zip

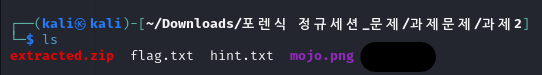

ZIP 파일이 손상되었거나 완전히 추출되지 않았기 때문인지 "Unexpected end of archive" 오류가 발생했다. 그러나 ls 명령어를 실행했을 때 flag.txt가 보이므로

flag.txt를 성공적으로 추출한 것으로 보인다.

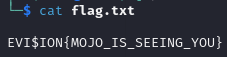

flag.txt 내용 확인해보면

flag 획득: EVI$ION{MOJO_IS_SEEING_YOU}

3)

주어진 파일 압축 해제하면 메인쿤.zip과 hint.txt을 확인할 수 있다.

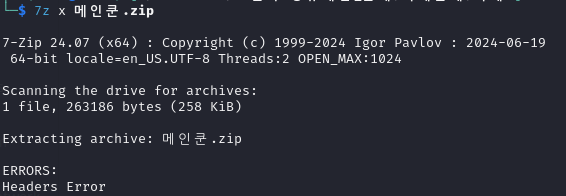

우클릭 후 압축 해제 안돼서

7z x 메인쿤.zip명령어로 메인쿤.zip 압축 해제한다.

(7z: 손상된 헤더나 구조적 문제가 있더라도 전체 압축 파일이 완전히 손상되지 않았다면 파일을 추출하려고 함. 이 때문에 에러 메시지가 뜨더라도 일부 파일을 성공적으로 추출할 수 있음.)

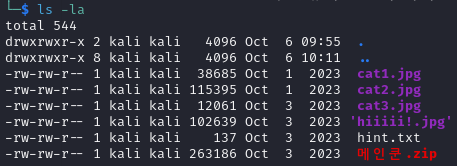

4개의 jpg 파일이 확인되는데 그 중 hint.txt에 따라 이상한 'hiiiii!.jpg'를 살펴보자.

binwalk로는 별 정보를 얻지 못했다.

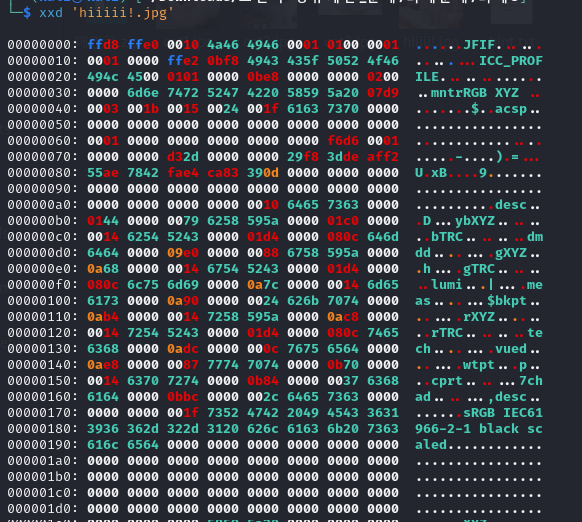

xxd 'hiiiii!.jpg'로 이미지 파일을 분석해보자.

플래그 형태인 EVI$ION이라는 문자열 검색해봤는데 없다.

이럴 땐 맨 마지막 부분을 확인해보자.

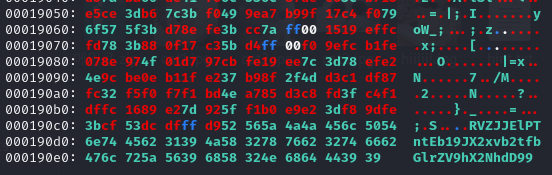

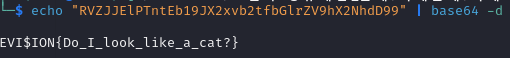

RVZJJElPTntEb19JX2xvb2tfbGlrZV9hX2NhdD99은 base64 인코딩된 데이터로 보인다.

실제로 디코딩해보면 flag 획득: EVI$ION{Do_I_look_like_a_cat?}

4)

문제 파일 압축 해제

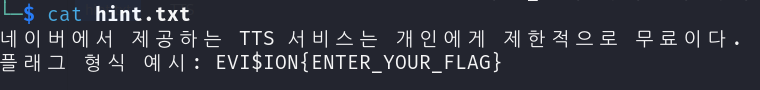

hint.txt 내용 확인

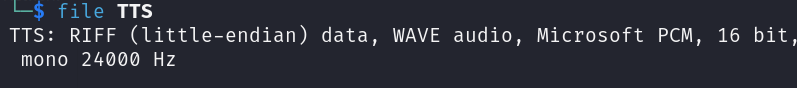

TTS의 파일 형식 확인

file TTS

WAVE audio 파일이다. (WAVE 파일은 PCM 형식의 오디오 데이터를 포함하고 있으며 때때로 스테가노그래피로 데이터를 숨길 수 있다.)

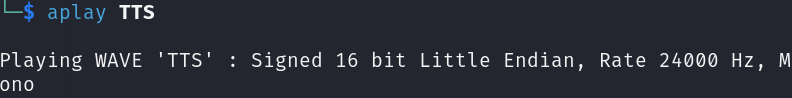

일단 오디오 파일을 재생해보자.

aplay TTS

플래그는 다음 문장과 같습니다. MADE_BY_CLOVA_VOICE.라고 함.

flag 획득: EVI$ION{MADE_BY_CLOVA_VOICE}

5)

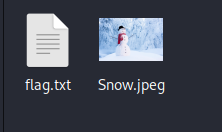

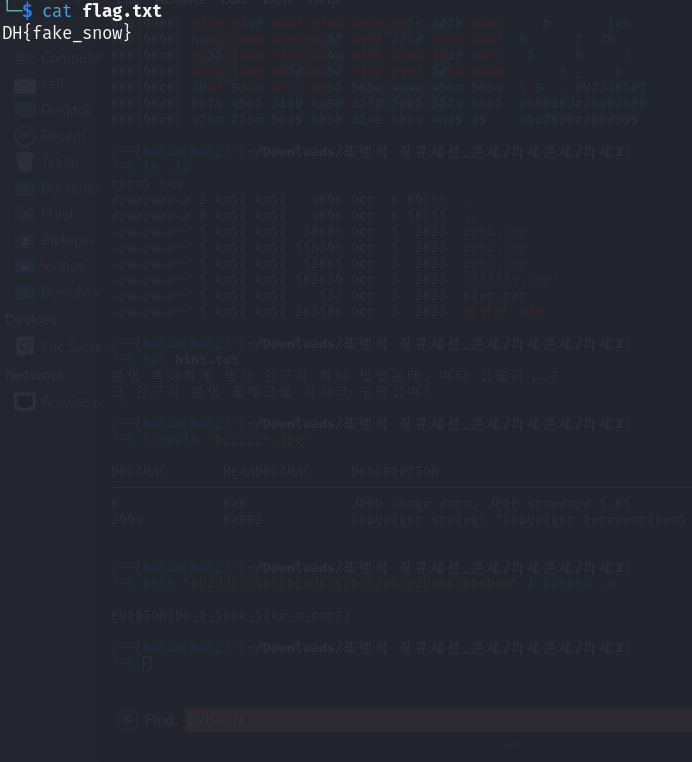

문제 파일 압축 해제

flag.txt의 내용을 확인해봤는데 이상하게 공백이 많다.

파일 내의 모든 공백 문자를 확인해보자. 공백을 통해 플래그를 숨기는 방식인 듯

cat -A flag.txt

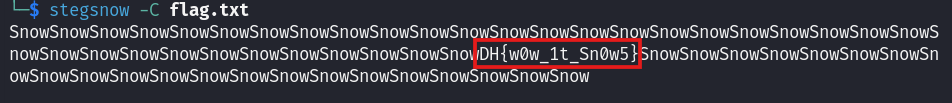

공백 문자를 사용한 스테가노그래피(whitespace steganography) 툴을 사용하자.

stegsnow -C flag.txt

flag 획득: DH{w0w_1t_Sn0w5}