XSS Payload 예시

XSS Payload: Cross-Site Scripting (XSS) 공격에서 사용되는 악성 스크립트 코드로, 공격자가 웹 애플리케이션에 이러한 악성 스크립트를 삽입하여 사용자의 브라우저에서 실행시킨다.

https://portswigger.net/web-security/cross-site-scripting/cheat-sheet

https://github.com/payloadbox/xss-payload-list

- onscroll: Fires when the page scrolls

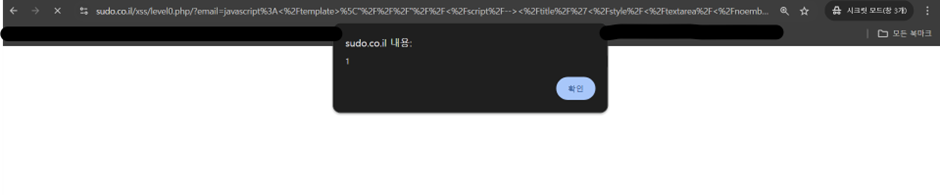

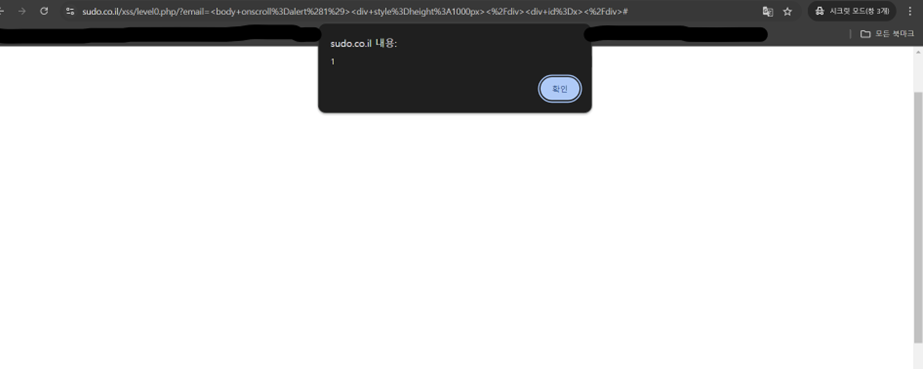

<body onscroll=alert(1)><div style=height:1000px></div><div id=x></div>Payload 분석

<body onscroll=alert(1)>

body 태그에 onscroll 이벤트 핸들러가 설정되어 있다. 사용자가 페이지를 스크롤할 때 이 이벤트가 발생하고, alert(1)이 실행된다. 결과적으로 사용자는 "1"이라는 경고 메시지를 보게 된다.

<div style=height:1000px></div>

이 div 태그는 높이가 1000픽셀인 요소를 생성한다. 이렇게 큰 요소를 추가하면 페이지에 스크롤바가 생기게 된다. 이로 인해 사용자가 스크롤을 하게 되며, onscroll 이벤트가 트리거된다.

<div id=x></div>

이 div는 ID가 "x"인 빈 요소이다. 특별한 기능은 없지만, 문서 구조의 일부로 존재하게 된다.

사용자가 페이지를 스크롤하면 body 태그에 설정된 onscroll 이벤트가 발생하고, alert(1)이 호출된다. 즉, 페이지를 스크롤할 때마다 script가 실행되어 “1"이라는 경고창이 표시된다.

- onload: Fires when the element is loaded

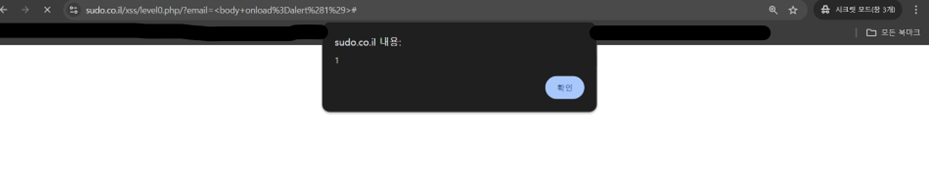

<body onload=alert(1)>Payload 분석

<body onload=alert(1)>

body 태그에 onload 이벤트 핸들러가 설정되어 있다. onload 이벤트는 페이지나 특정 요소(여기서는 )가 완전히 로드되었을 때 발생한다. 사용자가 페이지를 처음 로드하거나 새로고침할 때 이 이벤트가 발생하고, alert(1)이 실행된다. 결과적으로, 페이지가 로드되면 "1"이라는 경고 메시지가 표시된다.

3. XSS Polyglots: XSS payloads which runs in multiple contexts https://github.com/0xsobky/HackVault/wiki/Unleashing-an-Ultimate-XSS-Polyglot ``` javascript:\"///"//< ```

Payload 분석

javascript

URI 스킴을 나타내며, 보통 링크에서 JavaScript 코드를 실행하는 데 사용된다.

</template>, </script>, </title>, </style>, </textarea>, </noembed>, </noscript>

기존 HTML 문서에서 다양한 상황에서 사용될 수 있는 닫는 태그이다. 이를 통해 공격자는 다양한 위치에서 스크립트를 삽입할 수 있다.

<

<를 HTML에서 안전하게 표현하기 위해 사용하는 HTML 엔티티이다. 이를 통해 스크립트가 직접적으로 노출되지 않도록 할 수 있다.

<frame */; onload=alert(1)//

onload 이벤트 핸들러를 사용하여 페이지가 로드될 때 alert(1)을 실행하도록 한다.

다양한 HTML 태그, 문자열 종료, 주석, 스크립트 종료 시퀀스, 이벤트 핸들러를 이용하여 여러 context에서 작동할 수 있는 XSS Polyglot.