WEB_Hack

1.XSS

XSS(Cross-Site Scripting)공격자가 사용자의 브라우저에서 악성 스크립트를 실행하도록 하는 웹 보안 취약점→ 공격자는 사용자의 세션을 탈취하거나, 웹 페이지의 내용을 조작하고, 혹은 다른 악의적인 행동을 행할 수 있음XSS는 주로 세 가지 유형으로 나뉨

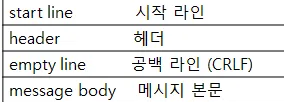

2.HTTP Header/구조

Start lineResponse인지 Request인지에 따라 형태가 다르다.Headerheader-field : field-value로 구성되어 있다.HTTP 전송에 필요한 모든 부가 정보를 가지고 있다.Body메시지의 본문을 담고 있다.Start lineHTTP M

3.참/거짓 구문, 이진탐색

DBMS에서 참/거짓 구문은 주로 ‘WHERE’절에서 조건을 지정할 때 사용된다.비교 연산자(Comparison Operators)‘=’ : 두 값이 같은지 비교‘<>’ 또는 ‘!=’ : 두 값이 다른지 비교‘>’ : 왼쪽 값이 오른쪽 값보다 큰지 비교‘<’

4.SQLi

SQL Injection(SQLi)는 웹 애플리케이션의 보안 취약점 중 하나로, 공격자가 악의적인 SQL 쿼리를 입력해 데이터베이스를 조작하거나 불법적으로 접근할 수 있도록 만드는 공격 기법이다.→ 웹 애플리케이션이 사용자 입력을 제대로 검증하지 않을 때 발생한다.데이

5.XSS Data URL Schema

이미지 같은 외부 데이터를 URI형태로 표현하는 방법→ 이미지, 플래시, 텍스트 등의 데이터를 URI로 표현하는 방식외부 호출 없이, 데이터를 웹 페이지에 정착(inline)할 수 있음cache에 저장하지 못하고, 사이즈가 증가하지만 서버의 응답 횟수를 단축하고 데이터

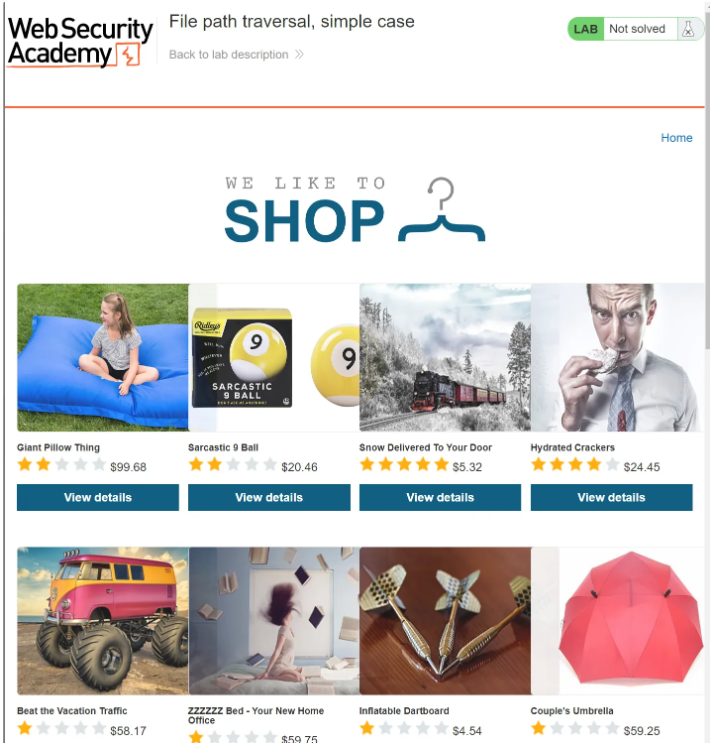

6.파일 다운로드 취약점

절대 경로어떠한 웹 페이지나 파일이 가지고 있는 고유한 경로, 절대적으로 변하지 않는 경로파일의 root부터 해당 파일까지의 전체 경로를 의미루트 디렉터리부터 경로를 추적 → 절대 경로는 항상 / 기호로 시작/ : root상대 경로현재 파일의 위치를 기준으로 연결하려

7.파일 다운로드 취약점(2)

파일 다운로드 기능이 존재하는 웹 어플리케이션에서 파일 다운로드 시 파일의 경로 및 파일명을 파라미터로 받아 처리하는 경우 파일에 대한 접근 권한이 설정되어 있지 않다면 공격자가 파라미터를 조작해 환경 설정 파일, 웹 소스코드 파일, 데이터베이스 연동 파일 등을 다운로

8.파일 업로드 취약점

서버 측에서 실행 가능한 스크립트 파일(asp, jsp, php 등)이 업로드 가능하고 이 파일을 공격자가 웹을 통해 직접 실행 시킬 수 있는 경우, 시스템 내부 명령어를 실행학나 외부와 연결해 시스템을 제어 등을 할 수 있는 공격공격자가 내부 시스템을 침투하기 위해

9.파일 업로드 취약점(2)

파일 업로드 기능이 존재하는 웹 사이트의 확장자 필터링이 미흡할 경우, 공격자가 악성 파일을 업로드해 시스템을 장학할 수 있는 취약점악성 스크립트가 업로드 된 후, 서버 상에서 스크립트를 실행해 쉘을 획득하는 등의 행위로 시스템 권한을 획득하거나 서버를 변조시키는 등의

10.인증인가

GET과 POST는 개발자들이 사용하는 일반적인 HTTP 요청이다.GET과 POST 요청 간의 세부 사항을 이해하는 것은 웹 개발자에게 매우 중요하다.각 메소드는 웹 애플리케이션의 기능, 성능 및 보안에 상당한 영향을 미치는 고유한 특성, 제약 및 의미를 가지고 있다.

11.인증인가(2)

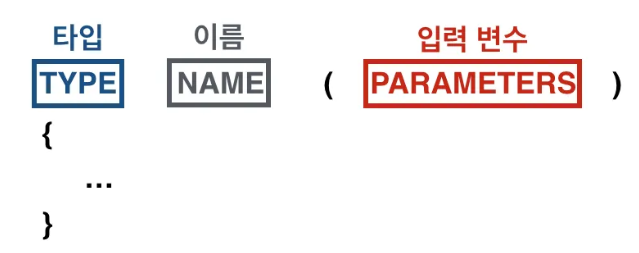

정의웹 템플릿 엔진은 동적으로 HTML, XML, JSON 또는 기타 콘텐츠를 생성하는 데 사용되는 도구이다.서버에서 사용자 입력 데이터나 백엔드 데이터를 기반으로 콘텐츠를 렌더링하여 클라이언트에게 반환한다.템플릿 엔진은 보통 템플릿 언어(template languag

12.SSTI(Server-Side Template Injection)

SSTI는 웹 애플리케이션이 서버 측 템플릿 엔진을 사용할 때, 사용자의 입력이 제대로 필터링되지 않고 그대로 템플릿 엔진에 전달되는 경우 발생하는 보안 취약점이다.공격자가 특정한 템플릿 표현식을 삽입하면 서버가 이를 실행해 임의의 코드 실행(RCE, Remote Co

13.CSRF

CSRF란?Cross-Site Request Forgery의 약자로, 사이트 간 요청 위조를 의미한다.인증된 사용자가 자신의 의지와는 무관하게 웹 애플리케이션에 공격자가 의도한 특정 요청을 보내도록 유도하는 것으로,제품 구입, 자금 이체, 비밀번호 변경, 기록 삭제 등

14.Command Injection

Command Injection웹 애플리케이션에서 시스템 명령을 사용할 때, 세미콜론 혹은 &, &&를 사용해 하나의 Command를 Injection하여 두 개의 명령어가 실행되게 하는 공격서버 자체의 콘솔 명령어를 실행시킬 수 있기 때문에 공격이 성공하면 매우 큰

15.File upload - Null byte

Null Byte Injection?웹 애플리케이션에서 파일 업로드와 같은 입력 처리를 악용하기 위해 사용되는 공격 기법 중 하나프로그래밍 언어나 라이브러리가 문자열을 처리할 때, 문자열의 끝을 나타내는 특수 문자 \\0(널 바이트로 인해 발생하는 취약점Null Byt

16.File upload - Multipart form data

form?입력 양식 전체를 감싸는 태그name : form의 이름, 서버로 보내질 때 이름의 값으로 데이터 전송action : form이 전송되는 서버 url 또는 html 링크method : 전송 방법 설정. get은 default, post는 데이터를 url에 공개

17.Error-Based SQLi를 이용해 ID/PW 추출

취약점 확인URL에 파라미터 포함 여부 확인]단순 SQL 구문 추가파라미터에 단일 인용 부호(’), 주석(--), 또는 SQL 키워드를 삽입해 응답 변화를 확인한다.정상적인 요청과 달라진다면, SQL Injection 가능성이 존재에러 메시지(ex: You have a

18.ServerSide: Command Injection

인젝션(Injection)은 악의적인 데이터를 프로그램에 입력하여 이를 시스템 명령어, 코드, 데이터베이스 쿼리 등으로 실행되게 하는 기법을 말한다.인젝션의 종류로는 SQL Injection도 존재한다. 이중, 이용자의 입력을 시스템 명령어로 실행하게 하는 취약점을 C