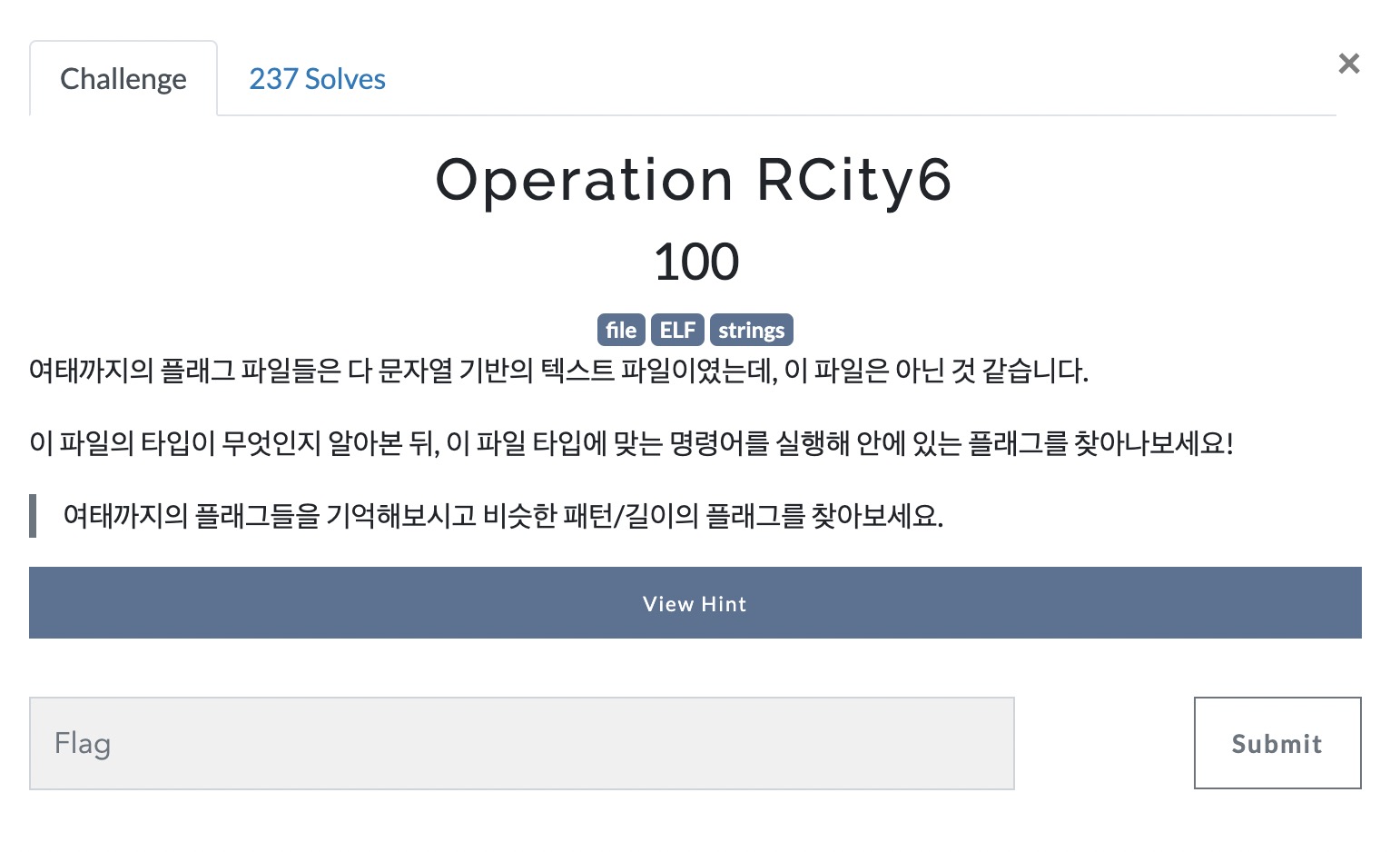

Rcity6

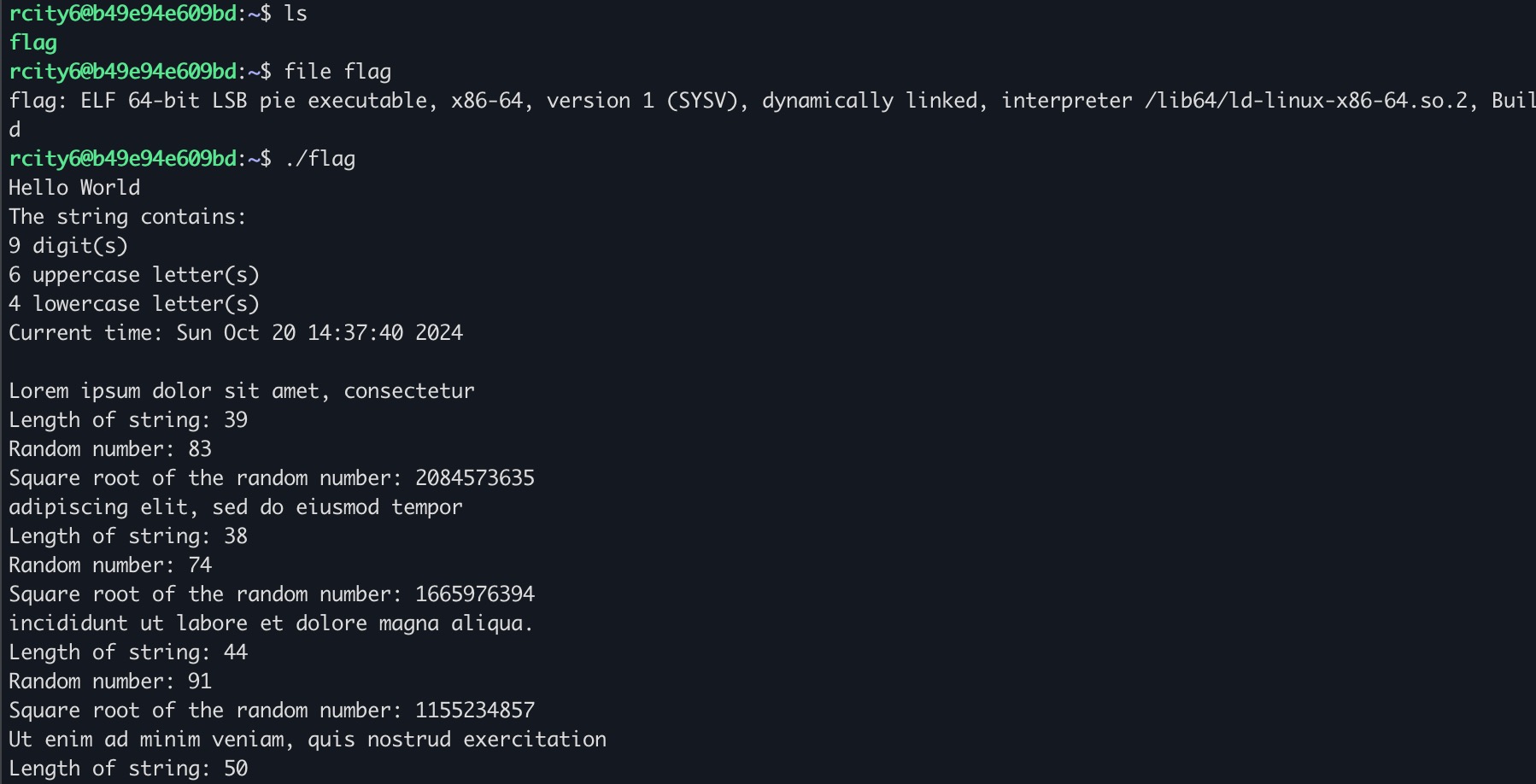

file 명령어를 사용해 flag 파일 타입 확인 결과, ELF 파일이다. ELF 파일은 리눅스 실행 파일이다.

flag 파일 실행 결과, Hello World와 여러 문자열이 출력된다.

strings 명령어를 사용해 바이너리 파일에서 사람이 읽을 수 있는 텍스트 문자열을 추출하였다.

추출 결과, FLAG가 존재한다.

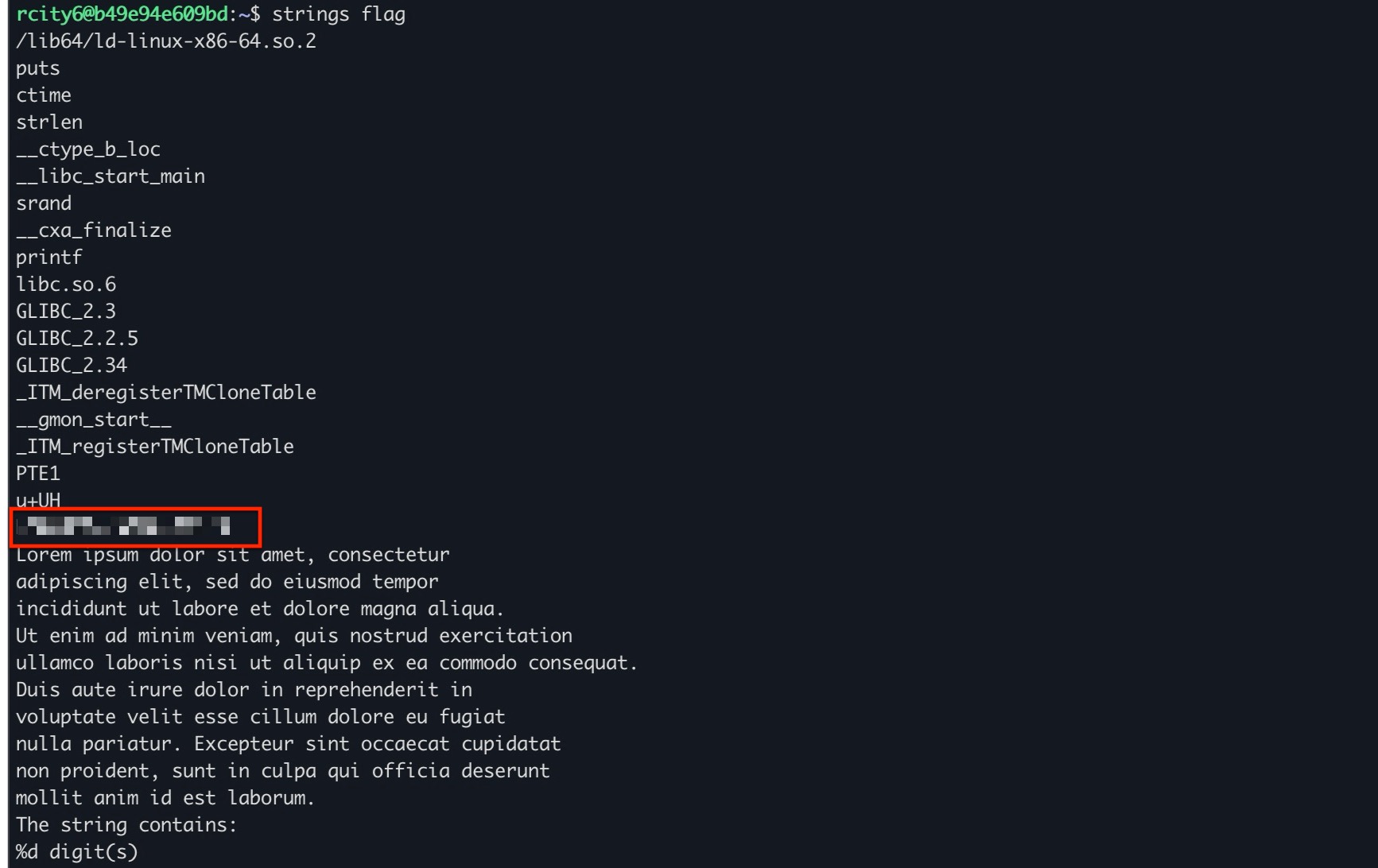

Rcity7

로그인한 rcity7 시스템에는 플래그 파일이 존재하지 않는다.

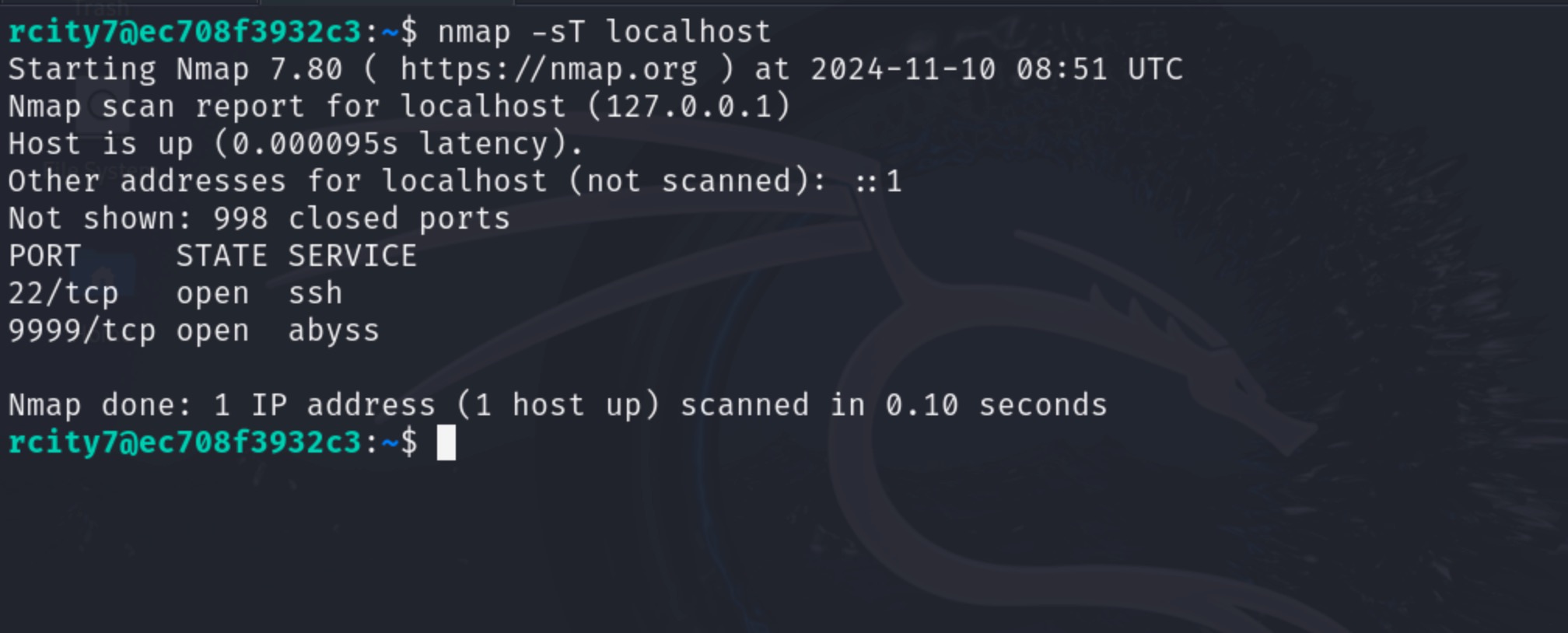

local에서 돌아가고 있는 포트를 스캐닝한 결과, 9999 포트가 열려있다.

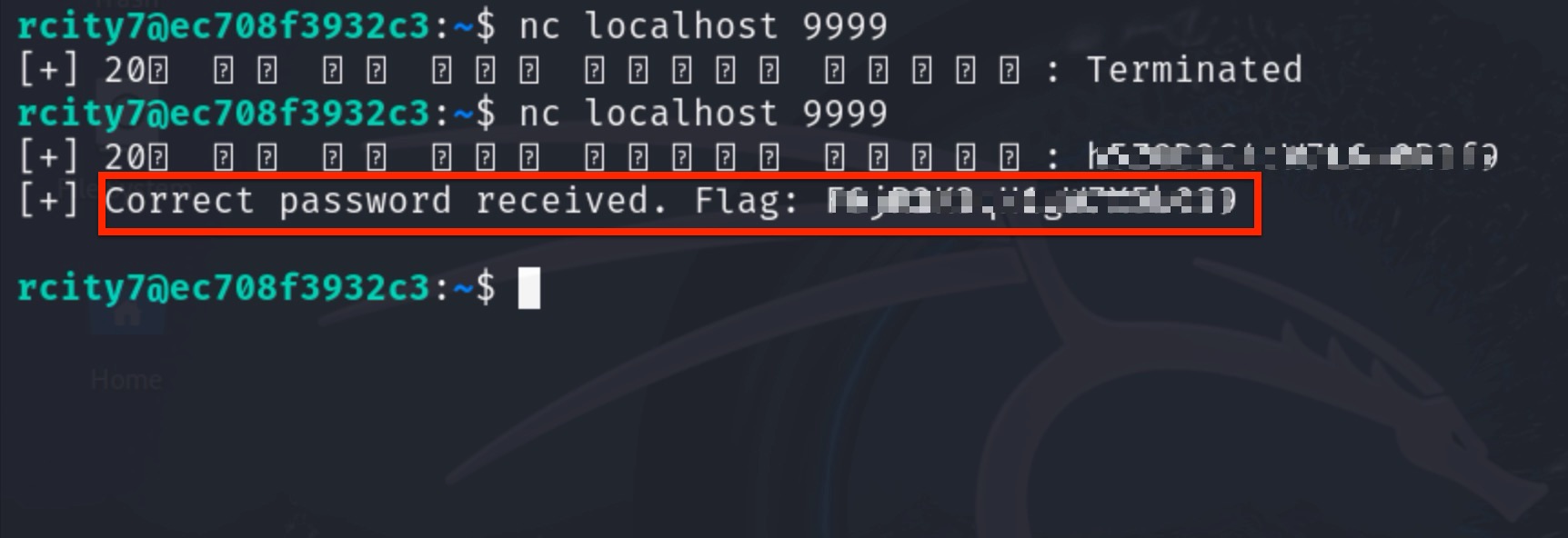

nc 명령어를 사용해 9999 포트 접속 결과, 플래그를 획득하였다.

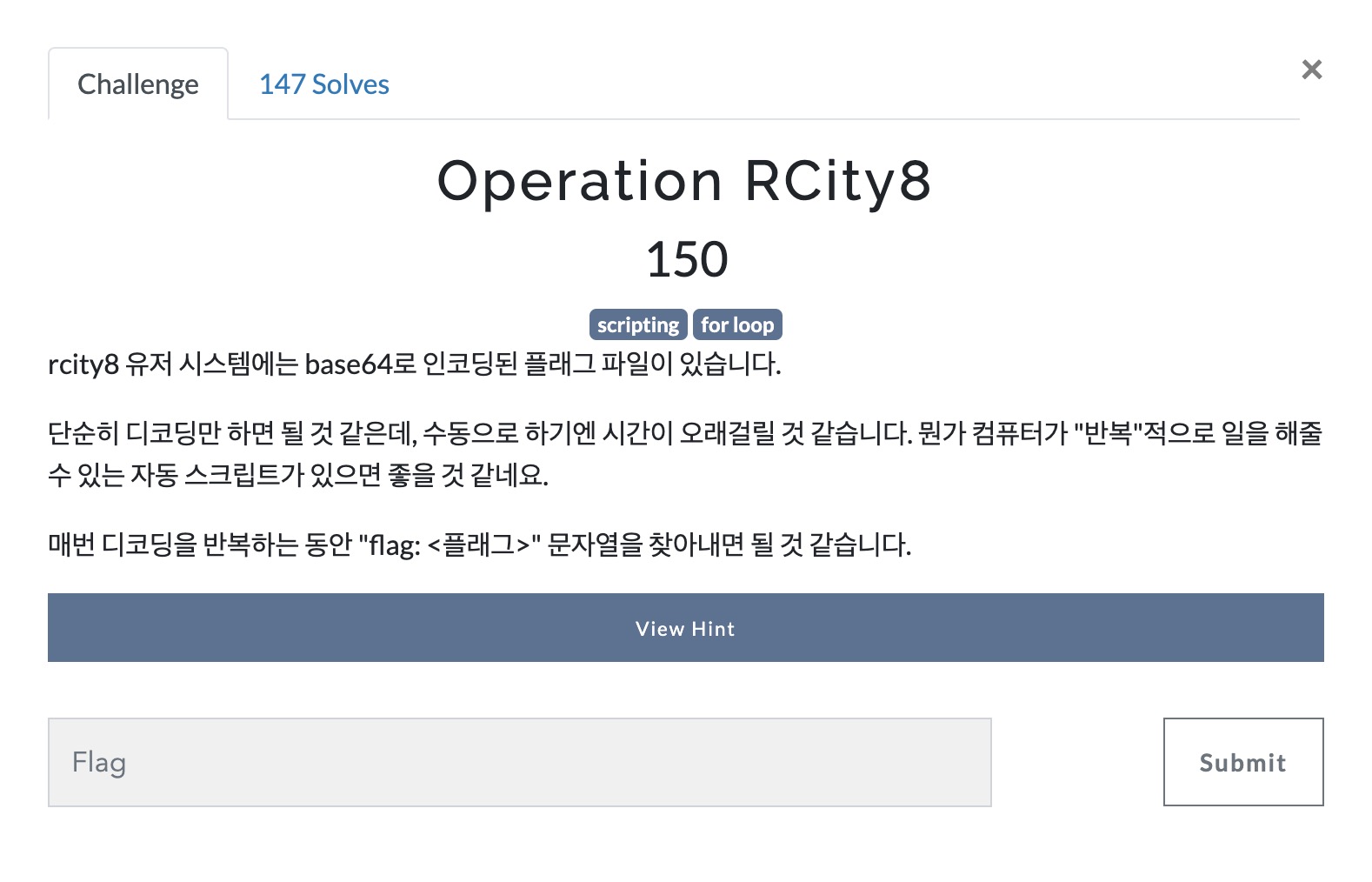

Rcity8

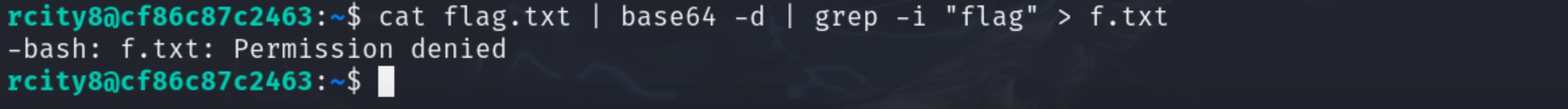

flag.txt 파일을 여러번 디코딩했지만 플래그 값이 존재하지 않았다.

디코딩한 값을 추출해 파일에 저장하려했으나, 파일 생성 권한이 없다.

파이썬으로 디코딩 후 flag 값을 추출하는 코드를 작성하였다.

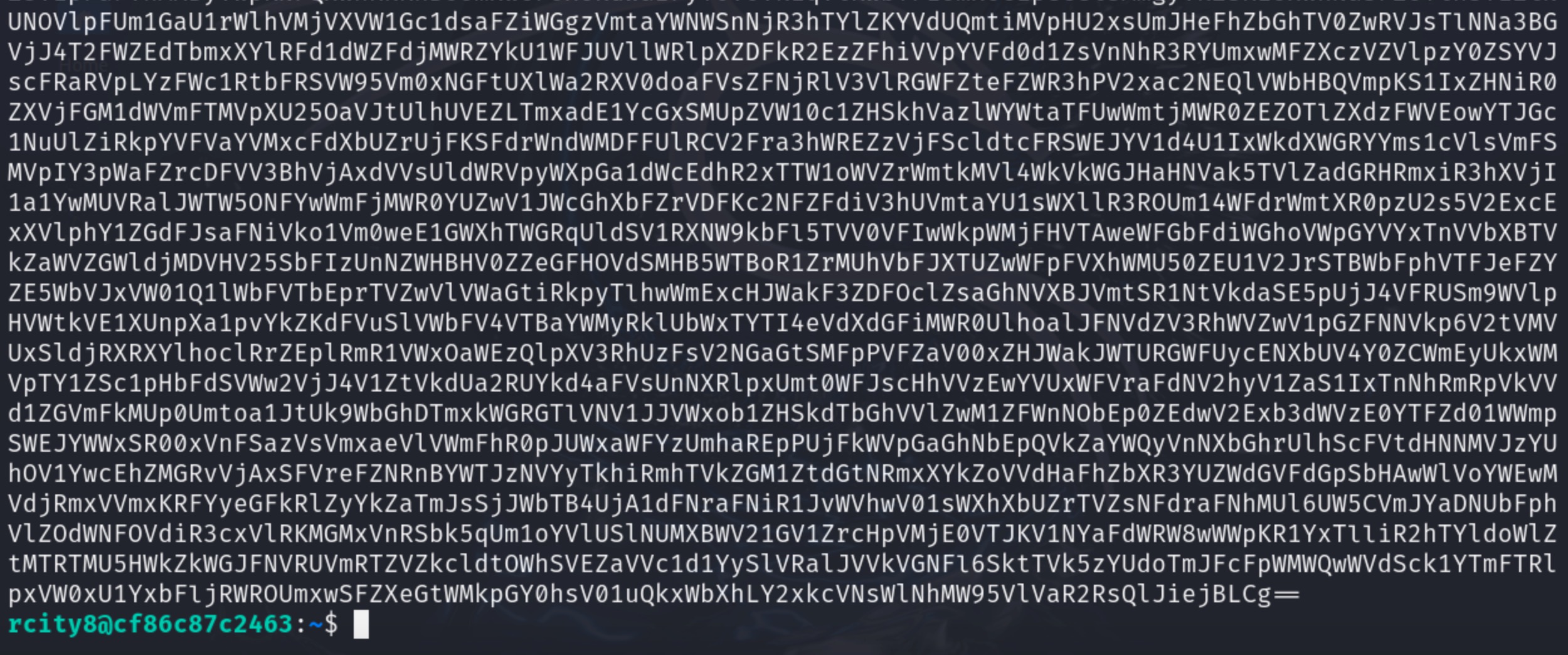

import base64

with open('./flag.txt', 'r') as f:

r = f.read() # 파일 읽기

while(True):

... r = base64.b64decode(r).decode('utf-8') # 디코딩

... if "flag:" in r:

# 반복적으로 디코딩, 디코딩 값에서 flag 문자열 존재하면 found 및 flag 값 출력

... print(f'found', {r})

... else:

... print(f'not found')플래그 값을 획득하였다.