공통 Reference

- 공통 참고

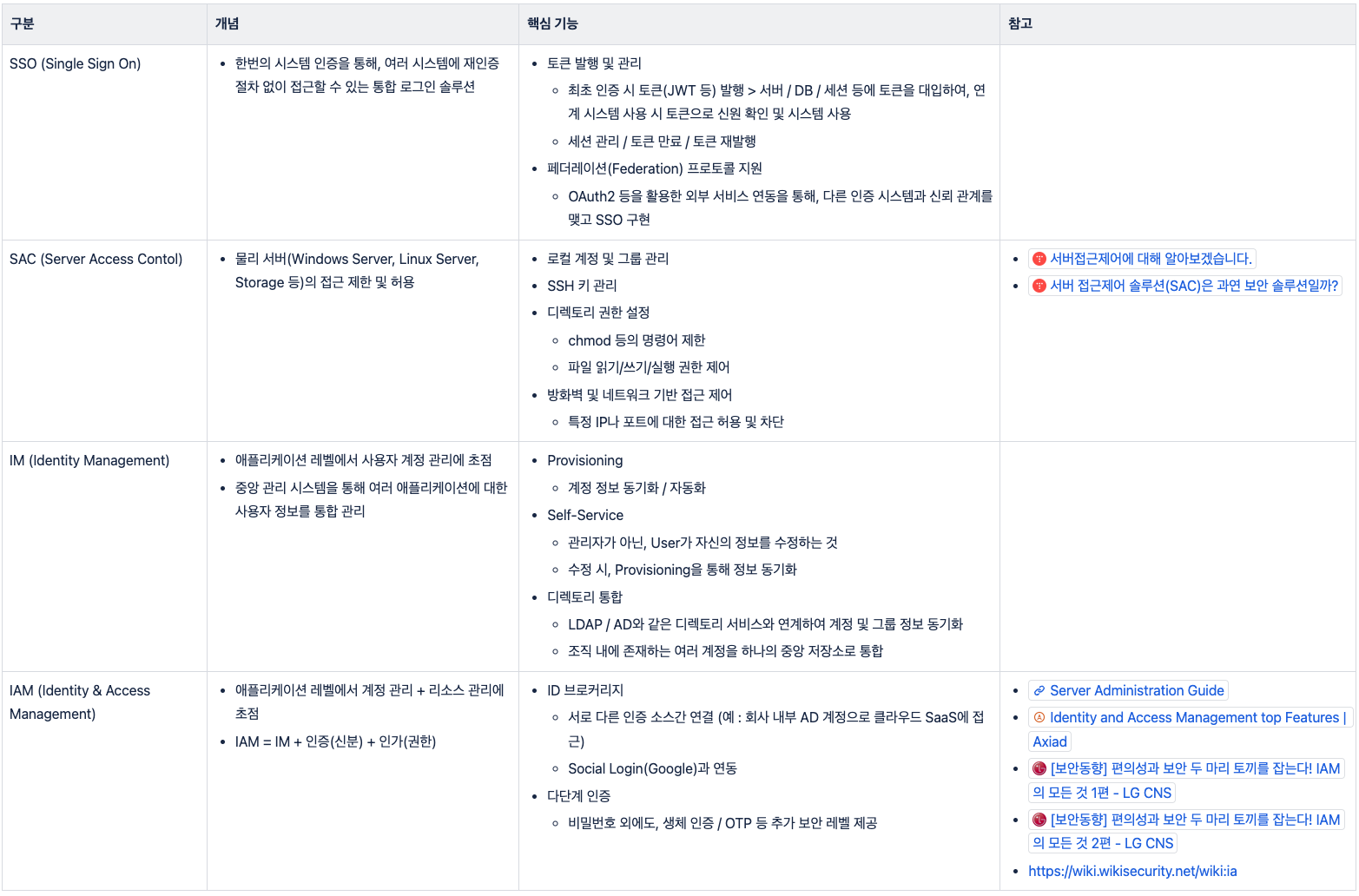

SSO / SAC / IM / IAM 비교

SSO / IM / IAM 공통 기능

- 인증

- 비밀번호 등을 이용하여 인증 후 시스템 또는 서비스 등 이용

- 사용자 정보 관리

- 사용자의 기본 프로필 정보 관리

- IM / IAM은 디렉토리 서비스(LDAP, AD)나 DB를 통해 속성 관리

- SSO도 인증 후, 사용자 정보를 토큰에 담아 다른 서비스 전달 가능

SSO

→ 레퍼런스

- [ SSO ] SSO(Single Sign-On)에 대해서

- [SSO] 1편: 오픈소스 SSO를 왜 도입하였나요. ⇒ GX리테일 / 참고 좋음!

→ 메커니즘

→ 동작 순서

- 사용자 인증

- User가 어플리케이션 사용하기 이전에, 인증 서비스(IDP, Identity Provider)로 리디렉션

- IDP 로그인

- 로그인 여부 확인 후, 로그인이 안되어 있으면, 로그인 할 수 있도록 함

- 토큰 발급 및 전달

- 인증에 성공 시, IDP는 사용자 식별 위한 인증 토큰 발급

- 애플리케이션 접근 허용

- 서비스 제공자는 토큰 검증 후, User가 애플리케이션에 접근할 수 있도록 허용

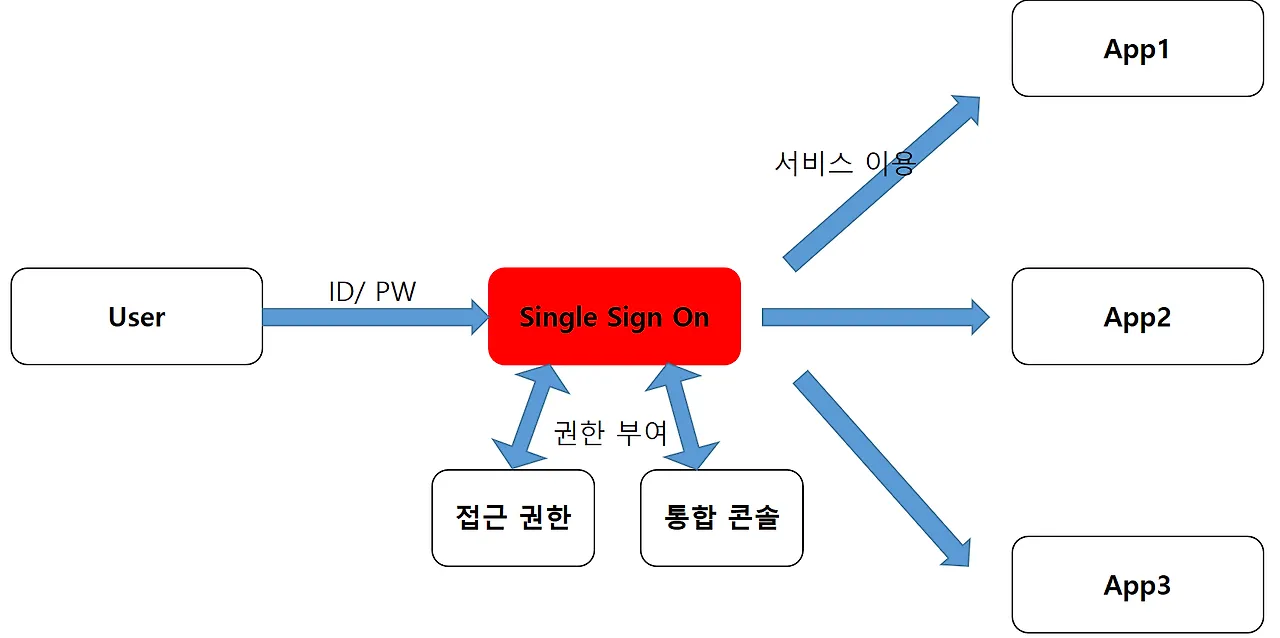

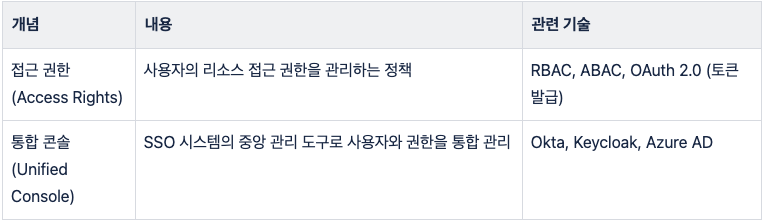

→ 접근 권한 / 통합 콘솔

- 접근 권한 = SSO 시스템이 사용자가 어떤 리소스에 접근할 수 있는지를 결정하는 과정 및 설정

- SSO 인증 후 다음을 결정

- 사용자의 특정 애플리케이션 접근 여부

- 사용자의 역할(Role)에 따른 권한

- 특정 리소스(API, 데이터 등) 접근 범위 제한

- 관련 기술

- RBAC (Role-Based Access Control): 역할 기반

- 예: "관리자" 역할은 모든 서비스에 접근 가능하지만, "일반 사용자"는 제한된 서비스만 접근 가능

- ABAC (Attribute-Based Access Control): 속성 기반

- 예: 사용자의 부서, 위치, 시간대와 같은 속성을 기반으로 접근 허용/제한

- RBAC (Role-Based Access Control): 역할 기반

- SSO 인증 후 다음을 결정

- 통합 콘솔 = SSO 시스템이 관리하는 중앙 관리 도구

- 관리자와 시스템이 사용자의 “접근 권한”을 중앙에서 관리하고 설정하는 공간

- 기능

- 사용자 및 그룹 관리

- 애플리케이션 접근 권한 설정

- 리소스의 접근 정책 정의

- 사용 이력 및 감사 로그 확인

- 예시

- Okta, Keycloak, Azure AD와 같은 SSO 제공자에서 제공하는 웹 기반 관리자 콘솔

- 관리자가 이 콘솔을 통해 사용자 계정과 서비스 연결을 설정하고 관리

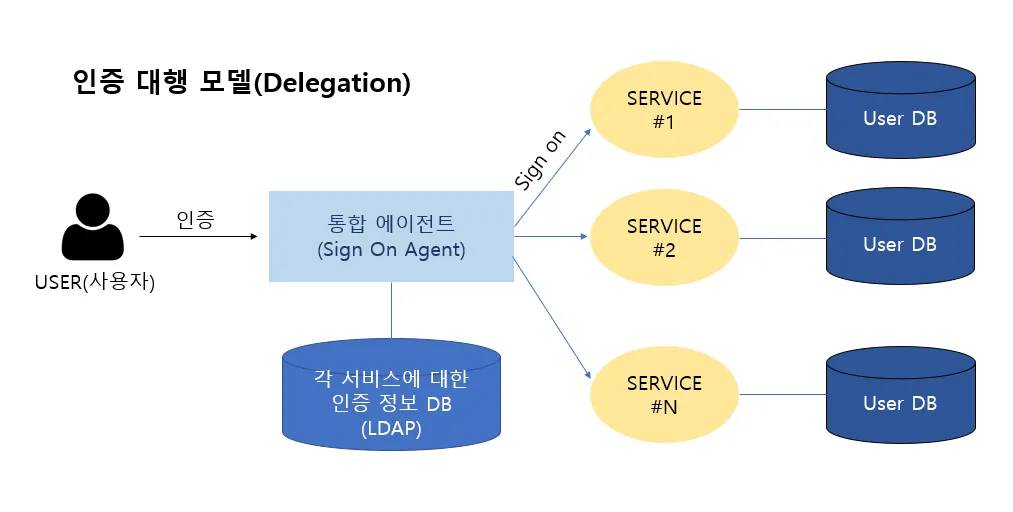

→ SSO 구조 - 인증 대행 모델(Delegation)

- 인증 방식을 변경하기 어려울 경우 많이 사용

- 시스템 접근 시

통합 에이전트가 인증 작업을 대행

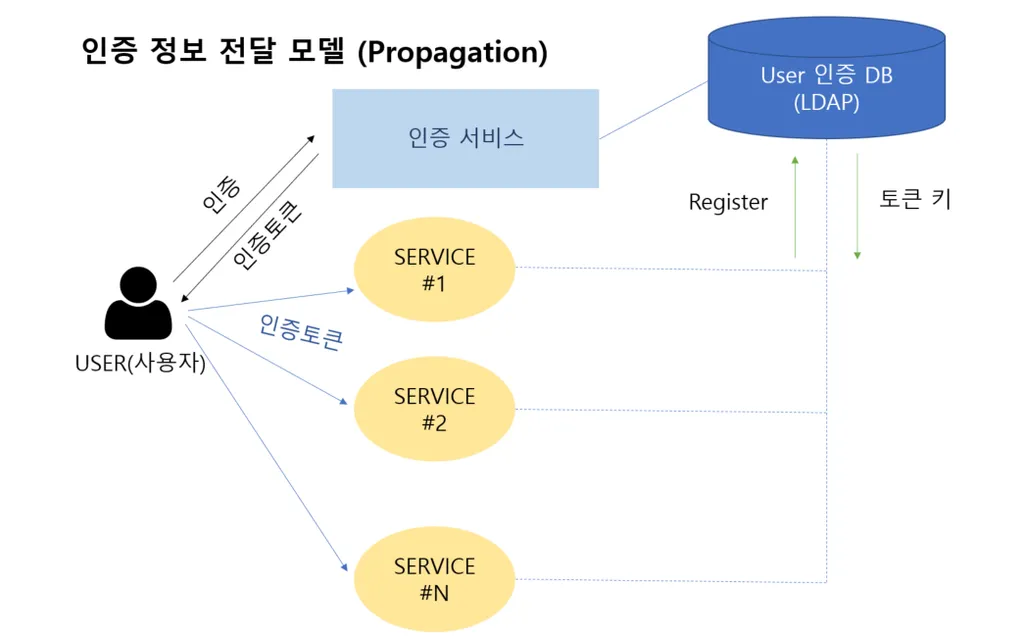

→ SSO 구조 - 인증 정보 전달 모델(Propagation)

- 웹 기반의 시스템에 주로 사용

- 미리 인증된 토큰(Cookie 기능)을 받아서 각 시스템 접근 시 자동으로 전달 - JWT

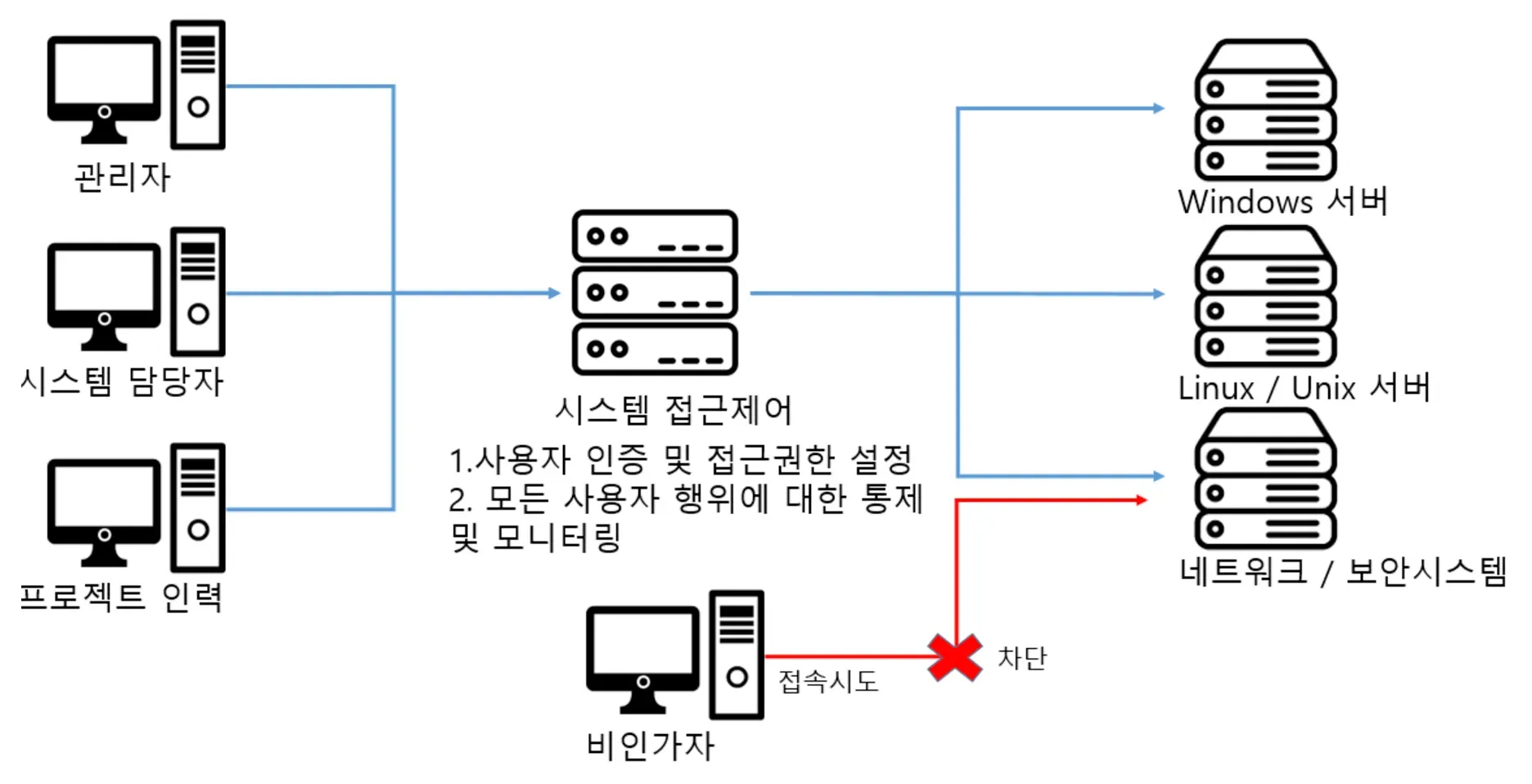

SAC(시스템 접근 제한 / System Access Control)

- 대표 오픈소스 : OpenSSH

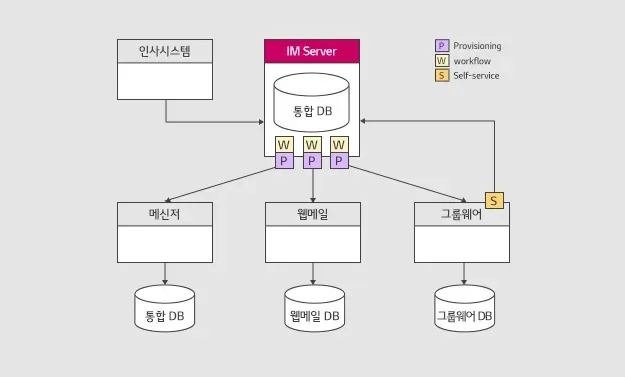

IM (계정 관리 / Identity Manager)

- IM에서 실행 되는 것

- 계정 생성, 수정, 삭제

- 계정 권한 변경

- 모니터링 및 로그 등

- 대표 오픈소스 → OpenLDAP / Apache Directory Server

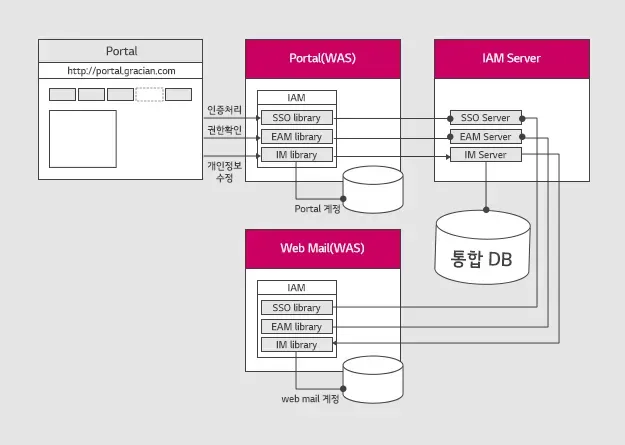

IAM(Identity & Access Management)

- 일반적으로, RBAC를 활용해 ‘사용자가 리소스에 접근할 수 있는 권한’(=인가)을 정의하고 제어

- 대표 오픈소스 → Keycloak / Okta