1. IPsec (Internet Protocol Security)

-

계층: 네트워크 계층 (3계층)

-

역할:

네트워크 계층에서 데이터의 기밀성(암호화), 무결성(데이터 변조 방지), 및 인증(정당한 출처 확인)을 보장.

VPN에서 자주 사용되며, 안전한 통신을 위해 ESP(Encapsulating Security Payload)와 AH(Authentication Header)라는 두 가지 주요 프로토콜을 사용. -

구분 방법:

IP 계층에서 작동하므로, 패킷 수준의 보안을 처리. -

장점: 애플리케이션 수정이 필요 없고, 데이터 송수신이 암호화됨.

2. VPN (Virtual Private Network)

-

계층:

다양한 계층에서 구현 가능 (보통 3계층~5계층) -

역할:

공용 네트워크(예: 인터넷)를 통해 프라이빗 네트워크를 확장하여 원격지 사용자가 안전하게 내부 네트워크에 접속할 수 있게 함.

보안 및 프라이버시를 제공하기 위해 암호화 기술(IPsec, SSL 등)을 사용. -

구분 방법:

IPsec VPN: 네트워크 계층에서 터널을 생성.

SSL VPN: 전송 계층(4계층)에서 HTTPS를 통해 VPN 트래픽을 처리.

일반적으로 터널링(Tunneling)이라는 기술로 데이터를 안전하게 전송.

- NAT (Network Address Translation)

-

계층:

네트워크 계층 (3계층) -

역할:

내부 네트워크의 사설 IP 주소를 공인 IP 주소로 변환하여 인터넷에 접근 가능하도록 함.

IP 주소를 절약하고, 내부 네트워크의 보안을 강화. -

구분 방법:

데이터를 송수신할 때 IP 주소를 변경하는 역할을 하므로, 패킷의 IP 헤더를 변환하는 특징.

예: 내부에서 192.168.1.10 → 공인 IP 203.0.113.10.

4. SSL (Secure Sockets Layer)

-

계층:

전송 계층 (4계층, TLS는 5계층으로 볼 수 있음) -

역할:

웹 브라우저와 서버 간 암호화된 통신을 보장.

HTTPS를 통해 웹사이트 보안을 제공하며, 데이터를 도청하거나 변조하지 못하도록 보호. -

구분 방법:

암호화 프로토콜로, HTTP와 같이 상위 계층(응용 계층)의 데이터를 보호.

현재는 SSL의 후속 버전인 TLS(Transport Layer Security)가 사용됨.

5. RIP (Routing Information Protocol)

-

계층: 네트워크 계층 (3계층)

-

역할:

거리 벡터 라우팅 프로토콜로, 네트워크에서 라우터들이 경로 정보를 교환하며 최적의 경로를 결정.

홉 수(Hop Count)를 기준으로 경로를 선택하며, 최대 홉 수는 15.

작은 네트워크에서만 적합(규모가 크면 비효율적). -

구분 방법:

주기적으로 라우팅 정보를 브로드캐스트로 전달.

단순한 구조, 낮은 효율성.

6. OSPF (Open Shortest Path First)

-

계층: 네트워크 계층 (3계층)

-

역할:

링크 상태 라우팅 프로토콜로, 네트워크의 토폴로지 정보를 기반으로 최단 경로를 계산.

대규모 네트워크에서 효과적으로 작동하며, RIP보다 정교한 알고리즘 사용.

Dijkstra 알고리즘을 사용하여 네트워크 경로를 계산. -

구분 방법:

링크 상태 광고(LSA)를 통해 네트워크 토폴로지를 공유.

복잡한 환경에서도 빠르고 정확하게 경로를 계산.

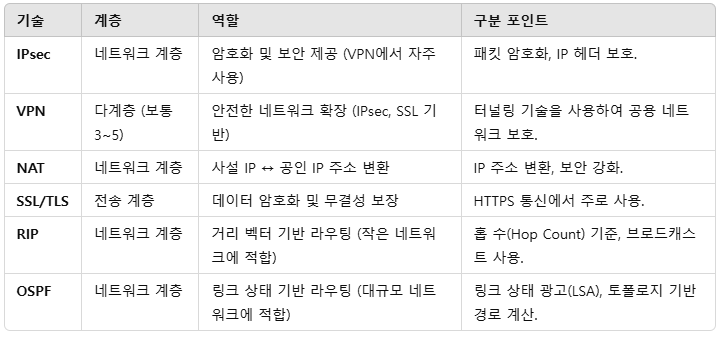

기술 계층 역할 구분 포인트

요약

IPsec과 VPN은 보안 및 네트워크 확장.

NAT는 IP 주소 변환과 내부 네트워크 보안.

SSL/TLS는 데이터 암호화를 통한 통신 보안.

RIP와 OSPF는 라우팅 프로토콜이지만, 규모와 효율성에서 차이가 있음.