보안

1.[old-3] SQL injection

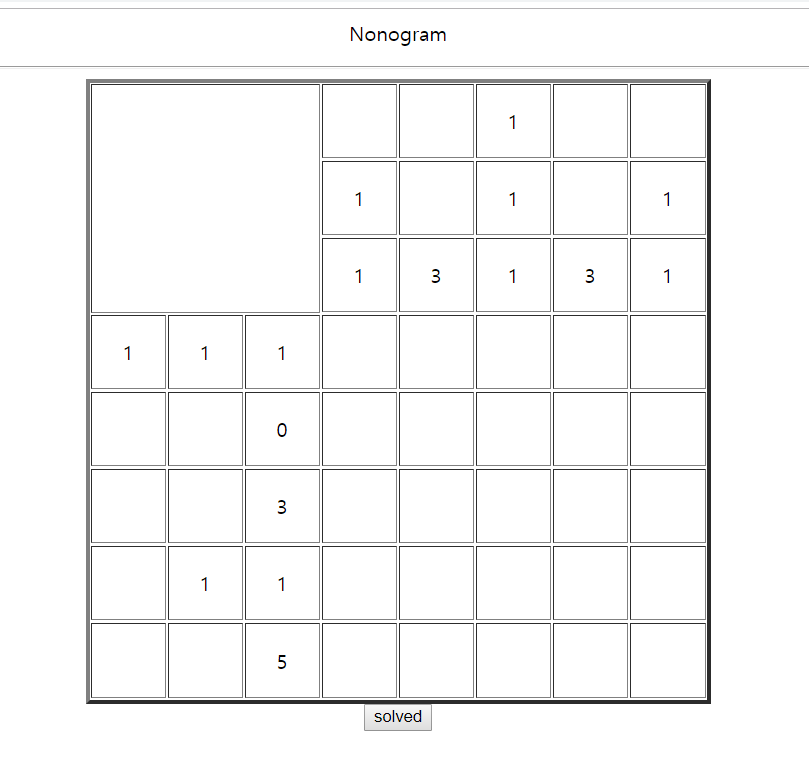

일단 들어가면 이런 그림이 있다. 네모네모 로직이라는 퀴즈인데 자세한 내용은 여기를 참고하길 바란다. 정답은 아래에 있다. 이렇게 입력한 후, solved를 누르게 되면 아래처럼 입력하는 포인트가 나오게 된다. 하지만 여기서 단순하게 여기 있는 input에 SQL

2.[4/6] SQL Injection 정리

SQL Injection은 악의적인 사용자가 웹 응용 프로그램의 입력 필드를 이용하여 데이터베이스에 악성 SQL 쿼리를 주입하여 공격하는 기법입니다. 이 공격은 일반적으로 SQL 쿼리를 조작하여 데이터베이스에 저장된 정보를 조회, 변경 또는 삭제하는 것을 목적으로 합니

3.[3/30] 정보보안 XSS, CSRF공격기법 정리

XSS 공격(Cross-Site Scripting Attack)은 웹 애플리케이션에서 일어나는 보안 취약점 중 하나로, 악의적인 사용자가 제작한 스크립트 코드를 웹페이지에 삽입하여 공격하는 기법입니다. 이러한 코드는 흔히 악성 스크립트라고 불리며, 일반적으로 사용자의

4.[3/23] old-15

alert 엔터 치고 바로 옵션 커맨드 u 눌러서 소스보기 하면이러한 코드가 나오게 되고, 이를 보고https://webhacking.kr/challenge/js-2?getFlag/ 로 요청을 보내면 문제가 풀린다.

5.[3/23] old-32

{ ‘PHPSESSID’ : ‘내 브라우저 아이디’ }를 쿠키에 세팅한 상태로, 아래의 코드를 실행시킨다.

6.[3/23] old-24 풀이

쿠키값을 변조해서 replace 우회{ 'REMOTE_ADDR' : '112277..0...00...00..0...1' }

7.[3/23] old-01

단순하게 쿠키값을 3.5로 세팅하면 됨

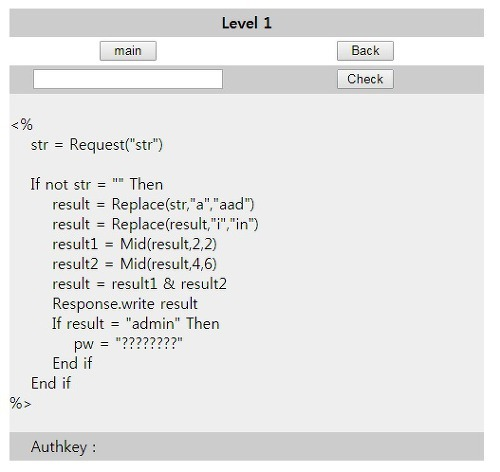

8.써니나타스 1번

써니나타스(Suninatas) 1번 문제

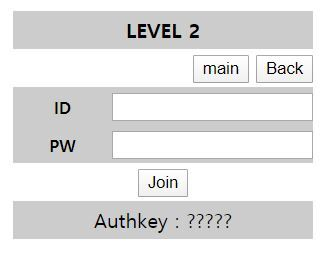

9.써니나타스 2번

스크립트를 확인해보니 chk_form()이라는 함수가 있었다. 해당 소스를 해석해보면 id와 pw이 같은 값일 시 "You can't join! Try again" 문구가 출력될 것이고, 다른 값일 시 문제가 풀리는 것이다.나는 'F12'에 있는 'Console' 기능

10.써니나타스 3번

notice 페이지에 접근해야 하지만 글 작성 버튼이 없다위에 라우터 값을 변경해서 notice 작성 페이지에 접근해준다.작성 완료 하면 성공

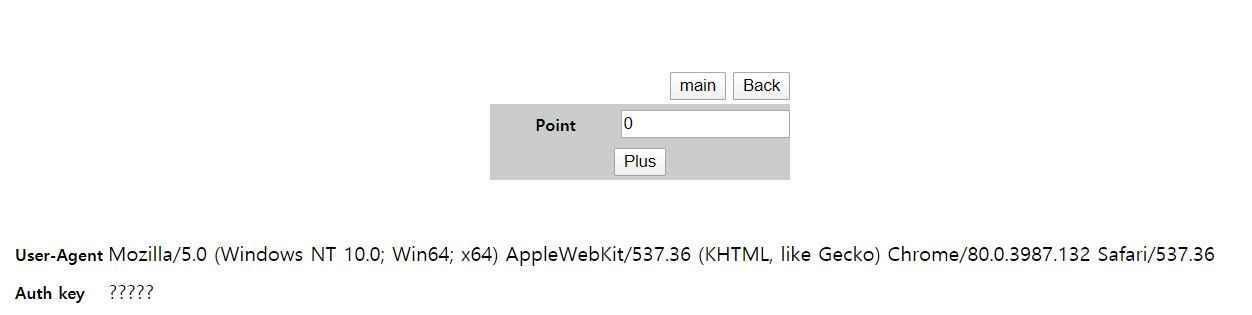

11.써니나타스 4번

해당 페이지에서 User-Agent값과 마스킹 처리된 Auth Key값이 보이고Plus를 클릭하면 숫자가 1씩 증가하는 것을 알 수 있습니다.하지만, Point 값이 25를 초과할 경우 값은 증가되지 않고 아래와 같은 메시지(I like the SuNiNaTaS bro

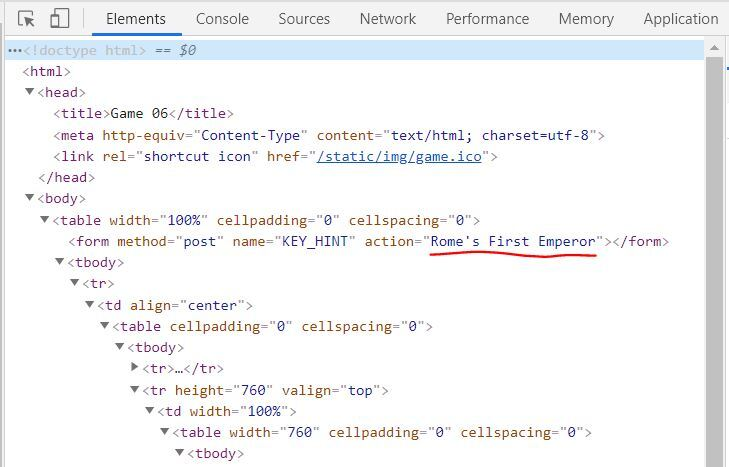

12.써니나타스 6번

소스코드를 확인해보니 'KET_HINT'라는 이름 옆에 'Rome's First Emperor'가 있었습니다. 바로 구글에다가 'Rome's First Emperor'을 검색하니 아래와 같은 결과가 발견됐습니다. 그래서 Auth 키 값에 이름을 넣으

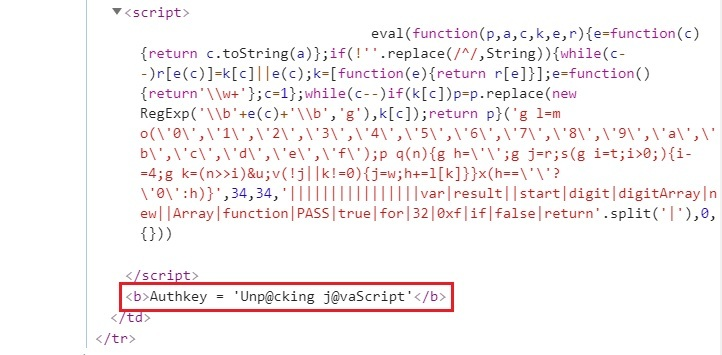

13.써니나타스 5번

한참을 봐도 무슨 소리인지 몰라서 머리가 지끈거릴 때, 아래에 'Authkey'값에서 힌트를 얻었다. 'Unpacking JavaScript'라는 힌트를 통해 해당 소스코드가 'Packing'되어 있다는 걸 깨닫고 문제를 풀었다.해당 스크립트가 'Packing' 되어

14.리눅스 명령어 기초

리눅스는 명령어 기반의 운영체제이기 때문에, 명령어를 이해하고 사용하는 것이 매우 중요합니다.

15.브루트 포스 공격에 대해

먼저 브루트 포스 공격에 대해 설명하겠습니다. 브루트 포스(brute force)는 단어 뜻 그대로 '날것의 힘, 무모한 용기'를 의미합니다. 즉, 무차별적으로 대입해보는 공격 방식으로, 해커들이 임의의 비밀번호를 시스템에 입력해보면서 정확한 비밀번호를 찾아내는 공격이