미미카츠란 무엇인가?

- Pass the hash

- Pass the ticket

- Overpass the hash

- 커버로스 골드 티켓

- 커버로스 실버 티켓

Pass the hash

윈도우는 NTLM 해시에 암호 데이터를 저장

공격자는 미미카츠를 사용해 해시 문자열을 대상 컴퓨터에게 전달하여 로그인

공격자는 암호를 해독할 필요조차 없다

Pass the ticket

최신 버전의 윈도우는 티켓이라는 구조에 암호 데이터를 저장

커버로스 티켓을 다른 컴퓨터에 전달하고 해당 사용자의 티켓으로 로그인 가능

Pass the hash와 매우 유사

Overpass the hash

도메인 컨트롤러에서 얻은 고유키를 전달하여 사용자를 사칭

골든 티켓

이건 pass the ticket 공격임, KRBTGT라는 숨겨진 계정에 대한 특정 티켓

이 계정은 다른 모든 티켓을 암호화함

골든 티켓은 네트워크의 모든 컴퓨터에 만료되지 않는 도메인 관리자 자격 증명을 제공

실버 티켓

또 다른 pass the ticket 실버 티켓은 네트워크에서 서비스를 사용하기 쉽게 해주는 윈도우 기능 활용

커버로스는 사용자에게 티켓 부여 서버(TGS) 티켓을 부여, 사용자는 해당 티켓을 사용하여 네트워크에서 서비스 계정을 인증 가능

마이크로소프트는 발급된 후에 TGS를 항상 확인하지 않으므로 모든 보호 장치를 쉽게 통과 가능

다운 받고 관리자 권한 실행

https://github.com/gentilkiwi/mimikatz

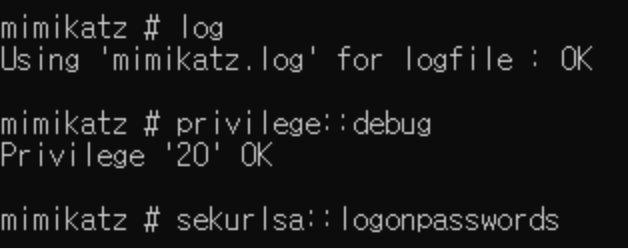

빠른 실행 명령어들

해시값 출력 됨

Sekurlsa 모듈의 명령어 사용시 메모리에서 비빌번호 덤프 가능

방어방법

- Admin 권한 제한

- 비밀번호 캐싱 비활성화

- Debugging privileges 끄기

- LSA(local securiy authority) 추가 보호 구성

- 윈도우 10 업그레이드 시 미미카츠 공격 유형 완화(아마 암호가 평문으로 뚫리지는 않음)