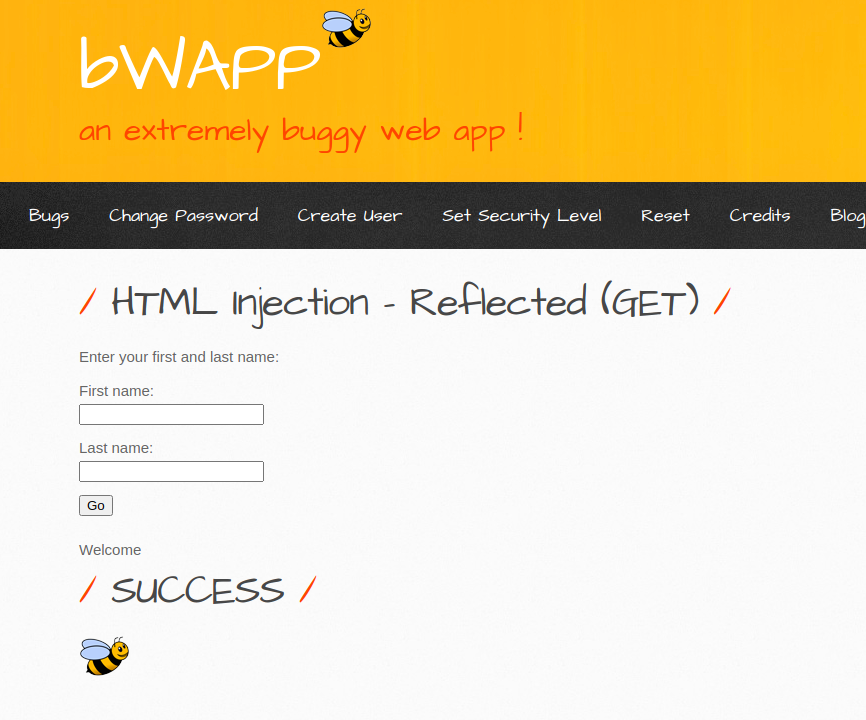

low 레벨

<h1>SUCCESS</h1> // First name: <img src="http://localhost/bWAPP/images/bee_1.png"> // Last name:

다음과 같은 화면을 보여주면 성공입니다.

low 레벨은 아무것도 필터링하지 않습니다.

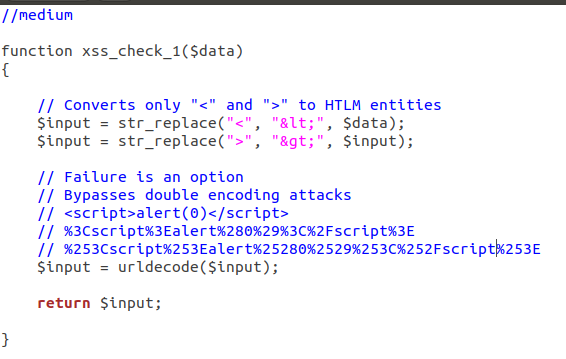

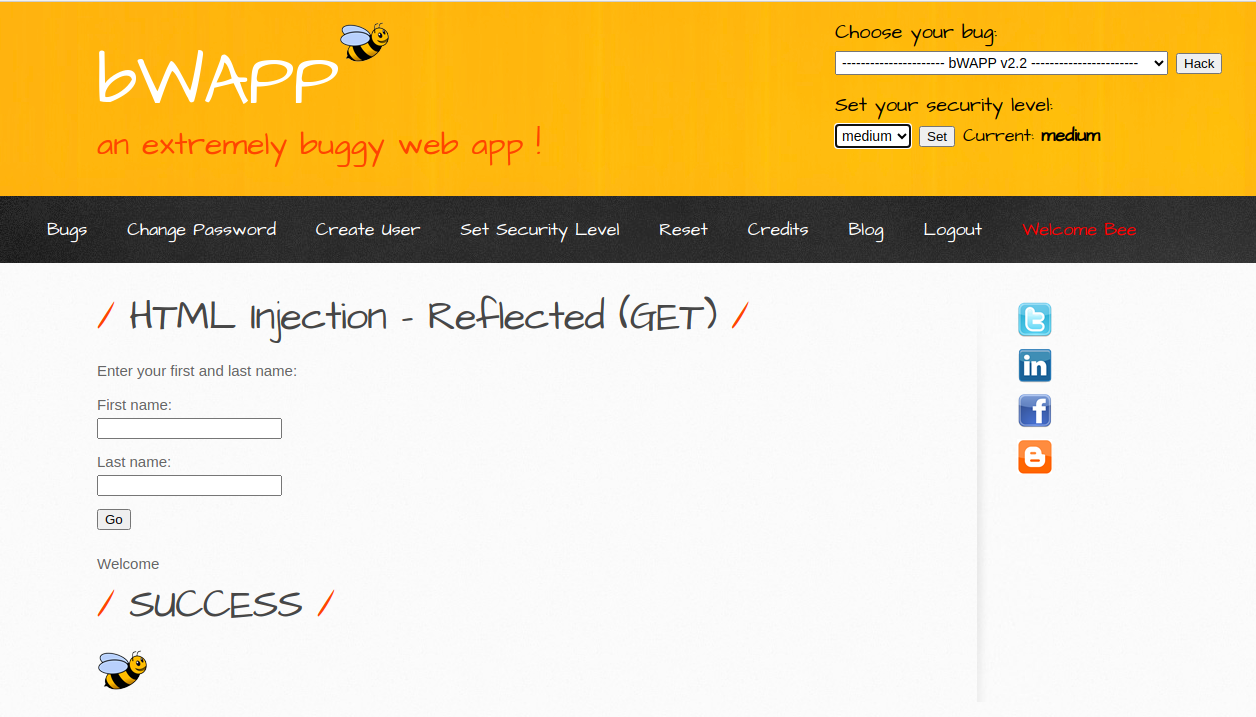

medium 레벨

%3Ch1%3ESUCCESS%3C/h1%3E %3Cimg src="http://localhost/bWAPP/images/bee_1.png"%3E

Converts only "<" and ">" to HTLM entities

URLencoding을 통해

<는 %3C, >는 %3E로 우회했습니다.

참고할 자료 : double encoding attack

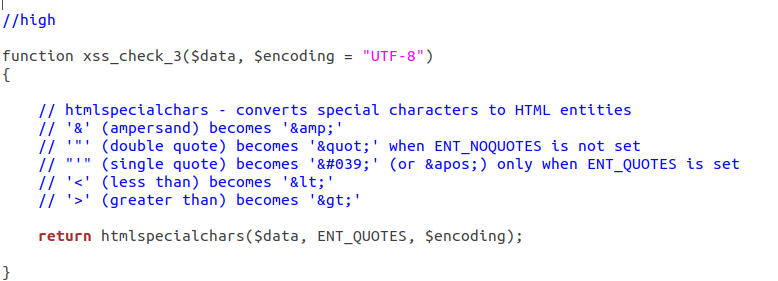

high 레벨

$data로 받은 문자열을 반환하여 UTF-8로 변환한다.

사용자가 어떤 값을 입력하더라도 브라우저가 html 요소로 해석하지 않기 때문에 XSS가 불가능하다.