보안뉴스 리뷰 첫 스타트를 해보겠다.

아무래도 해킹이라는 것이 기법도 다양하고 최신 기법이 계속 업데이트 되는 분야다 보니

최근 동향과 관련 기술을 익히는 것을 목표로 보안뉴스 리뷰를 자주 포스팅 해보겠다.

리뷰 뉴스 링크

최근 들어 오징어게임이 인기인데 이를 이용한 HTML 피싱 메일에 관한 보안 뉴스이다.

뉴스 내용을 요약하자면

해커는 넷플릭스 결제 정보를 변경/수정 하라는 요청 메일을 HTML첨부 파일과 함께 보내게된다.

이를 본 사용자들은 무의식 적으로 넷플릭스 웹페이지와 같은 페이지를 보며 자신의 결제 정보를 입력하여 보내도록 유도하는 HTML피싱을 조심하라는 내용이다.

HTML파일이란 위키 참조

브라우저에서 요청한 단순 컨텐츠 파일을 포함하고 있는 문서파일입니다.

우리는 웹 브라우저를 통해서 웹 서버가 보내준 HTML 문서파일을 렌더링한 화면을 보고있는 것 이다.

피싱기법은 굉장히 단순하다.

제일 범용성 있는 웹 브라우저 크롬을 기준으로 설명드리면 HTML 피싱을 설명하자면.

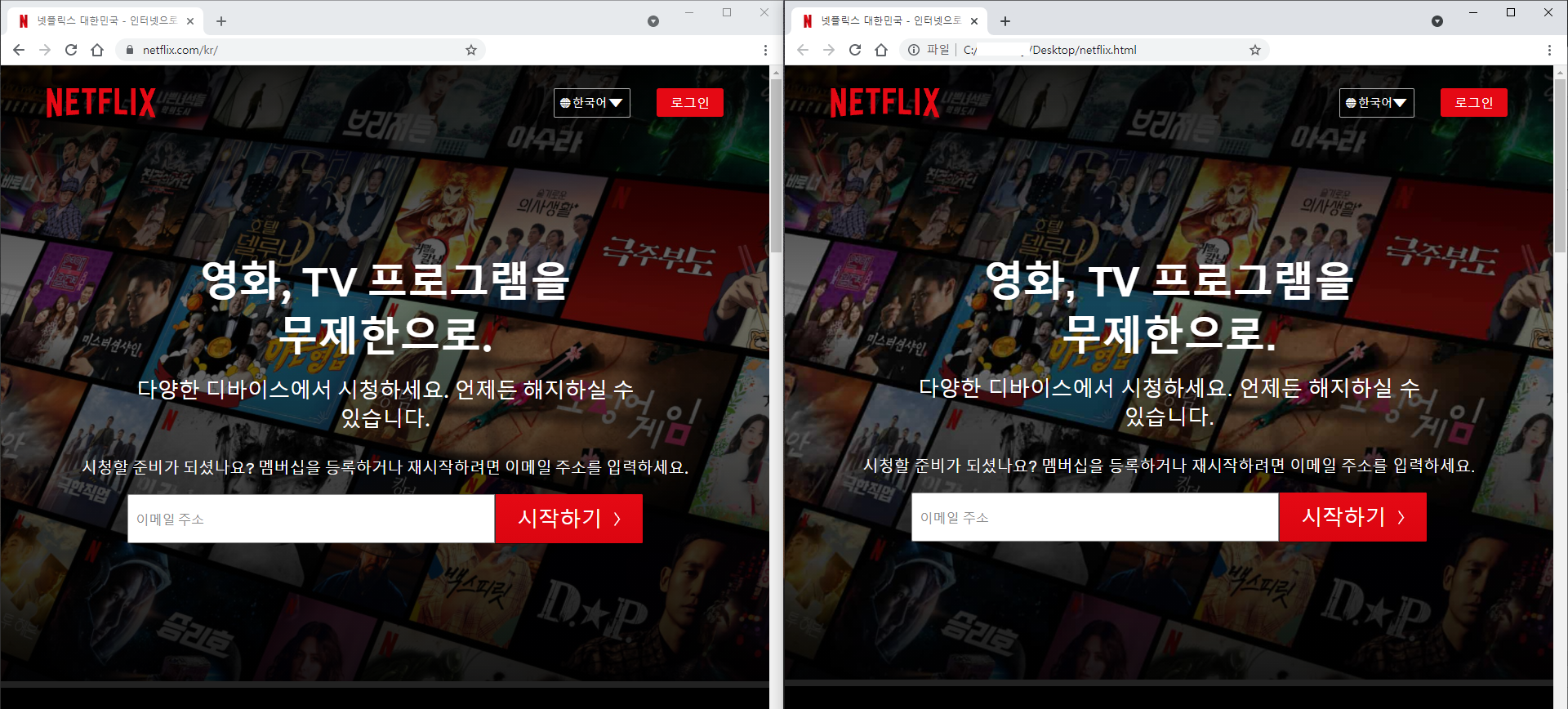

- 제일 먼저 뉴스에 나온 것과 같이 넷플릭스 로그인 페이지를 접속

- 접속 페이지에서 마우스 우클릭 -> [페이지 소스 코드 보기] 를 눌러보면 아래와 같이 소스 코드를 확인 할 수 있다.

- 해당 소스 코드를 모두 복사 하여 개인PC에 파일 확장자를 .html 변경하여 저장하면

아래와 같이 똑같은 페이지를 확인 할 수 있다.

먼저 왼쪽이 넷플릭스 로그인 페이지이고 오른쪽은 똑같이 복사하여 로컬에 저장된 netfilx.html 파일이다.

이러한 HTML 파일을 메일에 첨부하여 특정 사용자에게 보내 무의식 적으로 로그인하게 하여 해당 정보를 수집하려는 목적입니다.

사용자가 입력한 정보들이 해커가 원하는 곳으로 보내기 위해선 추가적인 작업이 필요하지만

HTML 피싱을 알리기 위한 목적의 글이라 추가적으로 다루지 않겠습니다.

따라서 HTML 피싱을 피하려면 어떻게 해야하나?

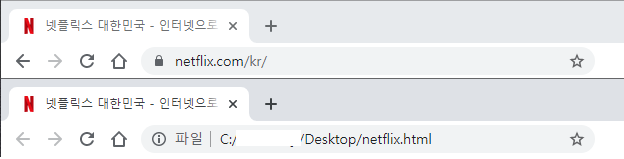

접속된 HTML파일의 주소를 잘 확인해야한다!

우린 해커의 깐부가 아닙니다!

위에는 넷플릭스 공인 사이트 접속 주소이며 아래는 방금 만든 HTML로컬 접속 주소이다.

정말 악의를 가진 해커일 경우 본인의 HTML주소를 넷플릭스와 최대한 동일하게 바꿔서 해당 주소를 보낼 것이다.

즉, 피하는 방법은 해당 문서가 어디서 온 것인지 주소를 보고 정말 넷플릭스인지 확인을 해야한다는 것이다.

추가로 요즘 HTTPS 서비스가 아닌 곳은 찾아보기 힘들다.

브라우저에 표시되는 자물쇠 아이콘을 클릭하여 인증서 정보를 확인하여 공인된 인증서 접속인지 확인해보면 더 좋다.

정말 단순하게 무의식적으로 본인의 정보를 아무 페이지에서 입력하지 말자!

그러다간 다 죽어~~

관련 뉴스

https://www.boannews.com/media/view.asp?idx=101414

https://www.boannews.com/media/view.asp?idx=96518

https://ask.ahnlab.com/hc/ko/articles/900003160183--%EC%A3%BC%EC%9D%98-%EA%B5%AD%EB%82%B4-%EC%9D%80%ED%96%89-%EC%82%AC%EC%B9%AD-%ED%94%BC%EC%8B%B1%EB%A9%94%EC%9D%BC%EC%97%90-%EC%9D%98%ED%95%9C-%EB%9E%9C%EC%84%AC%EC%9B%A8%EC%96%B4-%EA%B3%B5%EA%B2%A9