Intruder

Intruder는 웹 어플리케이션을 향해 반복적인 것을 시도해주는 기능이다.

이 기능을 사용하여서 반복 공격인 브루트 포스 공격을 해보겠다.

Position

Positions 탭은 payload(페이로드)가 들어갈 위치를 지정하는 부분이다. Brute Force 공격을 수행할 변수의 값 부분에 지정해주면 된다.

여기서 지정해준 부분에 대해 Brute Force 공격을 수행할 수 있다.

*payload란 전송될 데이터를 의미한다.

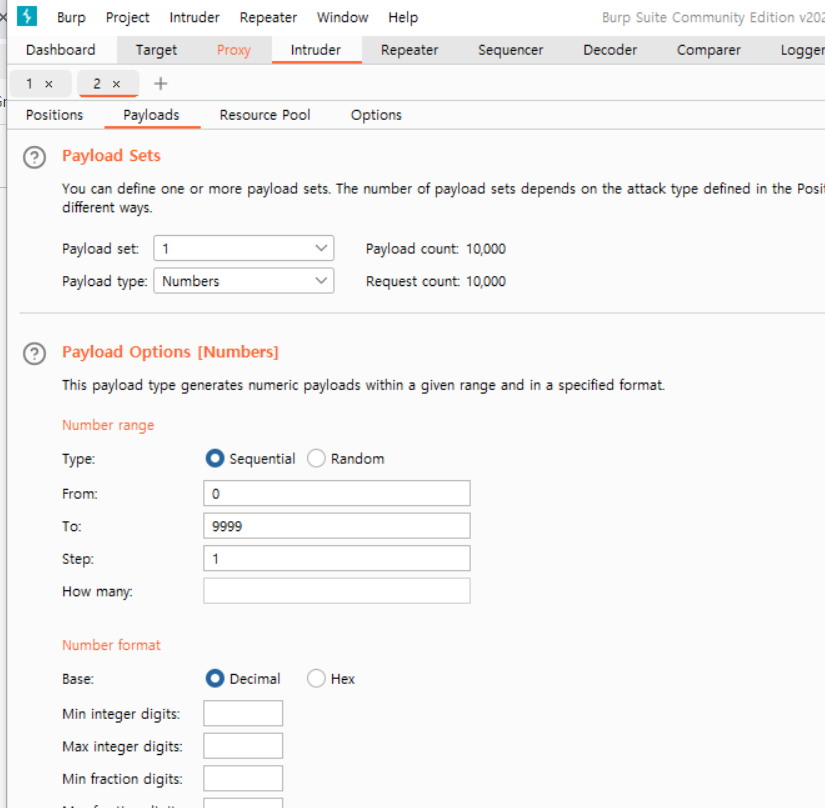

그 후 payload 탭에서 전송 될 데이터의 타입이나 범위 등을 설정한 뒤 공격을 실행한다.

실습

써나티너스의 Web 8번 문제가 이 공격으로 풀 수 있는 문제이기 때문에 이 문제로 실습해보겠다.

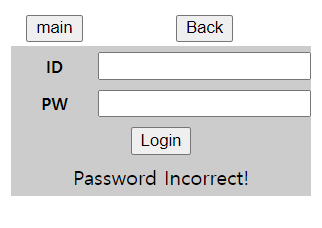

1.아래 페이지처럼 로그인 폼을 볼 수 있다.

그리고 소스페이지에 가보면

Hint : Login 'admin' Password in 0~9999

이러한 주석이 있는 것을 볼 수 있다.

id는 admin이고 pw는 0~9999 사이라는 것을 알았다.

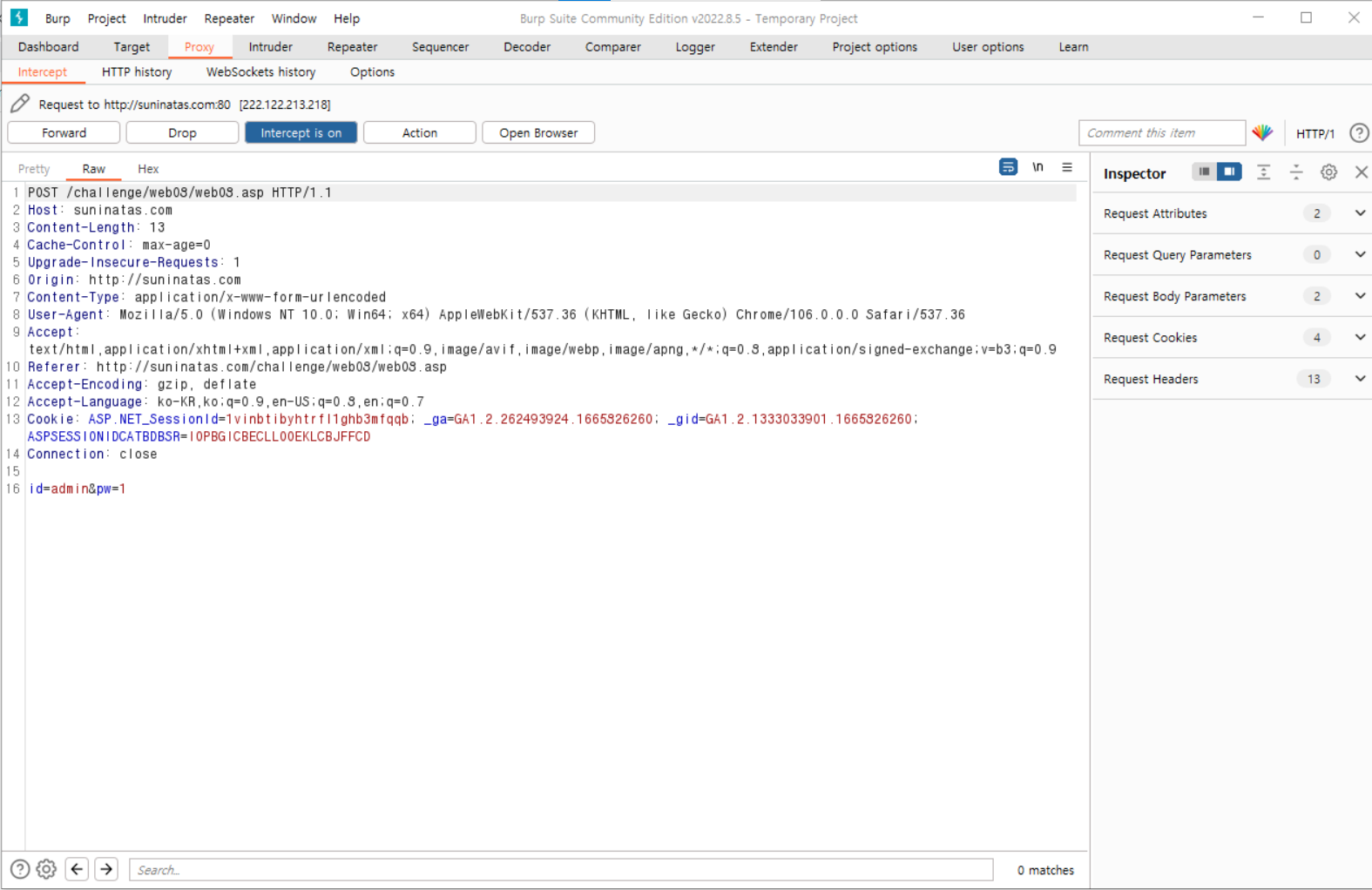

2. 요청 패킷을 잡아서 intruder에 보내기 위해서 먼저 id에 admin과 pw에 1을 페이로드로 해서 요청을 보낸다.

그럼 아래 같이 패킷이 잡힐 것이고 이 패킷을 action -> send to intruder를 통해서 intruder에 보내준다.

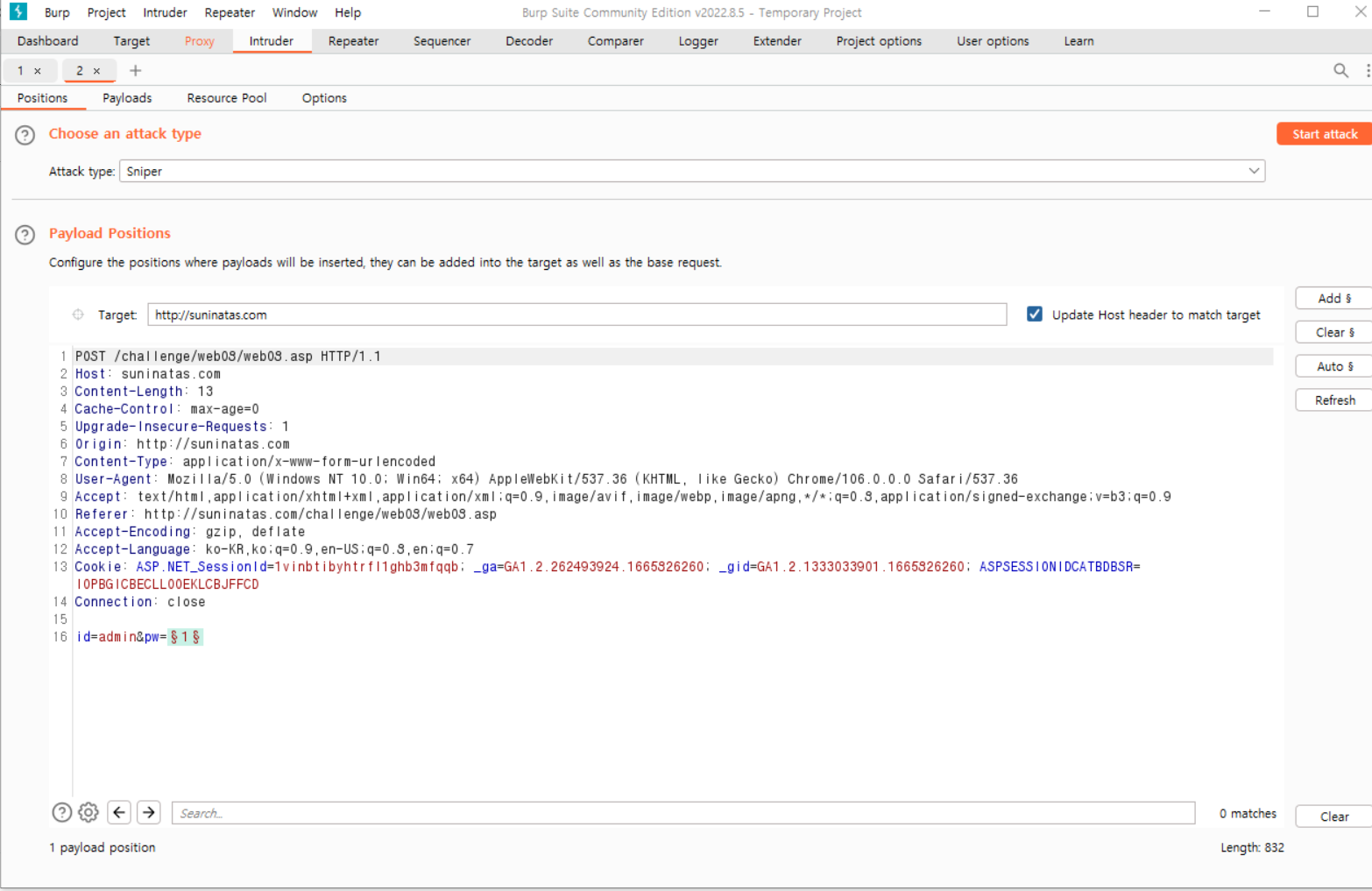

3. 그리고 intruder 탭을 가보면 position이 쿠키,id,pw에 잡혀있을 것이다.

우리는 쿠키는 원하지 않고 id값도 고정값으로 알고 있으므로 position을 pw로 잡는다.

4.이후 요청할 payload에 대한 타입을 num으로 설정하고 그 범위를 0~9999로 설정해준다.

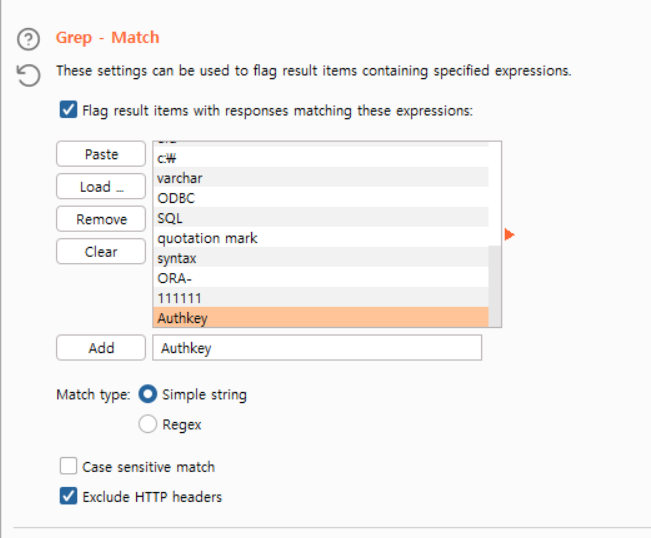

5.마지막으로 우리가 찾는 페이로드가 어떤 것인지 구별하기 위해서 Grep-Match를 출력할 때 나오는 Authkey로 잡아준다.

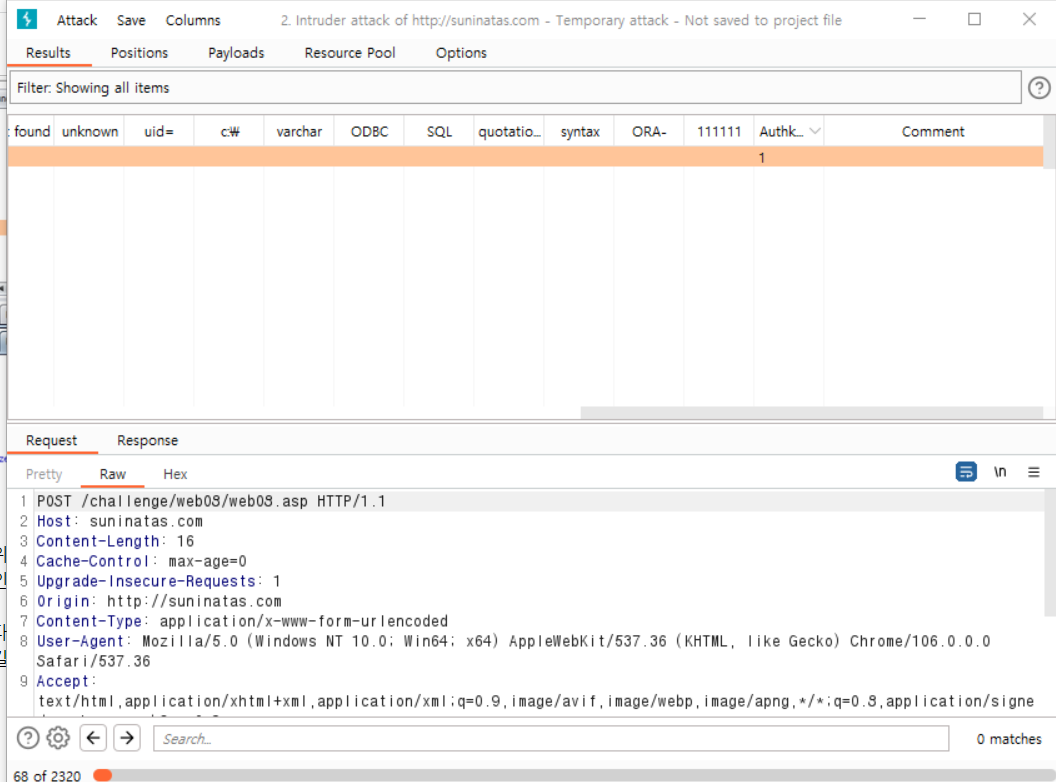

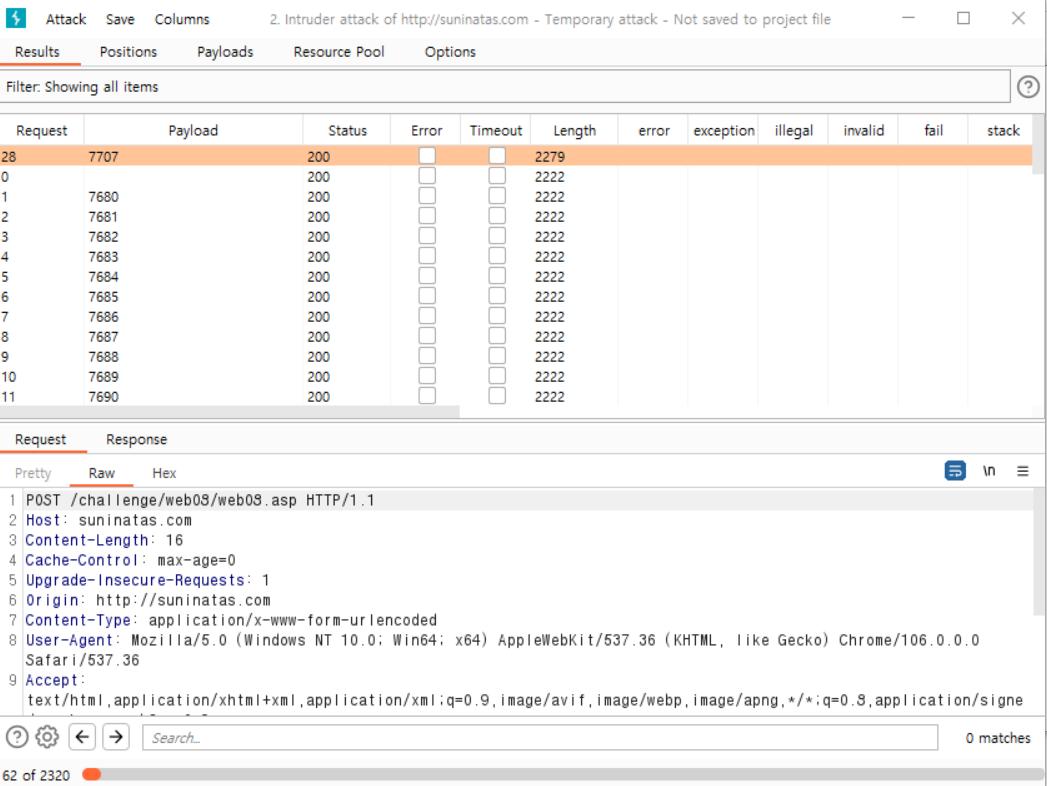

6.그렇게 Start Attack을 하게 되면 반복적으로 페이로드를 전송하게 되고 각각의 요청마다 패킷을 확인할 수 있다.

그 중 패킷의 Length가 다른 payload가 있는 것을 확인할 수 있다.

7. 그 의심스러운 패킷에 Authkey가 매칭이 된 것을 확인하면서 확실하게 우리가 찾는 비밀번호인지를 알 수 있게 된다.