/*

웹서버 환경: Window 10

공격 클라이언트 환경: Kali linux (VMware 구동)

*/

이번 문제는 Session의 값이 알기 쉬운 패턴으로 만들어지게 되었을 때의 위험한 상황을 보여주고 있다.

low에서는 새로고침 할 때마다 1이 늘어났었다.

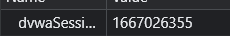

아래는 medium에서의 패턴이다.

새로고침을 할 때마다 바뀌는 것이 아닌 초에 의해서 바뀌는 것 같았다.

이번 세션의 패턴은 시간이었던 것이다.

아래 코드를 보면 실제로 time()함수로 세션값을 설정해주고 있다.

<?php

$html = "";

if ($_SERVER['REQUEST_METHOD'] == "POST") {

$cookie_value = time();

setcookie("dvwaSession", $cookie_value);

}

?>