- aws웹사이트 접속 회원가입을 한다.

- 우측 상단에 있는 내 계정 - AWS Management Console에서 로그인한다.

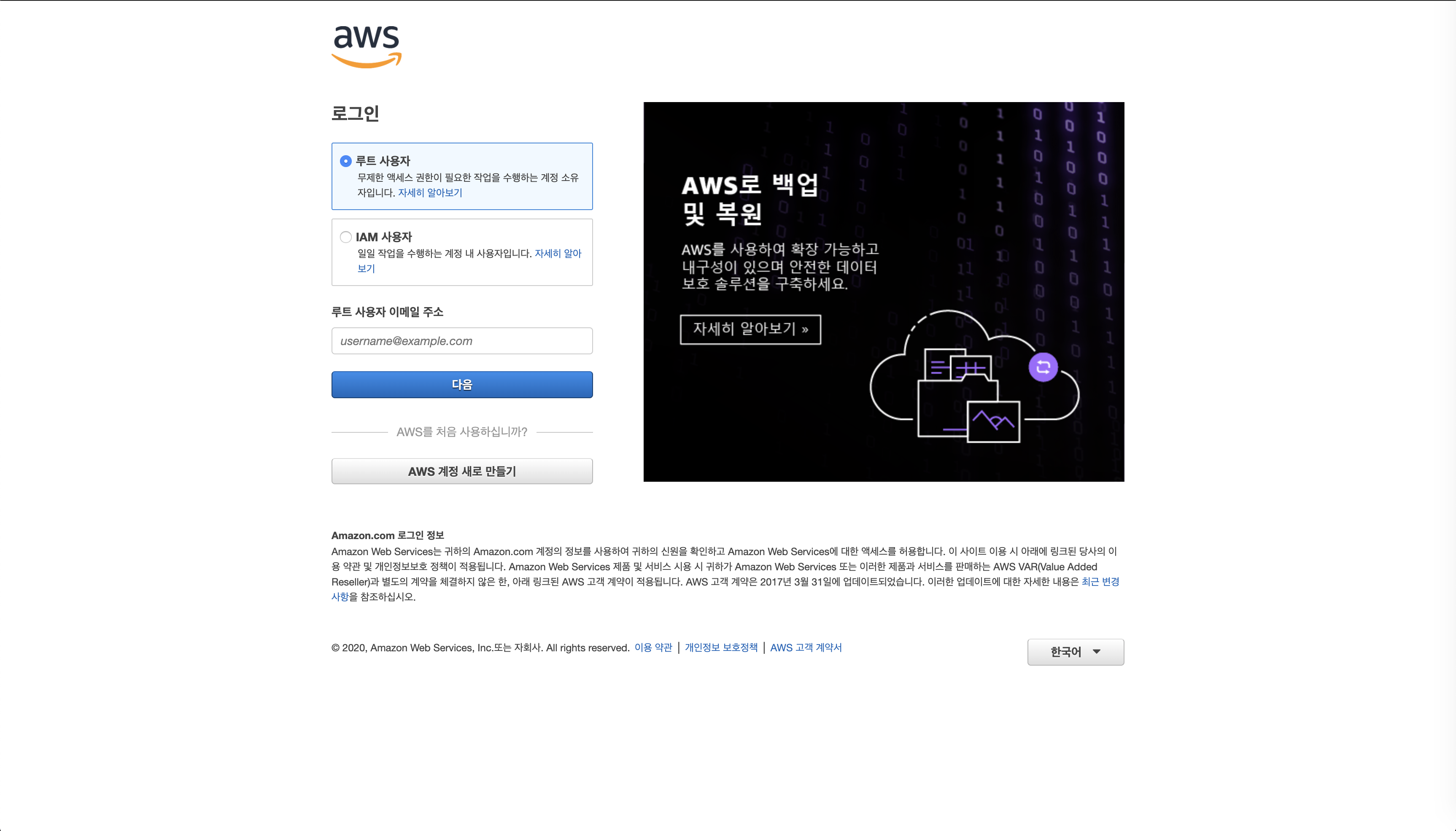

- 로그인 창에 두 종류의 로그인이 나오는데 IAM 사용자가 생성되지 않았으므로 일단

루트 사용자로 로그인한다.

- 루트 사용자

최초의 사용자를 생성할 때나 계정에 문제가 생겼을 때 접속하는 계정으로 이외에는 사용하지 않는 것을 권장한다. - IAM 사용자

일반 사용자를 목적에 맞게(admin, 배포, Backend, DB관리, APP별로, 기능별로 등...) 사용할 수 있는 계정.

최초의 한 번은 루트 사용자가 IAM 사용자 하나를 만들어야한다. (일반적으로 처음에는 admin을 만들게 된다.)

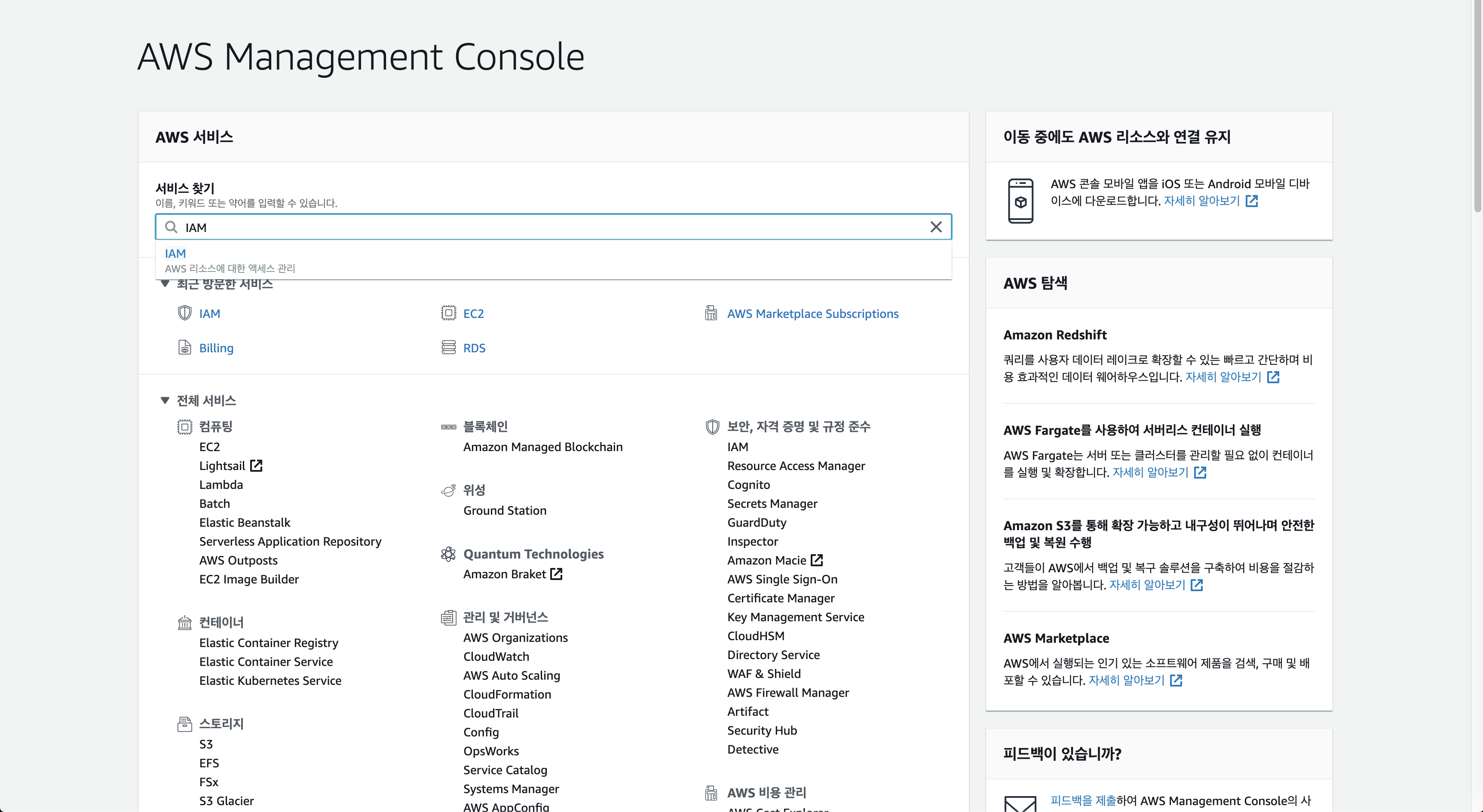

- 로그인하게 되면 AWS Management Console화면이 나오게 되는데 서비스 찾기에서 IAM을 검색하여 접속한다.

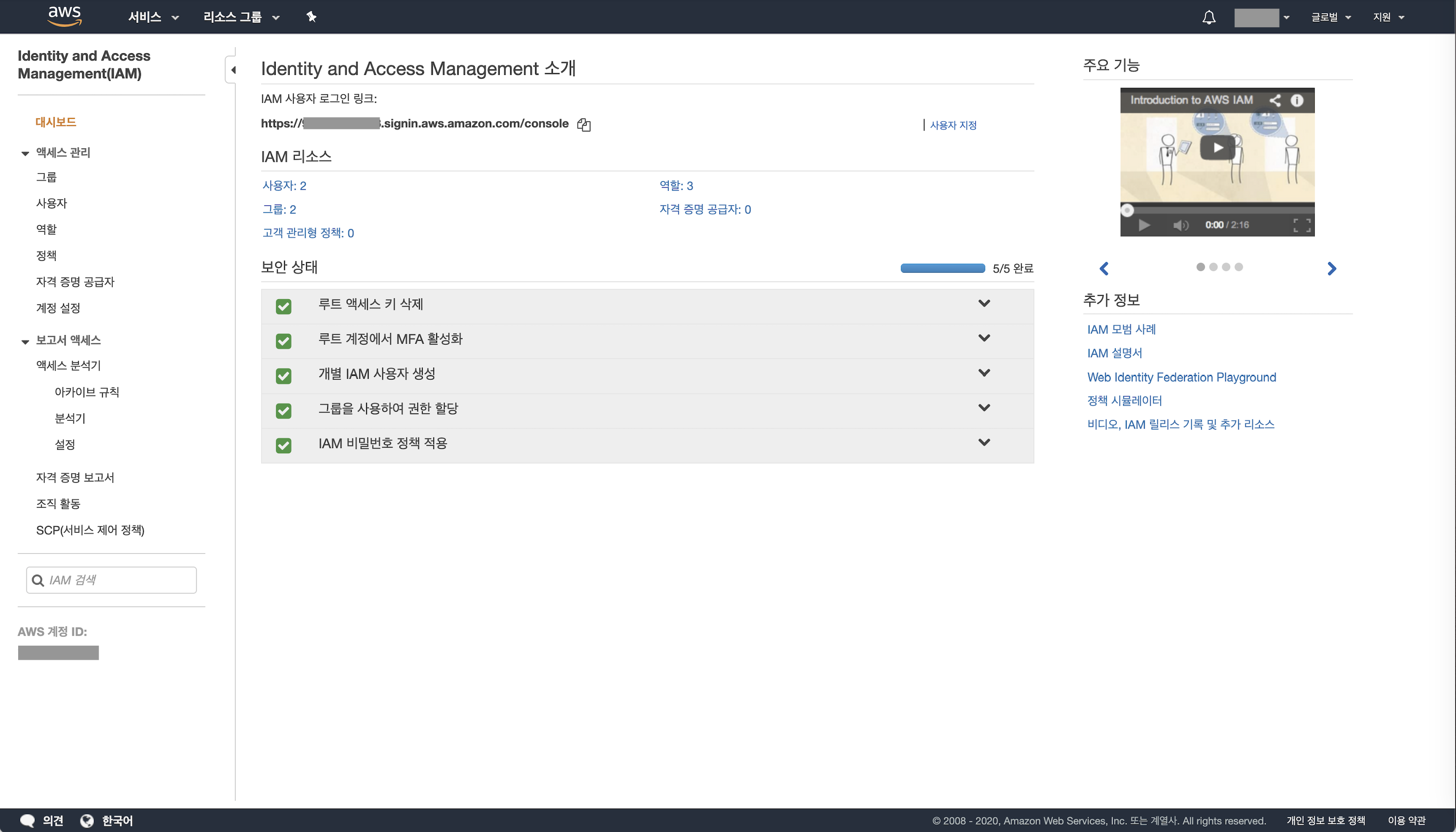

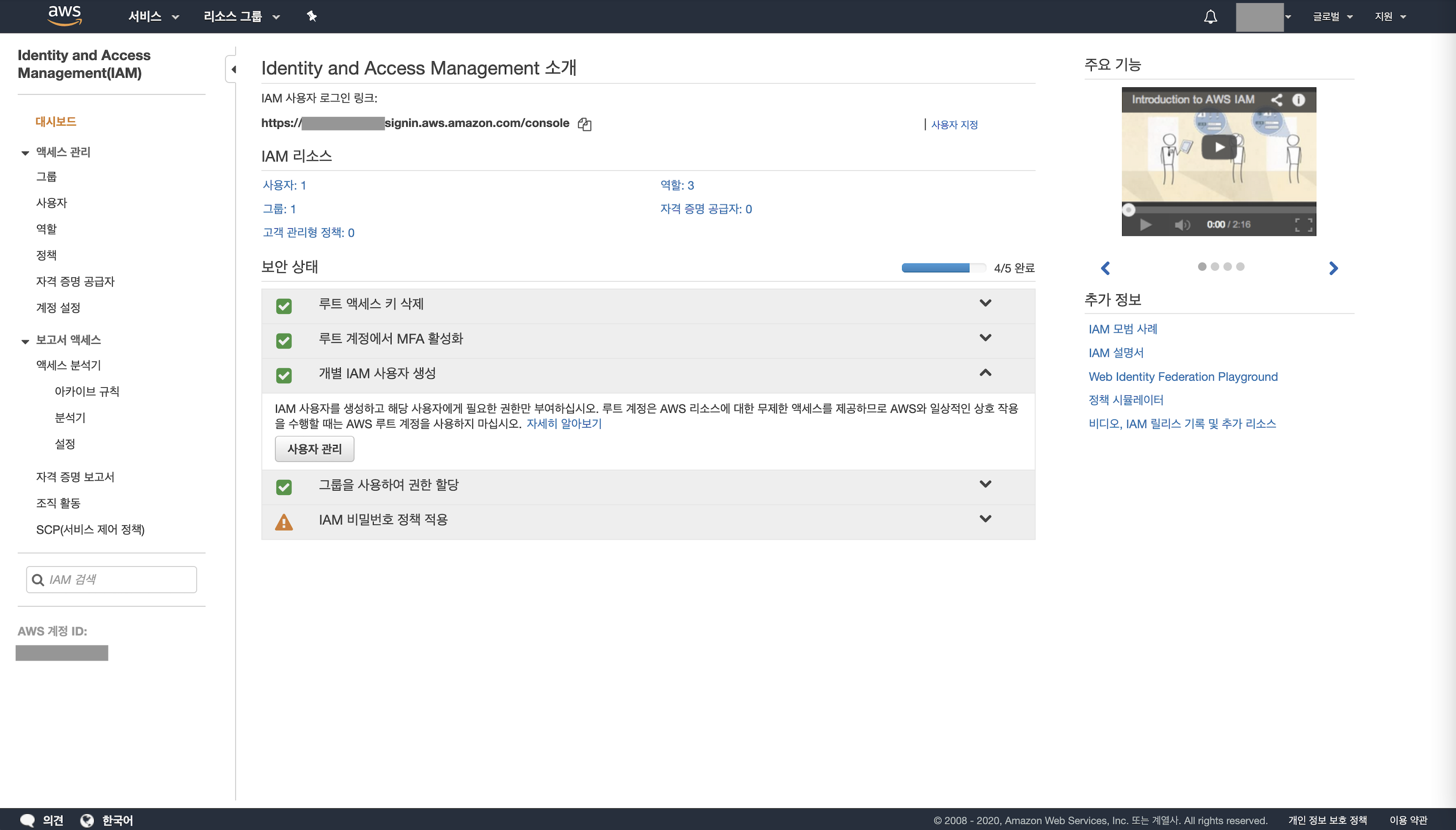

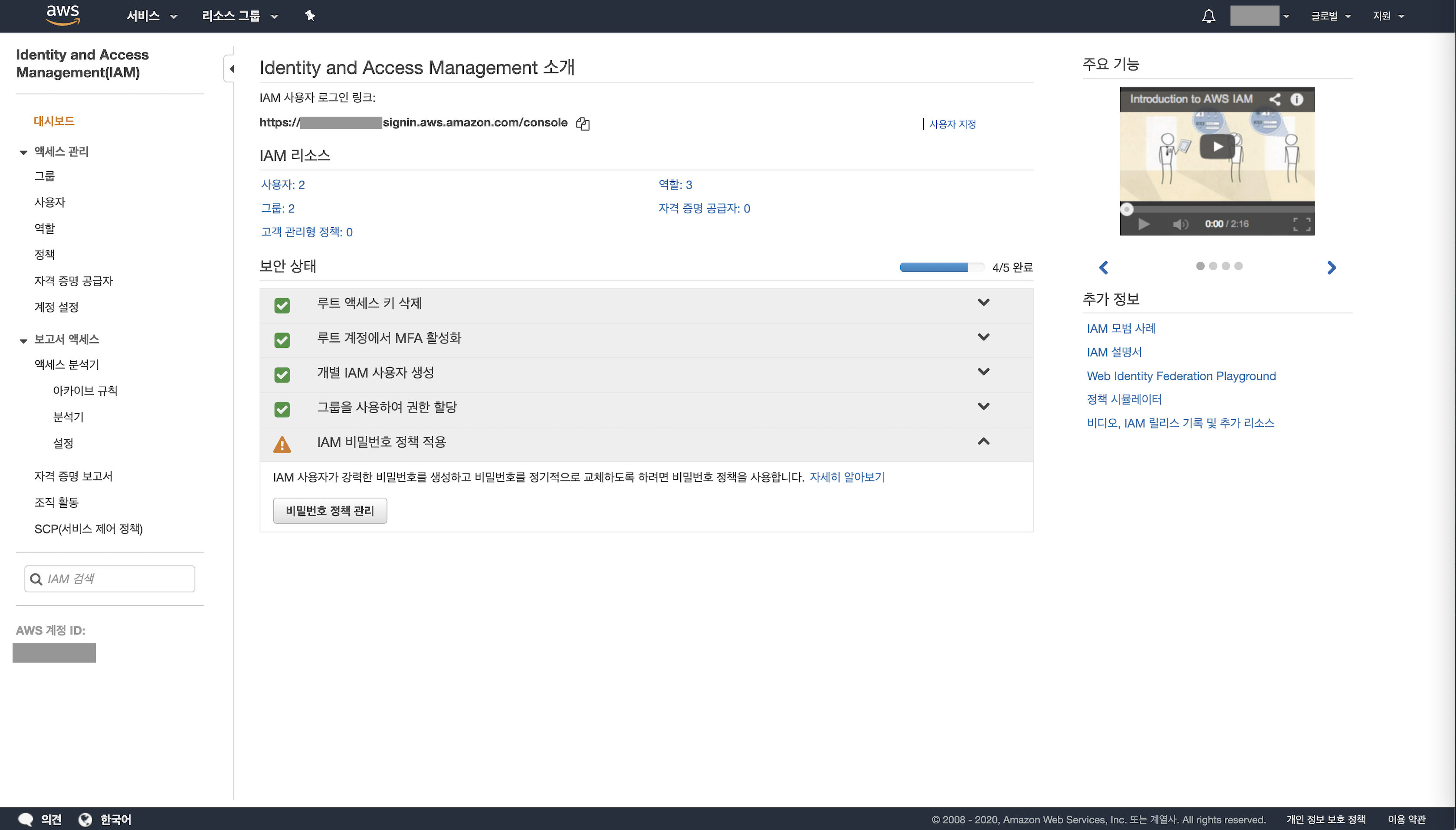

- 하단의 보안상태가 처음에 접속하게되면 첫번째 항목을 빼고 노란색 느낌표 표시가 되어 있다.(아래의 그림은 이미 전부 설정이 되어있기 때문에 녹색체크박스로 표시되어 있다)

루트 액세스 키 삭제

루트 사용자의 액세스 키는 무제한적인 권한을 가지고 있다. 따라서 루트 사용자의 액세스 키 대신 권한을 제어할 수 있는 IAM 사용자의 액세스 키를 발급해 사용할 것을 권장한다. 루트 계정의 액세스 키는 자동으로 생성되지 않기 때문에 따로 생성하지 않았다면 취해야할 조치는 없다.

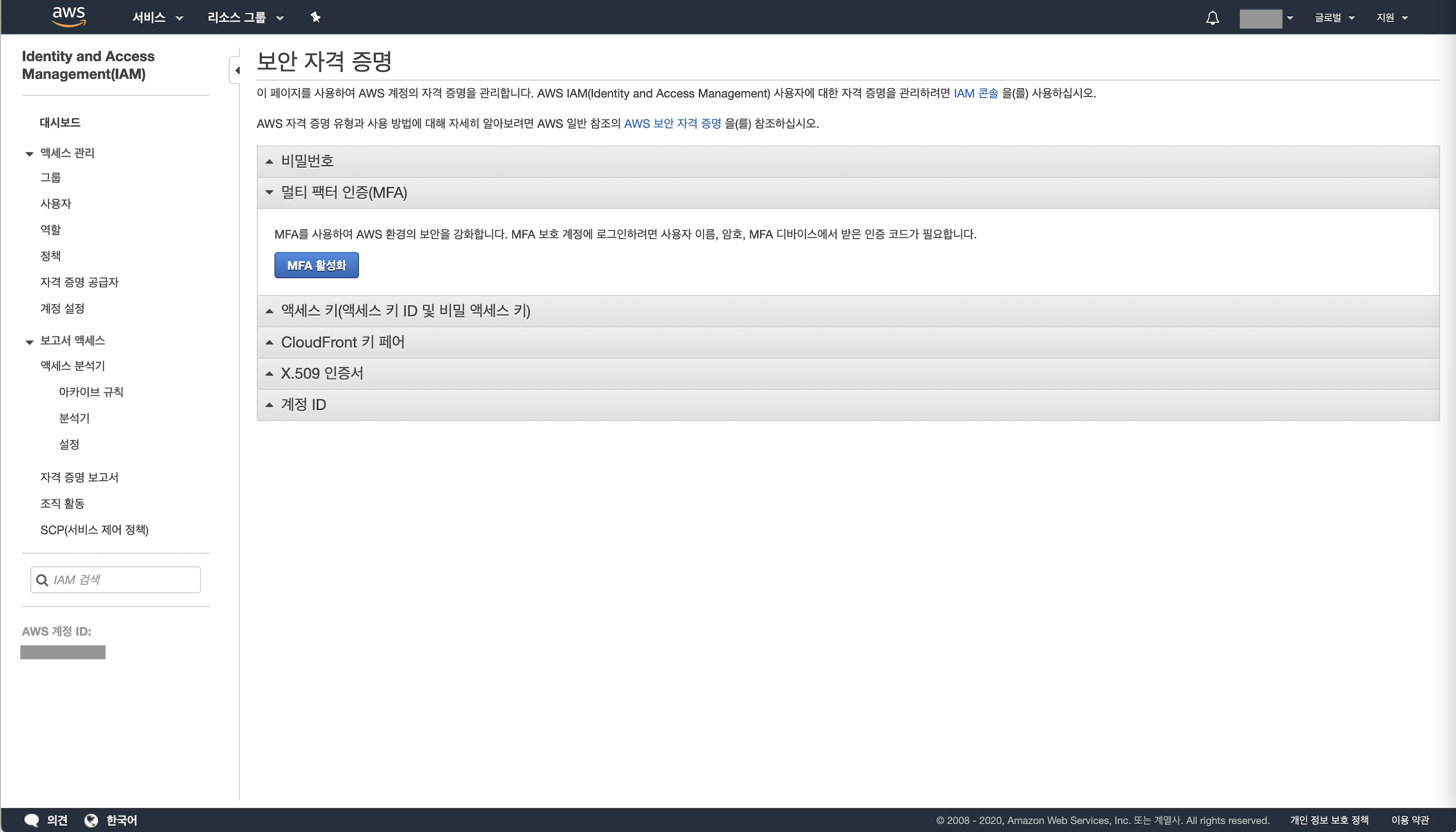

루트 계정에서 MFA 활성화

MFA는 다 요소 인증Multi-factor authentication의 줄임말이다. (=OTP, TOTP등의 기능) MFA를 활성화하면 로그인 시 비밀번호를 인증하고 추가적인 일회용 인증 번호를 입력해야 로그인이 가능해진다.

1. MFA 활성화 버튼을 클릭하면 위와 같은 창이 나온다. MFA활성화를 누른다.

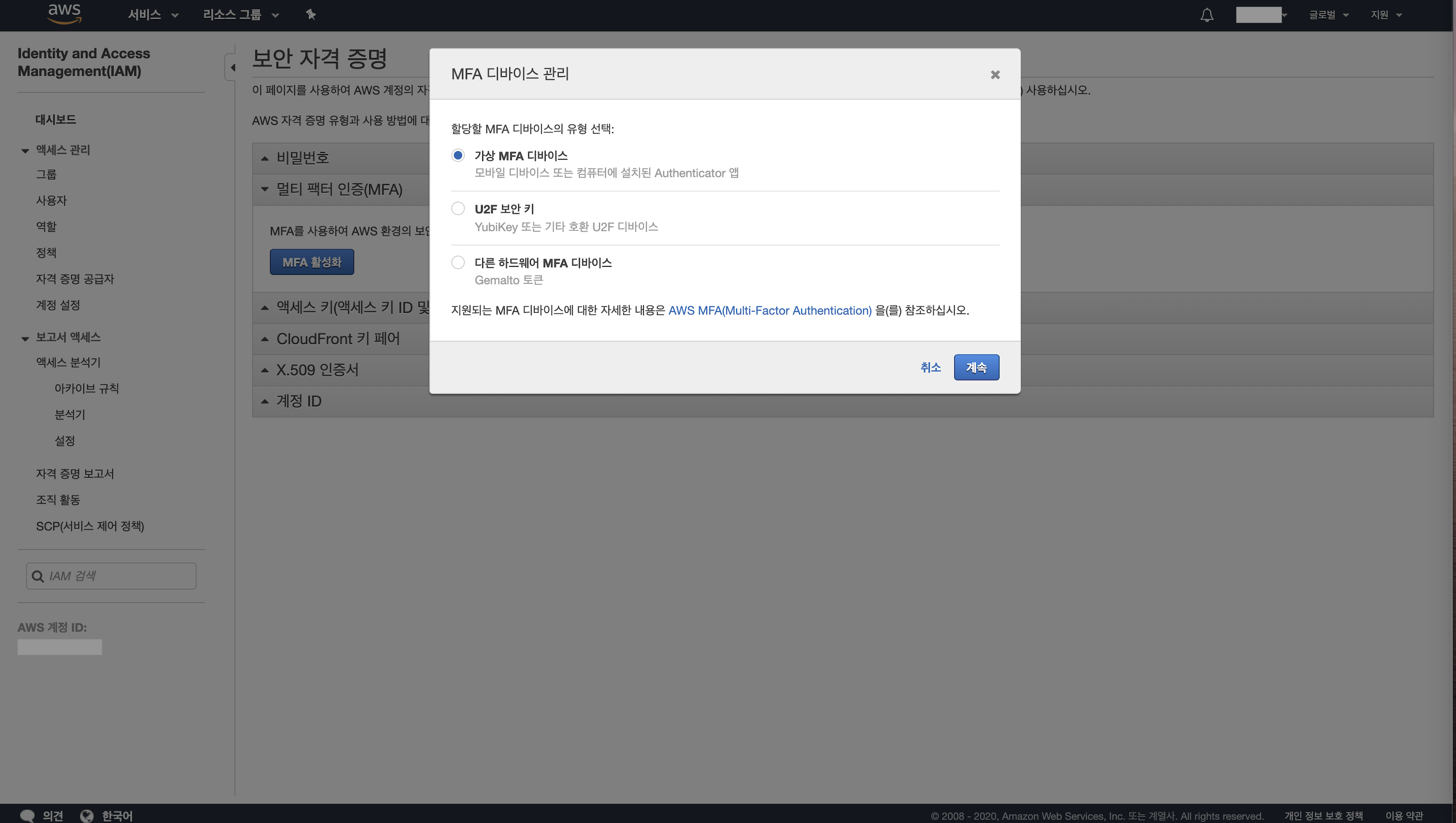

- 아래와 같은 화면이 나오는데 가상 MFA 디바이스를 선택하고 계속 버튼을 누른다.

가상 MFA 디바이스는 휴대폰으로 앱을 설치하면 로그인 할 때 앱을 통하여 1회성 인증 번호를 받아서 로그인 할 수 있게 된다.(나는 Authy라는 앱을 사용하였다.)MFA인증앱 종류

Google Authenticator, Authy 2-Factor Authentication

-

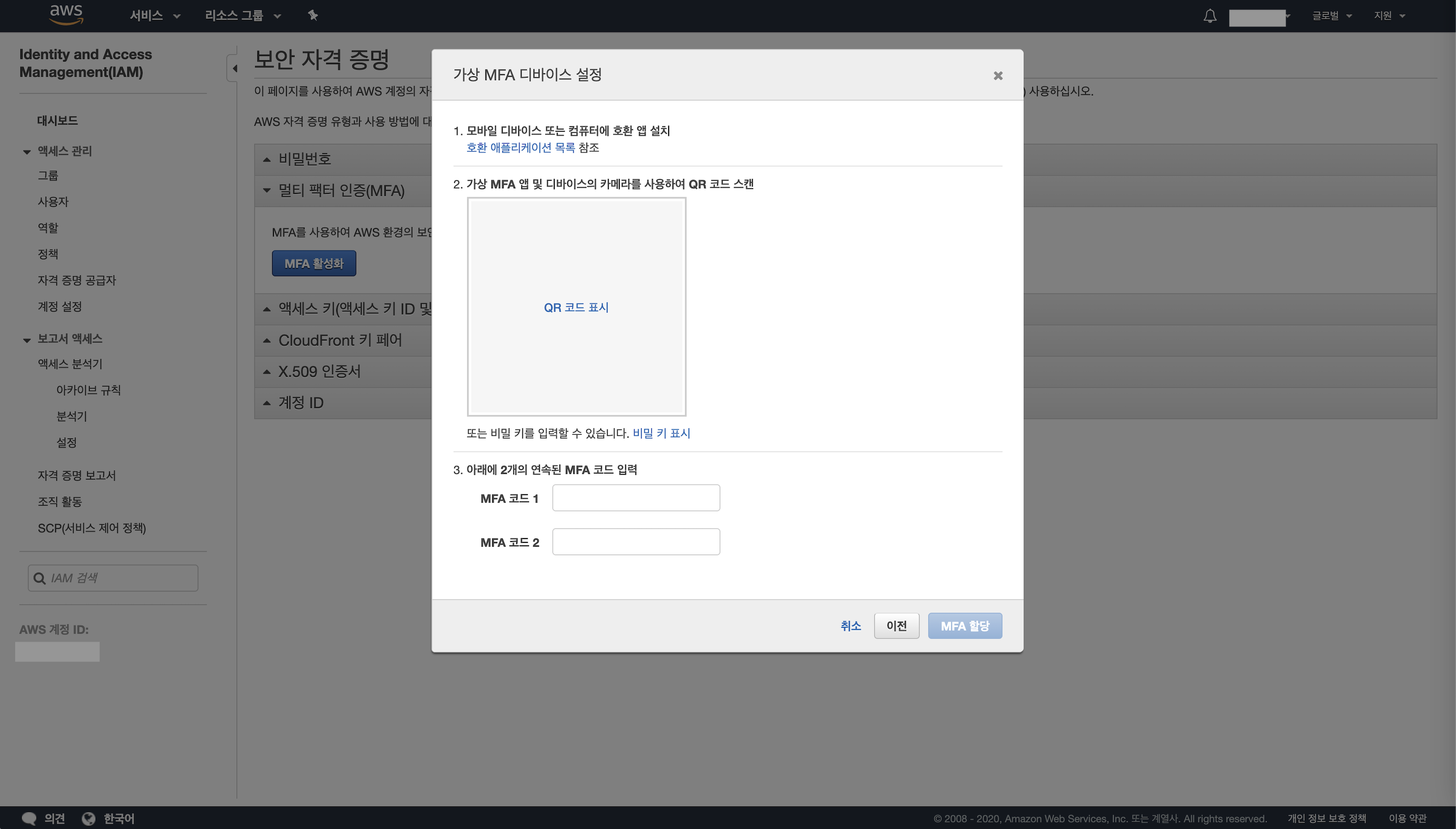

QR코드표시를 눌러 본인이 다운로드한 앱으로 QR코드 스캔을 한다. 스캔하면 앱에 계정정보가 뜨고 저장을 누르면 1회용 비밀번호 화면이 나온다. 생성 코드를 2번 입력해야된다.

-

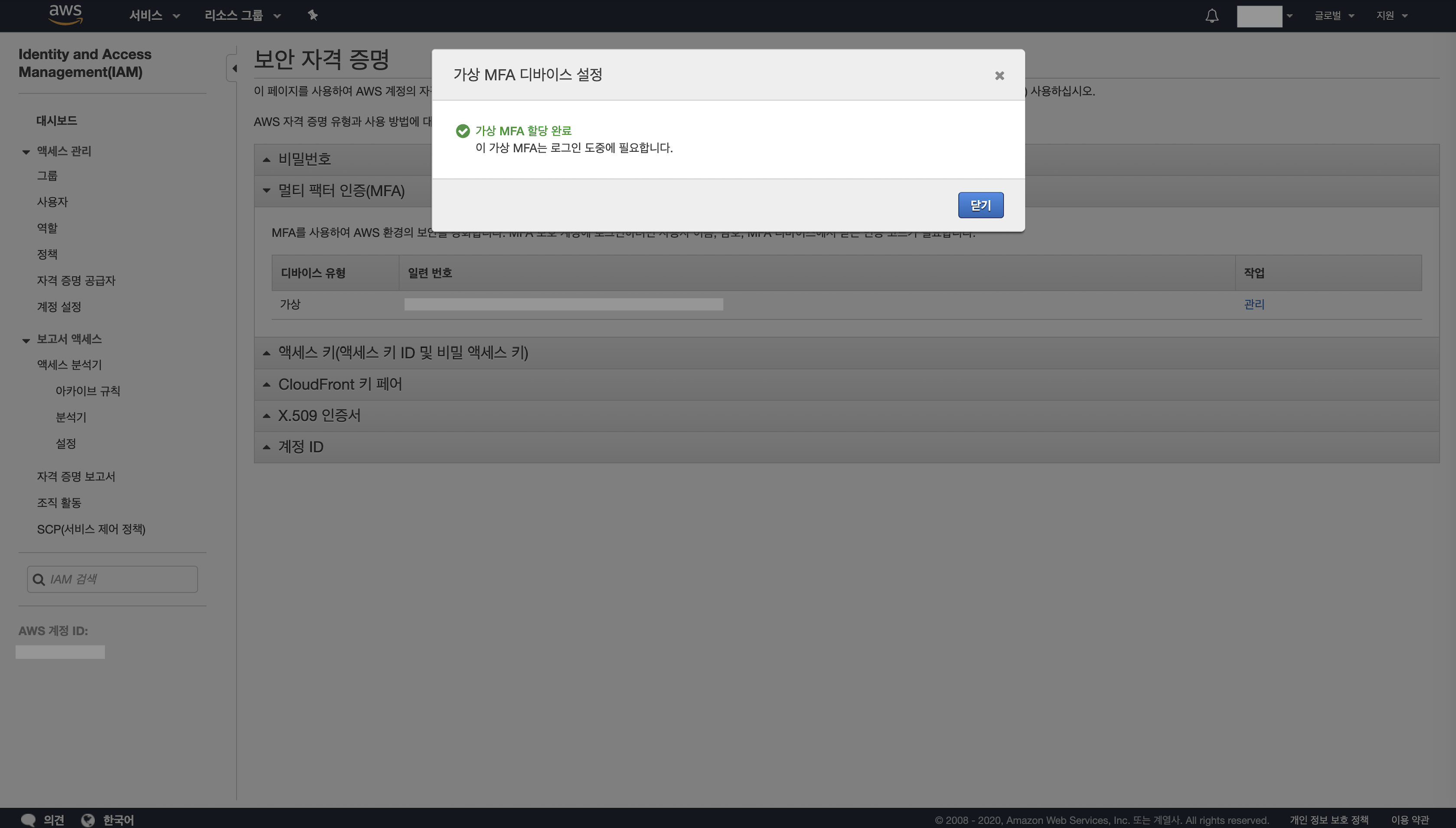

입력을 하면 아래와 같은 완료 창이 뜬다.

개별IAM 사용자 생성

-

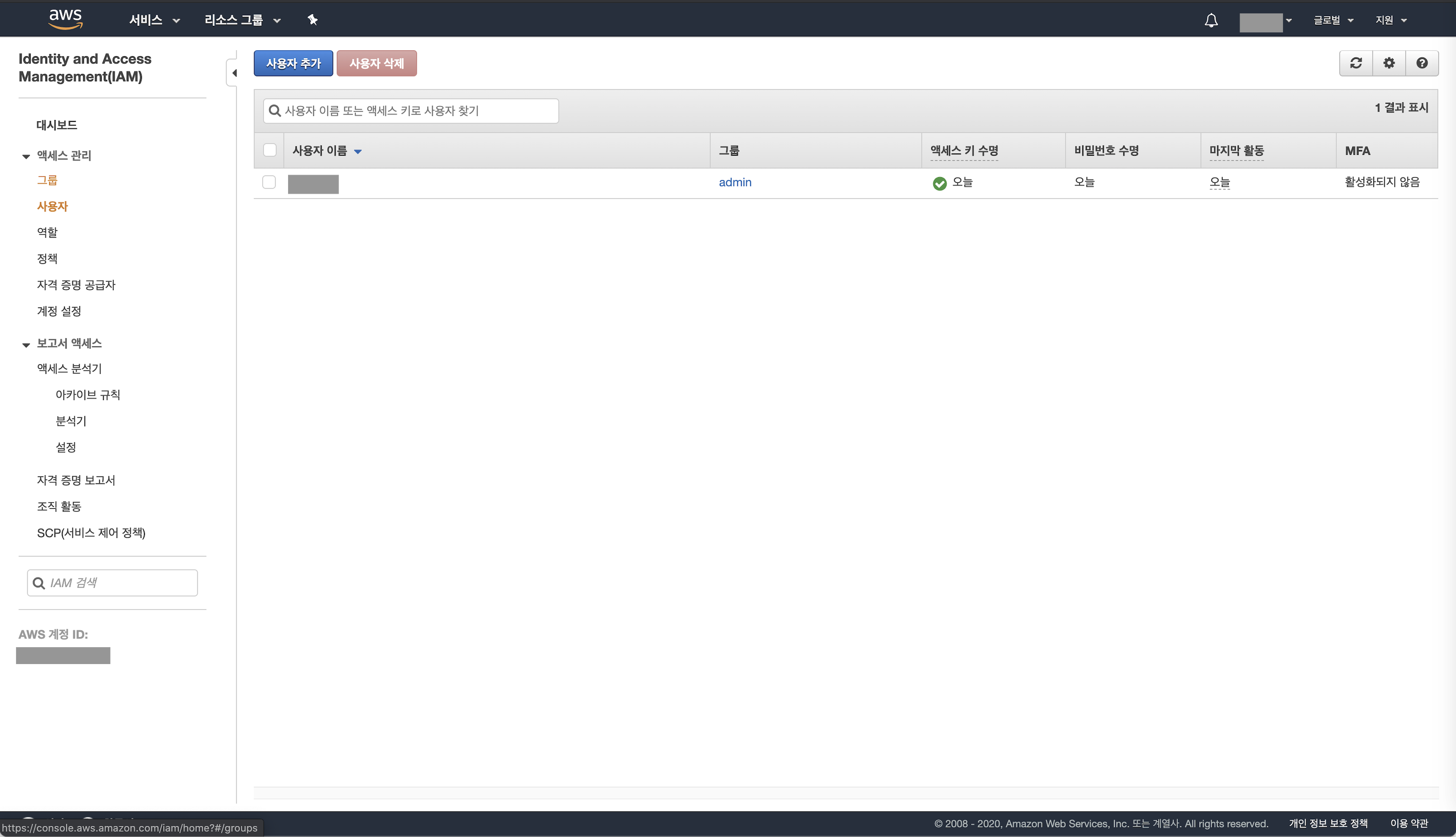

사용자관리를 누른다.

-

사용자 추가를 누른다

-

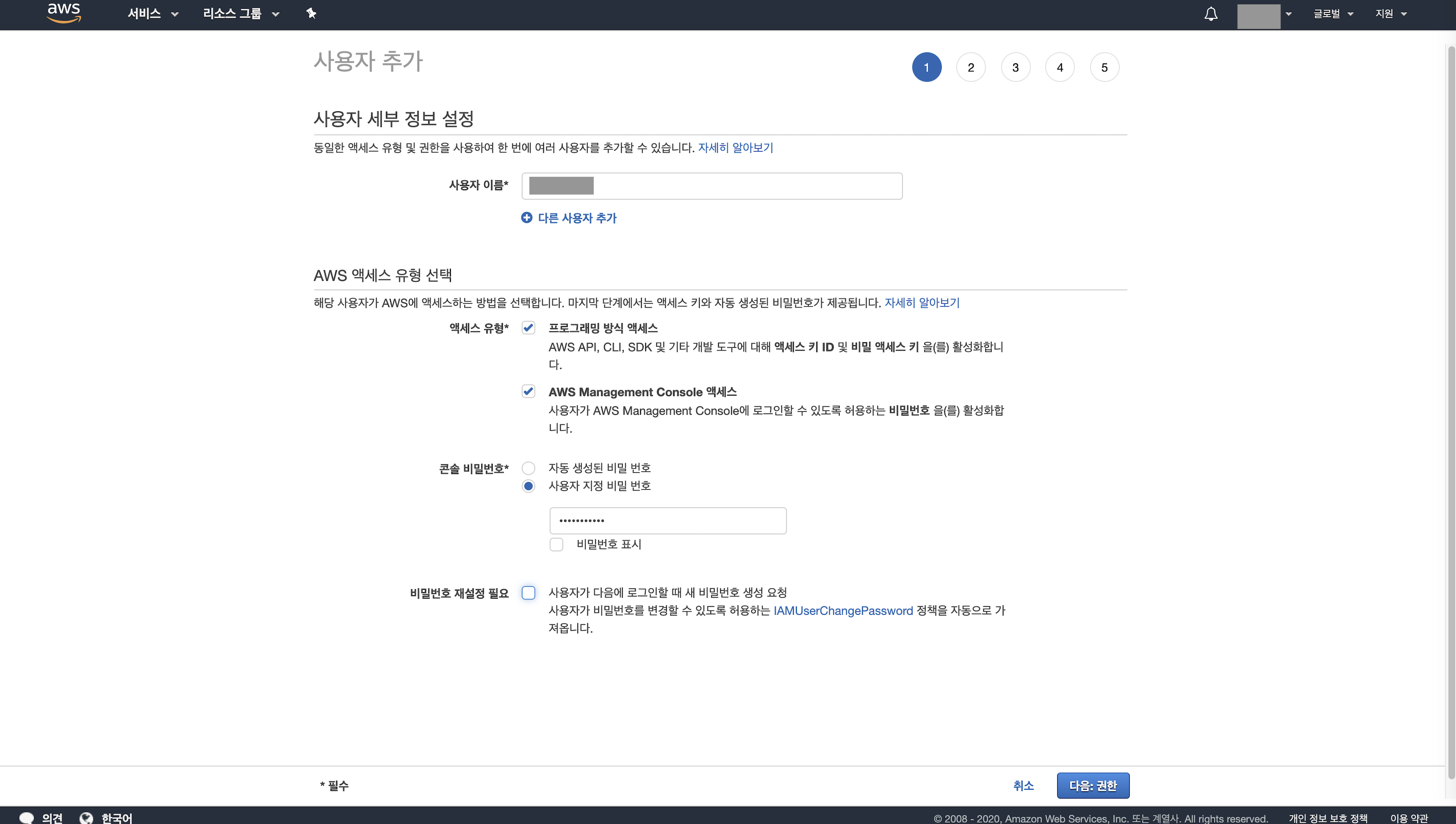

사용자 이름을 입력하고 아래의 옵션을 선택하고 다음:권한을 눌러 다음사항을 진행한다.

- AWS액세스 유형 선택 : 내가 어떤 용도의 사용자를 만들 것인지 판단하여 선택한다.

나는 아래의 기능 둘 다 필요하여 둘 다 체크하였다.- 프로그래밍 방식 엑세스

엑세스 키만 쓰는 방식. 배포를 위해서 aws와 연결하는 것

(나중에 찾아보기 gitlab.com(github+circleci.com), circleci.com(배포)) - AWS Management Console 액세스

로그인 가능한 사용자 유형. 이 것을 체크해야 AWS 웹에서 로그인 할 수 있다. - 콘솔 비밀번호 / 비밀번호 재설정 필요

본인만 사용할 것인지 타인이 사용할 것인지 상황을 판단하여 설정한다. 나는 혼자 사용할 것이라 사용자비밀번호를 생성하였다.- 사용자비밀번호 생성 : 혼자 사용할 때

- 자동비밀번호 생성 : 타인이 사용해야할 때 설정 비밀번호 재설정 같이 체크

- 프로그래밍 방식 엑세스

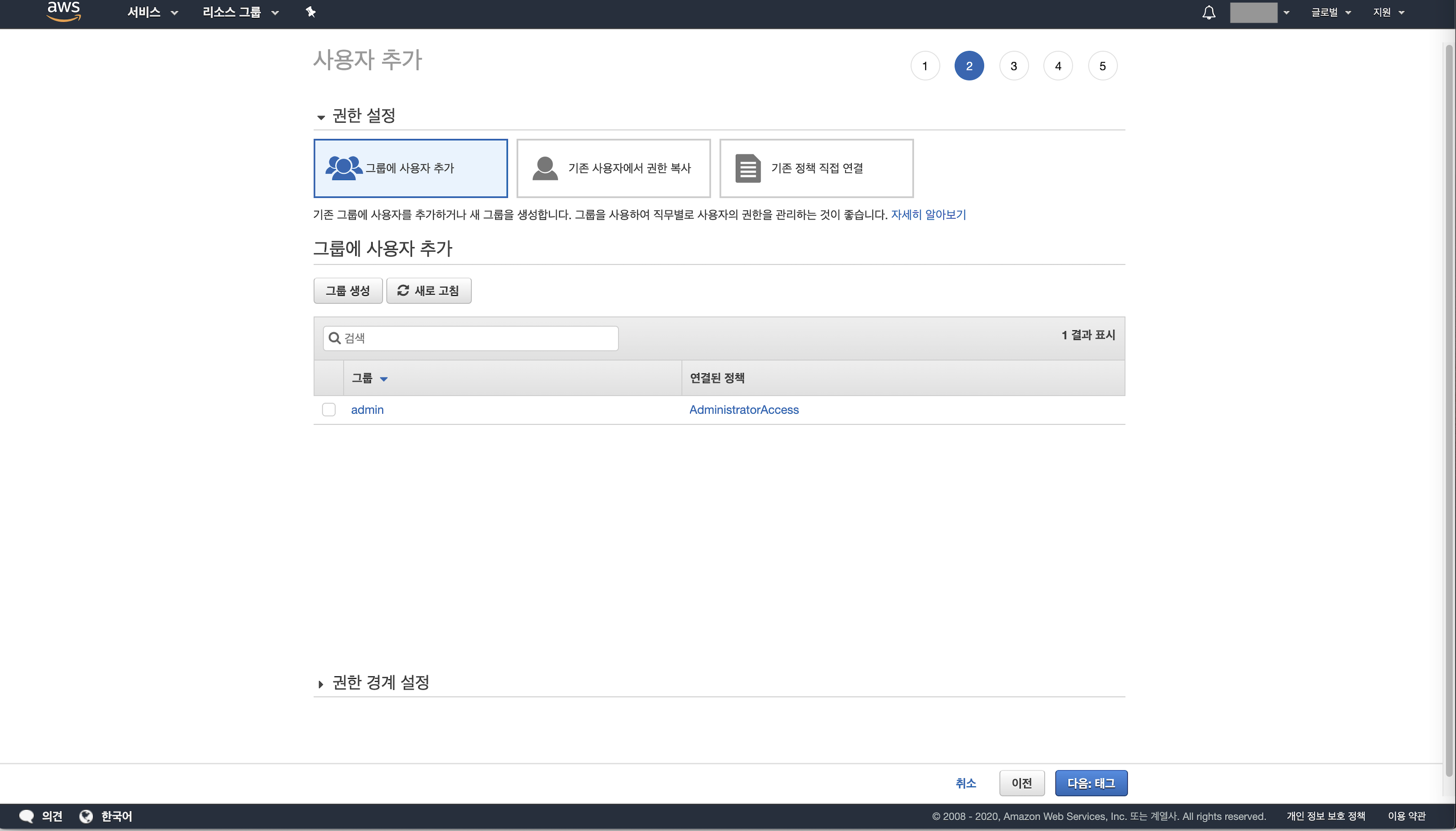

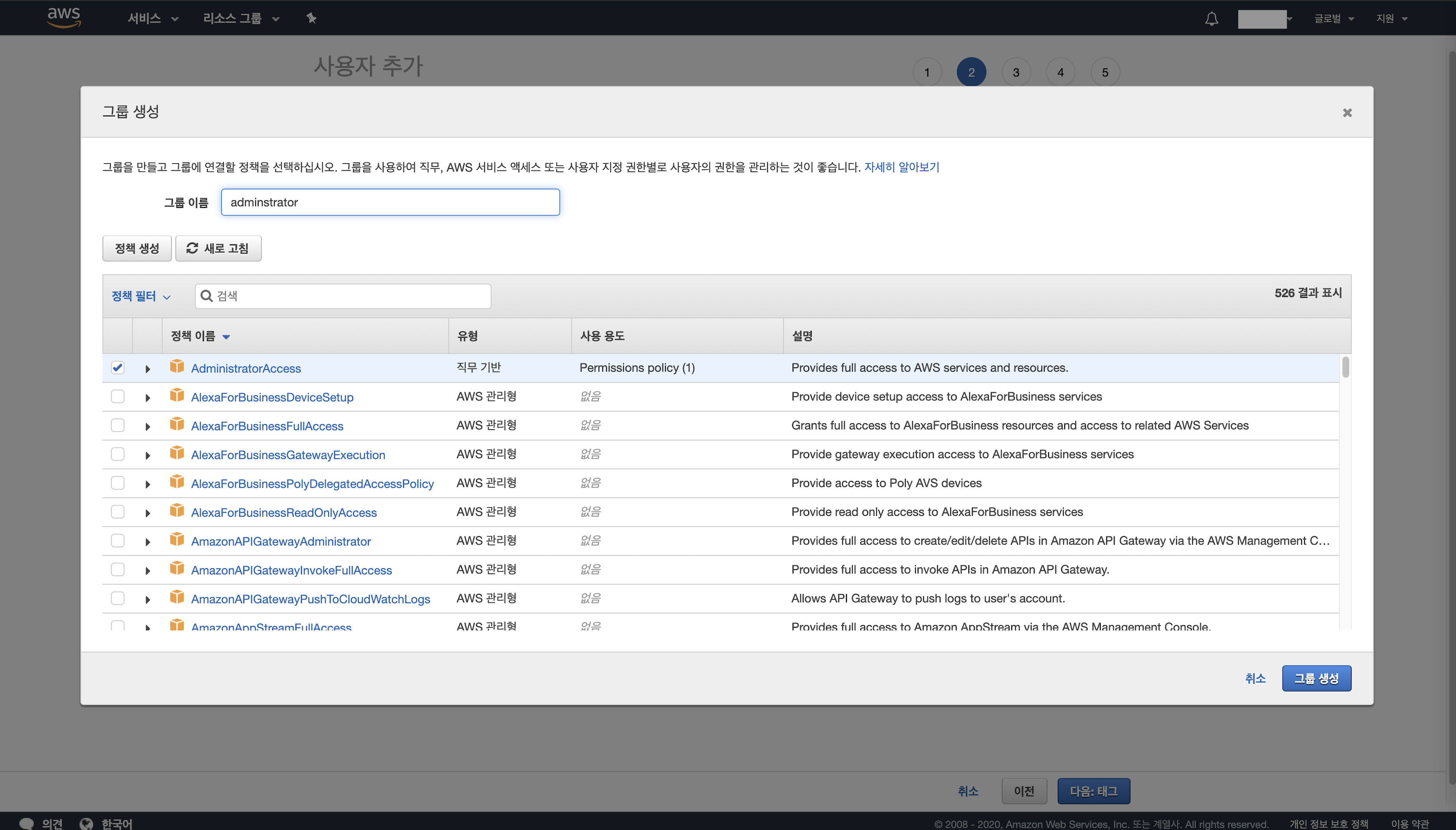

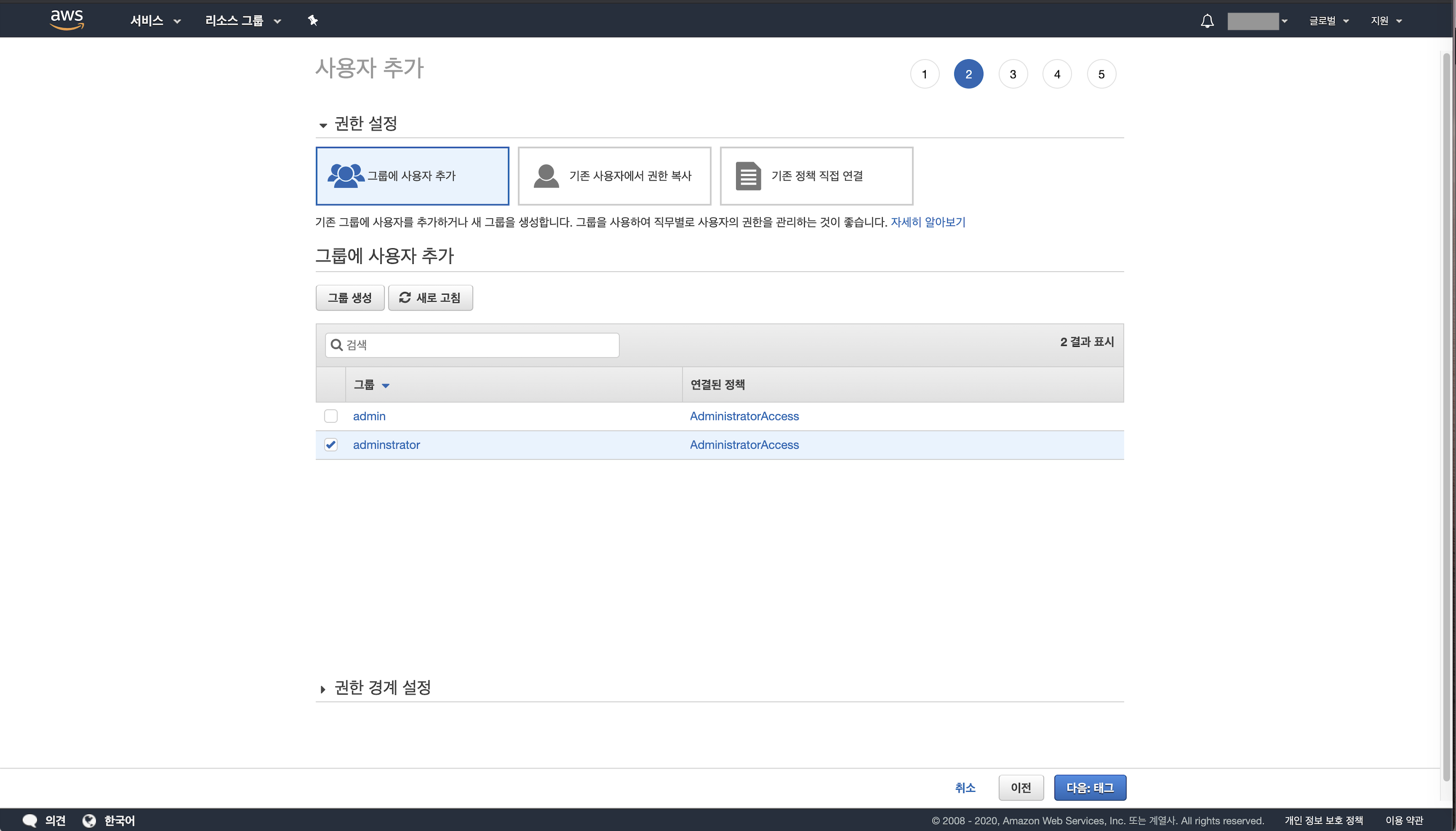

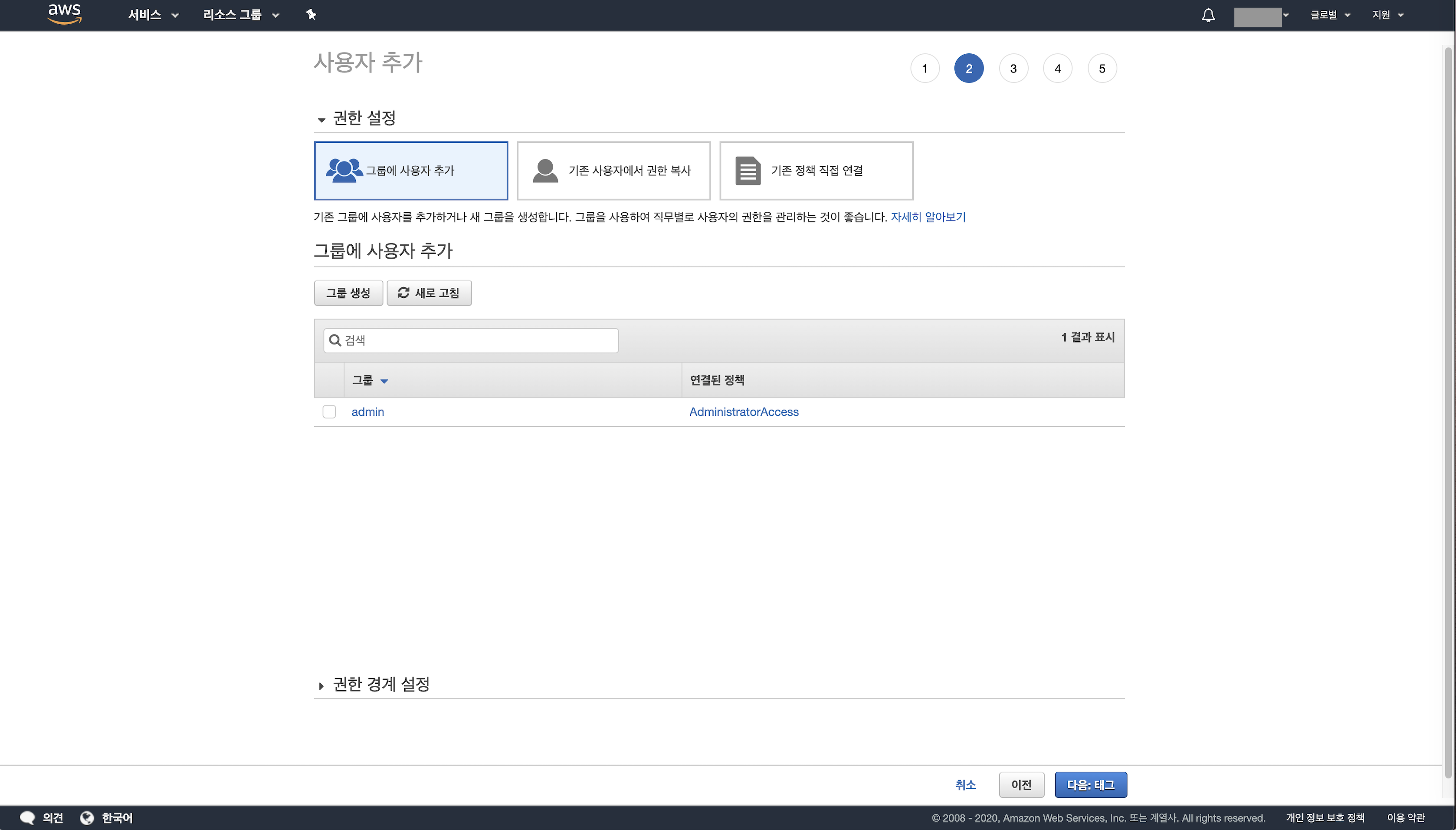

- 그룹생성 버튼을 누른다. 그룹이름을 작성하고 AdminstrotorAccess에 체크하고 그룹 생성 버튼을 누른다. 최초의 사용자는 보통 admin계정을 만든다. 후에 사용용도에 따라 사용자를 만든다.

아래와 같이 생성이 되면 다음:태그를 누른다.

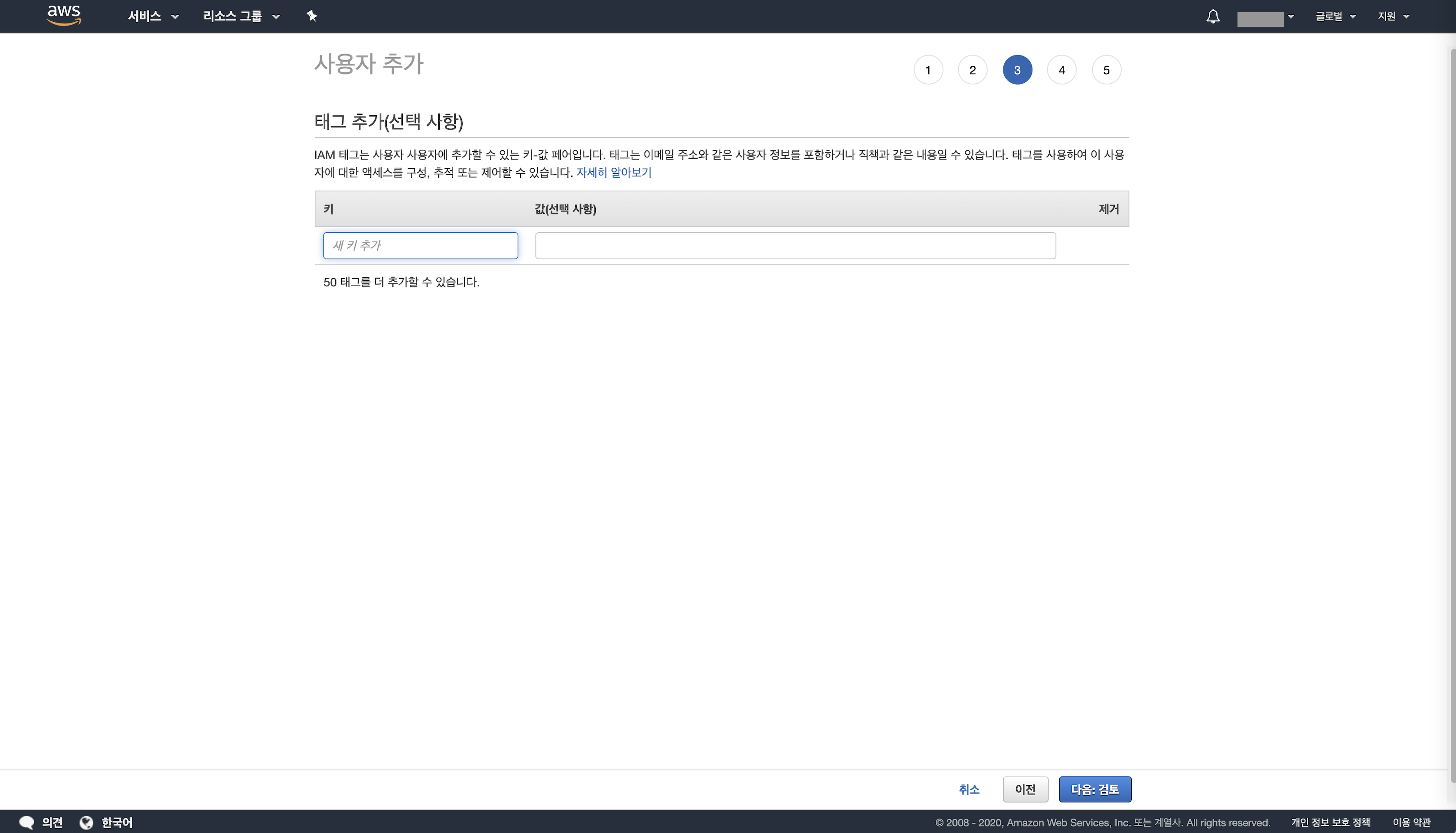

태그 추가는 선택 사항이므로 다음:검토 버튼을 눌러 넘어간다.

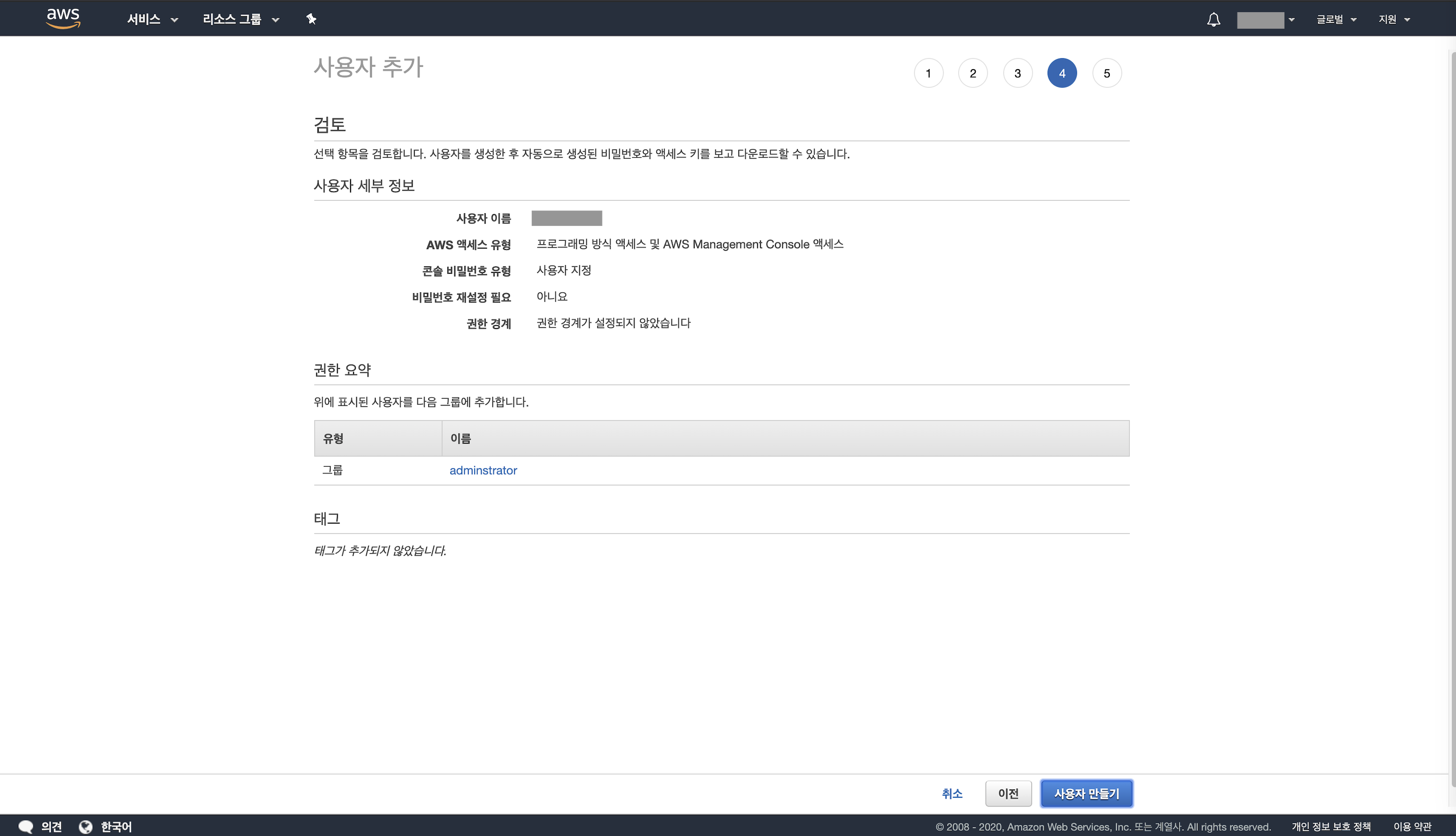

입력했던 정보에 대한 확인화면이 나온다 사용자만들기를 누른다.

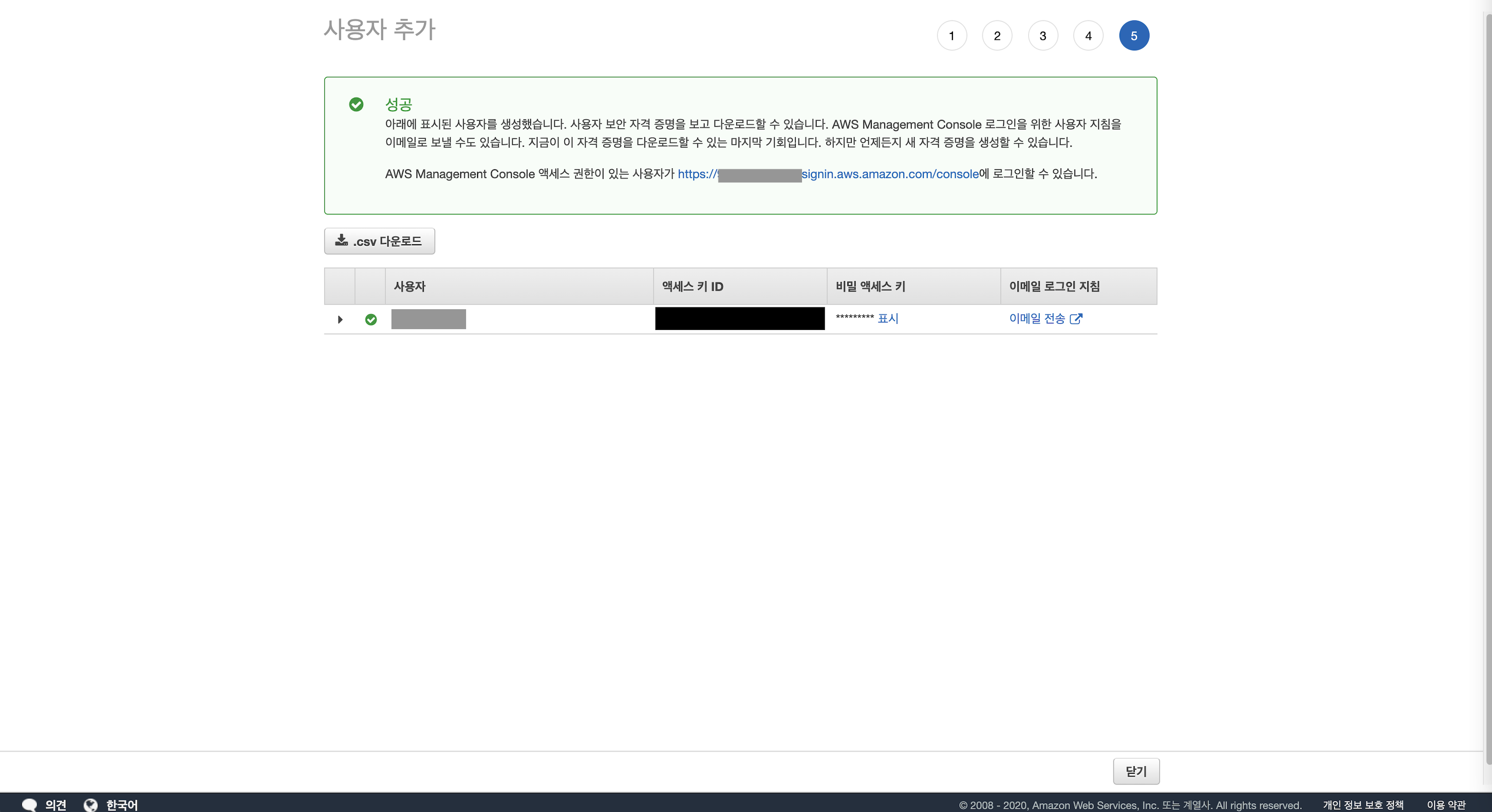

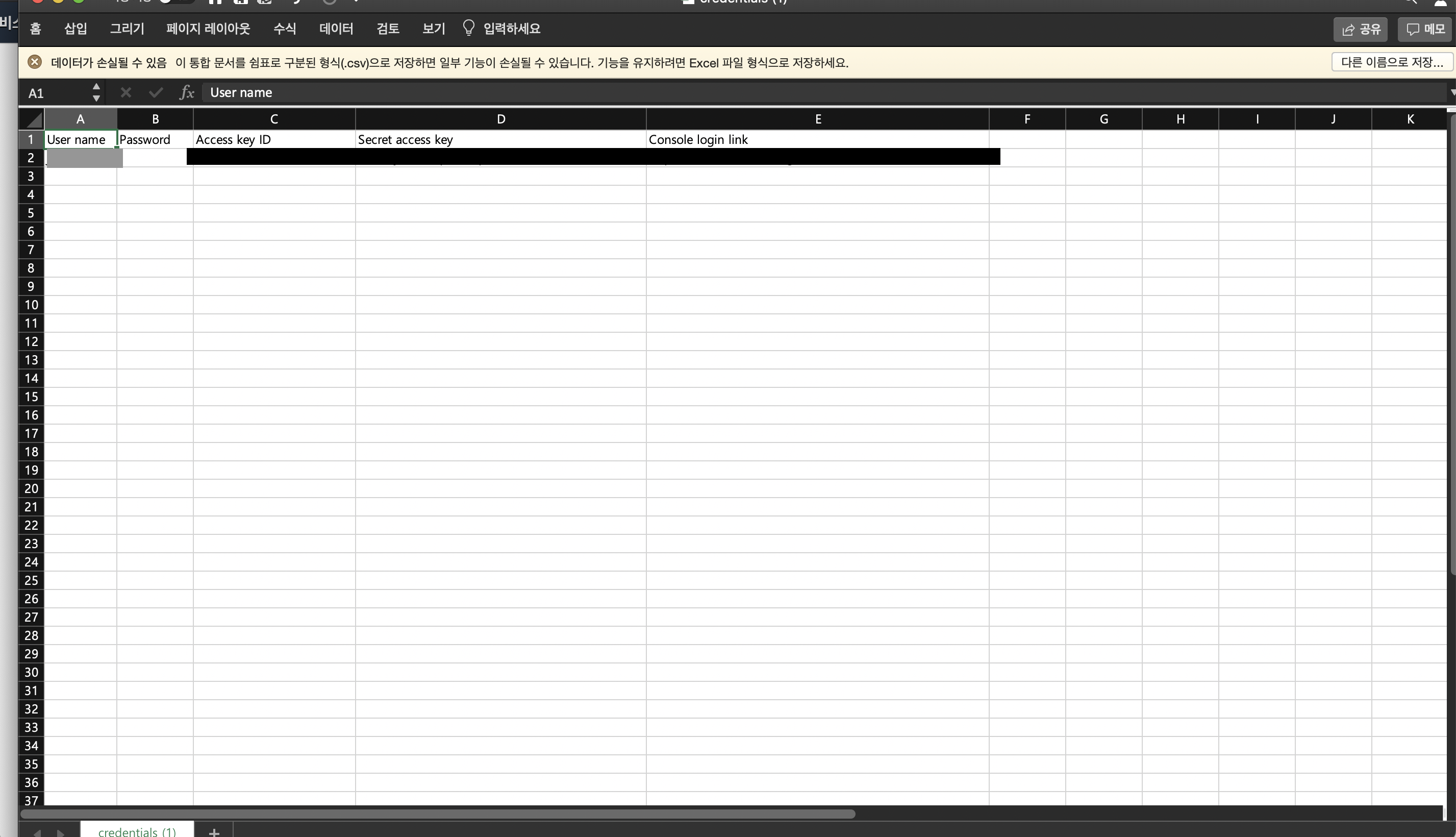

사용자 추가가 완료 되었고 .csv 다운로드를 받아서 정보를 보관한다. 이 파일안에 앞으로 로그인할 때 사용하는 일련번호가 있다.

Console longin link에 앞의 숫자가 로그인할 때 사용하는 일련번호이다

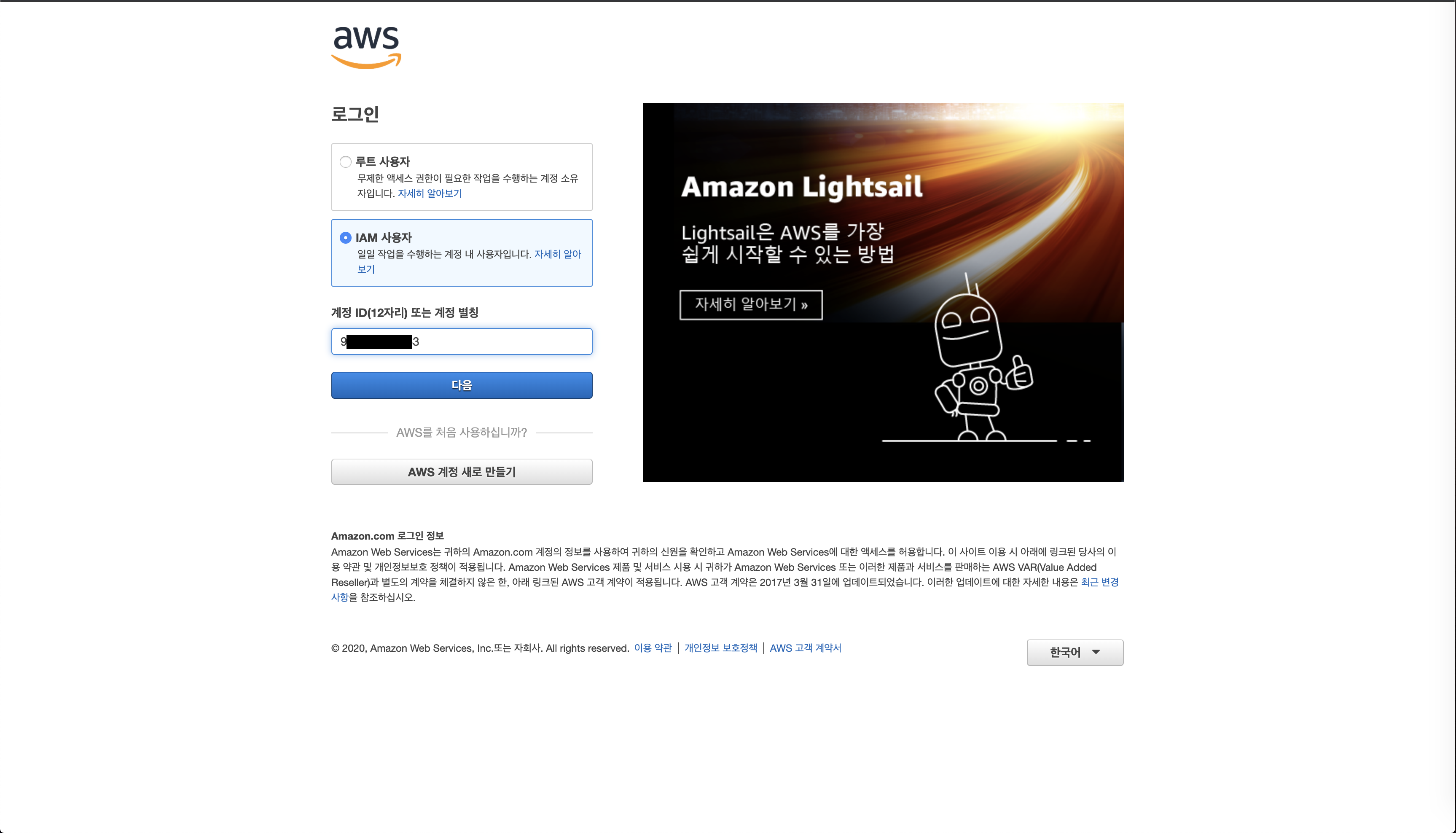

아래와 같이 일련번호를 입력하면 사용자 이름과 비밀번호를 추가로 입력해야된다. 앞서 설정한 이름과 비밀번호를 입력하여 로그인해준다.

그룹을 사용하여 권한 할당

IAM사용자 생성시 그룹 생성을 하면서 설정하였으므로 이 부분은 자동으로 완료됨.

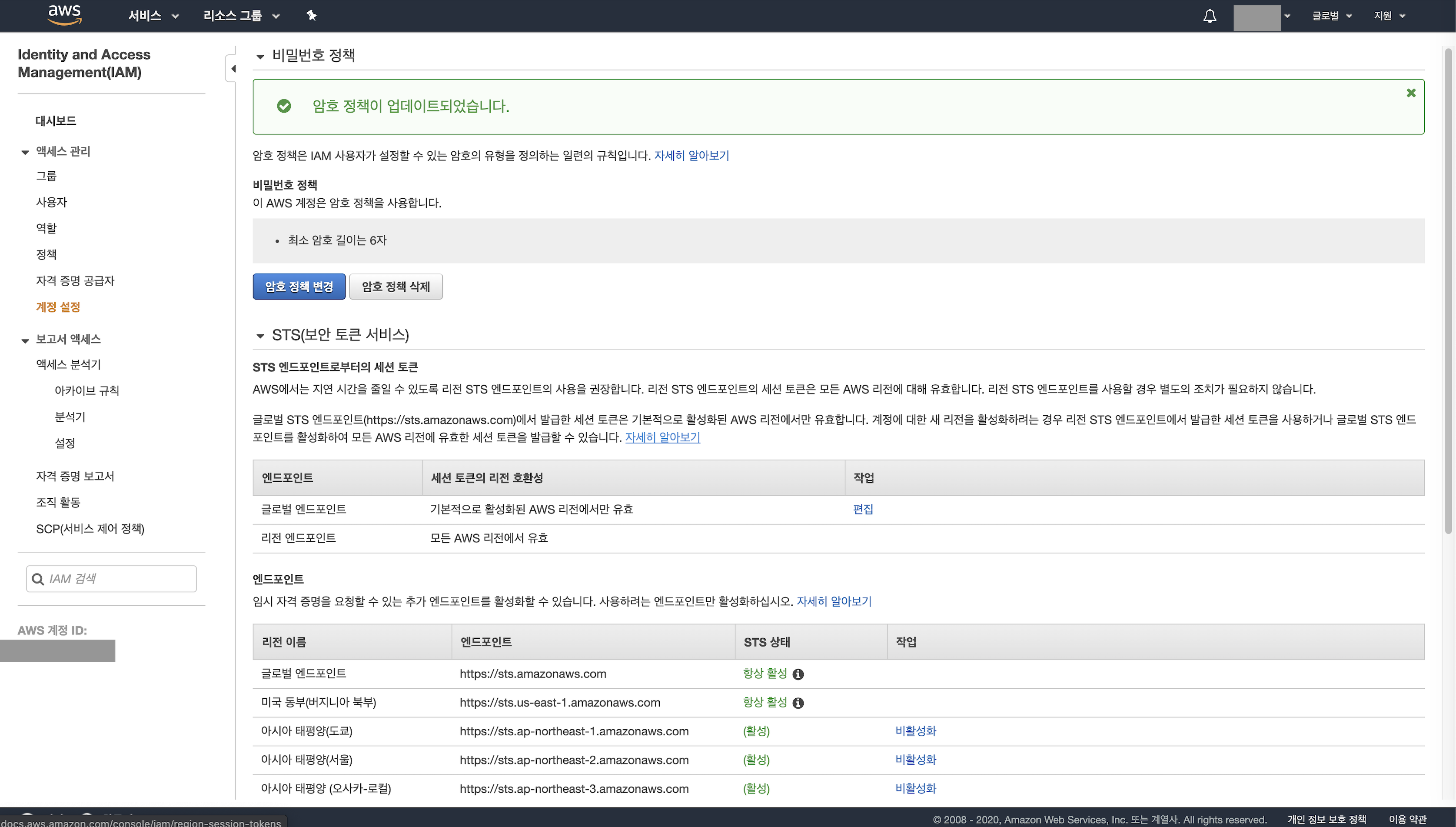

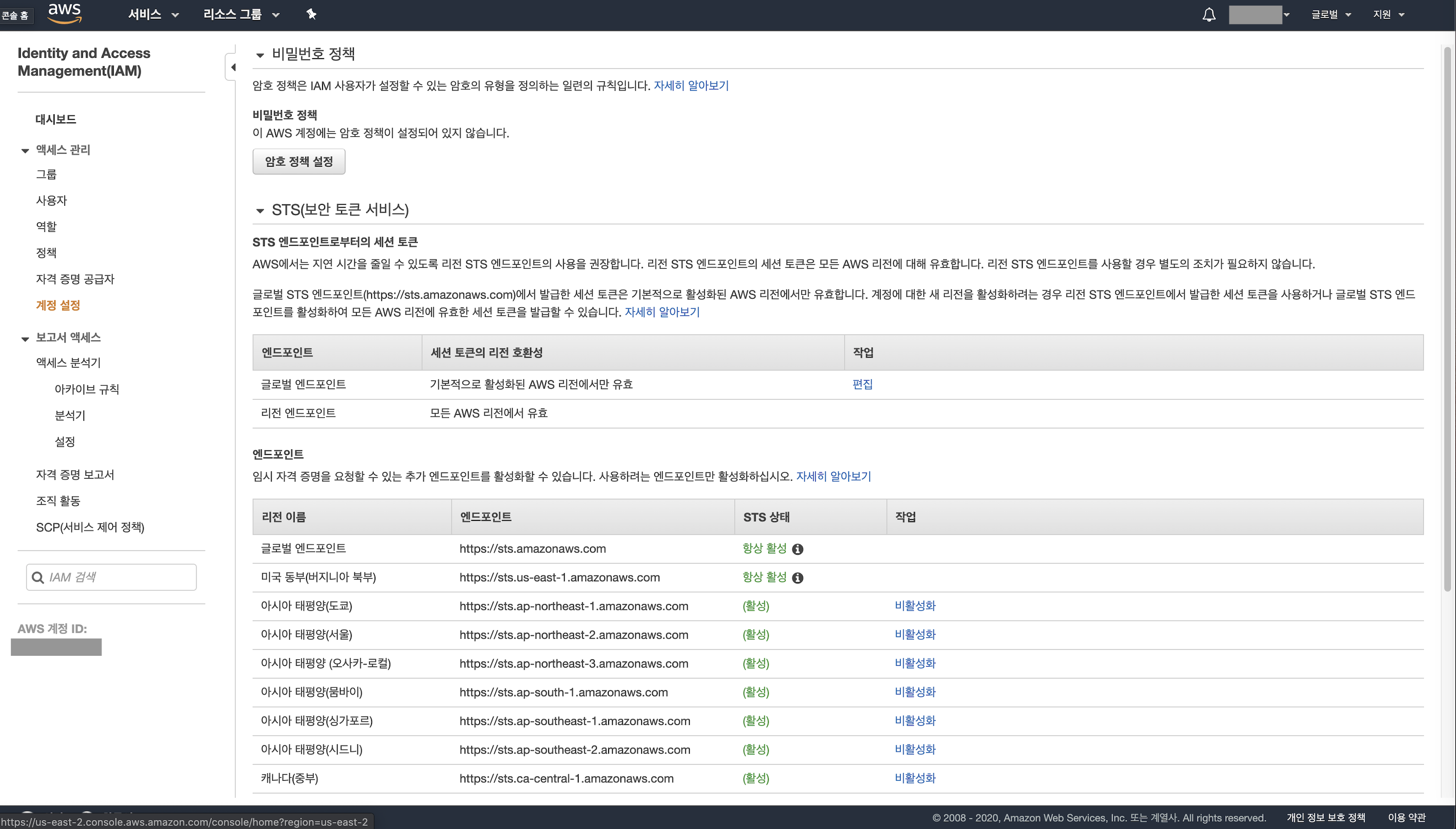

IAM비밀번호 정책 적용

-

비밀번호 정책관리 버튼을 누른다.

-

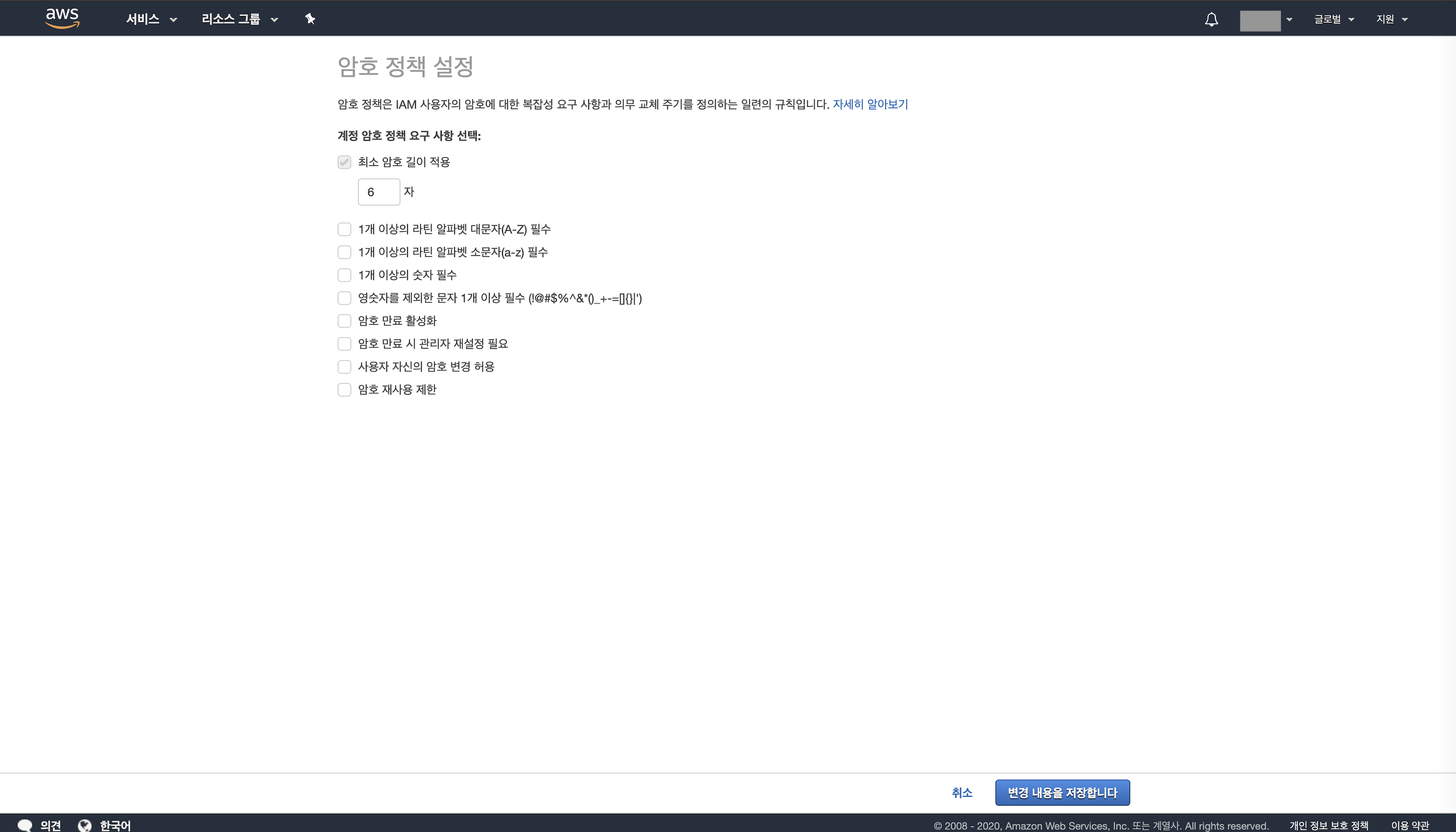

암호 정책 설정 버튼을 누른다.

-

설정하고자하는 비밀번호 규칙을 선택하고 저장한다.

-

설정이 완료되었다.