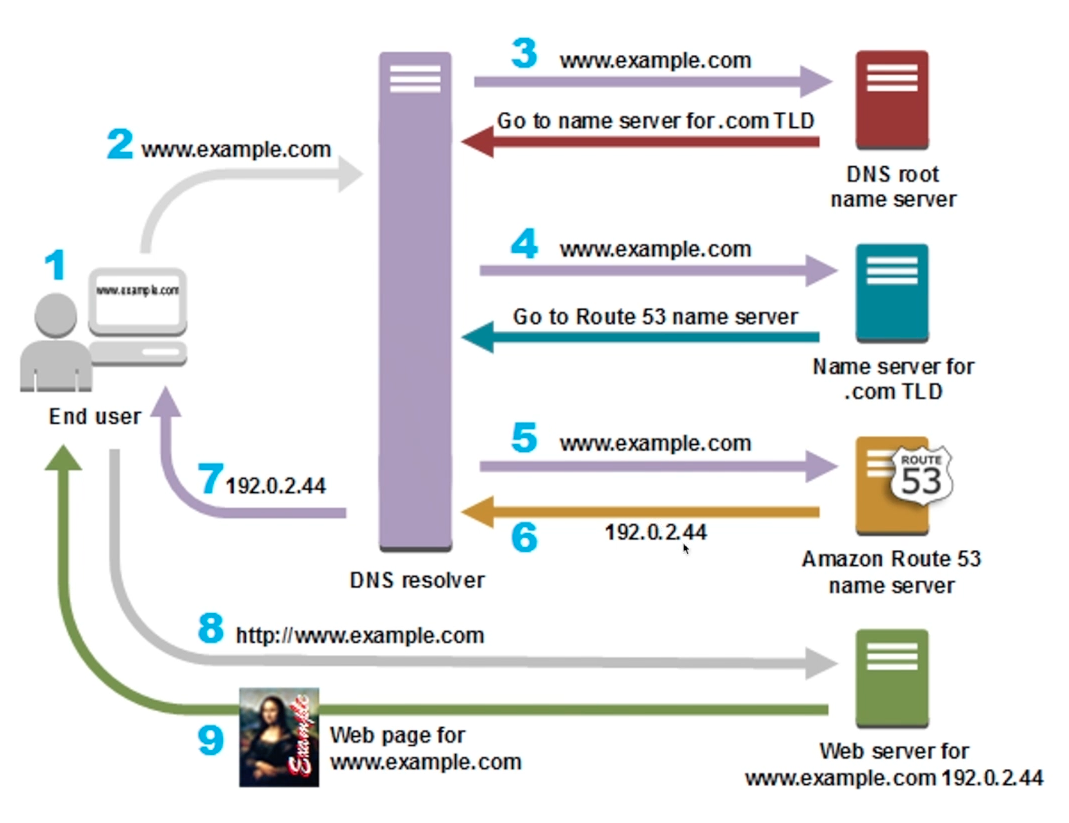

Route53

Amazon Route 53은 가용성과 확장성이 뛰어난 DNS(도메인 이름 시스템)웹 서비스. Route 53을 사용하여 세가지 주요기능, 즉 도메인 등록, DNS 라우팅, 상태 확인을 조합하여 사용할 수 있음

Route53 = public host zone + private host zone

Route53 = DNS(네임 서버) + 모니터링 + L4 + GSLB

웹 주소임 -> 도메인 www.example.com

레코드를 지정해서 서브 도메인을 제작할 수 있다.

DB

SQL

- 관계를 통해 데이터베이스 구성

NoSQL

- 비정형 데이터, 스키마 구조가 일관성을 뛰지 않음

key-value, graph, document, column store

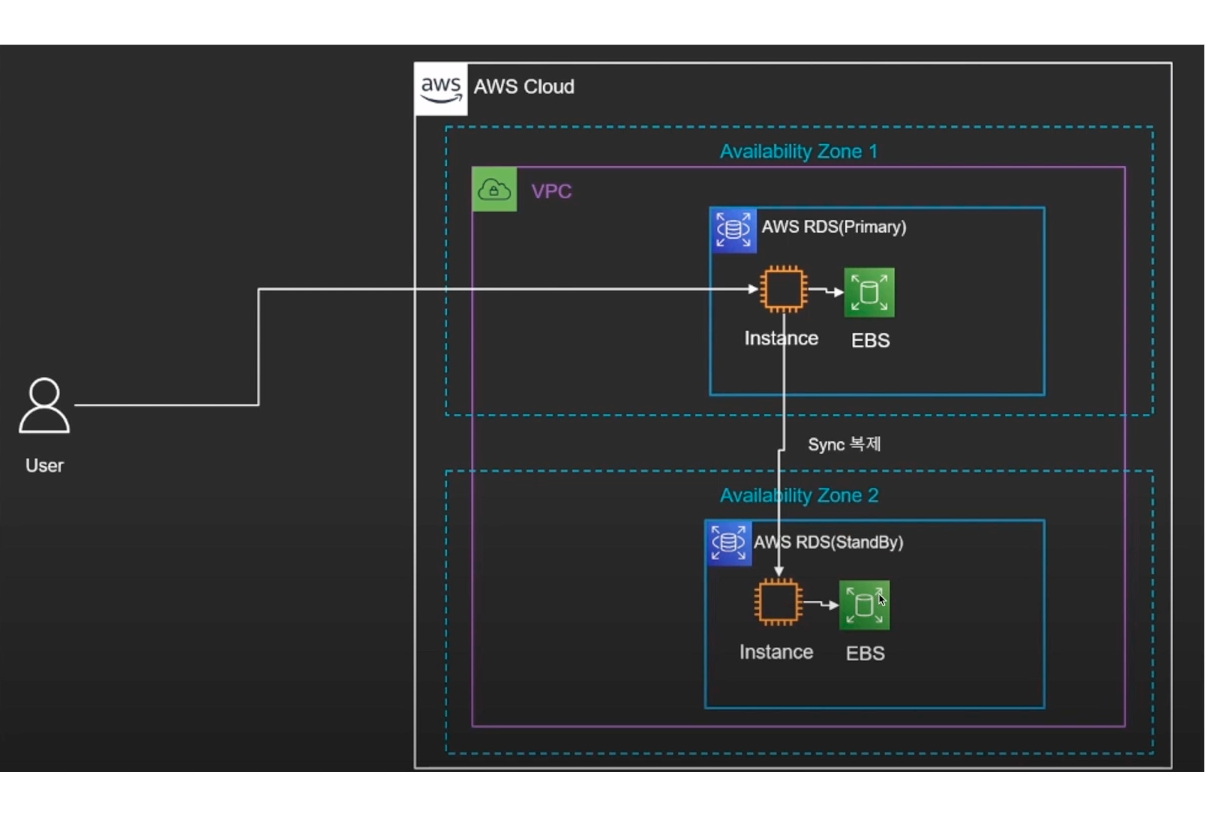

RDS -> sql

db 인스턴스는 클라우드에서 실행하는 격리된 데이터 베이스 환경

db인스턴스에는 여러 사용자가 만든 데이터베이스가 포함될 수 있으며

독립 실행형 데이터베이스 인스턴스에 엑세스할 때 사용하는 도구 및 애플리케이션을 사용해 액세스 할 수 있다.

Aws 명령줄 도구, Rds api 작업 또는 Aws management console을 사용해 간단히 db 인스턴스를 만들고 수정할 수 있다.

직접 시스템 로그인 불가능

rds는 serverless 가 아니다.

rds는 primary와 standby가 있음

스냅샷을 통해서 이전 db 상황으로 돌려 놓을 수 있음.

NoSQL

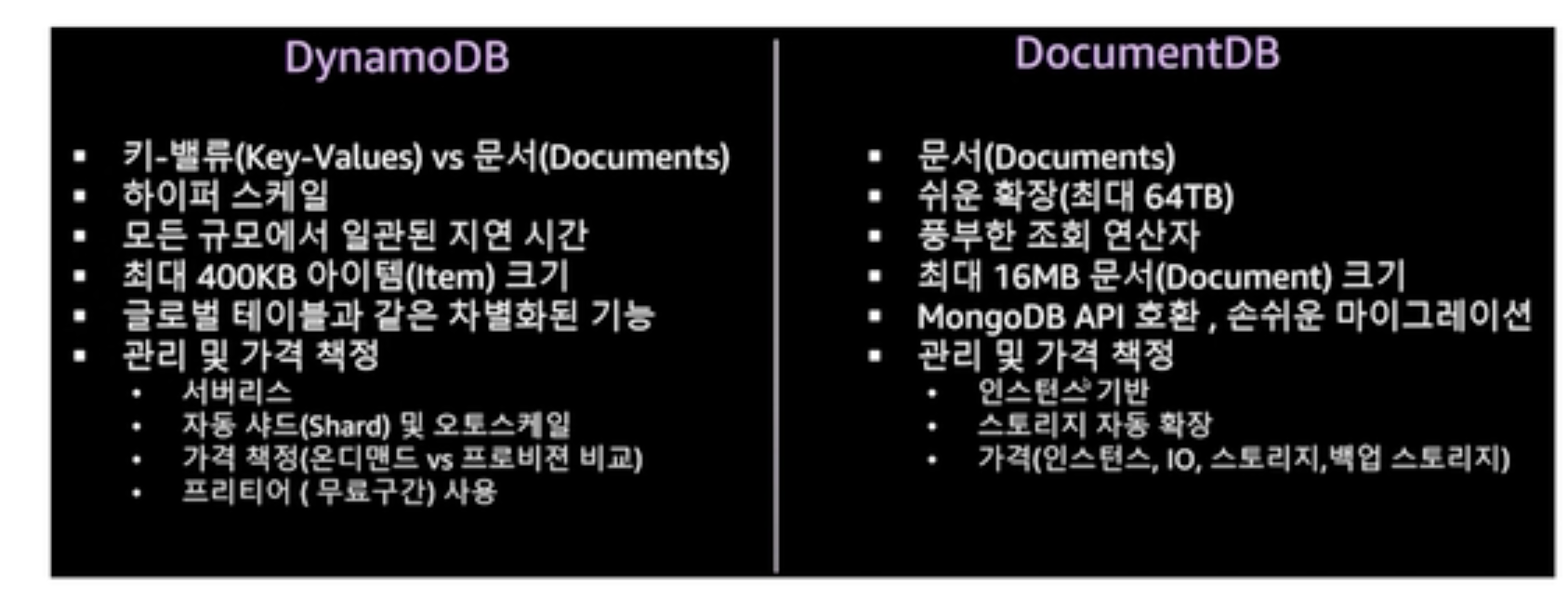

Documnet DB

- MongoDB API 워크로드의 완전 관리 및 유연한 확장이 가능한 문서전용 데이터베이스

- Amazon DocumentDB에서는 스토리지 및 컴퓨팅이 분리되어 각각을 독립적으로 조정

- 개발자는 데이터 크기에 관계없이 지연 시간이 짧은 읽기 전용 복제본을 몇 분내에 최대 15개까지 추가하여 읽기 용량을 초당 수백만 개의 요청으로 늘릴 수 있음.

- Json data, 유연한 인덱싱

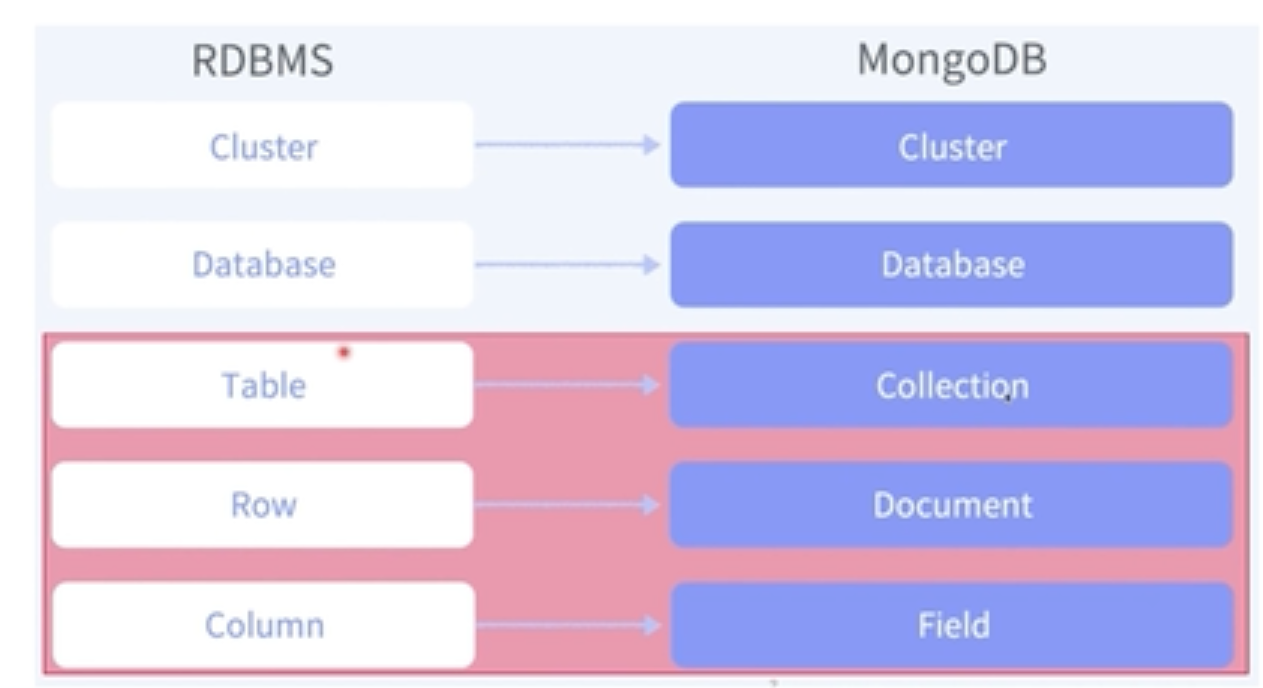

MongoDB

- Document 지향 데이터베이스이다.

- 데이터 중복이 발생할 수 있지만, 접근성과 가시성이 좋다.

- 스키마 설계가 어렵지만, 스키마가 유연해서 application의 요구사항에 맞게 데이터를 수용할 수 있다.

- 분산에 대한 솔루션을 자체적으로 지원해서 scale out이 쉽다.

- 확장시 Application을 만들지 않아도 된다.

DynamoDB

- Amazon DynamoDB는 완전관리형 Key-Value 기반 NoSQL 데이터베이스 서비스

- Auto-scailing

- 다이나모디비는 유휴시 암호화를 제공하여 중요한 데이터 보호와 관련된 운영 부담 및 복잡성을 제거한다.

- 원하는 양의 데이터를 저장 및 검색하고 어느 수준의 요청 트래픽도 처리할 수 있는 데이터 베이스 테이블을 생성할 수 있다.

- 콘솔을 통해 리소스 사용률 및 성능 지표를 모니터링 할 수 있다.

- 다이나모디비는 온디맨드 백업 기능, 테이블 생성시 스키마 생성 필요 없다.

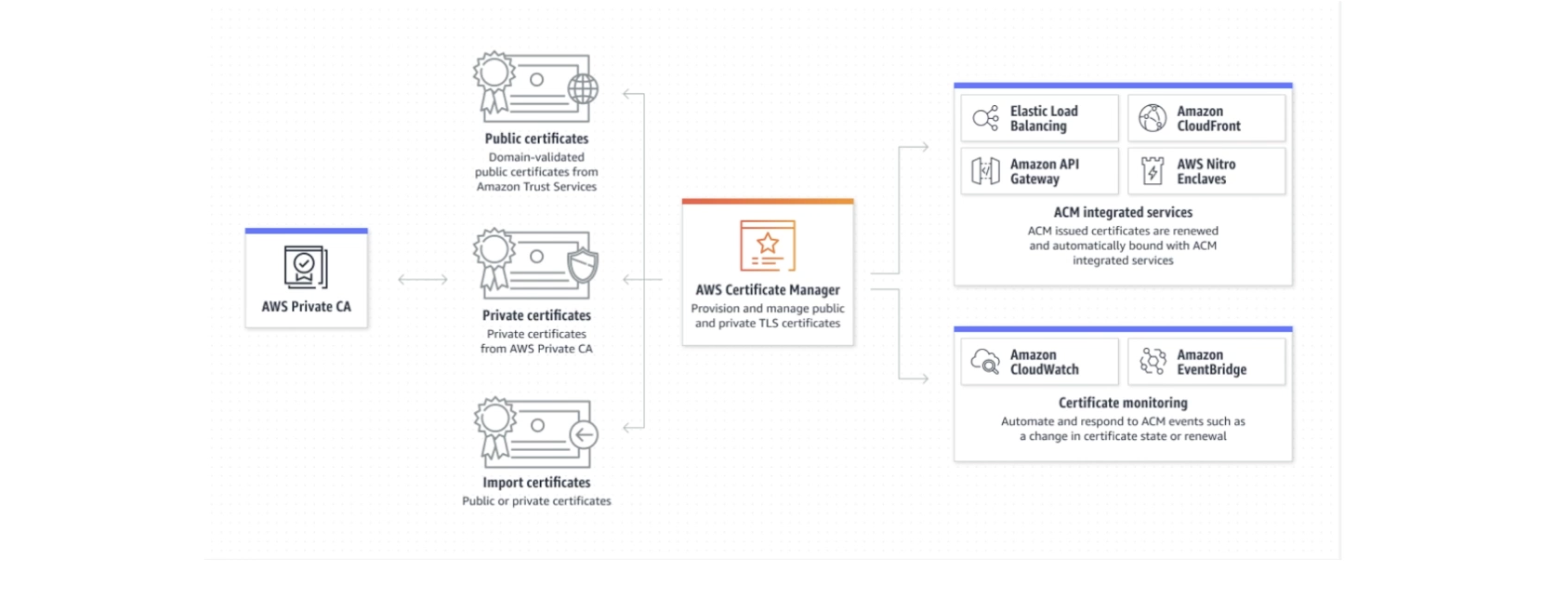

Certification Manager

AWS Certificate Manager를 사용하면 AWS 서비스 및 연결된 내부 리소스에 사용할 공인 및 사설 SSL/TLS 인증서를 프로비저닝, 관리 및 배포할 수 있습니다. ACM은 SSL/TLS 인증서를 구매, 업로드 및 갱신하는데 시간 소모적인 수동 프로세스를 대신 처리해준다.

SSL 인증서 는 공개 키와 개인 키라는 키쌍을 갖고 있다.

이 키들이 함께 작용하여 암호화된 연결을 수립.

인증서는 또한 "주체- subject"라는 것을 포함하고 이는 인증서/웹사이트 소유자의 ID이다. 인증서를 얻으려면 서버에서 인증서 서명 요청 (CSR)을 생성해야한다. 이 과정에서 서버에 개인키와 공개 키 생성

SSL 인증서 발급자에게 보내는 CSR 데이터 파일에는 공개 키가 포함됩니다.

- 사용할 TLS/SSL 인증서를 AWS 계정으로 요청하거나 가져온다.

- 도메인 이름 시스템 또는 이메일 검증을 통해 요청된 인증서의 도메인 소유권을 검증하여 인증서 발급을 완료한다.

- ELB, Amazon CLoudFront등과 같은 다양한 AWS 서비스에서 새로 발급되거나 가져온 인증서를 사용한다.

SSL: 보안 소켓 계층(Secure Sockets Layer)

SSL은 웹사이트와 브라우저 사이(또는 두 서버 사이)에 전송되는 데이터를 암호화하여 인터넷 연결을 보호하기 위한 표준 기술

프로비저닝은 IT 인프라를 생성하고 설정하는 프로세스로서, 다양한 리소스에 대한 사용자 및 시스템 액세스를 관리하는 데 필요한 단계를 포함합니다.

TLS(Transport Layer Security)는 무엇입니까? TLS는 인터넷 커뮤니케이션을 위한 개인 정보와 데이터 무결성을 제공하는 보안 프로토콜입니다.

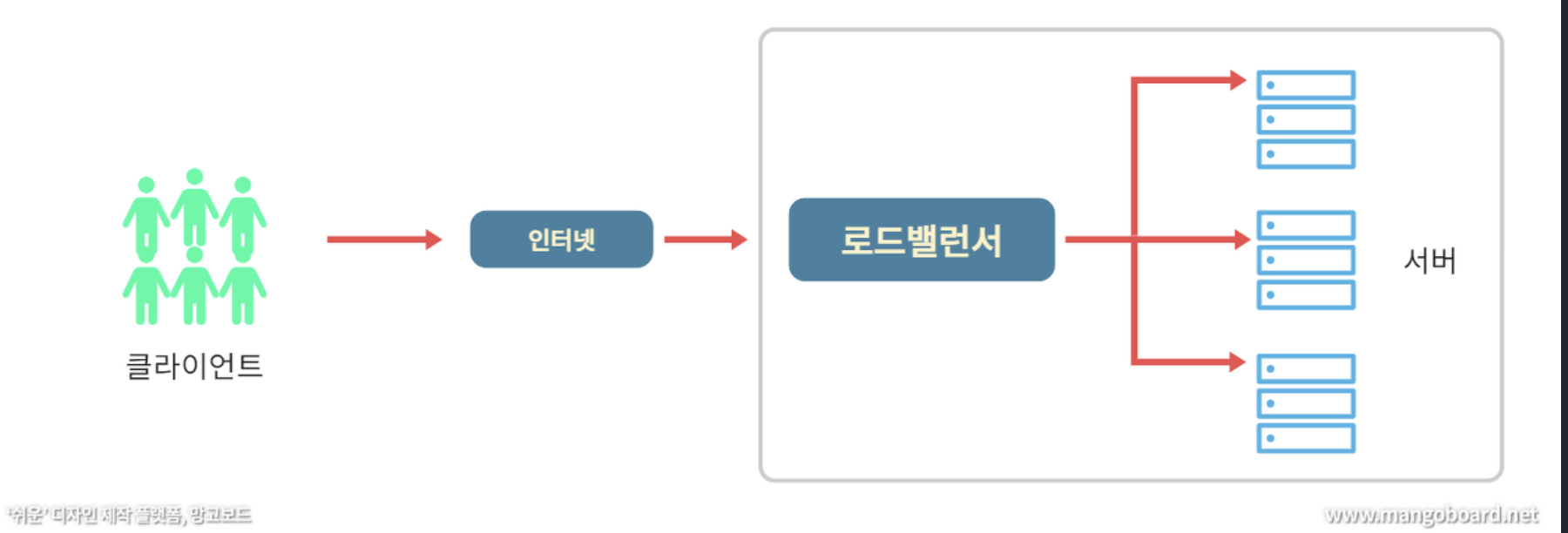

로드밸런서는 서버에 가해지는 부하(=로드)를 분산(=밸런싱) 해주는 장치 또는 기술을 통칭합니다.

특징

- ACM 통합 서비스를 위한 무료 퍼블릭 인증서

- 손쉽게 인증서를 받을 수 있고 갱신

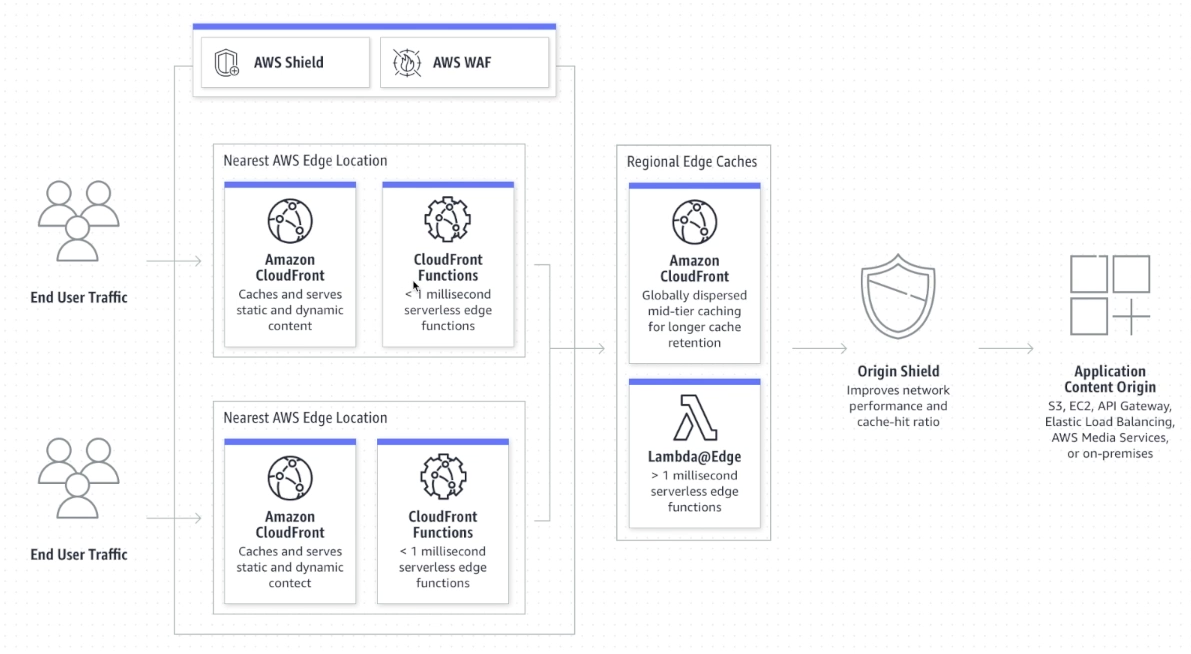

CloudFront

뛰어난 성능, 보안 및 개발자 편의를 위해 구축된 콘텐츠 전송 네트워크 CDN 서비스. 서비스를 먼 곳의 서버까지 가져가는 것이 아닌 캐시느낌으로 가져올 수 있는 제품

CDN(콘텐츠 전송 네트워크)

콘텐츠 전송 네트워크는 데이터 사용량이 많은 애플리케이션의 웹페이지 로드 속도를 높이는 상호 연결된 서버 네트워크

정적 콘텐츠 & 동적 콘텐츠

캐싱/동적 가속/엣지 로직 계산

Elastic Load Balancing(ELB)

로드 벨런싱은 애플리케이션을 지원하는 리소스 풀 전체에 네트워크 트래픽을 균등하게 배포하는 방법.

네트워크 앞단에서 트래픽 분산

L4 로드밸런서

- transport layer

- 패킷 내용을 살펴볼수 없어서 섬세한 라우팅 불가

L7로드밸런서

- application layer

ELB 대상그룹

대상 그룹에 대상을 등록한다.

기본적으로 로드 밸런서는 대상 그룹에 대해 지정한 프로토콜과 포트번호를 사용하여 등록된 대상으로 요청을 전송

또는 대상 그룹에 각 대상을 등록할 때 이 포트를 재정의할 수 있다.

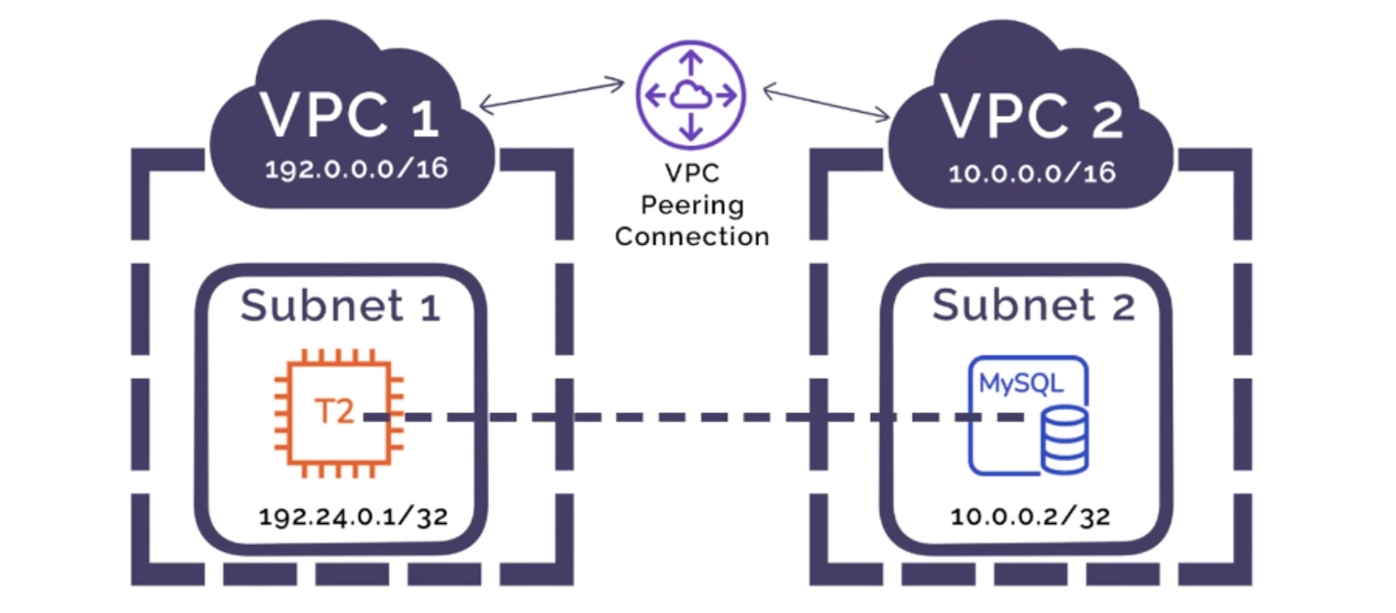

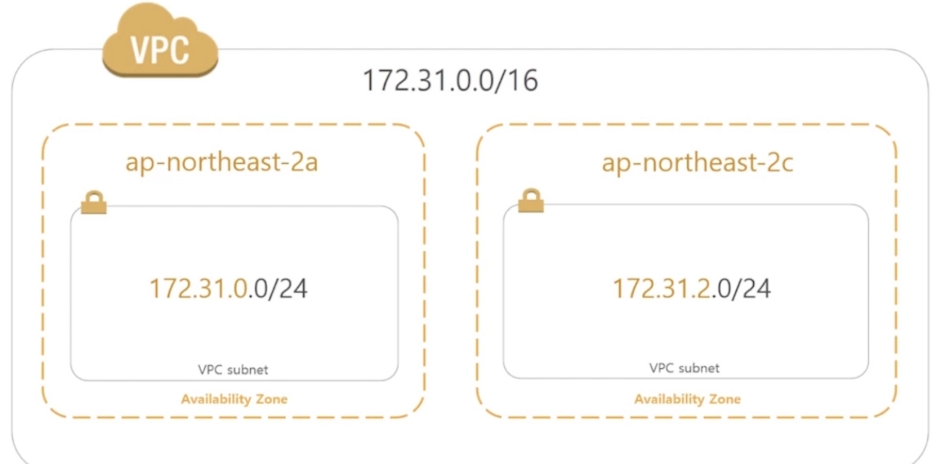

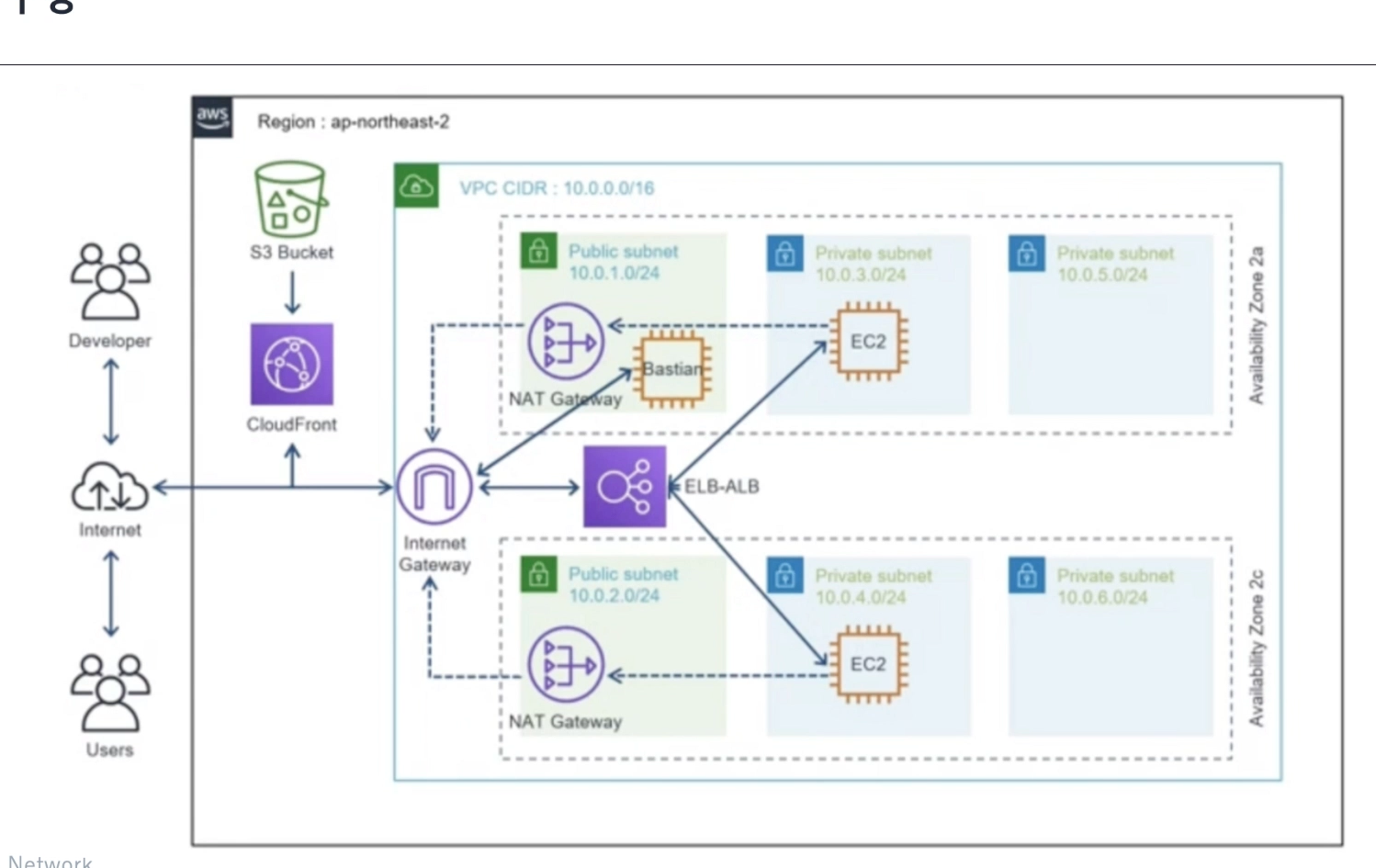

VPC

amazon virtual private cloud를 이용하면 사용자가 정의한 가상 네트워크로 aws리소스를 시작할 수 있다. 가상 네트워크는 aws의 확장 가능한 인프라를 사용한다는 이점과 함께 고객의 자체 데이터 센터에서 운영하는 기존 네트워크와 유사하다.

VPC(Virtual Private Cloud)는 퍼블릭 클라우드 환경에서 사용할 수 있는 고객 전용 사설 네트워크입니다. 다른 네트워크와 논리적으로 분리되어 있어 IT 인프라를 안전하게 구축하고 간편하게 관리할 수 있습니다.

서브넷

서브넷은 vpc의 ip주소 범위이다. 서브넷은 단일 가용 영역에 상주해야 한다. 서브넷을 추가한 후에 vpc에 aws 리소스를 배포할 수 있다.

ip 주소 지정

vpc와 서브넷에 ipv4주소와 ipv6 주소를 할당할 수 있다.

또한 퍼블릭 ip 주소를 aws로 가져오고 vpc의 리소스에 해당할 수 있다.

ex) ec2, nat gateway, network load balancer

라우팅

라우팅 테이블을 사용하여 서브넷 또는 게이트웨이의 네트워크 트래픽이 전달되는 위치를 결정한다.

게이트웨이 및 엔드포인트

게이트웨이는 vpc를 다른 네트워크에 연결한다.

예를 들면, 인터넷 게이트웨이를 사용하여 vpc를 인터넷에 연결한다.

vpc 엔드포인트를 사용하여 인터넷 게이트웨이 또는 Nat 장치를 사용하지 않고 aws 서비스에 비공개로 연결한다.

피어링 연결

vpc 피어링 연결을 사용하여 두 vpc의 리소스 간 트래픽을 라우팅

트래픽 미러링

네트워크 인터페이스에서 네트워크 트래픽을 복사하고 심층 패킷 검사를 위해 보안 모니터링 어플라이언스로 전송한다.

Transit Gateway

중앙 허브 역할을 하는 전송 게이트웨이를 사용하여 vpc,vpn 연결 및 aws direct connect 연결 간에 트래픽을 라우팅한다.

vpc 흐름 로그

흐름 로그는 vpc의 네트워크 인터페이스로 들어오고 나가는 ip 트래픽에 대한 정보를 캡처

VPN 연결

AWS virtual private network 를 사용하여 온프레미스 네트워크에 vpc를 연결한다.

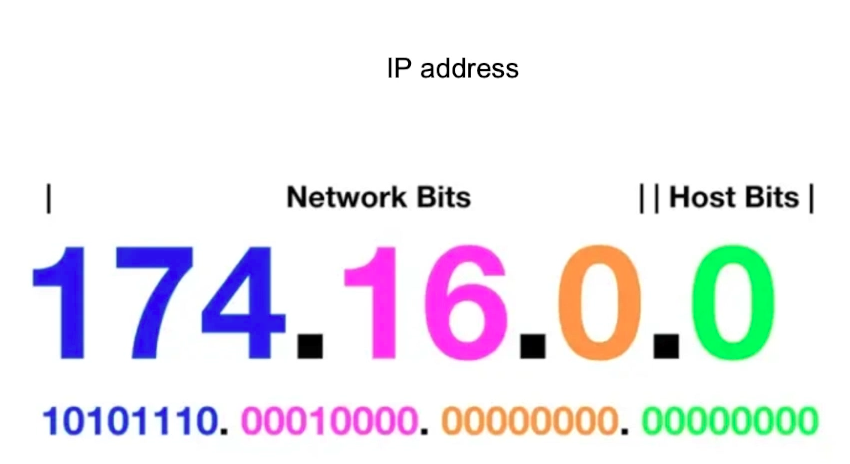

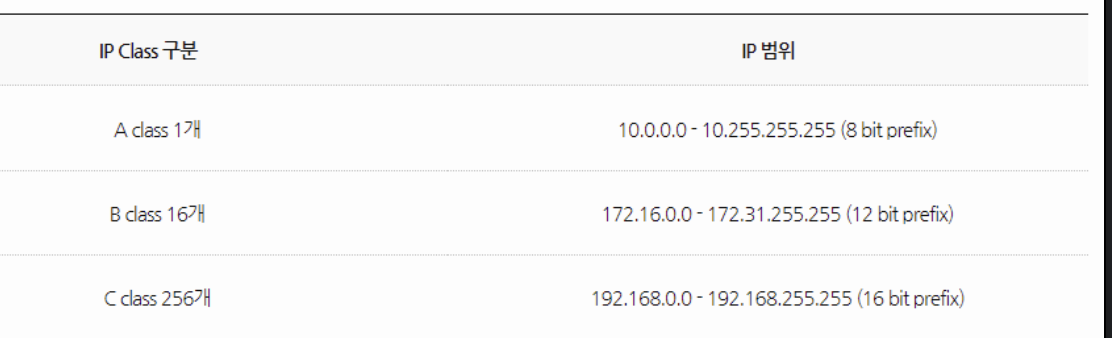

CIDR

클래스 없는 도메인간 라우팅 기법

/24 라면 앞부터 시작해서 24 자리 까지 네트워크 비트 남은 8자리는 host 비트이다.

vpc 생성

- ip 주소 범위 선택

- 가용 영역 별 서브넷 설정

- 인터넷으로 향하는 경로 만들기

- vpc로/ 부터 트래픽 설정

public subnet는 공개적으로 인터넷을 할 수 있음, public 망이 있음

- 인터넷 gateway가 설정됨

private subnet은 nat gateway를 통해 외부와 통신 가능

가능한 private ip 대역

public 망은 igw가 구성되어 있음.

nat gatetway 같은 경우 탄력적 ip로 구성됨.

고정 Ip가 있어야 외부에서 통신하기 편리하다.