IAM = Identity and Access Management

Region에 상관없는 글로벌 서비스.

AWS 어카운트를 만들면 루트 어카운트가 됩니다.

이 루트 어카운트는 유저를 만들 때만 쓰세요.

IAM으로 유저를 만들었으면 그룹에 넣을 수 있습니다.

그룹에는 유저만 넣을 수 있습니다, 그룹 안에 그룹을 넣을 수 없습니다.

유저는 하나 이상의 그룹에 들어갈 수 있습니다.

다음으로는 권한을 주어야 합니다.

'정책'이라고 하는 JSON 문서로 유저 또는 그룹이 어떤 권한을 가지게 할 것인지 세팅할 수 있습니다.

AWS에서는 사고의 위험을 줄이기 위해 최소 권한 룰을 쓰고 있습니다.

즉 유저가 필요로 하는 것 이상의 권한은 주지 않습니다.

루트 어카운트만 모든 권한을 가지고 있습니다.

루트 어카운트는 이와 같이 룰을 어기기 때문에 AWS 서비스를 쓰는 어카운트로는 알맞지 않은 것입니다.

Admin 어카운트가 있어야 한다면 따로 유저를 만들고,

Admin 그룹을 만들고 AdministratorAccess 정책을 세팅해 주면 됩니다.

그리고 유저에게는 태그를 달 수 있는데, 이는 유저들의 액세스를 매니지먼트 및 컨트롤하기에 도움을 줍니다.

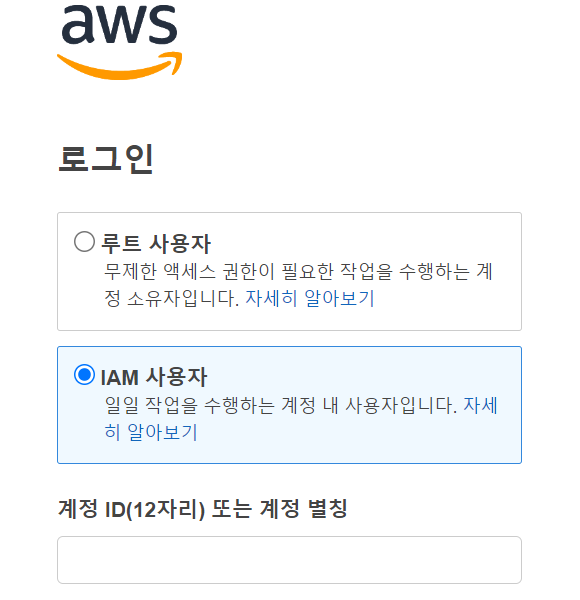

만들어진 유저로 로그인을 할 때는 아래와 같이 계정 ID(12자리) 또는 계정 별칭을 써야 합니다.

이것들은 IAM 대시보드에서 볼 수 있습니다.

계정 별칭은 여러분이 정할 수 있으며, 12자리 계정 ID의 도메인 이름이라고 생각하면 됩니다.

IAM 롤이라는 것도 있는데, 이건 어떤 AWS 서비스에게 권한을 세팅하는 것입니다.

예를 들어 EC2에게 IAM에 대한 ReadOnly 권한을 줄 수 있습니다.

정책에 대해 좀 더 알아보겠습니다.

정책은 어떤 유저나 그룹에게 줄 수 있습니다.

AWS에서 만들어 놓은 정책을 써도 되고, JSON 문서를 만들어도 됩니다.

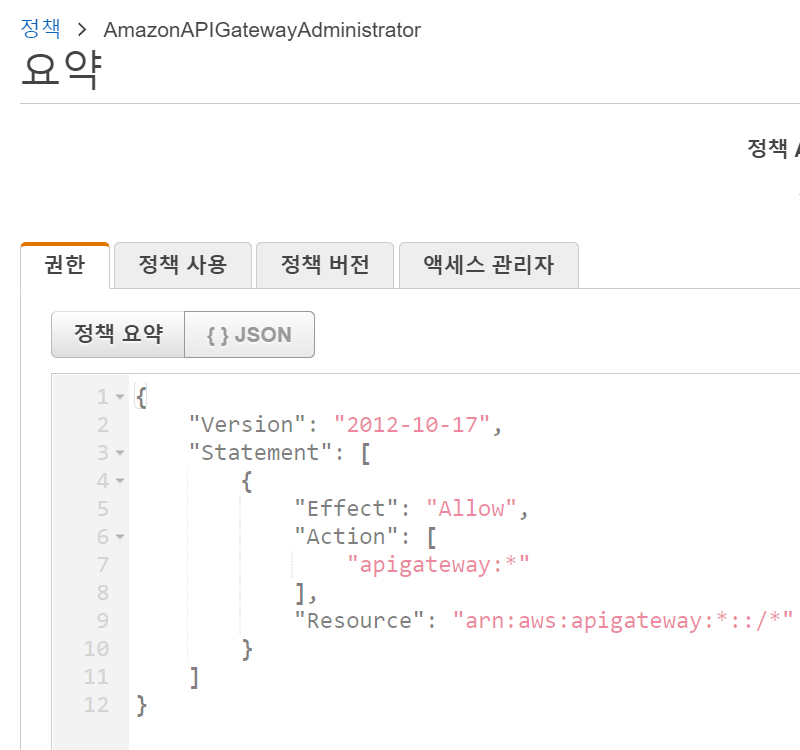

정책의 구조(JSON 문서)를 보겠습니다.

- Version: 정책 '언어'의 버전, 웬만하면 2012-10-17로 되어 있음.

- Id: 선택사항.

- Statement: 하나 이상 선언 가능.

- Sid: 선택사항.

- Effect: This statement에 주어진 API에 액세스하는 것을 Allow or Deny.

- Action: Allow 또는 Deny될 API 리스트.

- Resource: 어떤 리소스에 대한 액션들인지.

- Principal: 정책이 적용될 유저, accounts, 혹은 roles.

- Condition: 선택사항, 해당 문장이 언제 적용될지.

유저와 그룹의 시큐리티도 신경 써야 합니다.

2가지 방법이 있습니다.

- 패스워드 정책 세우기 (AWS에서 관련 기능을 제공함.)

- Minimum length 세팅, 대소문자 1개씩 넣기 같은 specific 타입 요구, IAM 유저가 패스워드를 바꿀 수 있도록 Allow or Deny 세팅, 패스워드 만료일 세팅. 썼던 패스워드 다시 못 쓰게 하기 등.

- MFA

- AWS에서 반드시 쓰도록 권장.

- 패스워드에 더하여 당신의 디바이스에서 2차적으로 인증을 해야 함.

- 쓸 수 있는 디바이스: 가상 MFA 디바이스(Google Authenticator 등), U2F(Universal 2nd Factor) 보안 키(YubiKey 등), 하드웨어 키 Fob MFA 디바이스(이것도 물리적 장치) 등.

IAM 보안 도구로는 2가지가 있습니다.

- IAM 자격 증명서는 accounts 레벨의 보안 도구입니다.

Accounts의 보안 관련 정보를 가지고 있습니다.

(유저가 언제 만들어졌고, 언제 마지막으로 로그인 했고, 언제 비밀번호를 바꿨고, MFA가 되어 있는지 등.) - IAM 액세스 관리자는 유저 레벨의 보안 도구입니다.

유저가 최근 4시간 동안 어떤 AWS 서비스에 액세스했는지 볼 수 있습니다.

어떤 유저에 대해 권한이 알맞게 주어져 있는지 체크하기 좋습니다.

여러분이 만들었거나 AWS에 의해 관리되고 있는 정책을 테스트해 볼 수 있는 툴이 있습니다.

IAM Policy Simulator 툴이고 찾으면 바로 나오니 한 번 봐 보세요!