Wazuh는 정말 여러기능을 제공합니다. 자산 관리 부터 보안 이벤트 및 파일 무결성 모니터링 그리고 CCE, CVE 진단 등을 말이죠.

오늘은 실제 업무에 적용하였던 Infra 진단에 대해서 작성하려고 합니다.

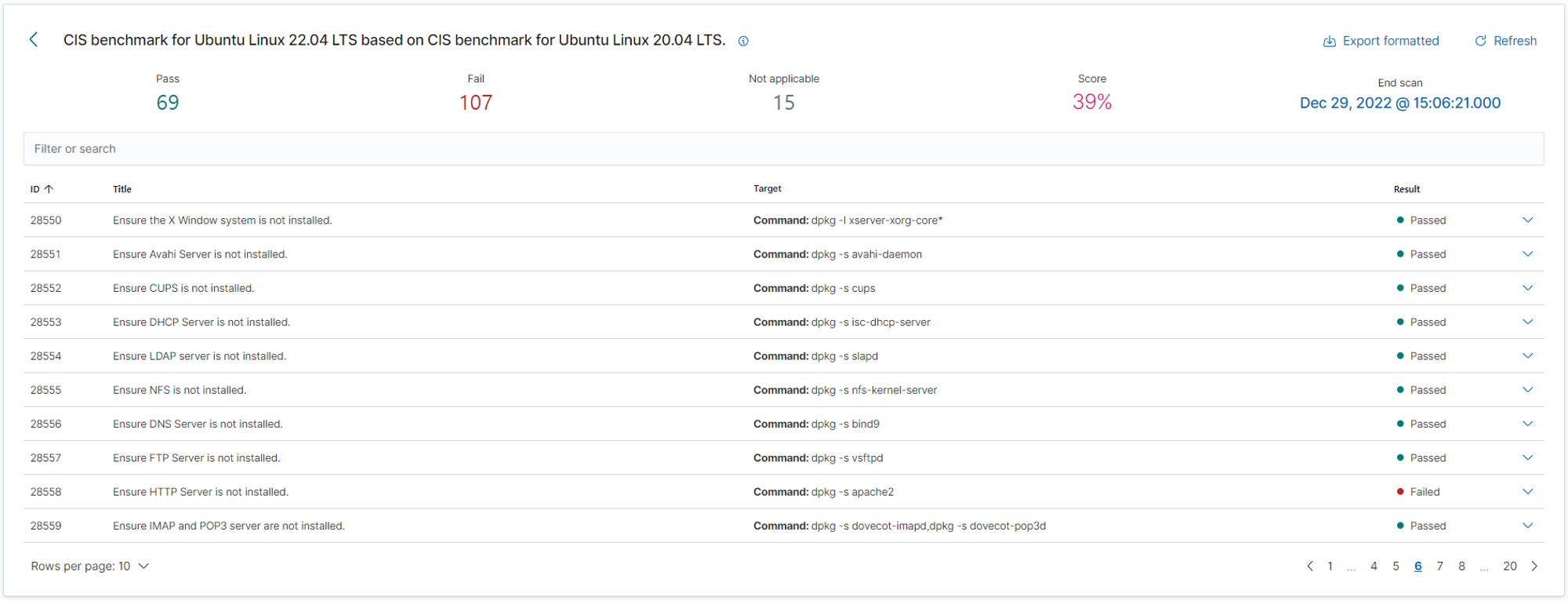

CCE(구성설정 진단)

- CCE는 서버 혹은 PC에서 설정 할 수 있는 각종 환경설정 등에 대하여 보안적으로 문제가 있는지 진단 하는 진단 방법

- OS에 맞는 스크립트를 통하여 진단 (batch, powershell, shell 등)

Wazuh를 통해서 OS에 직접 접속하여 CCE 스크립트를 실행하고 결과를 가져올 필요 없이 자동으로 스크립트를 실행하고 결과를 취합 할 수 있습니다.

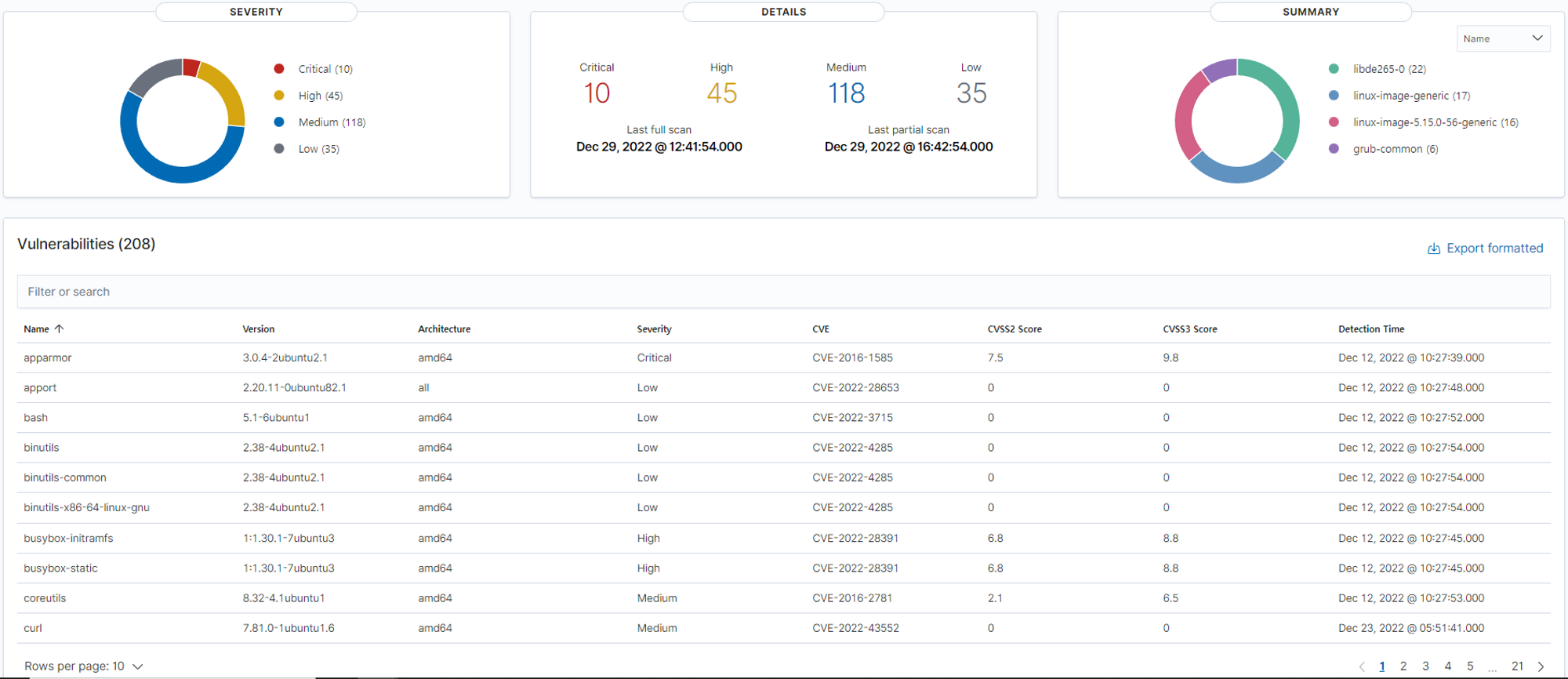

CVE(버전취약점 진단)

- CVE는 서버 혹은 PC에 설치되어있는 OS 버전, 패키지 버전들의 취약점을 식별하여 보안적으로 문제가 있는지 진단 하는 진단 방법

- 취약점 스캐너를 통하여 진단 (OpenVAS, Nessus 등)

Wazuh는 NVD와 같은 CVE 관리 데이터베이스에서 데이터를 취합하여 별도의 DB를 운영합니다. 해당 DB를 통하여 Wazuh agent에 설치된 패키지들의 CVE를 식별하고 취합 할 수 있습니다.

SCA(Security Configuration Assessment)

- Wazuh에서 제공하는 구성 설정 점검 솔루션 중 하나로, 정해진 rule에 따라 agent에 설정되어있는 혹은 명령어의 실행 결과를 기반으로 agent를 진단 가능

- id: 10000

title: "웹서비스 링크 사용금지"

description: "무분별한 심볼릭 링크, aliases 사용제한으로 시스템 권한의 탈취 방지를 목적으로 함"

rationale: "웹 루트 폴더(DocumentRoot)에 root 디렉터리(/)를 링크하는 파일이 있으며 디렉터리 인덱싱 기능이 차단되어 있어도 root 디렉터리 열람이 가능함"

remediation: |

심볼릭 링크, aliases 사용 제한 (/etc/apache2/apache2.conf 파일에 설정된 모든 디렉터리의 Options 지시자에서 심볼릭 링크를 가능하게 하는 FollowSymLinks 옵션 제거)

condition: none

rules:

- 'f:$main-conf -> !r:^# && r:Options\s*\t*Indexes\s*\t*FollowSymLinks'

- 'f:$main-conf -> !r:^# && r:Options\s*\t*FollowSymLinks'- 위 진단 내용은 "주요통신기반시설 취약점 진단 가이드"를 참고하여 개인적으로 만든 apache2 진단 스크립트의 일부 입니다.

- 보시다시피, 취약점의 이름과 설명 그리고 수정 방법, 취약점 식별 방법에 대하여 기술합니다.

- 취약점 진단 여부는 매우 간단 합니다. 먼저 확인하고자하는 개체가 파일(f)인지 명령어(c)인지 선언하고 -> 지시자를 통하여 어떠한 부분을 진단하고자 하는지 작성합니다. 이는 정규표현식으로도 작성이 가능합니다.

위 예시를 살펴보면 $main-conf에 설정된 변수의 파일 경로에서 웹 서비스의 링크 설정을 검사하는 rule으로 해당 조건이 만족하면 true, 만족하지못하면 false를 반환하고 Wazuh 대시보드에서 확인이 가능합니다. - 이러한 방식으로 rule을 생성하여 CCE의 진단이 자유롭게 가능합니다.

- Wazuh SCA 대시보드

- Wazuh CCE 대시보드

안녕하세요 글 잘 봤습니다. 현재 글을 보면서 wazuh docker를 활용하여 virtualbox에서 모의 구축을 진행하고 있는데 CVE 구축하면서 문제가 지속적으로 발생해서요 혹시 괜찮으시면 해결에 도움을 주시면 감사하겠습니다!