- 분야: Reversing

- Description

baby_ransomware.zip파일을 압축해제해서 확인해보면 이런 파일들이 있다.

enc파일은 ELF 바이너리 파일이기에 IDA로 뜯어볼 수 있다.

분석해보면 그냥 간단하게argv로 받은 파일을.enc로 암호화하여 저장한다. 암호화 알고리즘은 바이트 하나하나를 자신보다 4바이트 뒤에 있는 값과 바꾼다. 이를 역산하기 위해ex.py를 짰다.

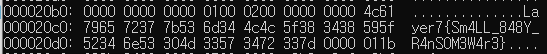

flag.enc가 ELF 바이너리와 비슷한 형식을 가지고 있었기에flag.dec를 실행시켜 보았으나 코드가 잘못된 것인지 실행이 안되길래 그냥xxd로 hexdump를 뜯어보았다.xxd flag.dec

올려보니 플래그를 찾을 수 있었다. - FLAG:

Layer7{Sm4LL_848Y_R4nS0M3W4r3}