SAA 시험준비

- SAA 문제를 구글에 통으로 검색

- 아래 정답에 대한 투표(Vote)와 의견이 있어서 볼 수 있다.

https://drive.google.com/drive/u/0/folders/1SncO10WaytOu7Vgcfpx7wT5IueybUrSZ

- 시험 공동작업에서 문제 작성하면 된다.

시험범위

- AWS 서비스 및 기능

- 분석

- Amazone Athena

- Amazon ES

- Amazon EMR

- AWS Glue

- Amazon Kinesis

Azure

1. Azure란?

- MicroSoft의 퍼블릭 클라우드

Azure 지오그래피

- Geography > Regional Pair > Region > Datacenters

Geography

Regional Pair

- 대한민국 리전

Region

- 대한민국 중부리전(추천), 남부리전(예비)

- Azure는 보통 두개의 Region을 둔다.

2. 계정생성

Azure 구독, 리소스 그룹, 리소스

- 처음 사용자는 무료로 사용할 수 있다.

- Azure subscription (구독)

- Resource Group (RG, 리소스 그룹)

- Resource (리소스)

- 리소스 그룹을 프로젝트의 개념으로, 실습후에 비용 발생을 막기위해 사용한 자원을 정리할 떄, 리소스그룹 하나를 몽땅 지우면 해결된다.

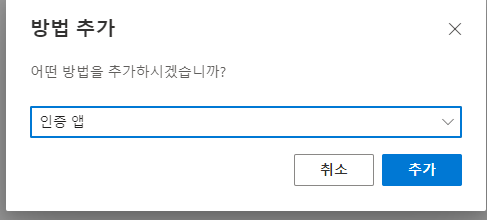

설정

- Micro Authenticator 를 사용할 수 있다.

- 이전 Google authenticator와 유사.

계정 생성 후 홈화면

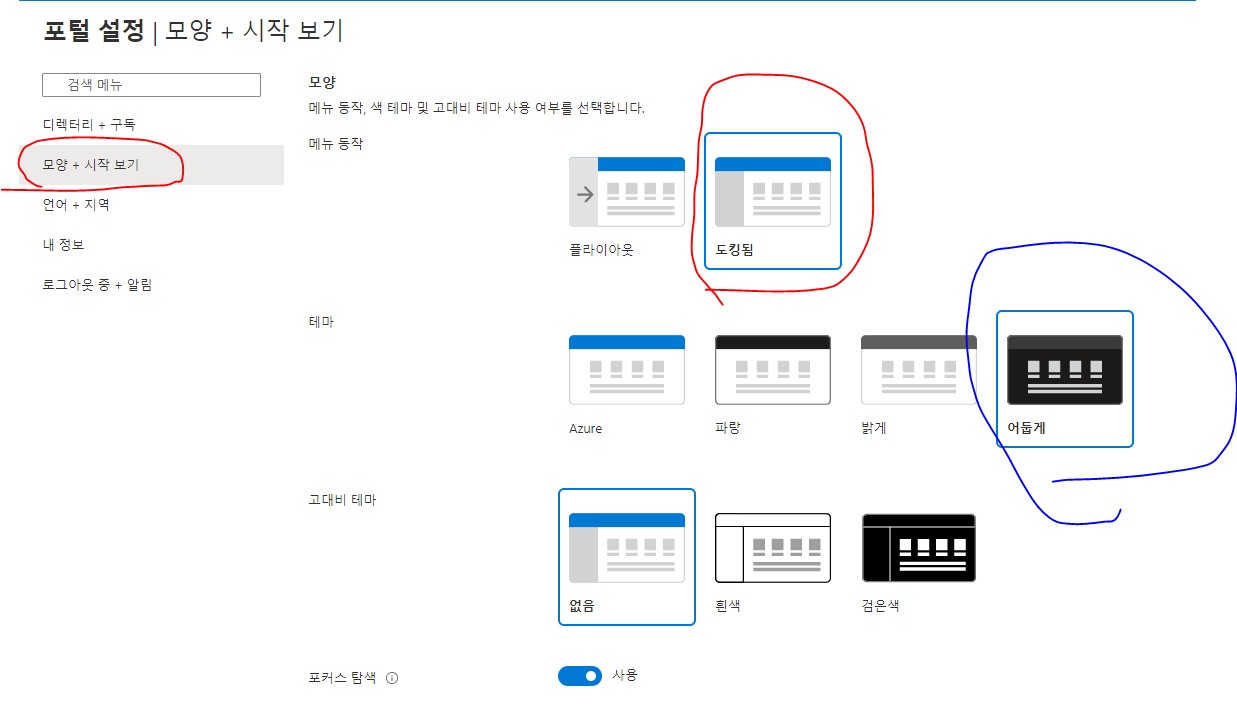

- 여기서 오른쪽 위 메뉴바 톱니바퀴모양 설정을 들어가준다.

- 모양 + 시작보기 -> 메뉴동작 : 도킹됨

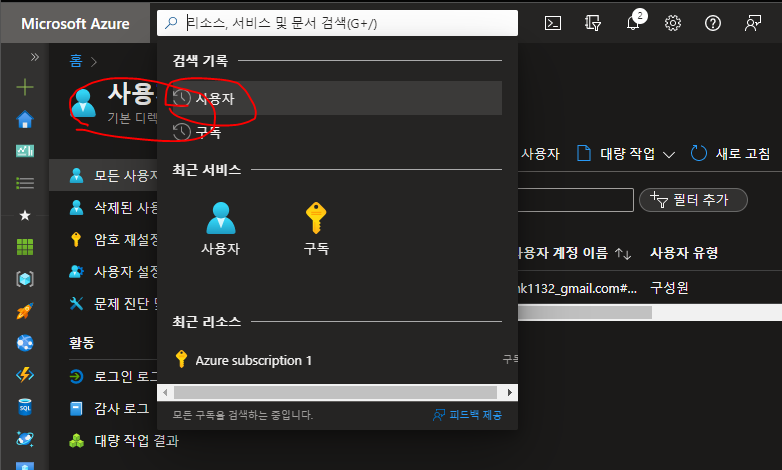

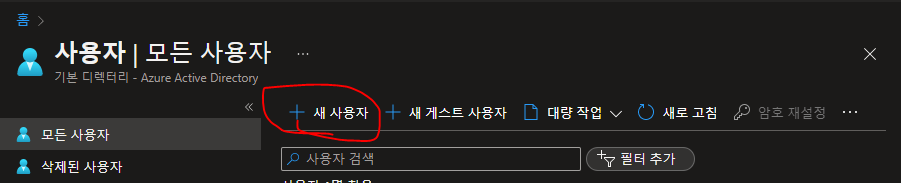

사용자 추가

- cocudeny 계정이 새로 만들어졌다.

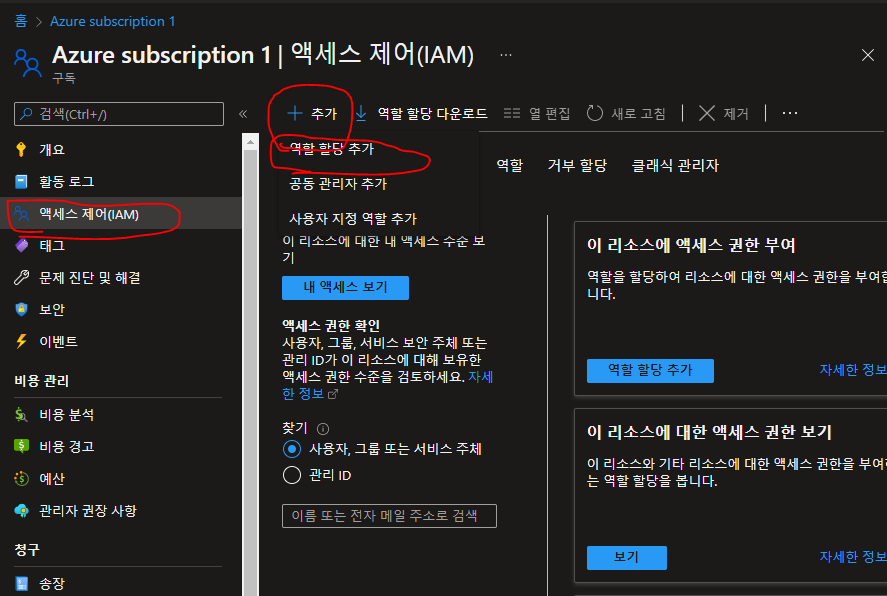

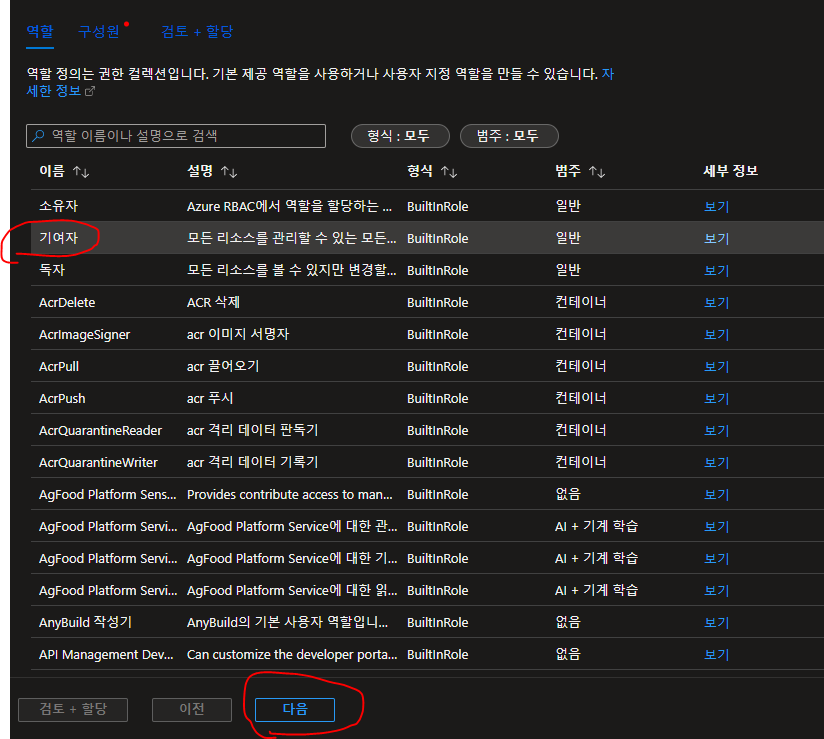

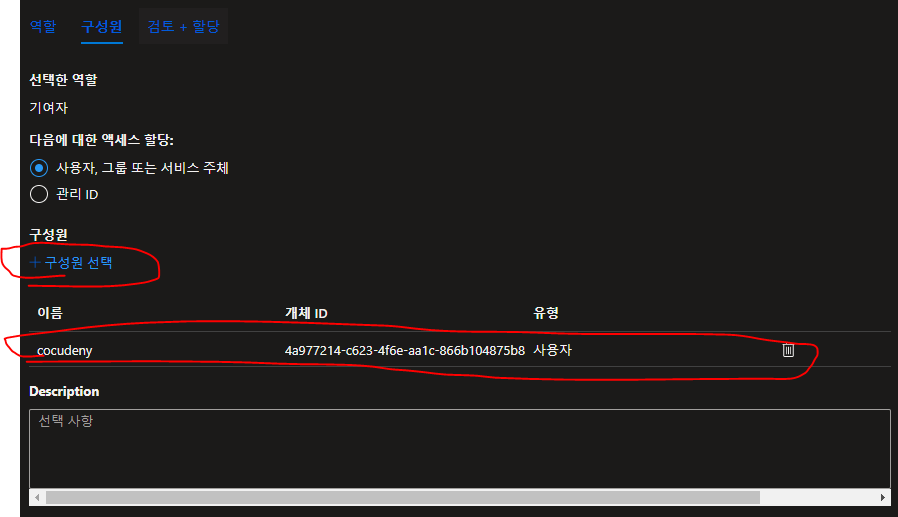

역할 추가

- 역할 할당을 설정해본다.

- 기여자를 선택하고 다음을 눌러준다.

- cocudeny 계정에게 기여자의 역할을 준다.

- 검토후에 할당을 하게된다.

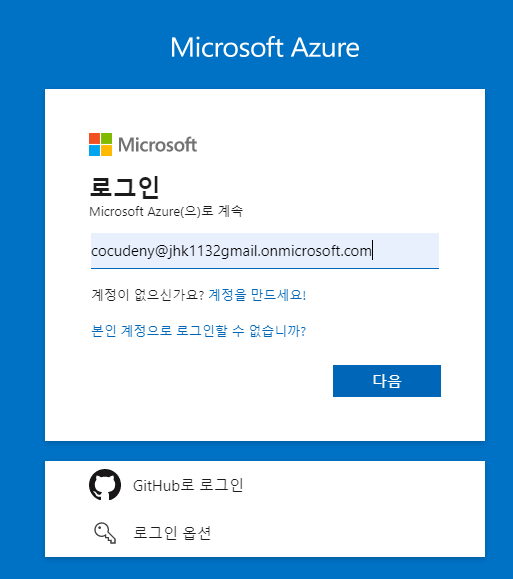

다른 브라우저로 로그인해보기

- MS Edge브라우져로 Microsoft Azure portal 에 들어가본다.

- 아까 사용자 생성할 때의 계정으로 로그인한다.

- 첫 번재 로그인이라 패스워드를 한번 바꿔줘야한다.

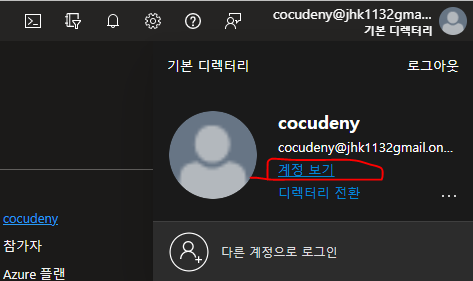

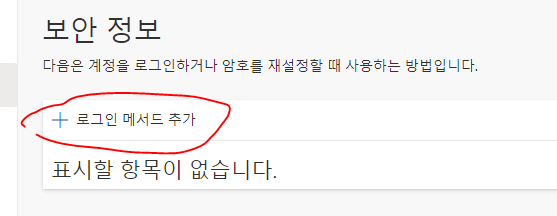

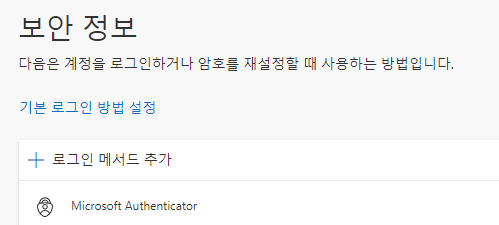

MFA 설정하기

- 오른쪽 위 메뉴바에 내 계정을 클릭하고 계정보기 클릭

- 여기까지 진행하고, 휴대폰에서

microsoft Authenticator를 설치해준다.

- 로그인 메서드가 등록되었다.

3. Azure 컴퓨트 서비스

- 애플리케이션 컨테이너화, Windows 및 Linux VM 배포, VM을 Azure로 마이그레이션하기위한 유연한 옵션을 활용한다.

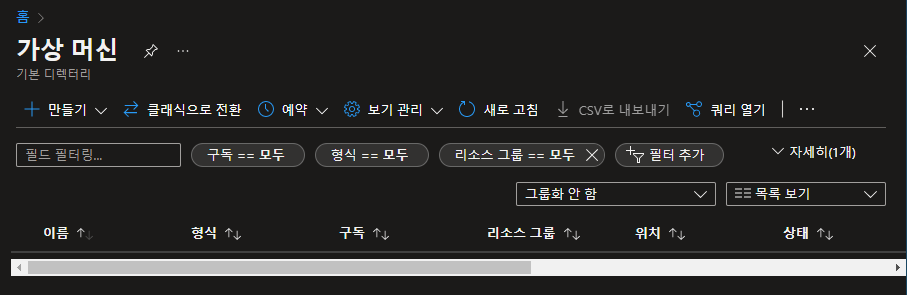

VM (가상머신) 만들기

- AWS와는 다르게 인스턴스가 아닌 가상머신이라는 이름으로 들어간다.

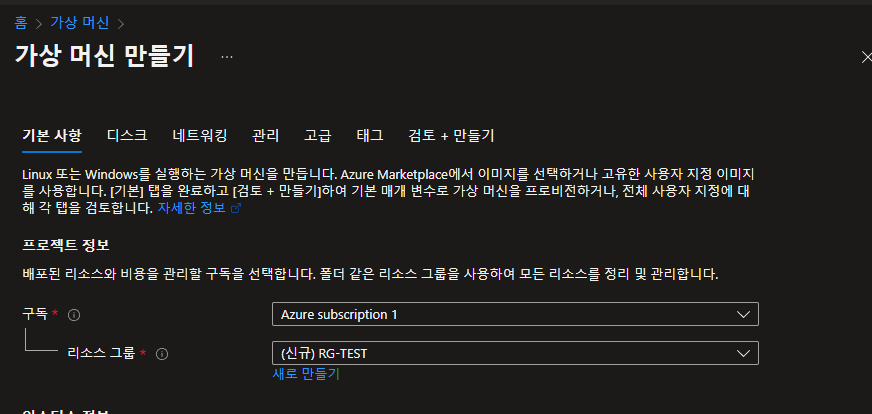

- 구독에 현재 우리가 사용하는 구독을 넣고, 리소스그룹은 새로 만들어서 사용한다.

기본사항

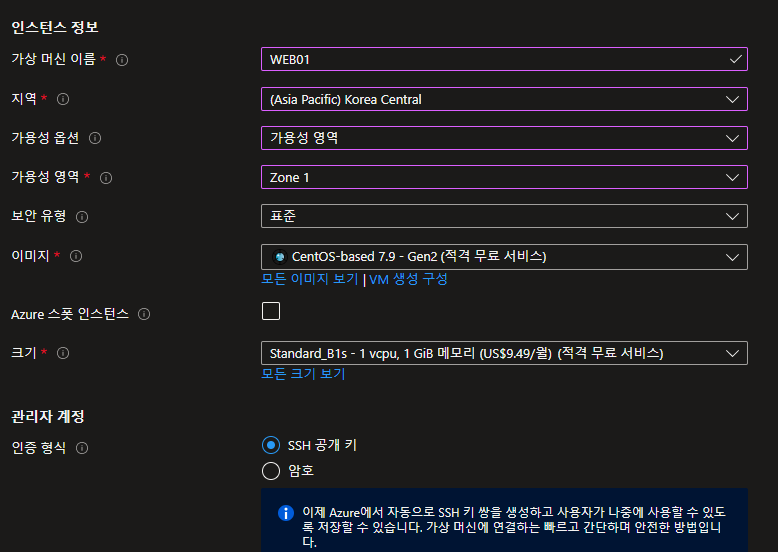

- 가상머신 이름 : WEB01

- 지역 (Region) : Korea Central

- 가용성 옵션 : 가용성 영역

- 가용성 영역 : Zone1

- 이미지 : 모든 이미지 보기 -> centos검색 -> Centos-based 선택 -> CentOS-based 7.9 x64 (Gen2)를 선택해준다.

- 크기 : Standard_B1s - 1 vcpu, 1 GiB메모리 (Openstack의 Flavor와 같다.)

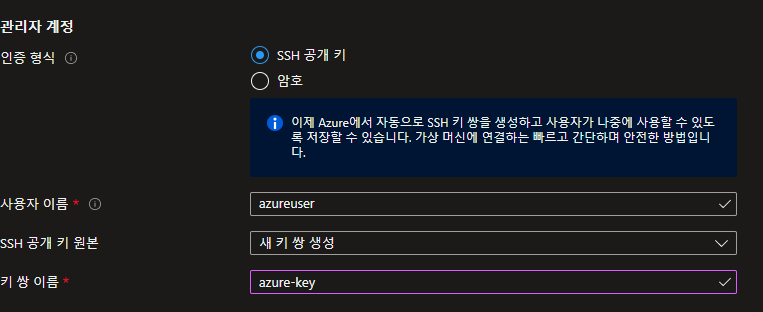

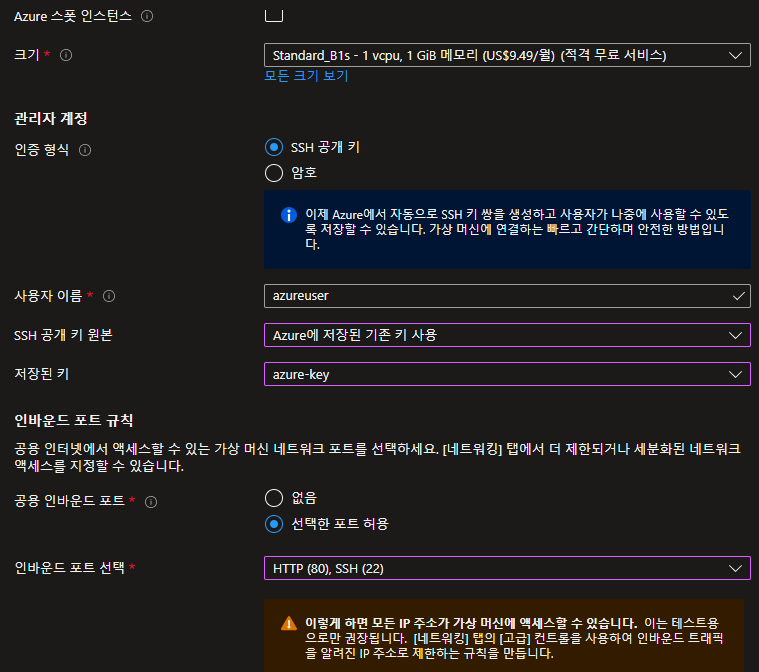

- 사용자 이름은 SSH접속할 떄, 정의해야하는 사용자 이름이다.

- Ubuntu -> ubuntu, AWSLinux -> ec2-user 와 같이 MobaXterm에서 접속할 떄 필요한 이름이다.

- KEY-Pair의 이름을 azure-key로 설정한다.

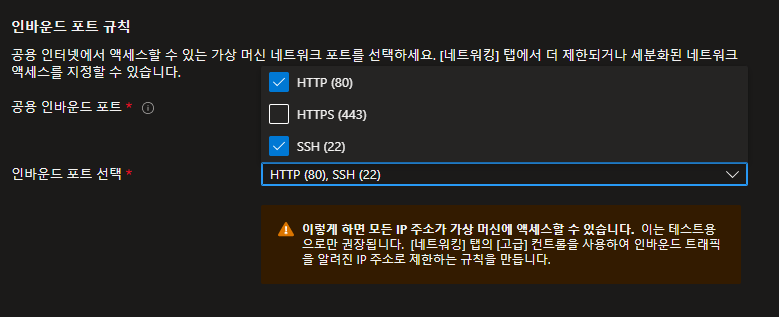

- 공용 인바운드 포트를 선택한 포트 허용으로 하고,

- 인바운드 포트를 HTTP(80), SSH(22) 로 열어준다.

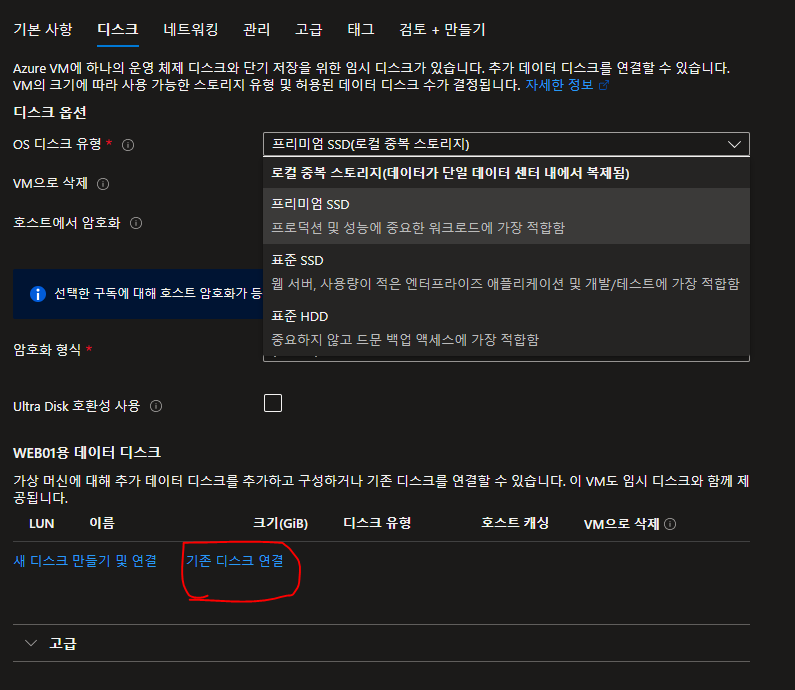

디스크

- OS 디스크 유형은 목적에 따라 저렴하지만 느린 표준 HDD, 웹서버, 사용량이 적은 app에 적합한 표준 SSD, 성능이 중요한 프리미엄 SSD로 나누어져 있다.

- 아래 기본 디스크 연결은 OS의 WSL과 연결할 수 있는 기능이다.

네트워크

- 가상네트워크 (VPC) : VM을 만들때, 처음부터 새로 만들어주는 기능을 가지고 있다.

- 네트워크 범위 10.0.0.0/16이 생성된다.

- 서브넷은 10.0.0.0/24로 나누어진다.

- AWS에서는 /20으로 나눴던것과 다르다.

- 한 서브넷의 IP 범위가 줄지만, 서브넷을 더욱 많이 만들 수 있다.

- 공용 IP : 퍼블릭 IP에 IP의 별칭을 준다. IP주소와 Domain의 중간정도의 역할을 한다.

- NIC 네트워크 보안 그룹은 기본으로 한다.

- 인바운드 포트는 아까 생성한것과 같다. 더 추가할 것이 있다몀 추가한다.

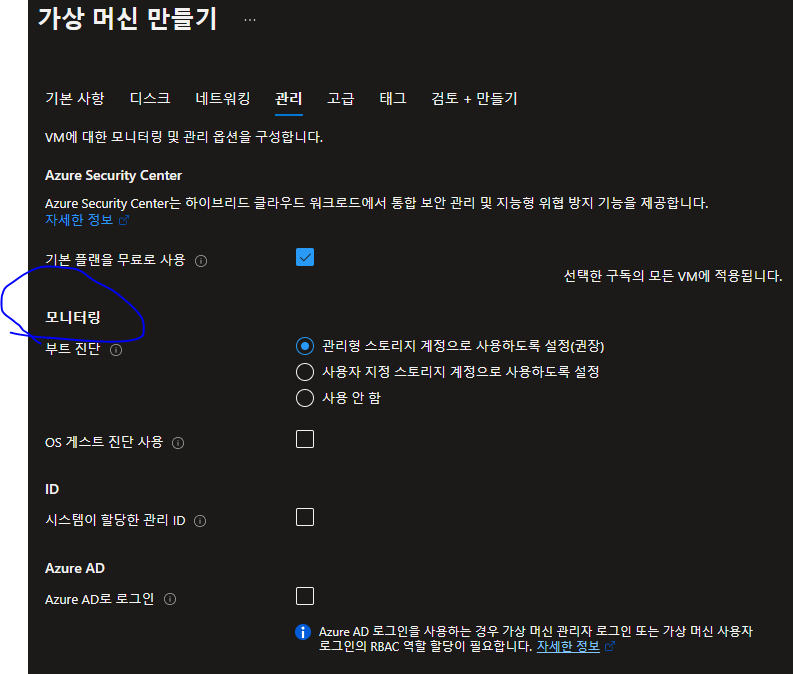

관리

- 모니터링을 설정할 수 있다.

- 인증서버 로그인에서 접근제어 컨트롤

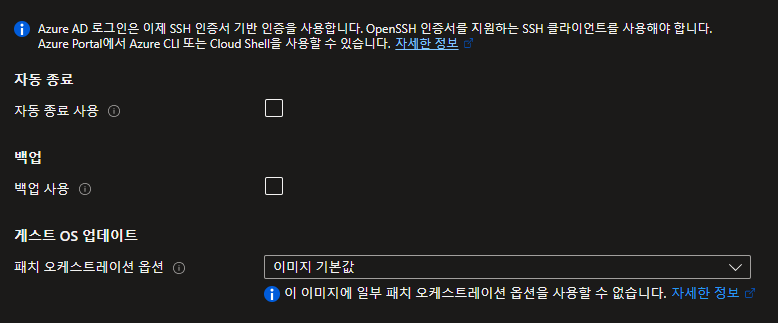

- 또, 자동종료, 백업등을 설정할 수 있는 곳이다. 기본 설정으로 놔둔다.

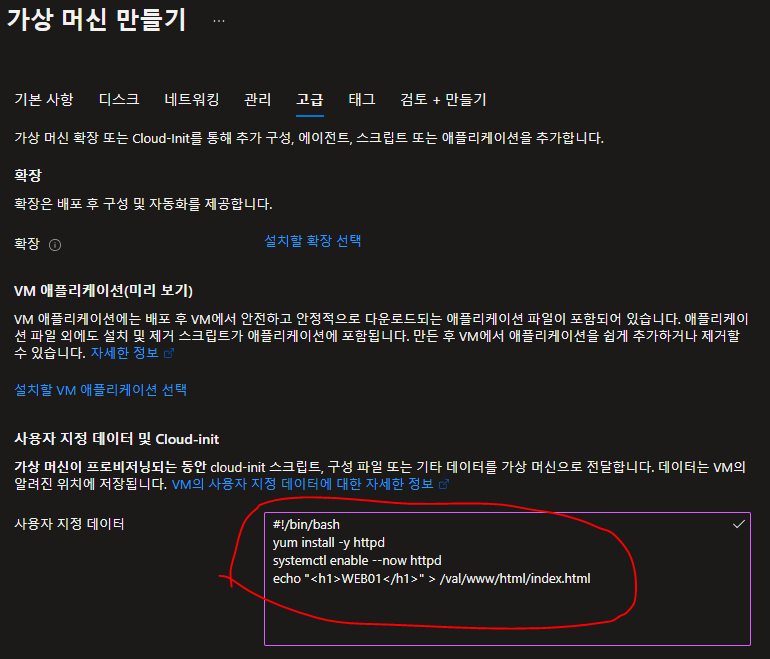

- 사용자 지정 데이터에 명령어를 입력해 시작과 동시에 httpd를 다운로드 받는다.

- 사용자 지정 데이터, 사용자 데이터 이렇게 두개가 매우 헷갈리기 때문에 사용자 지정 데이터를 기억해 놓는다.

태그

- 이미 이름을 붙혔으니 태그를 만들지 않고 넘어간다.

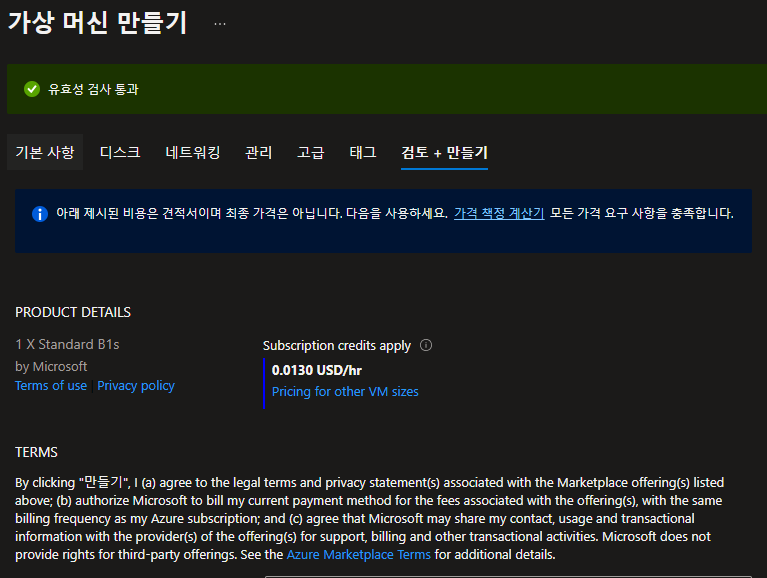

검토 + 만들기

- Azure는 특이하게 먼저 컴퓨터가 에러가 없는지 검토해준다.

- 검토후에 시간당 사용 비용이 담긴 견적서를 출력해준다.

- 아래 사용자 정보를 입력하고 만들기를 클릭한다.

새 키 쌍 생성

- 프라이빗 키 다운로드 및 리소스 만들기 클릭

- 키를 보관하는 곳에 잘 저장한다.

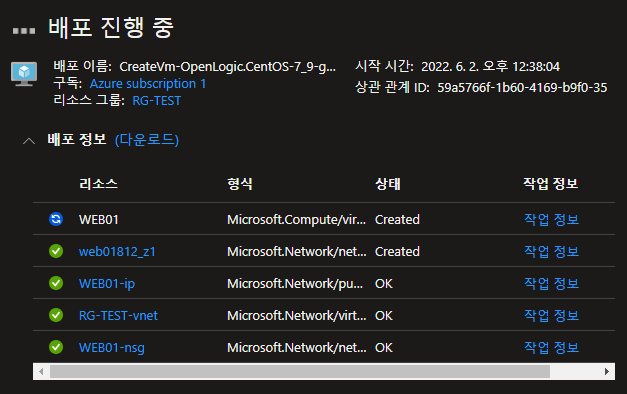

결과

- 배포 진행중이다.

- AWS 인스턴스 생성보다 오래걸리는 듯 하다.

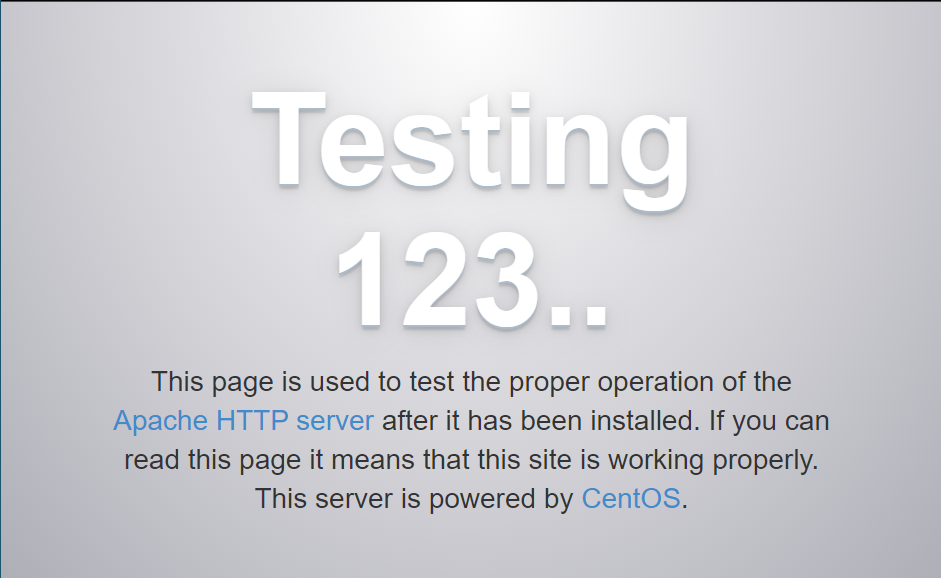

- 잘 생성되었다. 이제 공용 IP주소로 들어가보자

- 굳굳

- MobaXterm에서도 접속을 시도해보자

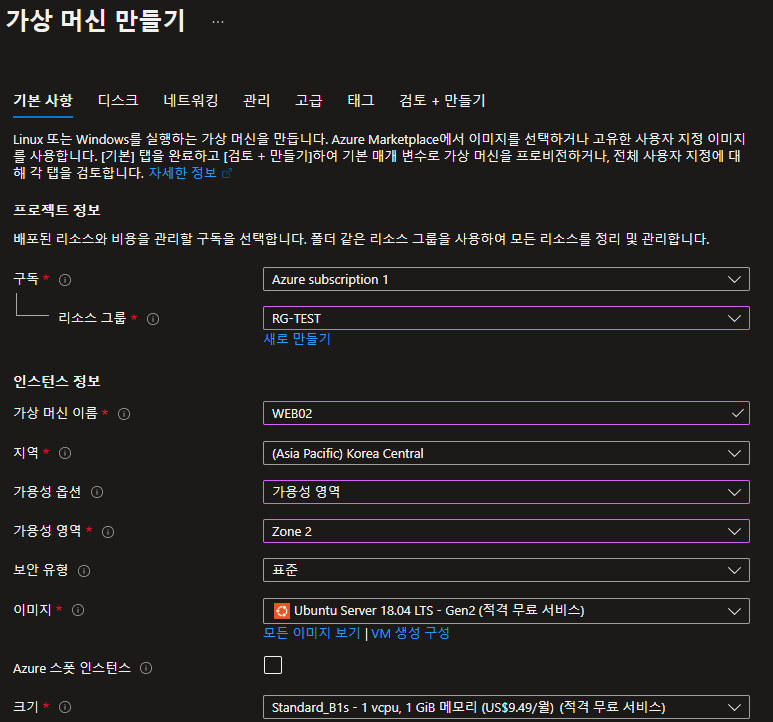

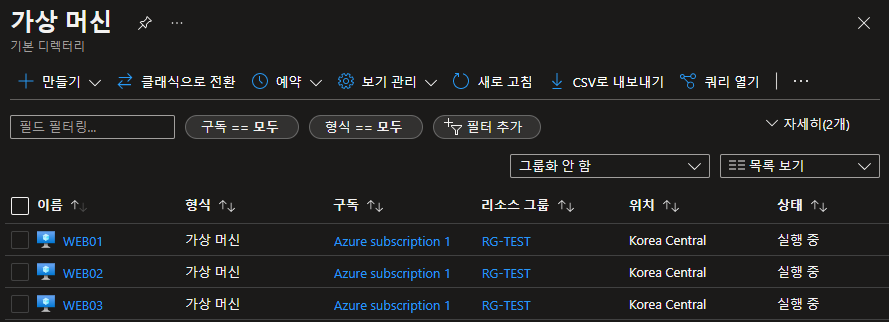

WEB02 만들기

기본사항

- 구독 : Azure subscription 1

- 리소스 그룹 : RG-TEST

- 가상 머신 이름 : WEB02

- 지역 ; Korea Central

- 가용성 옵션 : 가용성 영역

- 가용성 영역 : zone2 (이번엔 Zone2로 해본다.)

- 이미지 : Ubuntu server 18.04 LTS - X64 2세대

고급

- 사용자 지정 데이터 및 Cloud-init

#!/bin/bash apt update -y apt install -y apache2 echo "<h1>WEB02</h1>" > /var/www/html/index.html확인

- WEB02 웹서버가 잘 작동된다.

- MobaXterm에도 잘 들어갈 수 있었다.

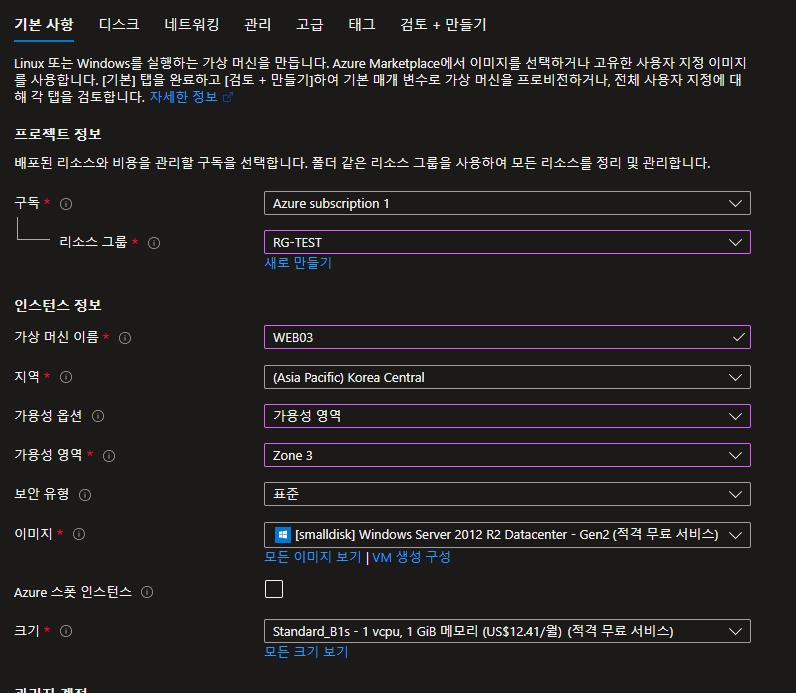

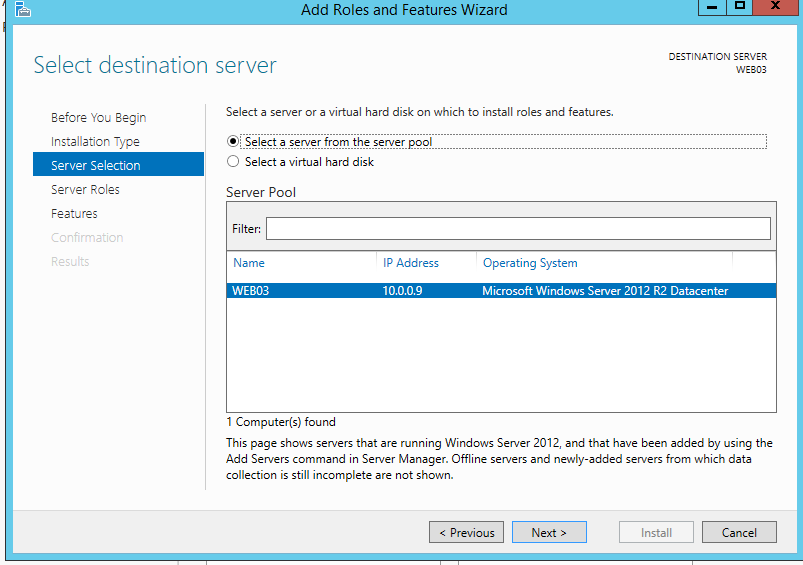

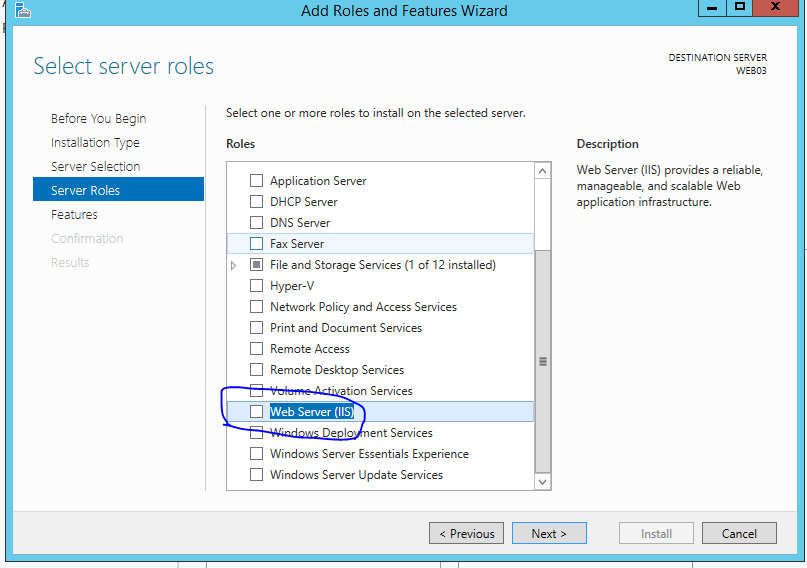

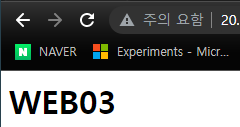

WEB03 만들기

기본사항

- 가용성 영역을 Zone3으로 설정한다.

- 이미지는 [smalldisk] Windows Server 2012 R2 Datacenter - Gen2 로 설정한다.

- 크기를 잘 보면, Linux OS보다 월 3달러정도 비싼것을 볼 수 있다. 라이센스 비용이 들어가는 것이다.

- 관리자 계정을 만들어준다. 비밀번호는 12자 이상이 되어야 한다.

- 포트는 Linux와 다르게 RDP (Remote Desktop Protocol, 3389)를 열어준다.

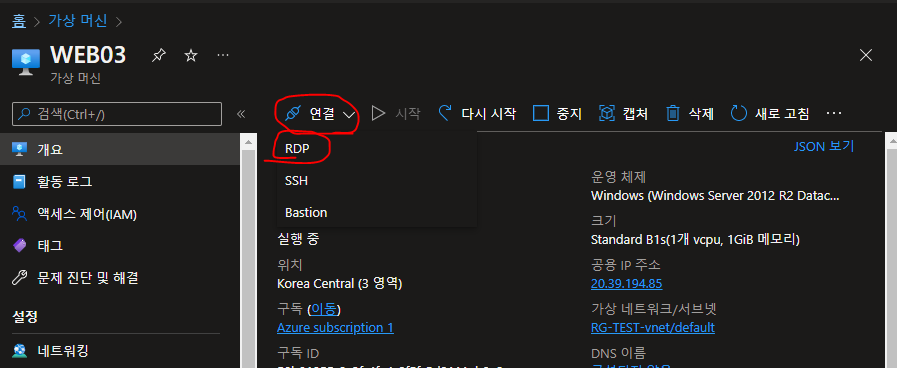

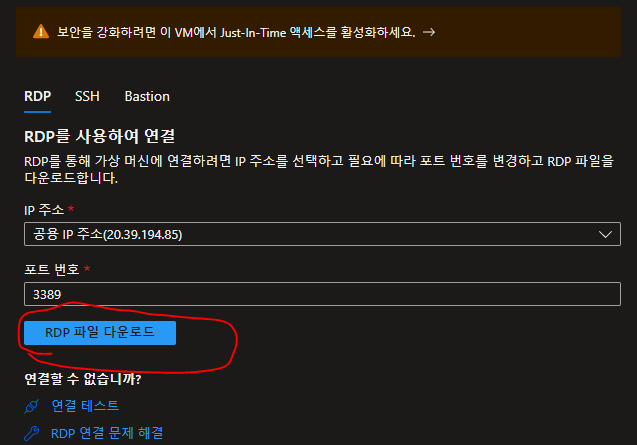

RDP를 사용하여 연결

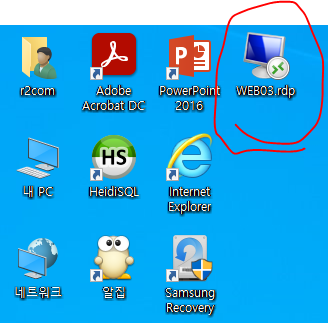

- 잘 생성되었다.

- 이 RDP파일을 더블클릭하면 원격 데스크탑이 연결된다.

- 비밀번호 : kosa1234x2

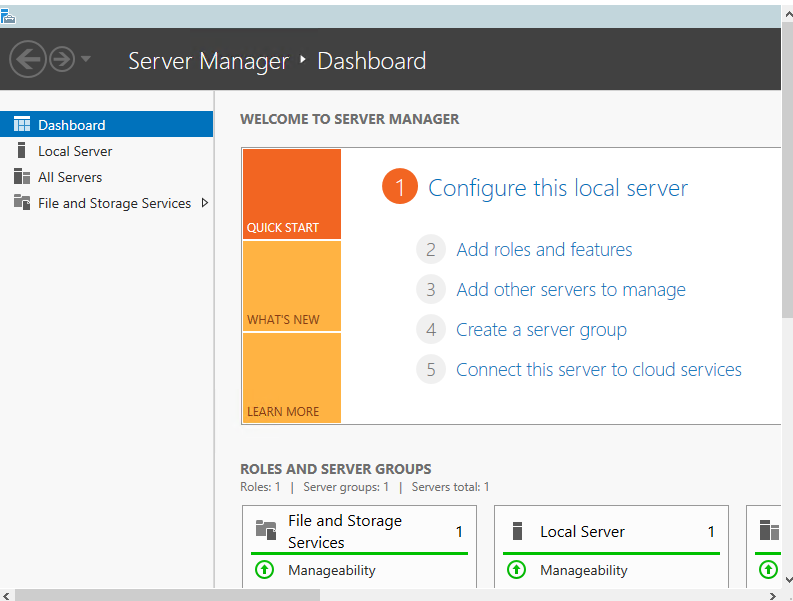

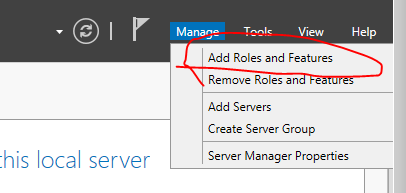

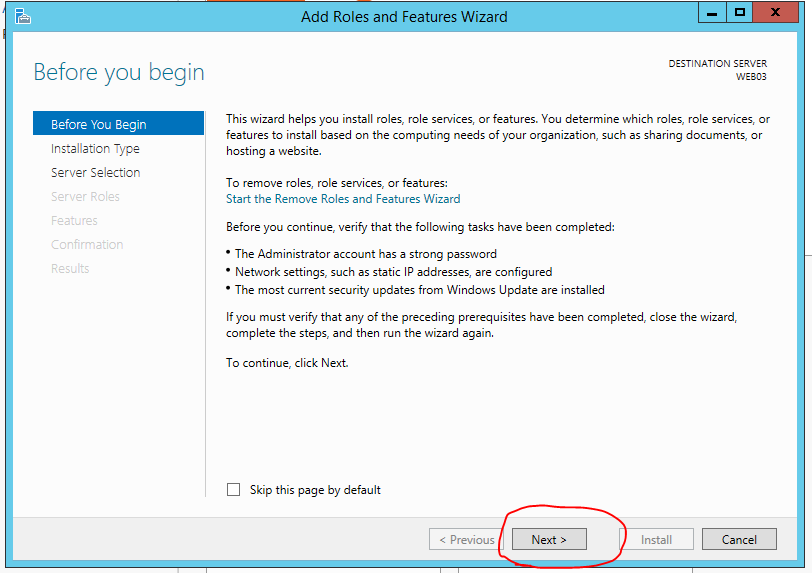

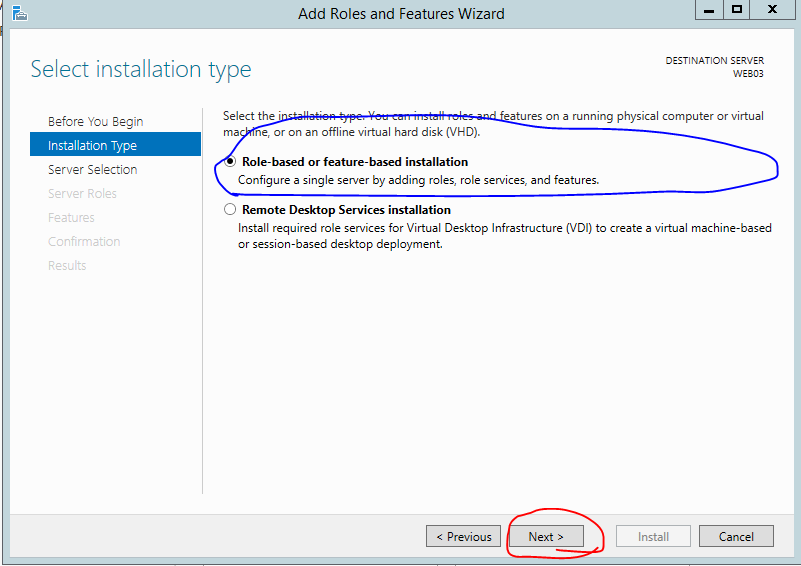

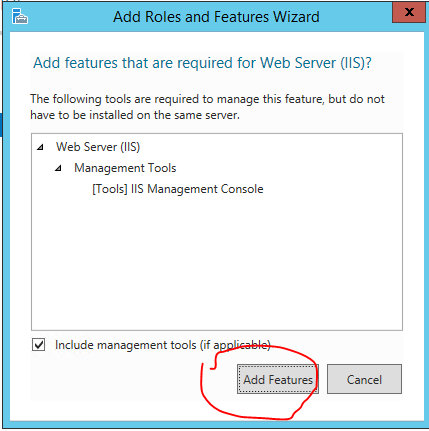

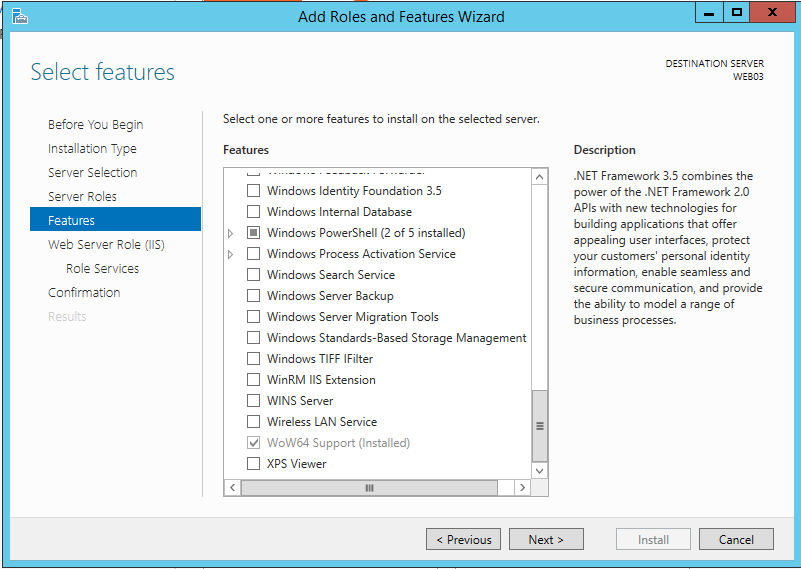

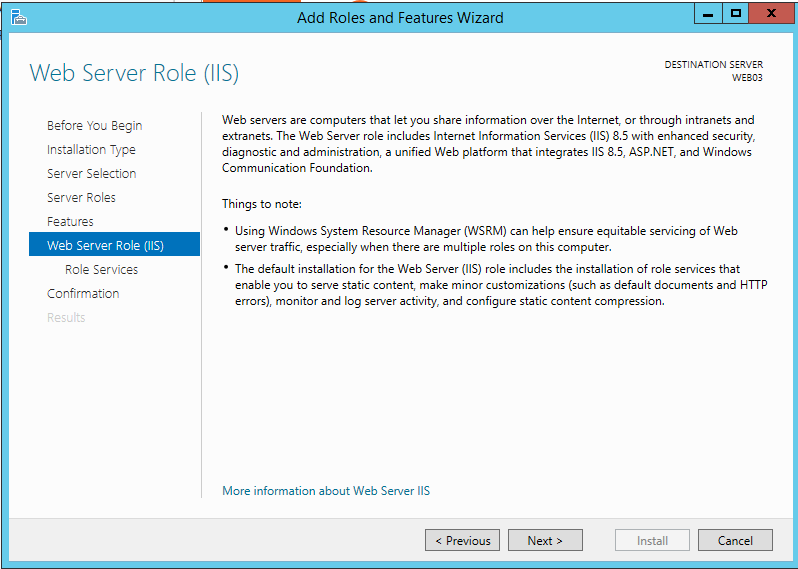

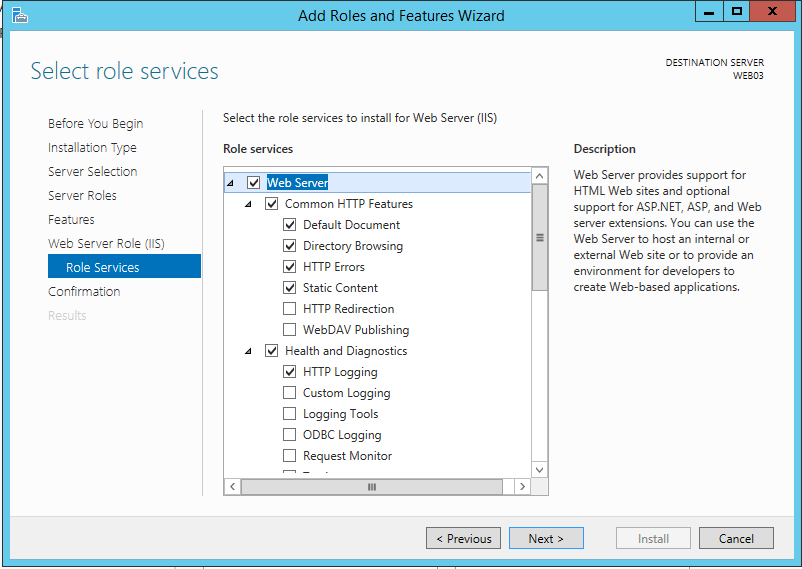

IIS 설치

- 먼저 오른쪽 아래 시간을 확인해서 Seoul이 아니라면 맞춰준다.

- 나중에 Wordpress를 설치하기위해 PHP를 설치할수도 있지만 현재는 일단 웹서버 구축을 우선으로 해본다.

- WEB03의 공용 IP 주소를 복사해 웹브라우저에서 입력해본다.

- IIS 초기화면을 확인할 수 있다.

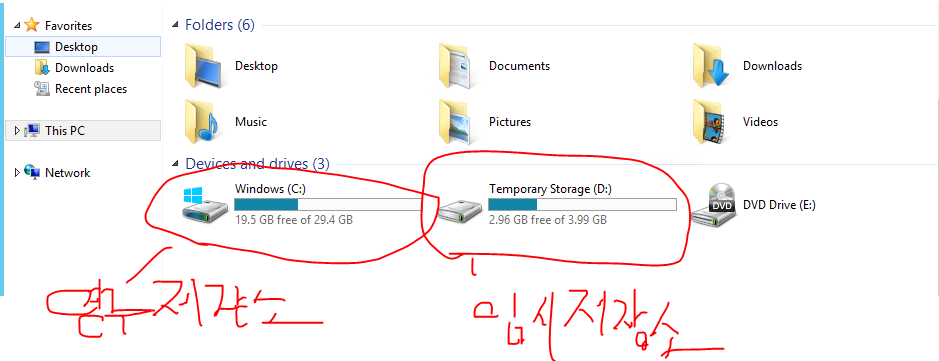

- C 드라이브는 블록 스토리지로, 볼륨으로 영구저장소처럼 사용할 수 있다.

- D드라이브는 적은용량의 임시저장소로, 빠르지만 가상머신을 삭제하면 같이 사라진다.

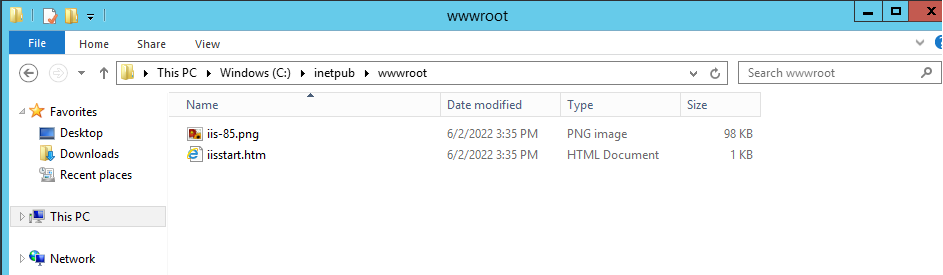

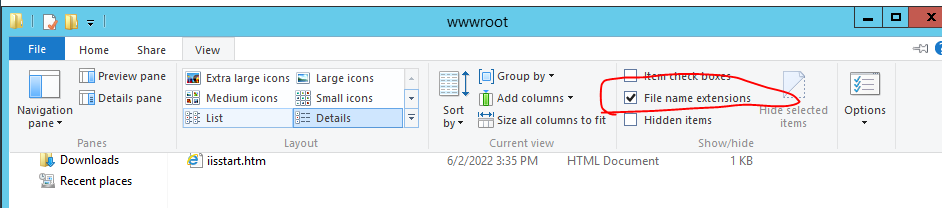

IIS 화면 바꾸기

- iisstart.htm을 찾아간다.

- view 메뉴에서 File name extensions을 체크해준다.

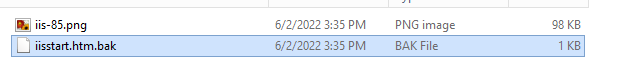

- iisstart.htm.bak 으로 백업해준다.

- index.html파일을 아래와 같이 만들어준다.

<title>It's WEB03 bro!</title> <h1>WEB03</h1>

- WEB03도 잘 작동하고 있다.

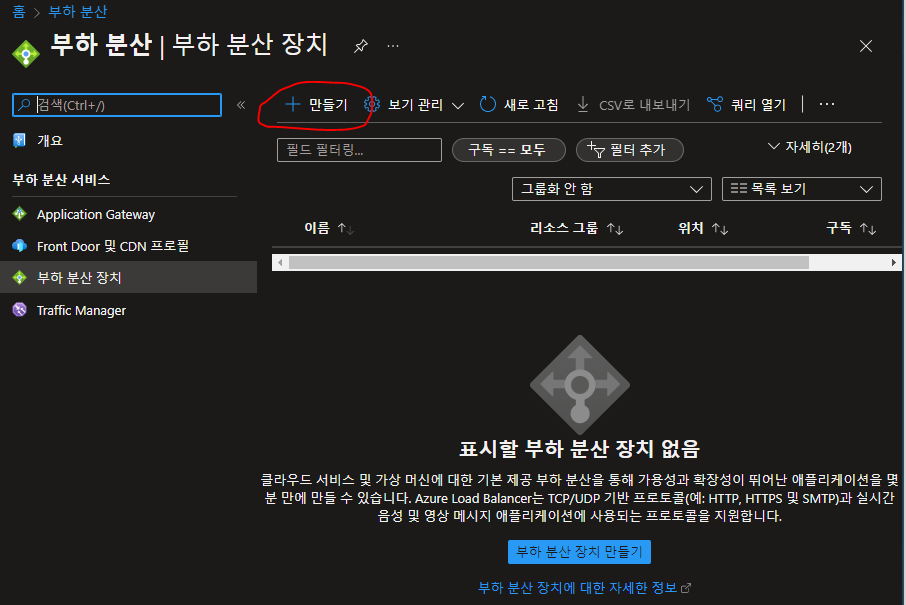

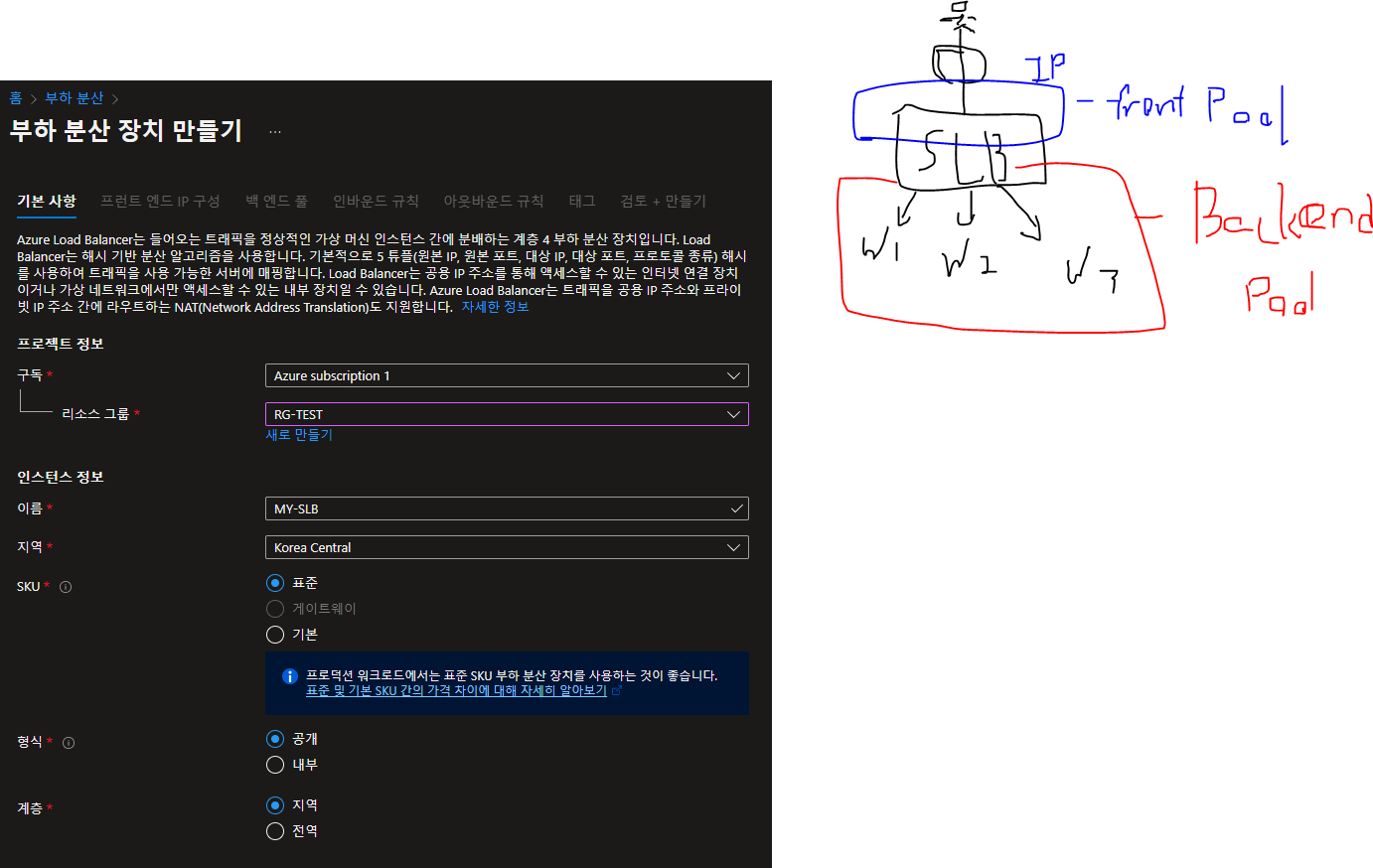

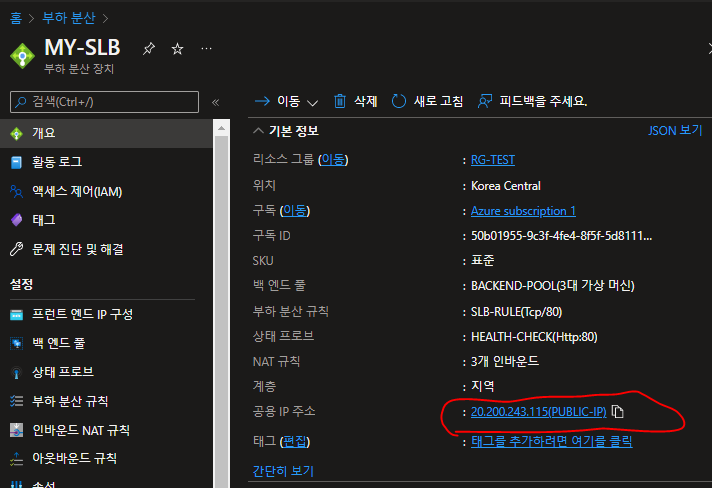

부하 분산 장치 만들기

기본사항

- 부하분산 장치는 AWS에서 ELB(Elastic Load Balancer)와 유사한 기능이다.

- 검색에서 부하 분산 장치를 검색해서 들어간다.

- 부하 분산 장치를 새로 만들어 본다.

- 리소스 그룹 : RG-TEST

- 인스턴스 이름 : MY-SLB

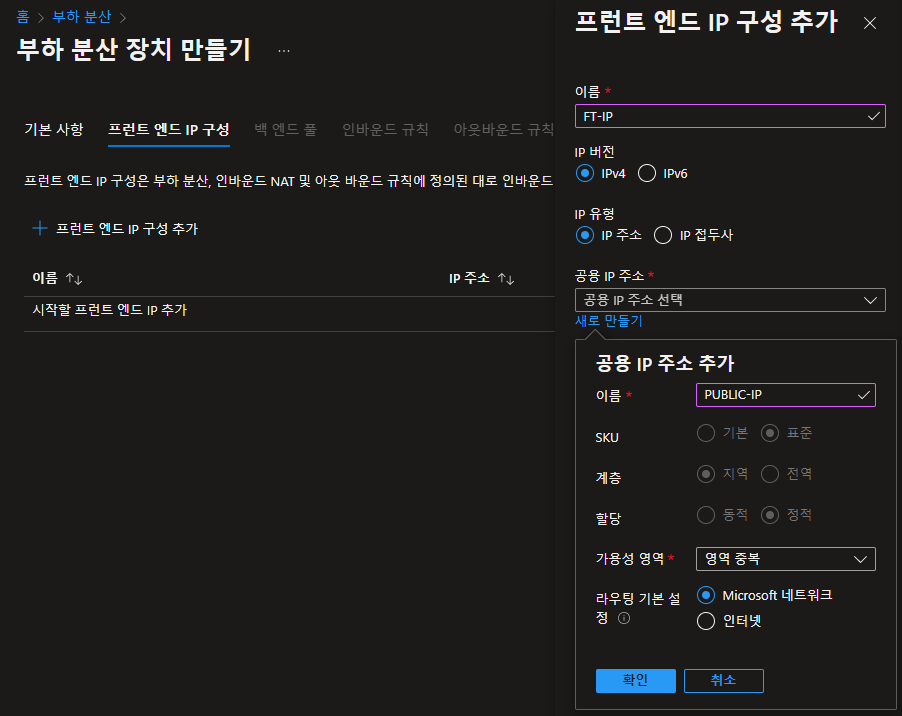

프론트 엔드 IP 구성

- 이름 : FT-IP (FT= FronT end)

- 이곳이 Frontend Pool을 맡기 때문에 IP주소를 새로 받아야한다.

- 가용성 영역은 1, 2, 3 모두 사용할 것이기 때문에 영역 중복을 눌러준다.

- 생성중이다.

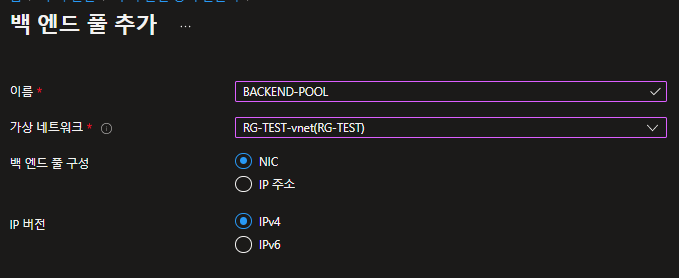

백엔드 풀

- AWS 에서는 타겟 그룹이라고 생각할 수 있다.

- 이름을 정해주고, VPC를 연결해준다.

- 가상머신 추가

- Virtual Machine Scale Sets : Sets은 Group을 말한다. LoadBalancer와 동시에 자동으로 Scale UP & Down을 해주는 기능이다.

- 잘 구성이 되었다.

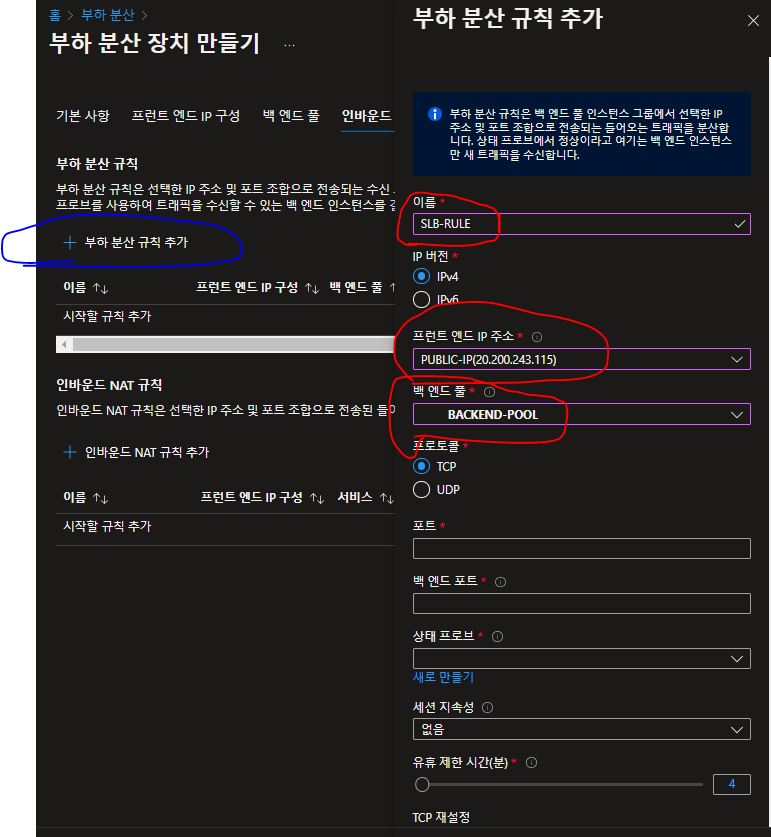

인바운드 규칙

부하 분산 규칙 추가

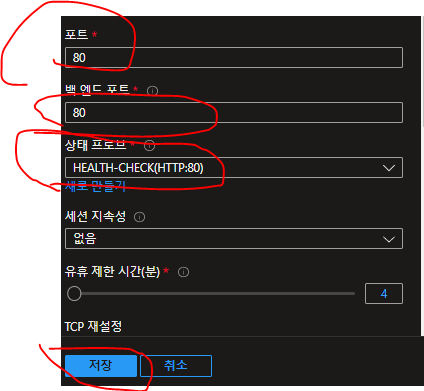

- 부하 분산 규칙 추가를 눌러준다.

- 이름 : SLB-RULE

- 프런트 앤드 IP 주소

- BACKEND-POOL

- 즉, 프론트 앤드IP와 BACKEND-POOL을 연결해주는 것이다.

- 프로토콜 : TCP

- TCP와 UDP를 나누는것을 보면 L4스위치인 것을 알 수 있다.

- 포트번호 : 80

- 백 엔드 포트 : 80

- 포트번호로 들어오는 트래픽을 백엔드 포트로 포워딩해주는 것이다.

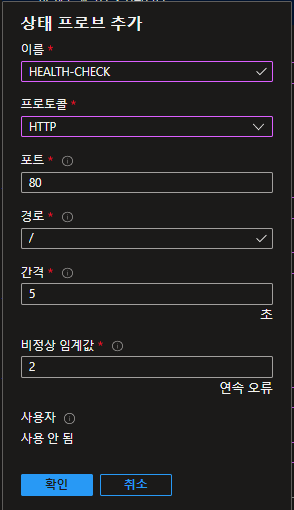

- 상태 프로브 : 헬스 체크, 새로 만들어준다.

- L4스위치와는 상관 없이 HTTP로 체크해준다.

- 헬스체크는 스위치와 상관없다.

- 경로 :

/-> /var/www/html/index.html/ 을 줄인것이다.- 간격 : 5초마다 한번씩 접속해본다.

- 비저상 임계값 : 간격마다 한번씩 접속하여 2번이상 비정상출력이 나오면 에러가 생겼다고 본다.

- 위와 같이 설정하고 저장해준다.

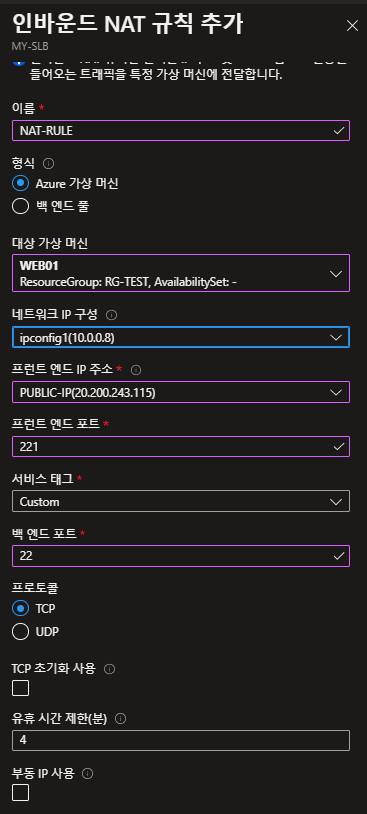

- SLB에서는 포트포워딩을 해준다. 이는 AWS의 ELB와 다른 점인데

- ELB의 방식은 ELB가 80번포트만 분산해주고, 웹서버에는 SSH(22)포트로 접속해야 하는데, ELB로는 들어갈 수 없다. 결국 베스천호스트를 미리 만들어, 포트포워딩으로 SSH접속해야 한다.

- SLB에서는 아예 SLB에서 포트포워딩기능을 넣어, 80번 포트는 로드밸런싱하고 SSH접근은 포트포워딩으로 접속시켜주는 방식이다.

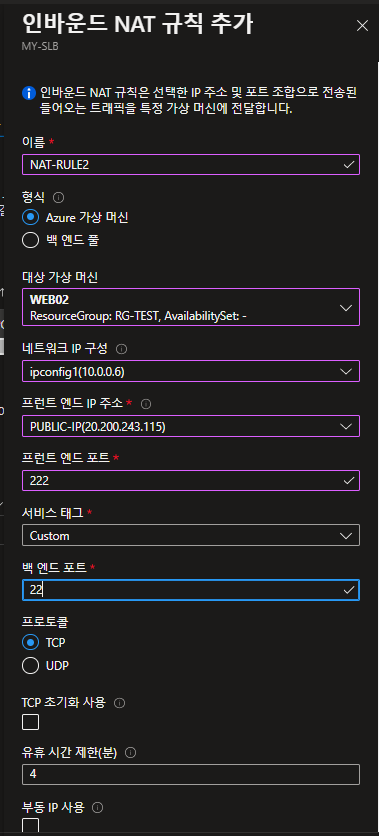

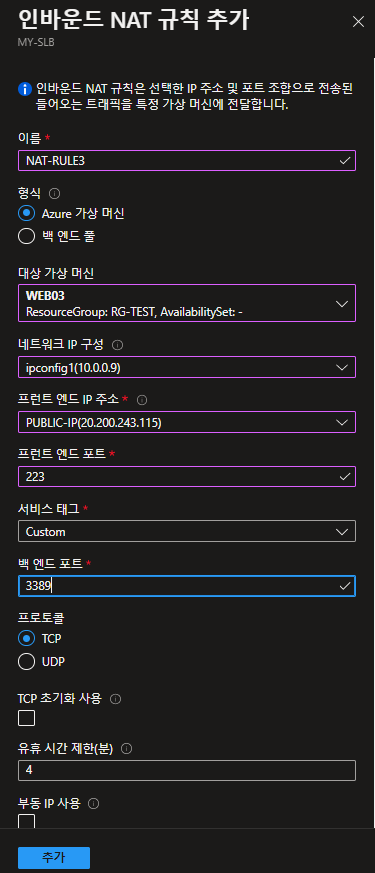

인바운드 NAT 규칙 추가

- 가상머신1

- 가상머신2

- 가상머신3(Window)

- 가상머신3는 Window기 때문에 백 엔드 포트가 RDP (3389)로 열어야 한다.

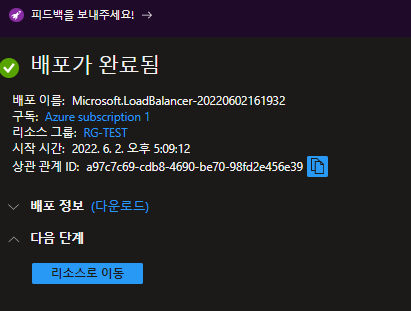

검토 + 만들기

- 유효성 검토 후 만들어준다.

- 배포 완료

- 위 IP로 들어가본다.

- WEB03, WEB02에 접속 가능했다.

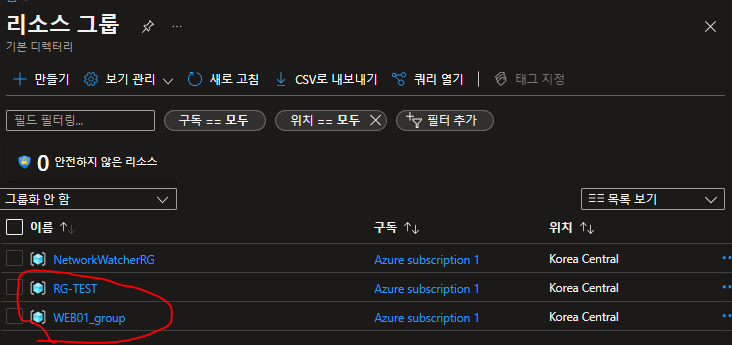

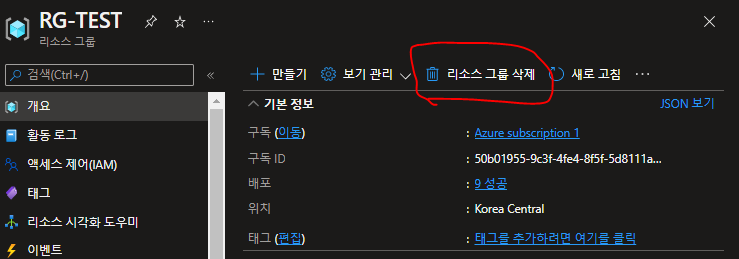

Azure 정리

- 리소스그룹을 검색해서 들어간다.

- 오늘 생성된 두 그룹이 보인다.

(하나는 실수...)

- 리소스 그룹을 지우면 우리가 작업한 리소스가 모두 삭제된다.

- 그만큼 깔끔하고 빠르게 삭제할 수 있다.

- 두가지 그룹 말고 세가지 그룹 모두 다 삭제해준다.