Route Table

네트워크 통행의 이정표 역할을 하는 구성요소

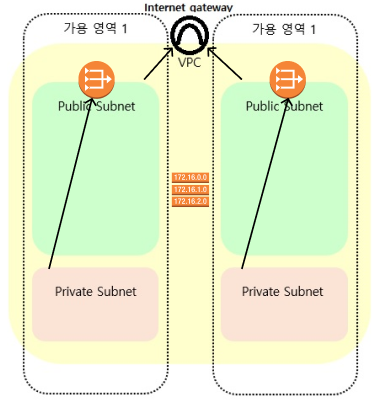

어느 목적지가 있을 때 어떤 경로로 가야 하는지 정의를 해주는 구성요소로 각 서브넷 별로 다른 라우팅 규칙을 적용할 수 있으며 인터넷 게이트웨이, NAT 게이트웨이 등과의 연결을 정의한다.

VPC 내부 통신과 외부 통신의 경로를 결정하는 핵심 구성 요소로 효율적인 네트워크 운영의 기반이 된다.

Nat Gateway가 생성 될 때 별도로 private subnet을 선택하는 이유 :

NAT Gateway는 통로를 만드는 것이고, 라우팅 테이블은 그 통로로 가는 길을 알려주는 지도와 같은 역할을 한다.

라우팅 테이블을 만들어 볼 것이다.

public subnet 전용 Route Table 과 private subnet 각각의 Route Table을 만들어줄 것이다.

총 3개를 만드는 것이다.

- intbyte-rt-public

| 서브 카테고리 | 대상 | 항목 | 이름 |

|---|---|---|---|

| 라우팅 | 로컬 | 송신 대상자 | 10.0.0.0/16 |

| 타깃 | Local | ||

| 외부 | 송신 대상자 | 0.0.0.0/0 | |

| 타깃 | intbyte-igw | ||

| 서브넷 | 퍼블릭 서브넷 | 서브넷 ID | intbyte-subnet-public01 |

| intbyte-subnet-public02 |

- intbyte-rt-private01

| 서브 카테고리 | 대상 | 항목 | 이름 |

|---|---|---|---|

| 라우팅 | 로컬 | 송신 대상자 | 10.0.0.0/16 |

| 타깃 | Local | ||

| 외부 | 송신 대상자 | 0.0.0.0/0 | |

| 타깃 | intbyte-ngw-01 | ||

| 서브넷 | 퍼블릭 서브넷 | 서브넷 ID | intbyte-subnet-private01 |

- intbyte-rt-private02

| 서브 카테고리 | 대상 | 항목 | 이름 |

|---|---|---|---|

| 라우팅 | 로컬 | 송신 대상자 | 10.0.0.0/16 |

| 타깃 | Local | ||

| 외부 | 송신 대상자 | 0.0.0.0/0 | |

| 타깃 | intbyte-ngw-02 | ||

| 서브넷 | 퍼블릭 서브넷 | 서브넷 ID | intbyte-subnet-private02 |

라우팅 테이블 생성

-

AWS VPC 왼쪽 탭

라우팅 테이블에서라우팅 테이블 생성 -

위의 표대로 이름 설정, VPC 선택 후 생성한 뒤

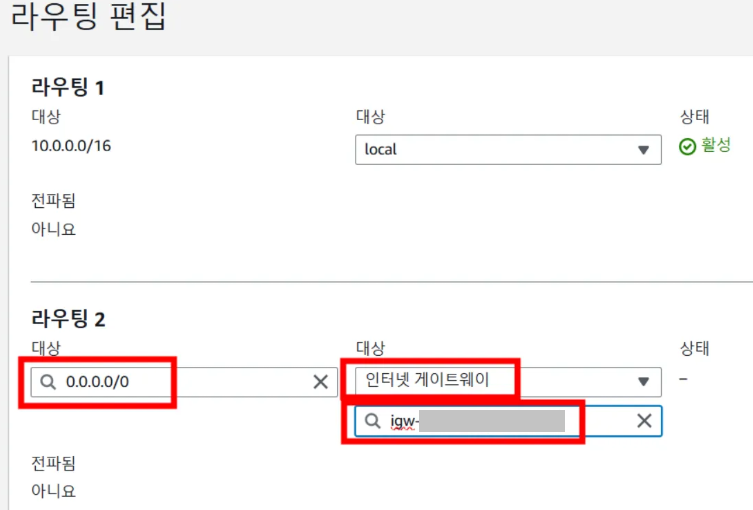

3-1. Internet Gateway의 경우 해당 라우팅 테이블을 클릭한 뒤 라우팅 편집

3-2. Nat Gateway의 경우 인터넷 게이트웨이와 같이 하되 NAT 게이트웨이로 선택해주면 된다.

-

라우팅 추가클릭

-

서브넷 연결 편집

-

public 라우팅 테이블이면 public subnet 2개, private이면 각각 맞는 subnet 선택

추가 보안그룹 설정 및 EC2 만드는 과정

보안그룹 설정

다음 게시글은 Bastion Server에 대한 게시글인데 해당 서버를 위해 보안 그룹을 설정해줘야 한다.

AWS EC2로 이동- 왼쪽 탭의

보안 그룹선택 보안 그룹 생성버튼 클릭- 본인이 원하는 이름 지정, 이전에 만들었던 VPC로 선택

- 나는

intbyte-sg-bastion으로 만들었다.

- 인바운드 규칙

SSH유형, 소스는Anywhere-IPv4모든 ICMP - IPv4유형, 소스는Anywhere-Ipv4

추가로 Load Balancer 용 보안 그룹도 만들어보자.

1. AWS EC2로 이동

2. 왼쪽 탭의 보안 그룹 선택

3. 보안 그룹 생성 버튼 클릭

4. 본인이 원하는 이름 지정, 이전에 만들었던 VPC로 선택

- 나는

intbyte-sg-elb이름으로 만들었다.

- 인바운드 규칙

SSH유형, 소스는Anywhere-IPv4모든 ICMP - IPv4유형, 소스는Anywhere-Ipv4HTTP유형, 소스는Anywhere-IPv4(포트는 80)HTTPS유형, 소스는Anywhere-IPv4(포트는 443)

키 페어도 생성해보자.

- EC2 -> 키 페어 -> 키 페어 생성

- 키 페어 유형은

RSA - 프라이빗 키 파일 형식은

.pem

형태로 해서 사용했었다.

만들면 파일이 다운로드 되는데 해당 파일이 키 페어 파일이므로 반드시 저장해두자.

Elastic Beanstalk에서 환경을 만들면 자동으로 담당 인스턴스가 생성이 된다.

그걸 만들어준다고 해서 모르고 넘어가는 것보다 EC2 또한 만드는 과정을 알아두는 것도 좋다고 생각해서 추가했다.

이전 게시글부터 만들어온 VPC, Subnet, 키 페어, 보안 그룹을 이용해서 만들어본다.

EC2

- AWS EC2에서

인스턴스 시작 - 이름 설정

애플리케이션 및 OS 이미지 (Amazon Machine Image)-Amazon Linux를 선택

2023 AMI

인스턴스 유형은 원하는 유형 설정 (프리 티어가 붙은 것들은 사용해보는 것도 비용이 많이 나오지 않아 좋다.)키 페어- 위에서 만든 키 페어 설정네트워크 설정은 설정된 것 말고편집

본인의 VPC설정- 서브넷은

public01 퍼블릭 IP 자동 할당:활성화로 변경기존 보안 그룹 선택: EC2 이므로 로드밸런서용 보안그룹 선택

위 과정을 하면 어느 정도 시간이 지난 뒤 생성이 되는데

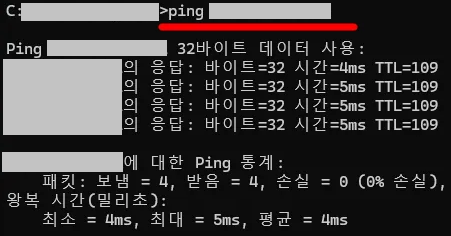

들어가서 퍼블릭 Ipv4 주소 를 복사해준 뒤

윈도우라면 윈도우 키 + R 을 눌러서 cmd로 명령 프롬프트 창을 열어

ping {복사한 퍼블릭 Ipv4 주소}

위 명령어를 입력하면

위와 같이 잘 생성된 것을 볼 수 있을 것이다.

윈도우라면 mobaXterm을 활용해서 할 수도 있는데 필요하게 된다면 public subnet에 생성된 EC2를 확인했다면 삭제해야 하는 이유들도 함께 올려보도록 하겠다..