이전 게시글에서 사용자를 만들어봤으니

VPC에 대해서도 알아보자.

VPC (Virtual Private Cloud)

VPC : 클라우드 상에서 만드는 사용자 전용 네트워크

사용자 전용 네트워크라는 것이 중요하다.

회사 건물을 임대해 내부 구조를 마음대로 설계하는 것처럼 AWS에서 제공하는 가상의 데이터 센터를 원하는 대로 구성할 수 있다.

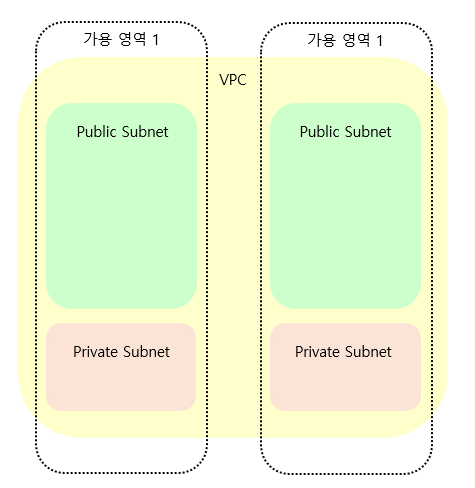

기본적으로 Region 별로 VPC를 구성한다.

사용자가 직접 IP 주소 범위를 설정할 수 있으며, 서브넷 구성과 라우팅 테이블, 네트워크 게이트웨이 등을 통해 완벽한 네트워크 제어가 가능하다.

네트워크 ACL을 통해 네트워크 접근을 세밀하게 통제할 수 있다.

그래서 다른 Region에 VPC를 만들고 까먹어버리면 해당 VPC에서 계속 결제가 된다.

NACL과 보안그룹

NACL(Network Access Control List)

서브넷 수준에서 작동하는 방화벽 역할을 하는 보안 계층

- 인바운드 (접속하는 것)와 아웃바운드 (나가는 것) 규칙을 각각 따로 설정하는 것

- '허용', '거부' 모두 명시적으로 설정 가능

보안그룹(Security Group)

인스턴스 수준에서 작동하는 방화벽 역할을 하는 보안 계층

- 인바운드 규칙을 허용하면 관련된 아웃바운드 트래픽은 자동 허용

- ‘허용’ 규칙만 설정 가능(명시적으로 설정되지 않은 것은 모두 거부)

VPC 내 트래픽 흐름 패턴

1. Public Subnet으로의 접근 흐름:

인터넷 → IGW → VPC NACL → Public Subnet NACL → Public Subnet 보안그룹 → EC2 인스턴스2. Private Subnet으로의 접근 흐름(인터넷으로부터):

인터넷 → IGW → VPC NACL → Public Subnet NACL → NAT Gateway 보안그룹 → NAT Gateway → Private Subnet NACL → Private Subnet 보안그룹 → EC2 인스턴스3. Bastion Host를 통한 Private Subnet 접근 흐름:

인터넷 → IGW → VPC NACL → Public Subnet NACL → Bastion Host 보안그룹 → Bastion Host → Private Subnet NACL → Private Subnet 보안그룹 → EC2 인스턴스

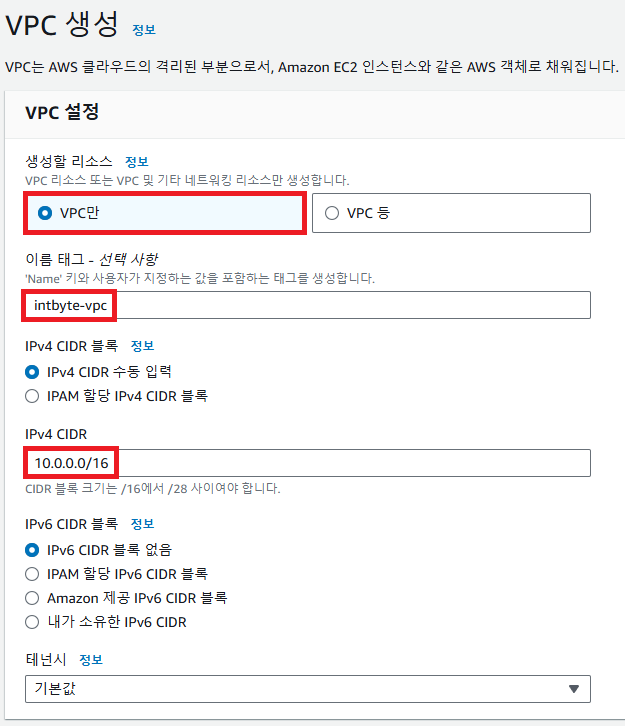

위 사진과 같고 아래 표와 같은 설정으로 만들어보면

| 항목 | 값 | 설명 |

|---|---|---|

| 이름 태그 | {본인 원하는 VPC 명} | VPC를 식별하는 이름 |

| IPv4 CIDR 블록 | 10.0.0.0/16 | VPC에서 이용하는 프라이빗 네트워크의 IPv4주소 범위 |

| IPv6 CIDR 블록 | IPv6 CIDR 블록 없음 | VPC에서 이용하는 프라이빗 네트워크의 IPv6주소 범위 |

| 테넌시(tenancy) | 기본값 | VPC 리소스의 전용 하드웨어에서의 실행 여부 |

VPC 생성

실제로 만들지는 않았지만 이미 이전에 진행했던 방식대로 정리해보려고 한다.

Internet Gateway 생성

- 인터넷 게이트웨이 생성

- 이름 태그 설정

- 생성

상단에 생성되었음을 알리며 VPC에 연결을 할 수 있다.

위에서 만든 VPC에 연결하자.