SQL Injection (2)

https://dreamhack.io/wargame/challenges/24/?writeup_id=1950

위 문제를 풀어보았다.

홈 화면이다. 로그인 서비스라고 설명되어 있으니 로그인 창을 확인한다.

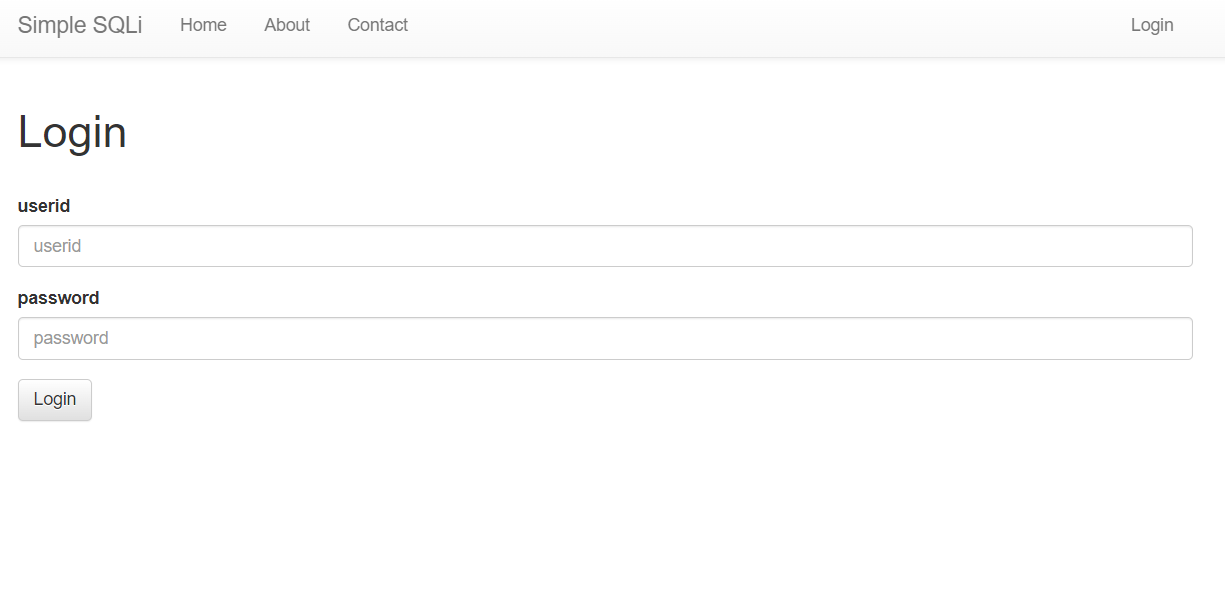

로그인 화면. 코드는 아래와 같다.

@app.route('/login', methods=['GET', 'POST'])

def login():

if request.method == 'GET':

return render_template('login.html')

else:

userid = request.form.get('userid')

userpassword = request.form.get('userpassword')

res = query_db(f'select * from users where userid="{userid}" and userpassword="{userpassword}"')

if res:

userid = res[0]

if userid == 'admin':

return f'hello {userid} flag is {FLAG}'

return f'<script>alert("hello

{userid}");history.go(-1);</script>'

// userid, userpasswd이 true일 때 res[0]을 userid로 가져온다.

return '<script>alert("wrong");history.go(-1);</script>'res를 확인하려면 query_db()를 봐야 한다.

def query_db(query, one=True):

cur = get_db().execute(query)

// cur에 select문을 실행한 값을 대입

rv = cur.fetchall()

// rv에 cur을 검색한 모든 값을 대입

cur.close()

return (rv[0] if rv else None) if one else rv

// rv[0] 리턴res가 정상적으로 리턴되어 값을 받아올 경우, userid에 res[0]을 담는다.

res에는 admin : 비밀번호 쌍이 있으므로, select문의 userid가 admin인 상태로 참을 만들면 된다.

즉, userid란에 admin"-- 을 입력하고, passwd는 아무거나 입력한다.

** 생각해보니 전체세션 때 풀었던 것 같기도 하다...