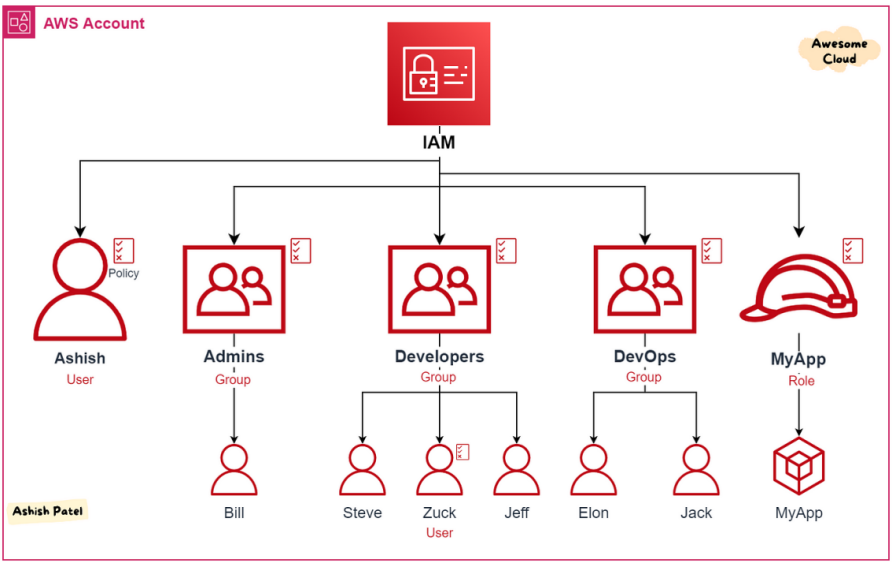

AWS IAM: Identity and Access 관리

AWS 리소스를 안전하게 제어할 수 있도록 AWS 계정과 리소스의 권한을 관리하는 AWS 서비스

- 계정: AWS Account

- 사용자: IAM User

- 역할: IAM Role

AWS IAM User

- 업무 시 사용자 1명 당 부여하는 개념

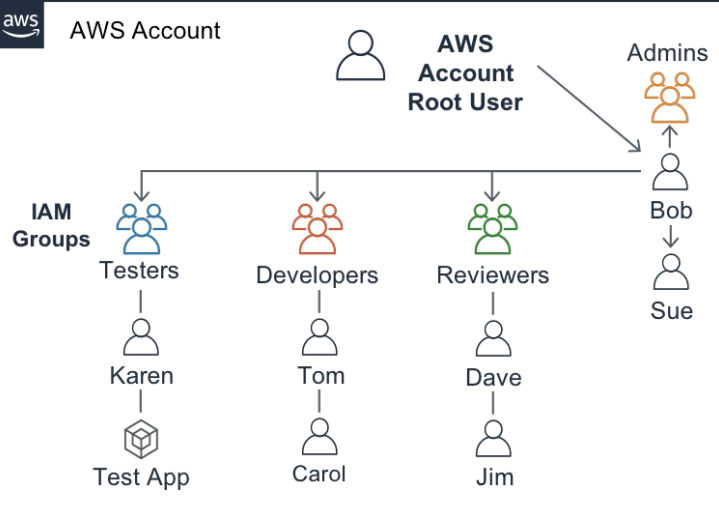

IAM User Group

- Group은 여러 개의 User를 포함할 수 있다.

- Group에 권한을 부여하면, 그룹 내 사용자는 그룹의 권한을 가지게 된다. (권한 상속)

IAM Role

Role: 특정 리소스 / 액션에 대한 액세스

이 Role은 다양한 엔티티에 부여할 수 있다.

- 예시> 컴퓨팅 서비스가 데이터베이스 서비스에 접근하고자 하면 데이터베이스 읽기/쓰기 권한이 필요한데, 이 때 Role을 만들어 컴퓨팅서비스에 부여.

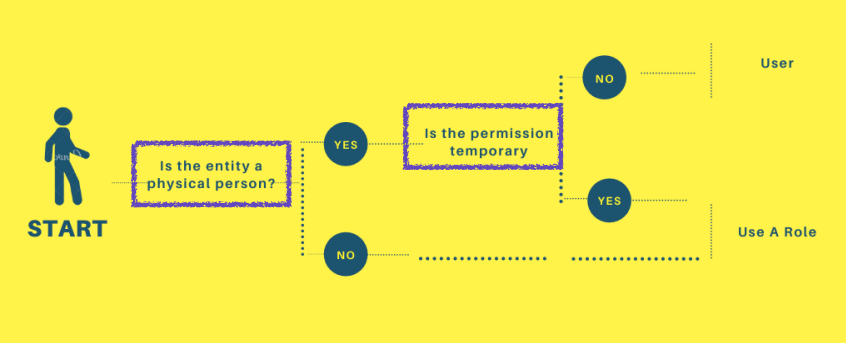

IAM Role vs User

-

어떤 상황에 Role을 쓰나?

-

- 엔티티가 물리적 사람인가?

-

Y → 2. 일시적 허용인가?

- Y: Role

- N: User

-

N: Role

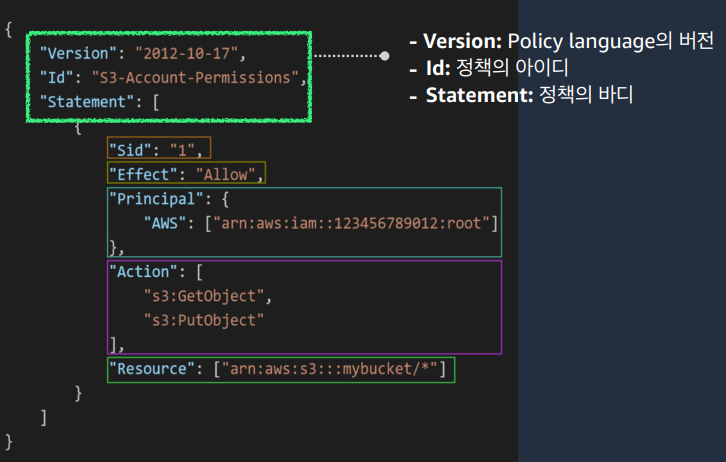

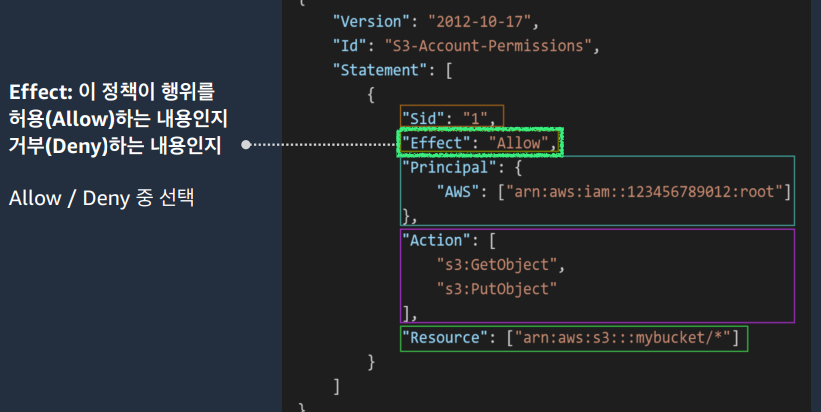

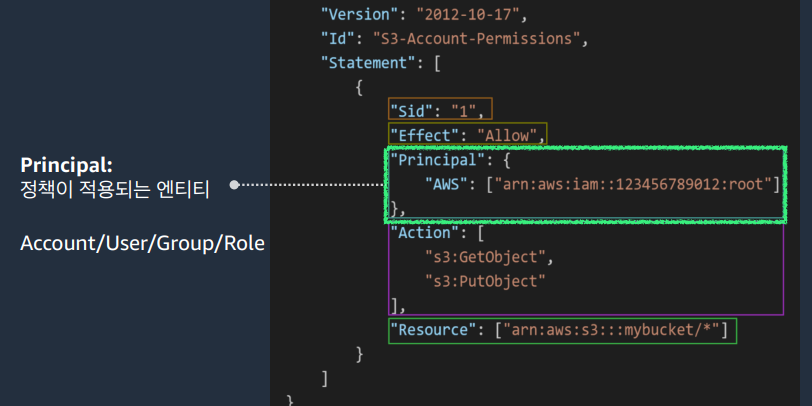

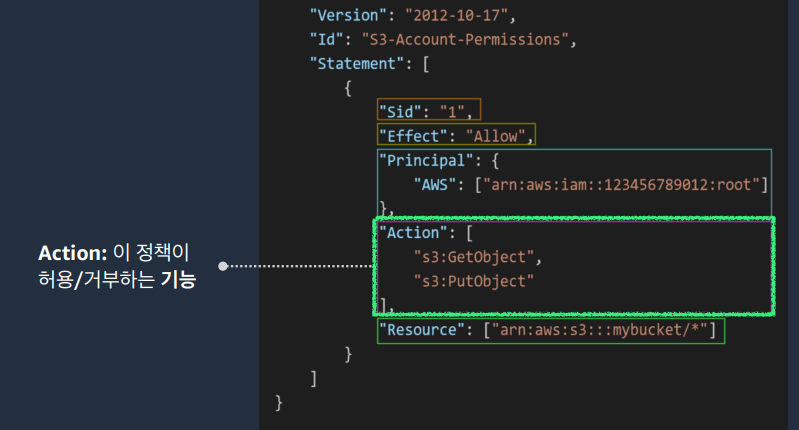

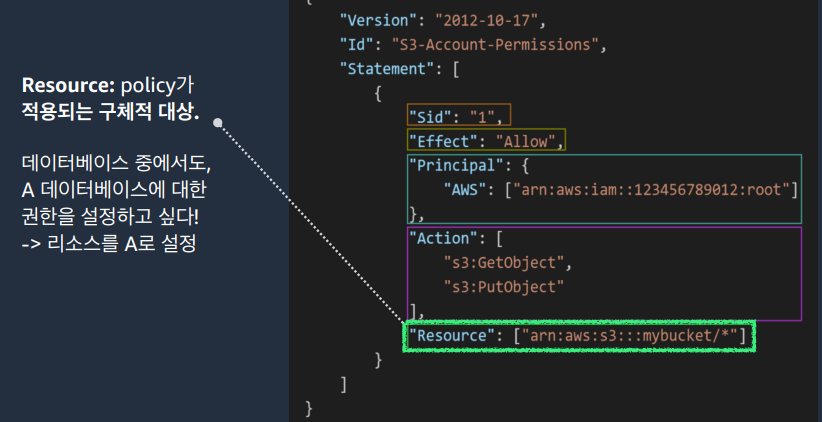

IAM Policy

- Account, User, Group, Role 은 모두 가지는 권한을 정의해야함!

- Json 문서로 정의

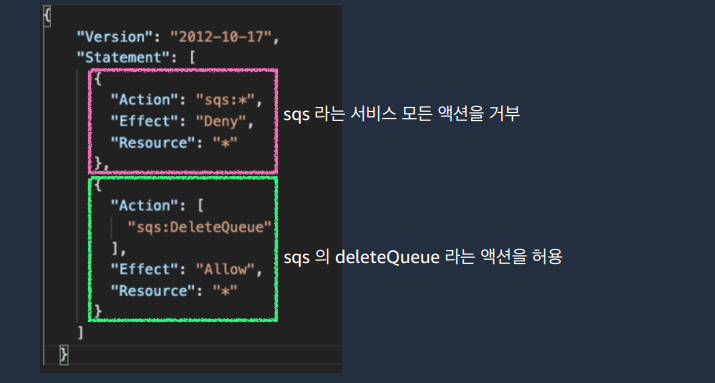

IAM Policy Statement Priority

→ 사진에서 아래 deleteQueue 액션은 허용되지 않는다!

- 명시적 거부: 요청에 대한 모든 정책에서 Deny 를 발견하면 거부

- 명시적 허용: 요청에 대한 모든 정책에서 Allow를 발견하면 허용

- 묵시적 거부(Implicit Deny) : 적용 가능한 Deny 문이 없지만 적용 가능한 Allow 문도 없을 때

→ deny가 allow보다 우선! 기본값이 deny

IAM Policy Attachment

- IAM 엔티티에 권한을 부여한다는 것은?

- Policy를 Attach 하는 것!

- IAM User, Group, Role 에 정책을 붙였다 떼었다 할 수 있다.

AWS IAM 주요 개념

- Account User Group Role Policy