Route53

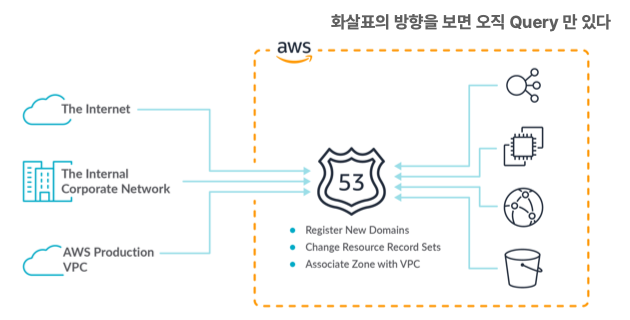

AWS의 DNS 서비스

Route53는 글로벌서비스(리전에 속하지 않음)

DNS 리졸버 & 도메인 이름 등록 등을 맡는다

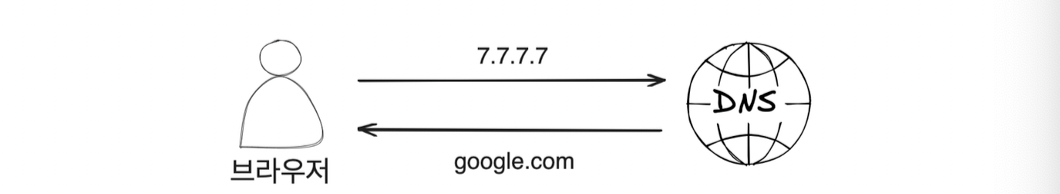

DNS(Domain Name Server): 도메인 이름을 사용했을 때 입력한 도메인을 실제 네트워크상에서 사용하는 IP 주소로 바꾸고 해당 IP 주소로 접속하는 과정

역할:

Domain Registrar: 도메인 네임 등록기관

ex. GoDaddy, 가비아...

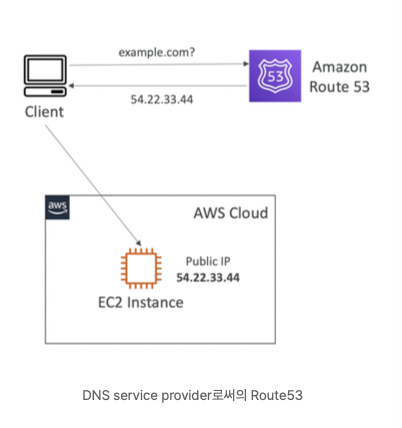

DNS service provider: DNS 쿼리 서비스제공

DNS 쿼리: 사용자가 도메인 이름을 입력하고 IP 주소를 얻기 위해 DNS 서버에 보내는 요청.

DNS 클라이언트와 DNS 서버는 DNS 쿼리를 교환

Routing과 Load Balancing

DNS는 어떠한 트래픽도 라우팅하지 않으며, 오직 DNS 쿼리에 대해 응답할 뿐이다.

DNS는 어떠한 트래픽도 라우팅하지 않으며, 오직 DNS 쿼리에 대해 응답할 뿐이다.

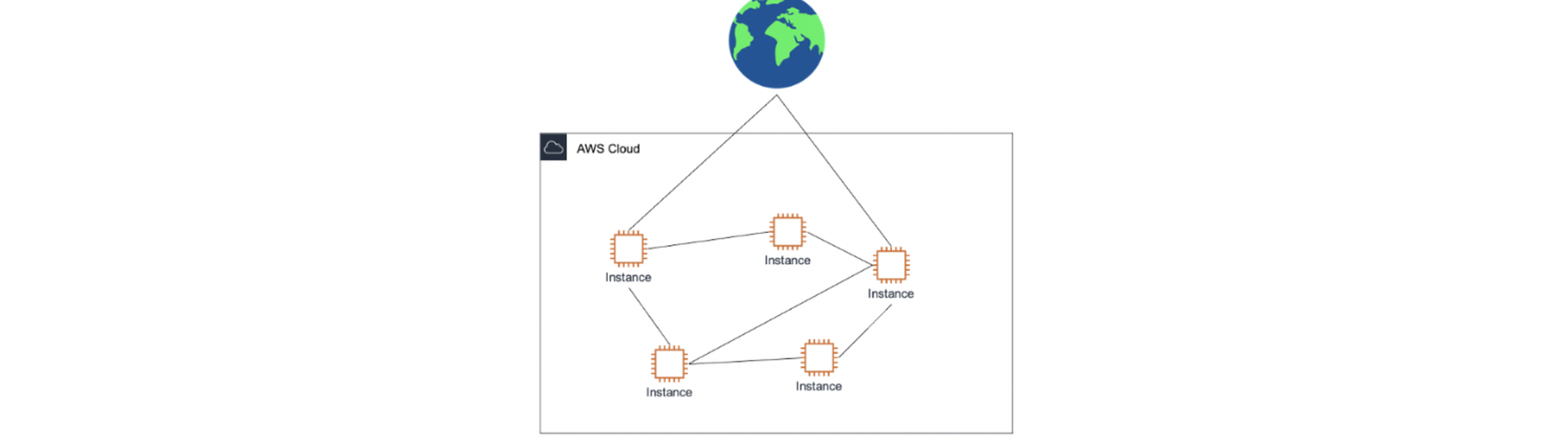

로드 밸런싱: 애플리케이션을 지원하는 리소스 풀 전체에 네트워크 트래픽을 균등하게 배포하는 방법

라우팅: 네트워크에서 경로를 선택하는 프로세스

Route53 서비스

- 고가용성, 확장성

- 완전 관리형 DNS

- 도메인 등록기관

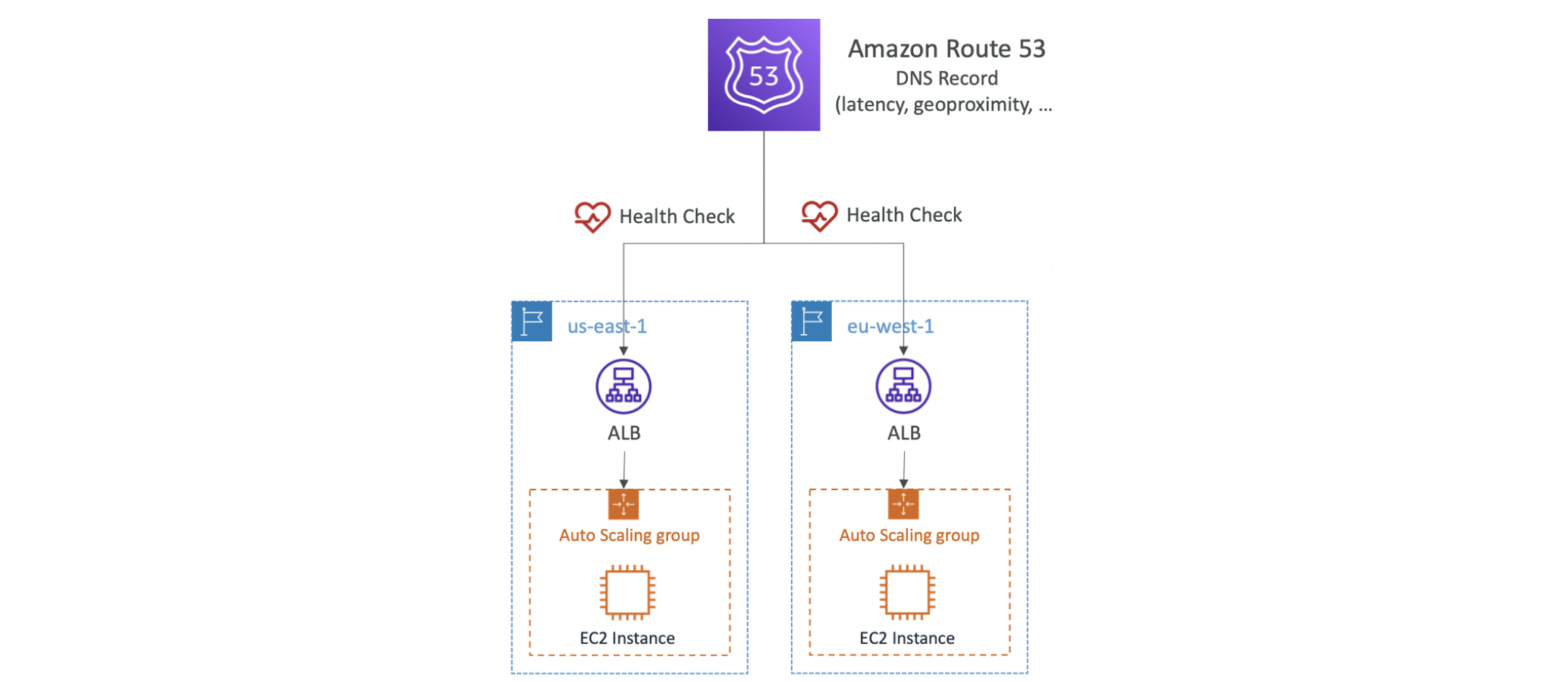

- 리소스 헬스체크 가능

- 100% SLA 제공

Route53의 리소스

Route53는 자체는 서비스, Route53에서 생성하고 관리하는 기능 자체가 리소스로 존재

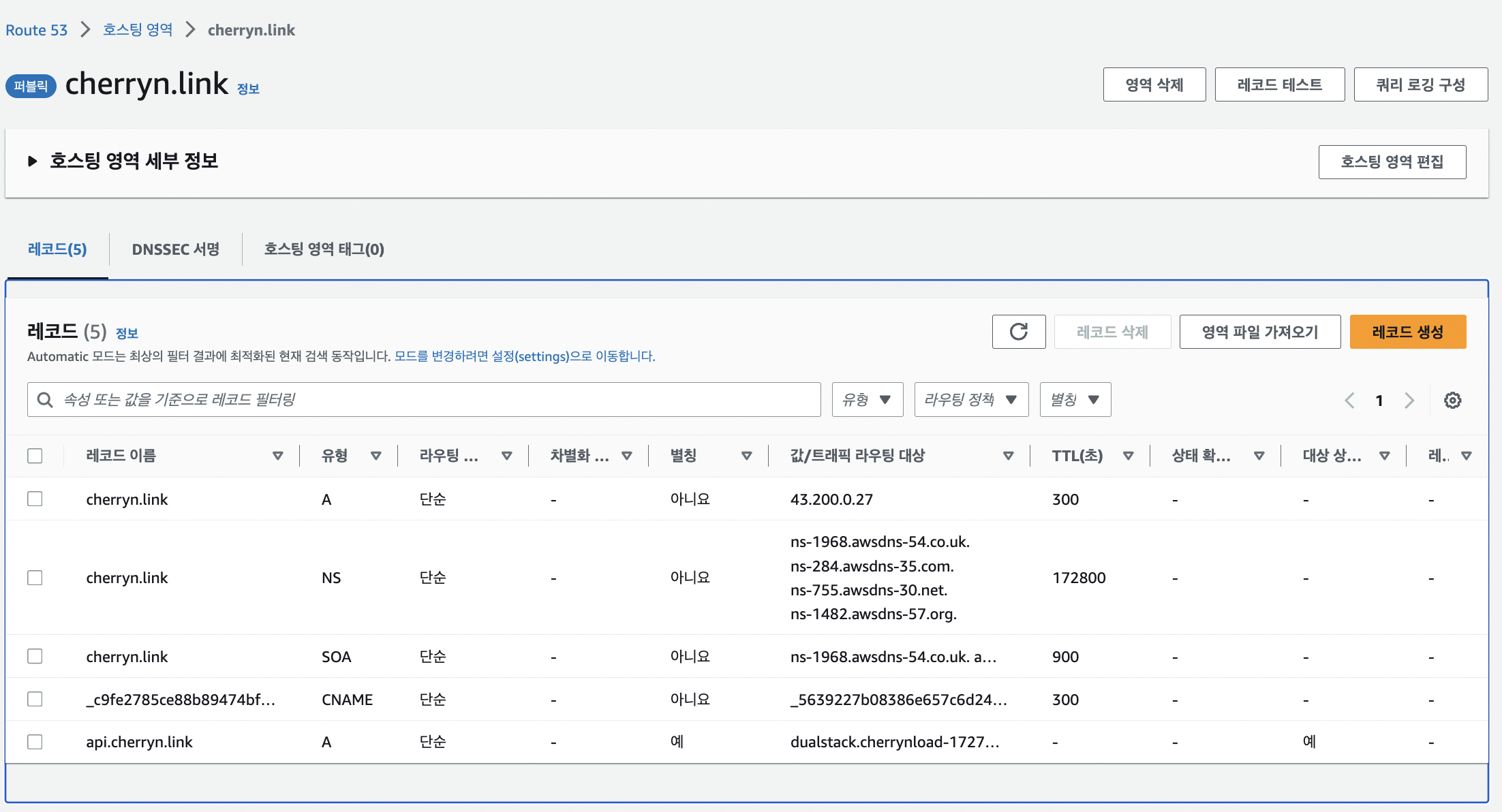

- DNS 레코드 (Record Sets)

- 호스팅 영역 (Hosted Zones)

- 헬스 체크 (Health Checks)

Record

특정 도메인에 대해 설정된 DNS 레코드

도메인에 대한 쿼리 응답을 어떻게 할지에 대한 명시 도메인 레코드 타입:

도메인 레코드 타입:

A: hostname을 IPv4에 매핑

AAAA: IPv6에 매핑

CNAME: Hostname을 다른 Hostname에 매핑

대상호스트 이름은 A, AAAA가 될 수 있음

NS: 호스팅영역의 네임 서버를 지정하는 레코드

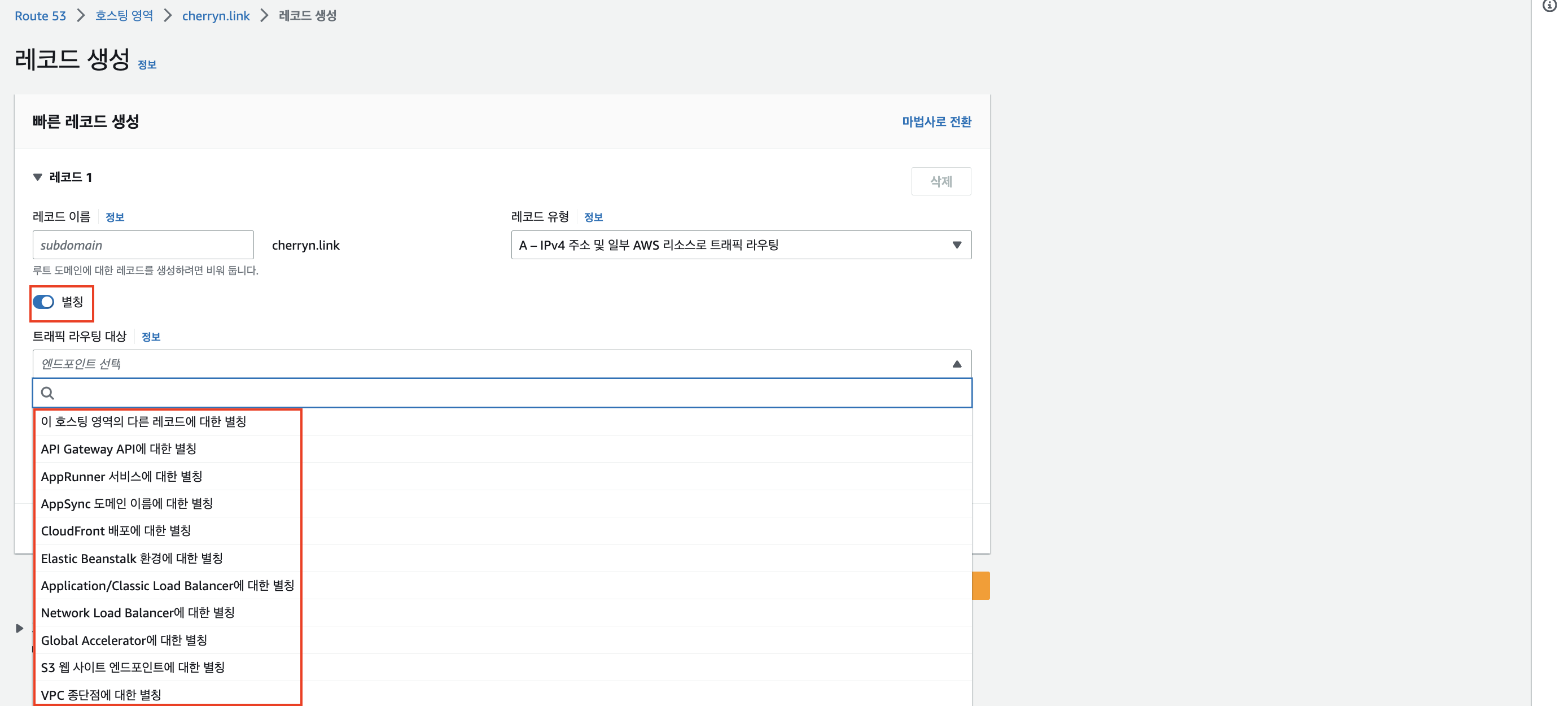

Alias(별칭): Route53에서만 제공되는 특별한 유형의 레코드

도메인 이름을 AWS 리소스 (e.g. S3 버킷, CloudFront 배포, ELB 로드밸런서 등) 에 연결하는 레코드

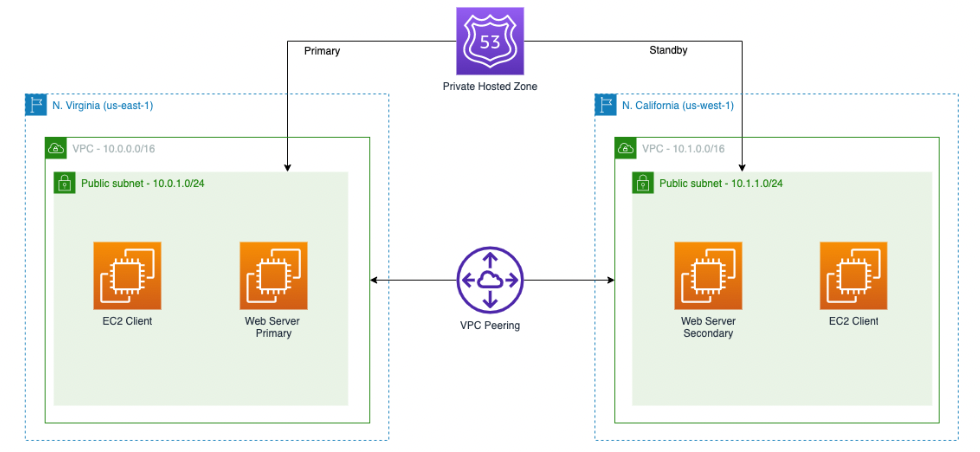

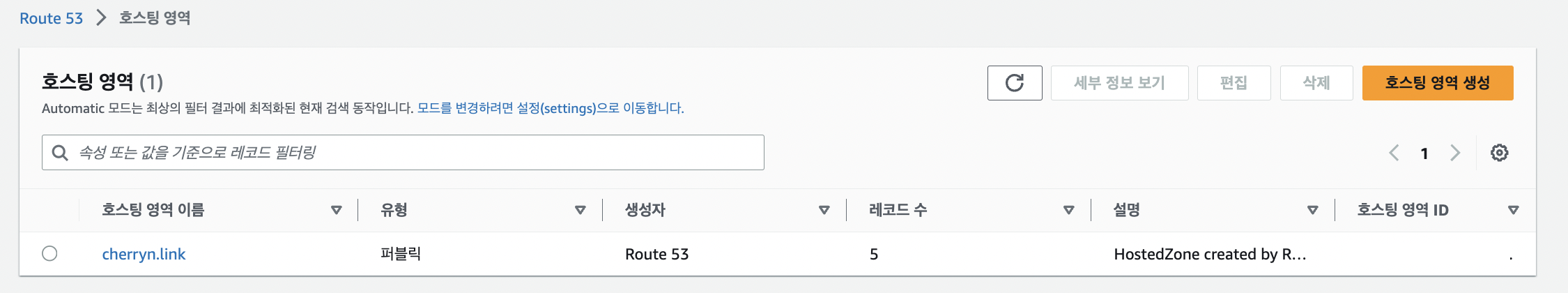

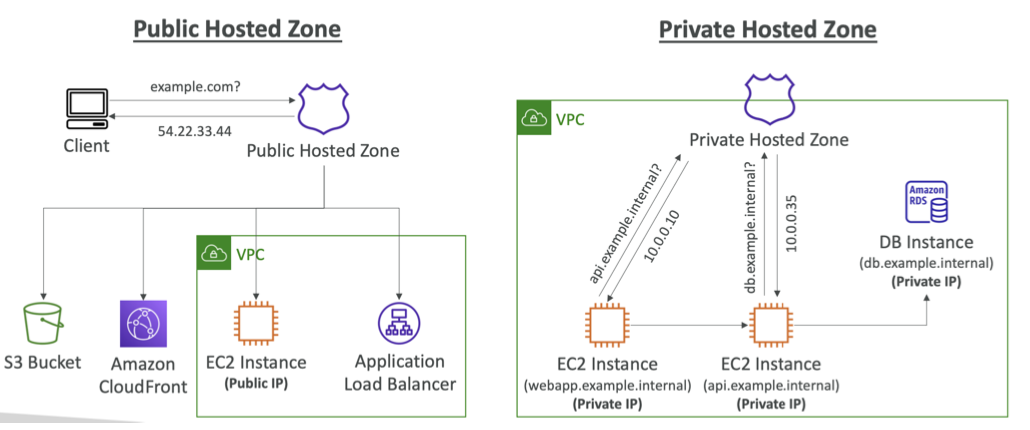

Hosted Zones

호스팅 영역:

- 레코드들의 집합(레코드를 포함하는 컨테이너)

- Public 과 Private 으로 나뉨

- Public Hosted Zones: 인터넷 상에서 라우트를 제공할 레코드를 모아놓는 곳

- Private Hosted Zones: VPC 내부의 트래픽을 라우팅하는 레코드를 모아놓는 곳

Health Checks

- public resource에만 등록 가능

- Route53이 자동 재해복구

VPC

배경지식

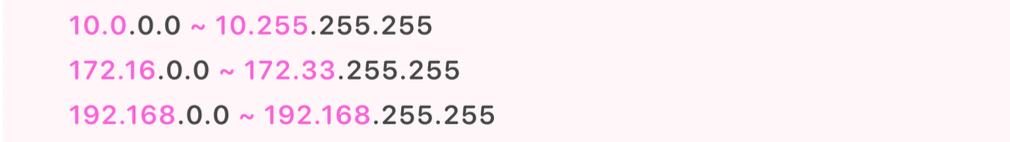

Private IP 대역

사설 IP 대역이 표준으로 정해져있다.이 3가지 대역은 전 세계 어디에도 공인 IP가 없는 약속된 사설로만 사용하는 IP 대역

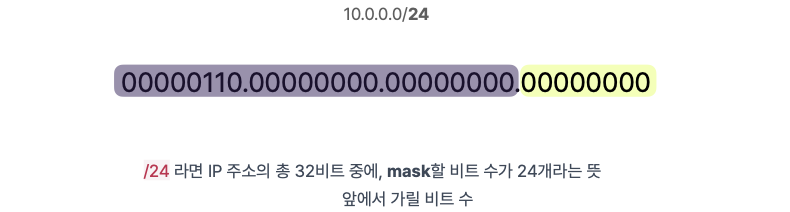

CIDR

AWS에서 사용하는 IP 주소 표현 방식

AWS의 구조

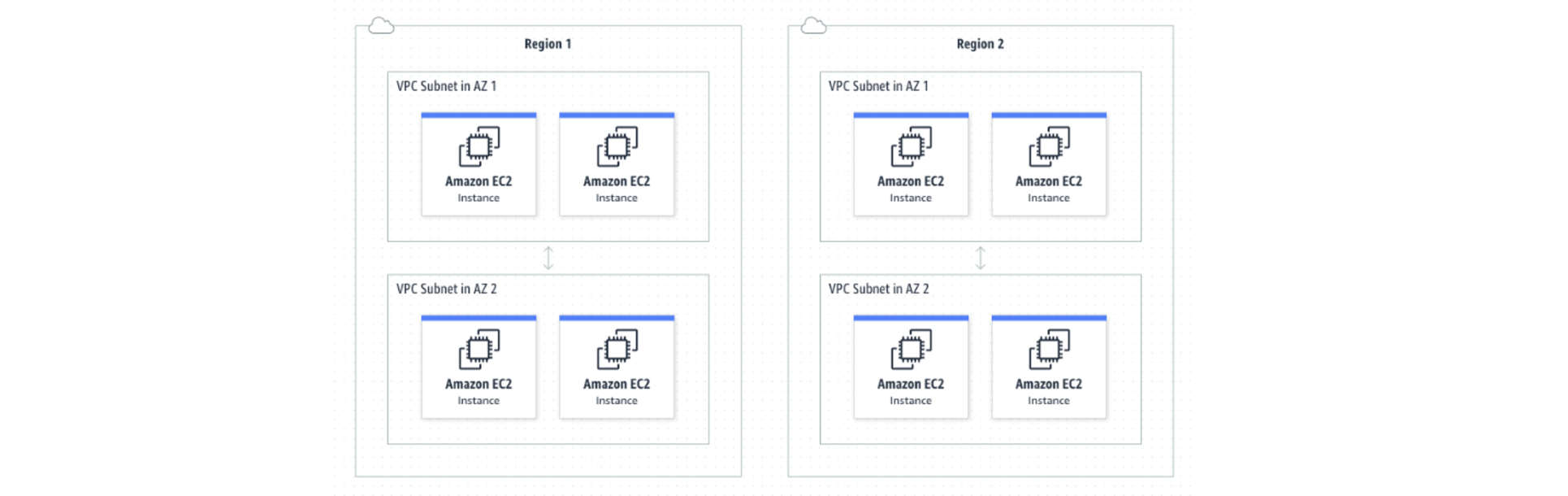

Region: AWS에서 가장 큰 지역의 단위

Availability Zone: 리전을 이루는 데이터 센터의 모음. AZ여러개->리전 (우린 AZ정보 알수 X)

VPC란

Virtual Private Cloud: 나만의 개인 네트워크망 데이터센터

- AWS 사용자 전용 가상 네트워크

- 가상=논리=Not Physical

- Region을 지정해 생성

- AWS 계정 생성시 여러 리전에 자동 생성(자동생성된VPC는 과금X)

- AWS는 VPC를 강격하게 권장함

VPC 출시(2011) 이전

EC2 Classic Platform

- AWS의 수많은 사용자의 네트워크가 격리되지 않은 채로 관리

- 기업들은 IP주소 범위를 커스터마이징, 강력하게 제어하길 바람

- 2013이후 가입자는 classic platform 사용 불가, 2022이후 모든 EC2-classic리소스 삭제

VPC 만들기 이론

한 리전에 5개까지 생성 가능 (Soft limit)

VPC는 Private 네트워크 -> Private IP 대역만 사용 가능

CIDR 블록을 5개까지 가질 수 있음

VPC의 최대 크기는 /16 ( ex 10.0.0.0/15 안됨 )

Subnet

VPC의 작은 네트워크

Subneting: IP 주소 공간을 나누는 것

VPC의 IP주소를 나누어 리소스가 배치되는 물리적인 주소 범위 (VPC에 할당한 IP 대역을 서브넷으로 쪼개기 가능)

Subnet은 AZ단위에 포함 (서브넷 생성시 AZ지정)

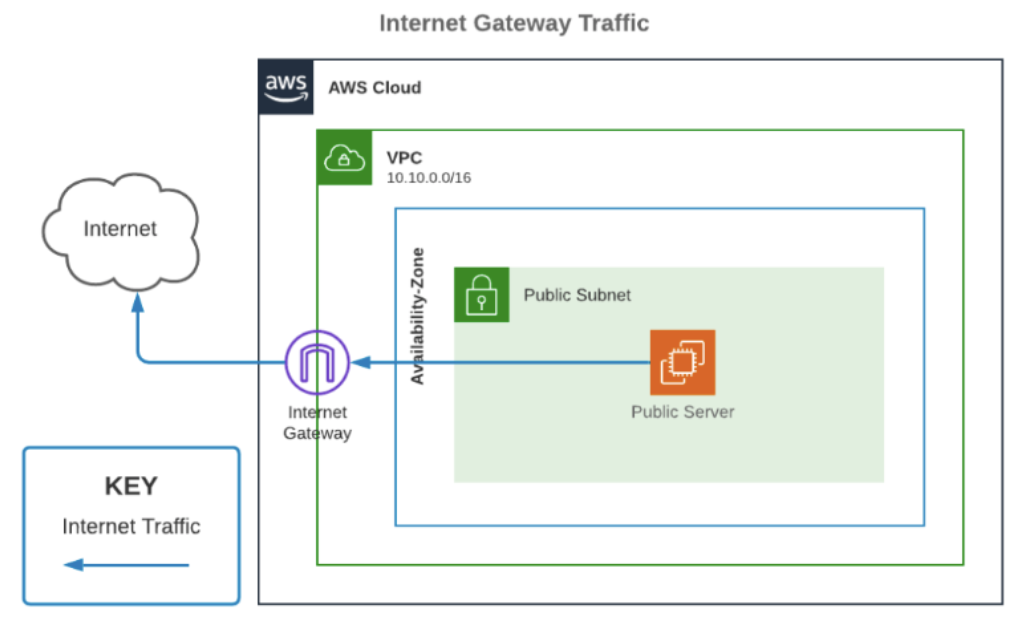

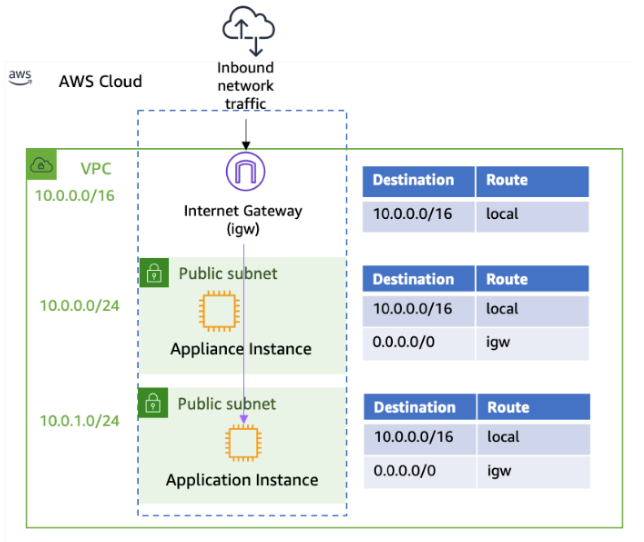

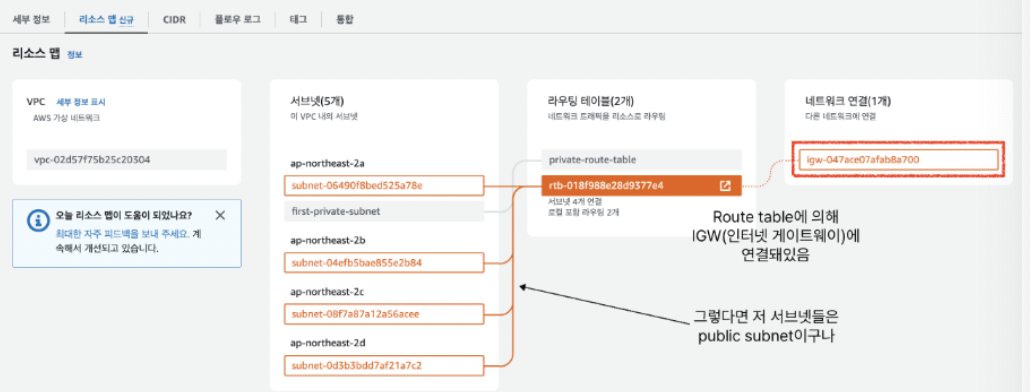

Internet Gateway

- VPC와 인터넷을 연결하는 통로, 문

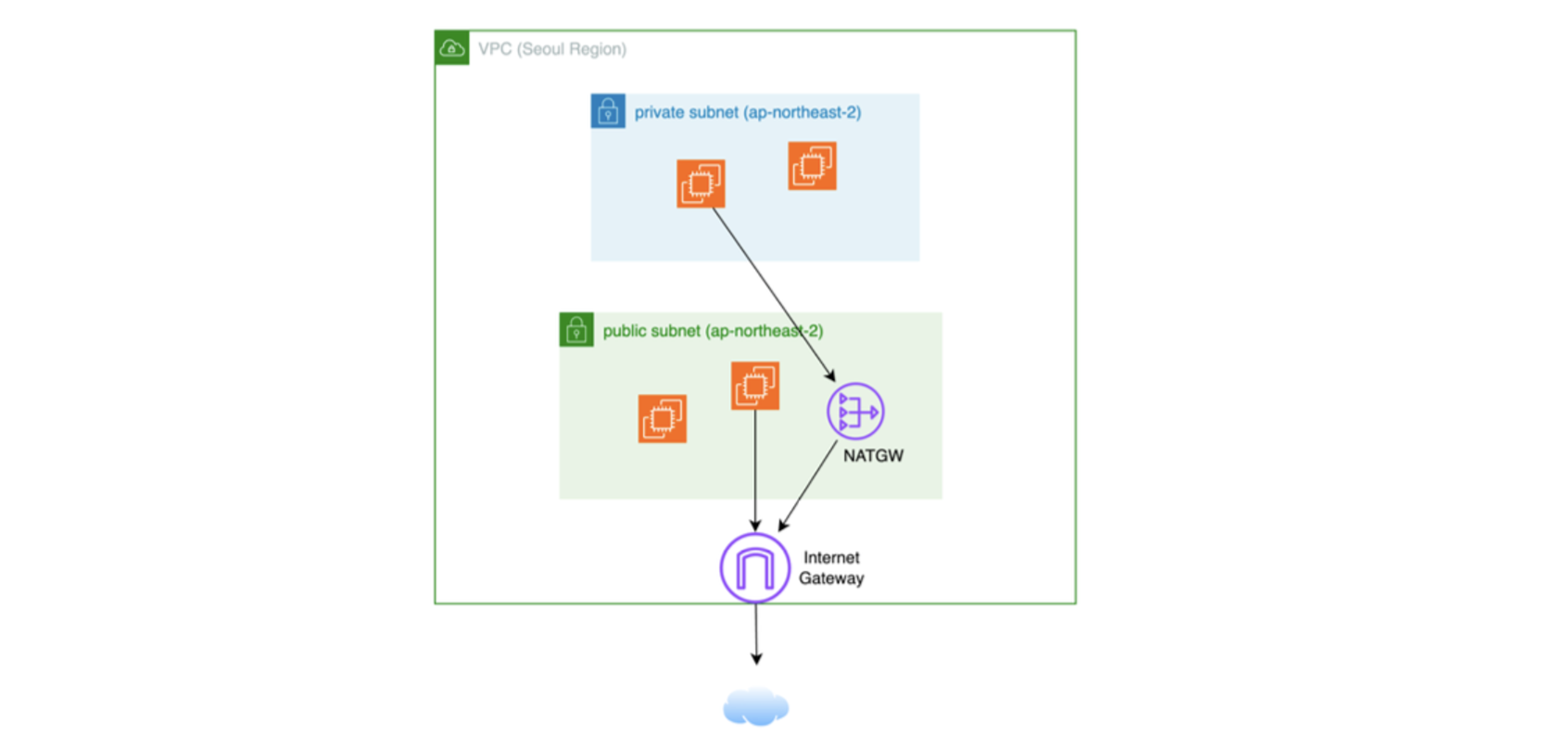

서브넷에서 인터넷에 연결- Public/Private

Private 서브넷에 속한 리소스는 Public 서브넷을 거쳐야만 인터넷에 연결될 수 있다

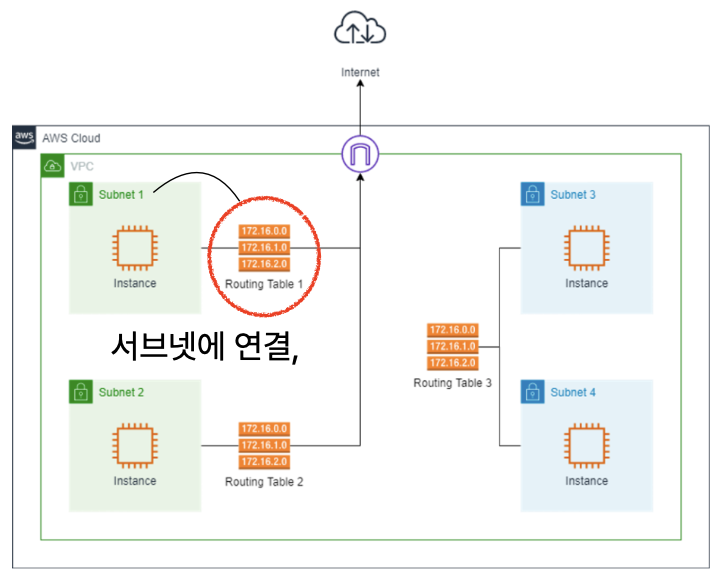

각 서브넷에 Route Table이 Default로 연결됨 (라우터 역할: 목적지를 이용해 방향을 찾을 수 있는 이정표) 연결된 route table이 외부 IP로 향하는 트래픽을 Internet Gateway로 보내도록 설정되어 있으면 Public subnet

연결된 route table이 외부 IP로 향하는 트래픽을 Internet Gateway로 보내도록 설정되어 있으면 Public subnet

Route Table

라우터와 같은 역할을 하는 리소스(default로 생성)

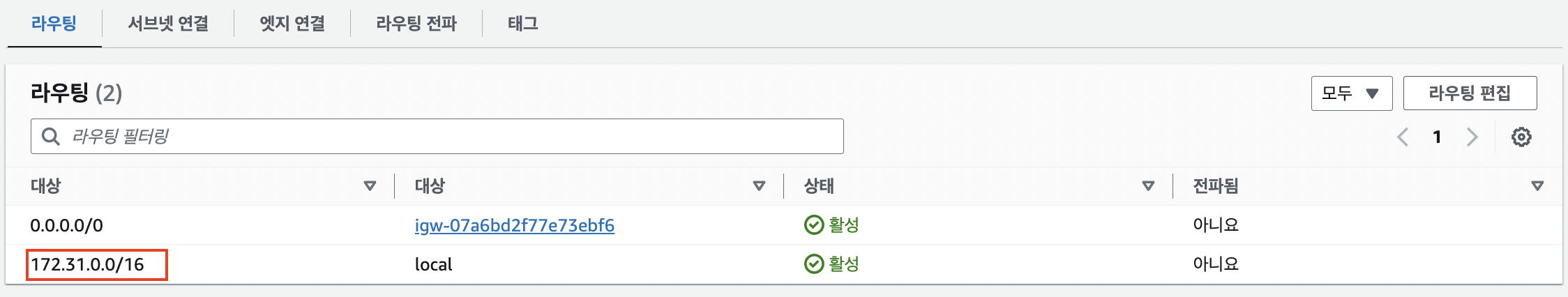

Destination에 따른 루트를 지정

VPC 대역은 VPC 내부(local)을 향함

이 외는 기본 igw를 향함

default 라우트 테이블

0.0.0.0/0 -> 라우트 테이블에서 명시한 Destination을 제외한 모든 IP

기본 Route Table은 IGW 에 연결됨 - public subnet

서브넷 만들면 VPC 기본 route table에 연결해줌(명시적 연결이 없는 서브넷에 전부 연결)

VPC에서 리소스 맵으로 잘 설정했는지 시각적으로 확인 가능

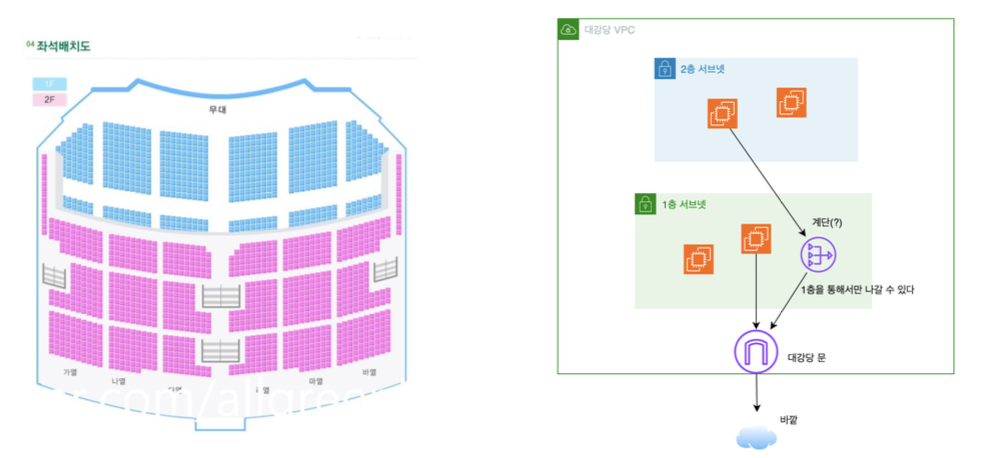

대강당 비유

대강당 VPC

벗들 리소스

의자 ip

좌석의 구역 subnet

채플을 들으려면 좌석을 배정받아야 함. 의자는 한정적

바깥 인터넷

문 Internet Gateway

2층 좌석 private서브넷(1층을 거쳐야지 나갈수있다)