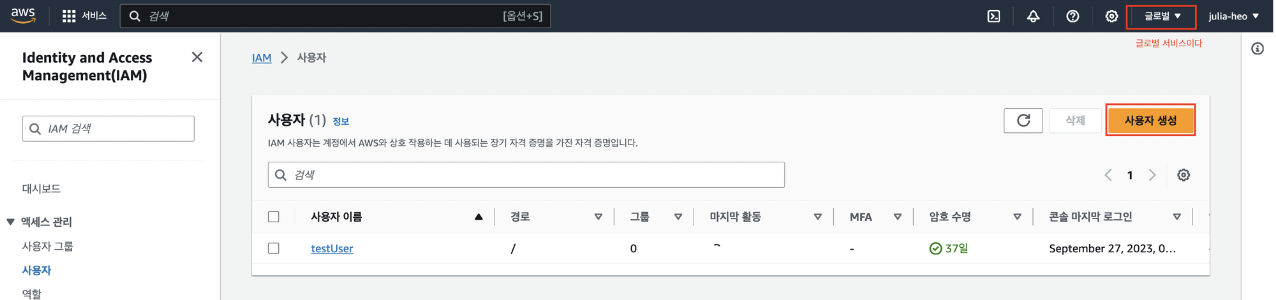

IAM user만들기

IAM

오른쪽 상단에 아이디만 뜨면 루트 계정인것

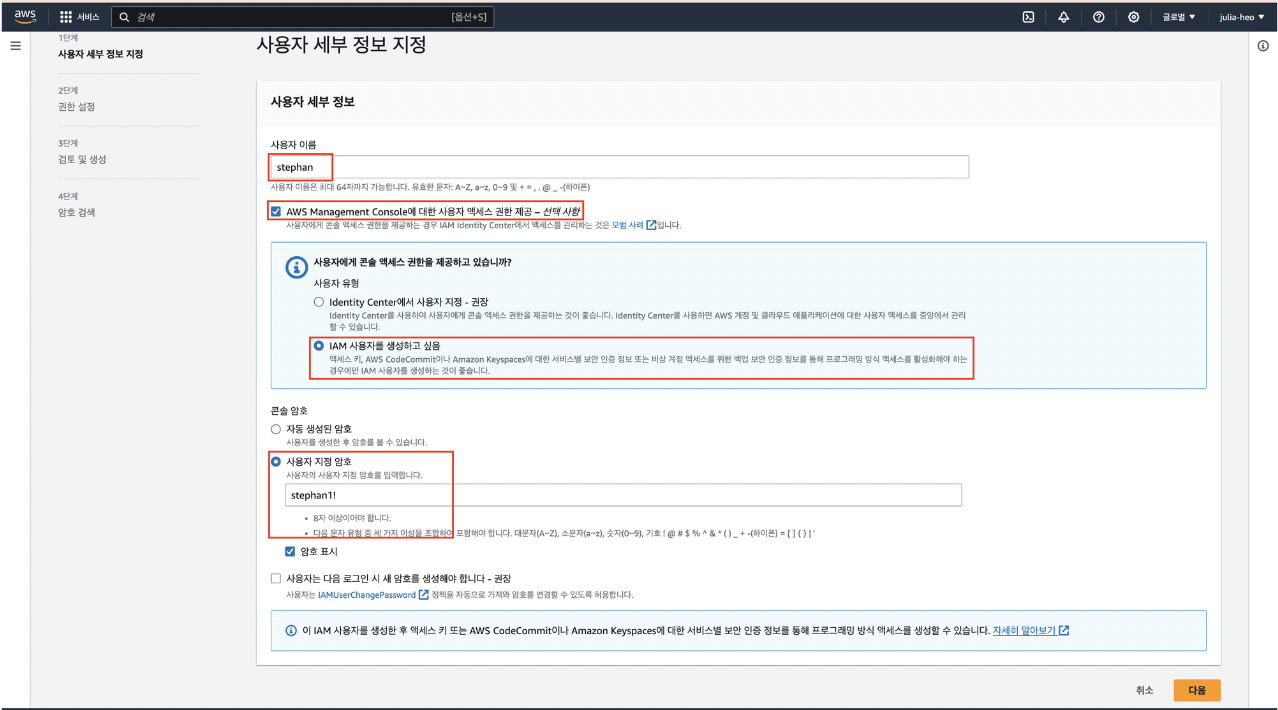

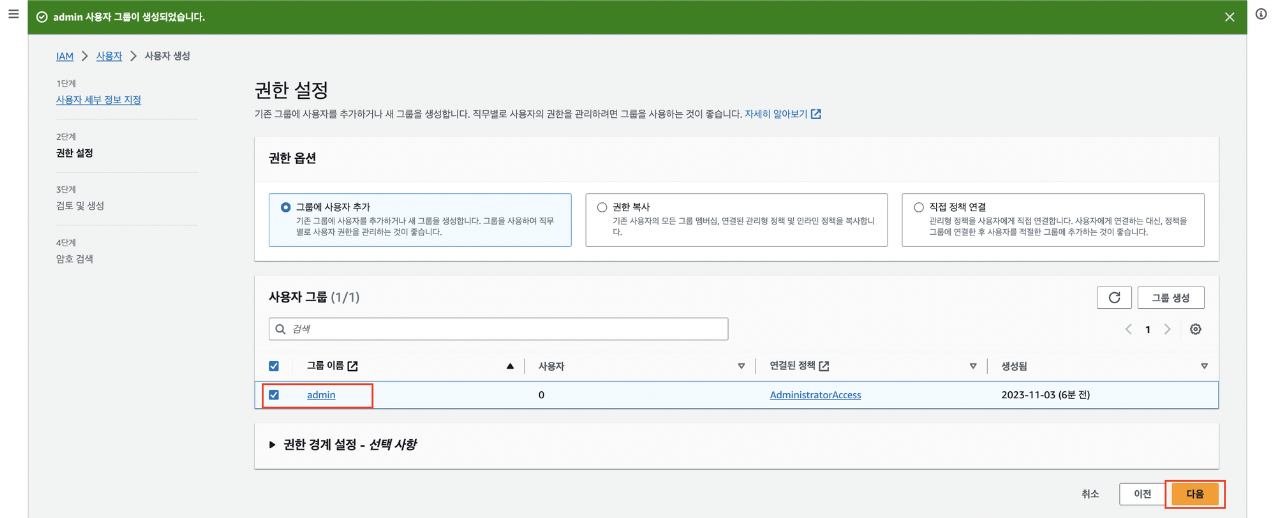

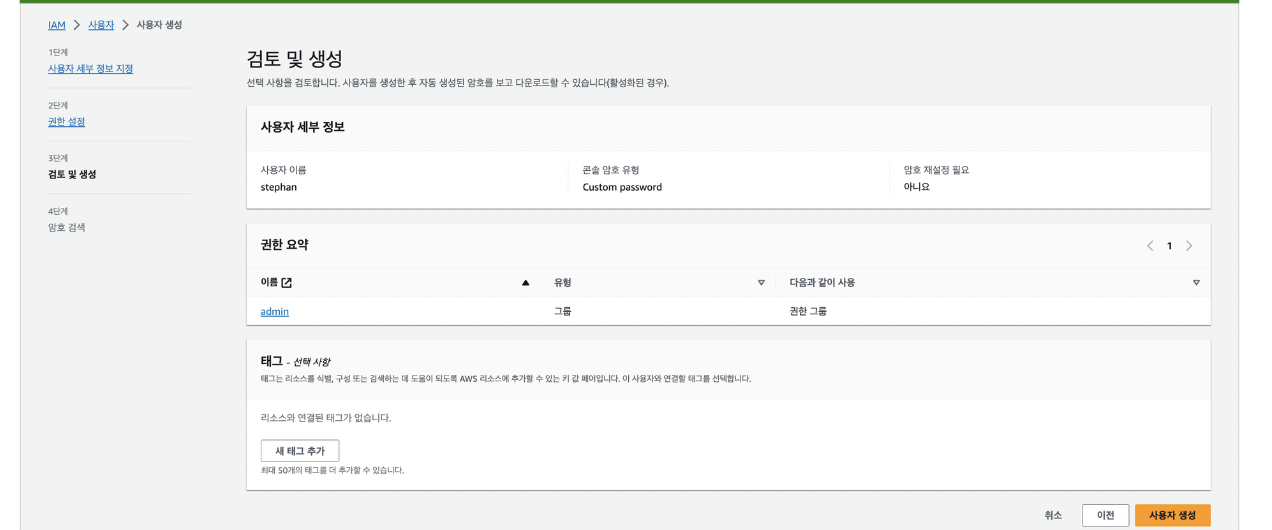

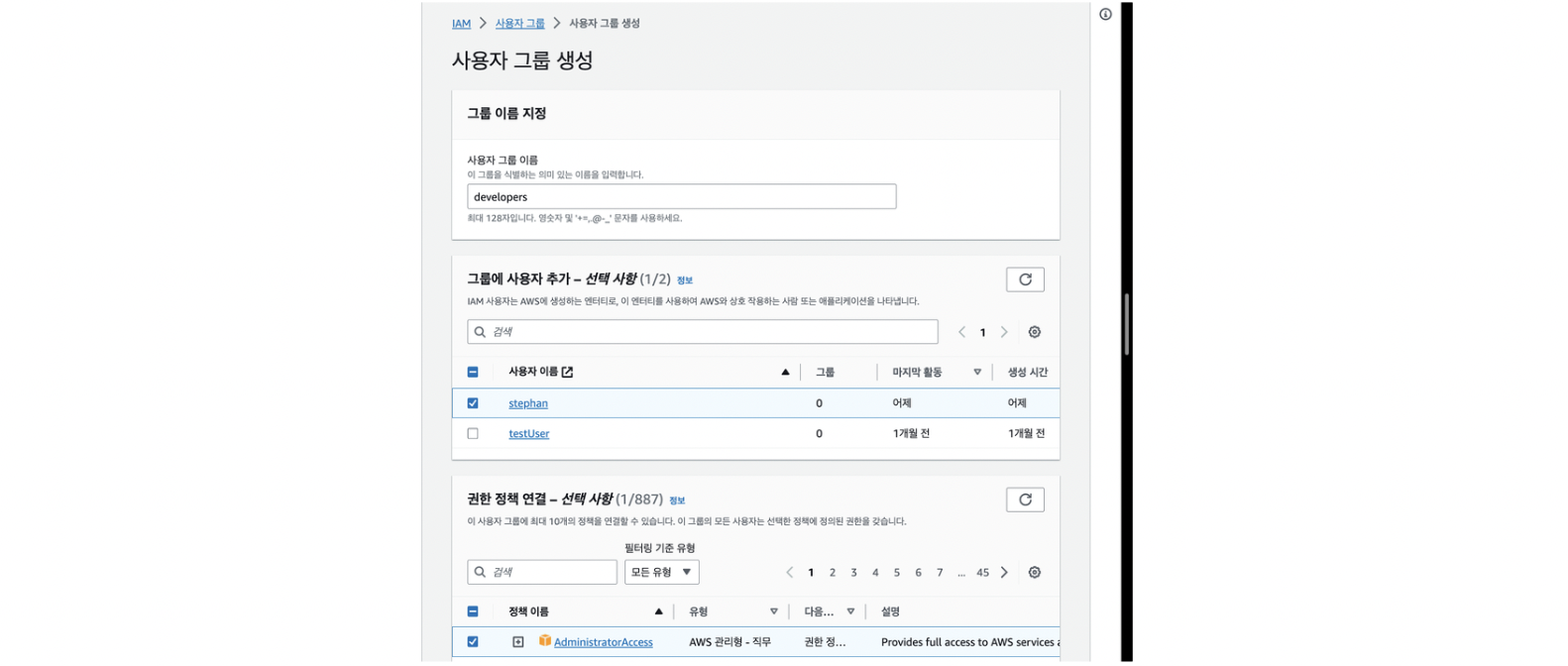

사용자 생성

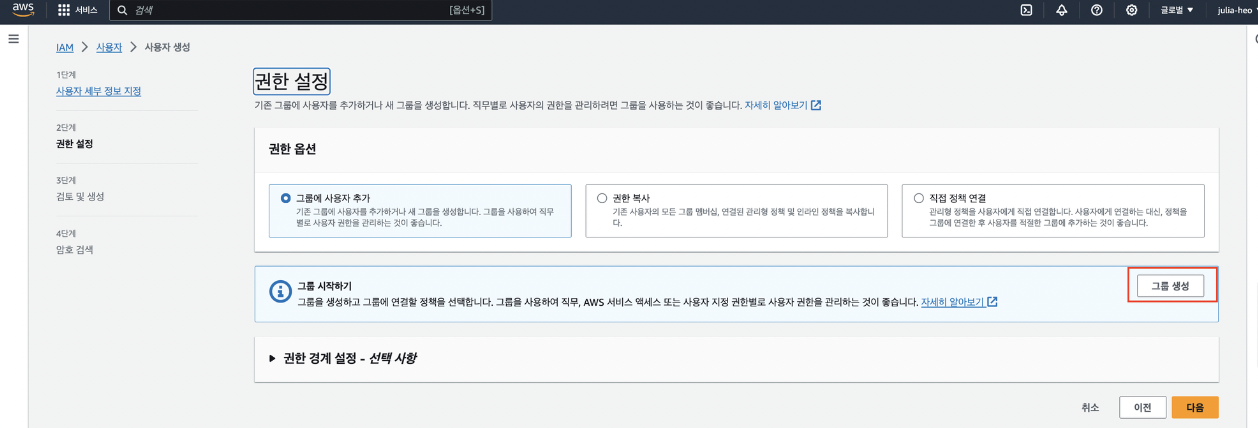

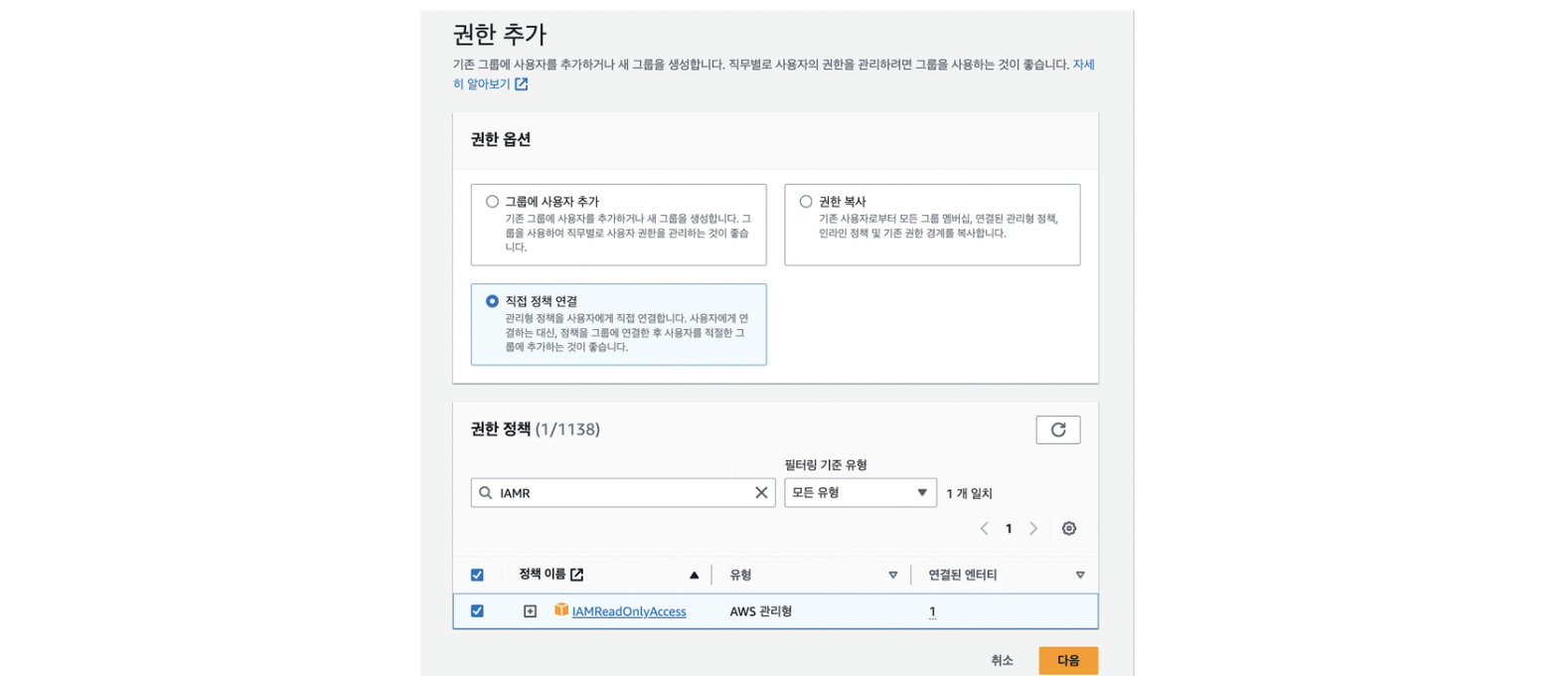

그룹을 만들거나 직접(인라인 정책) 권한 부여해야함

그룹을 만들거나 직접(인라인 정책) 권한 부여해야함

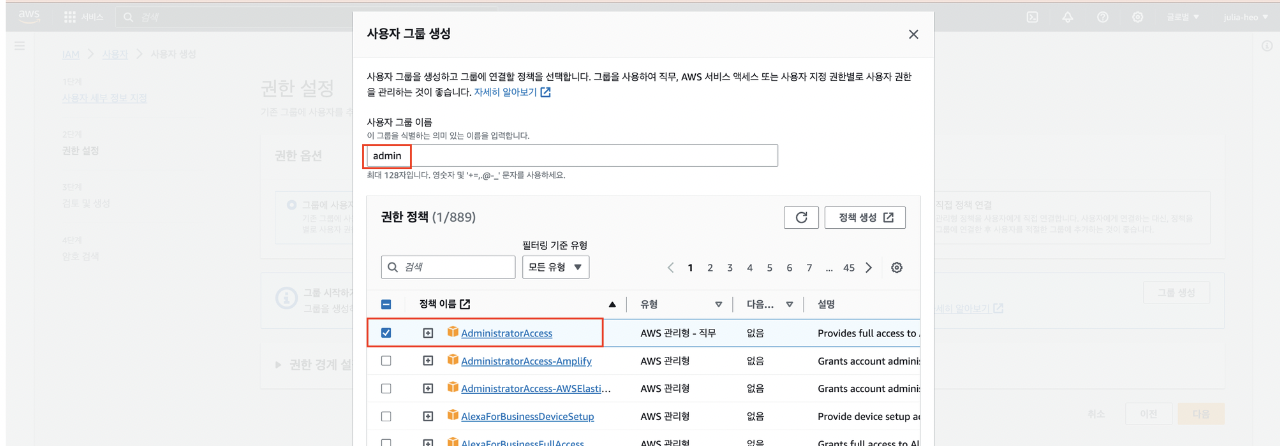

그룹 만들어서 진행해보자 aws의 거의 모든 리소스엔 항상 태그가 존재(optional)

aws의 거의 모든 리소스엔 항상 태그가 존재(optional)

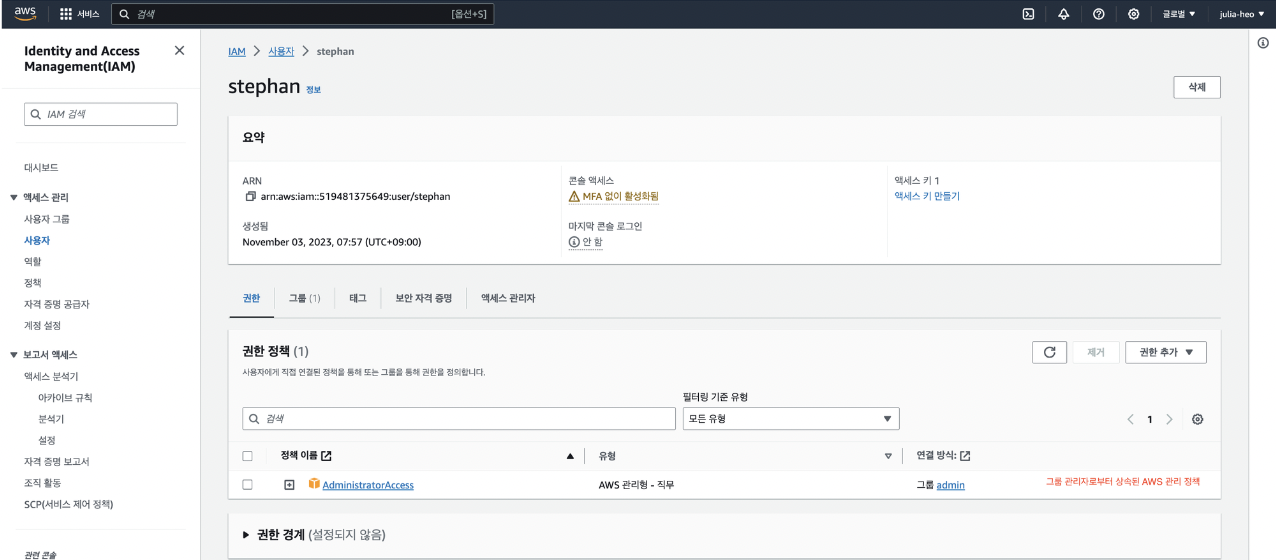

생성 완료!

생성 완료!

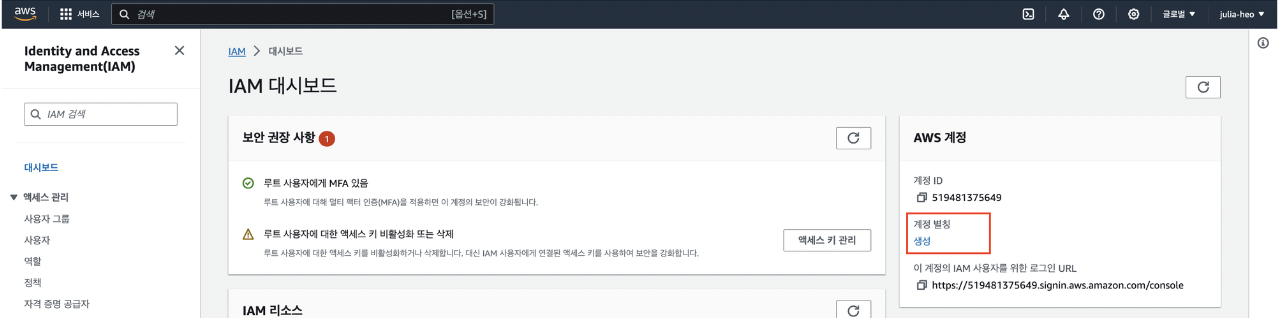

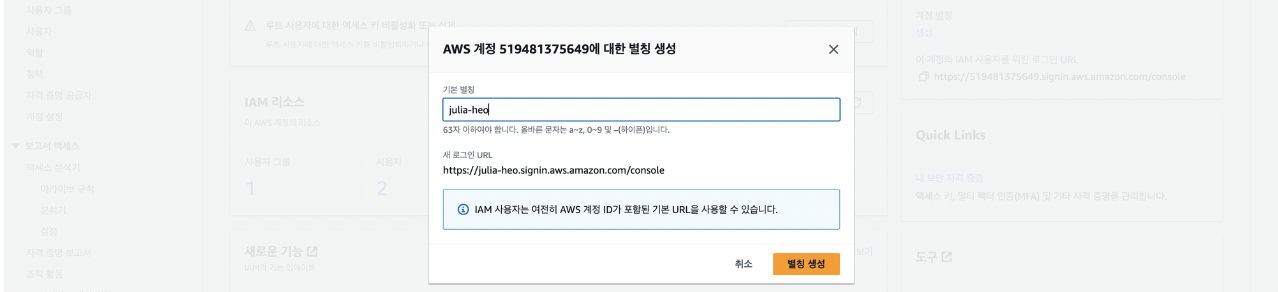

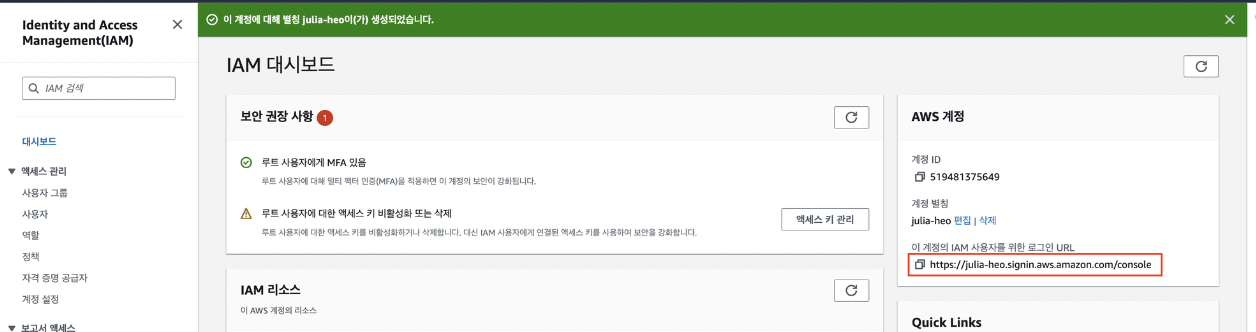

+ 루트 사용자 계정 별칭 생성

계정 별칭: 더 빠르게 로그인하기 위해 설정할수 있는 기능

이어서..

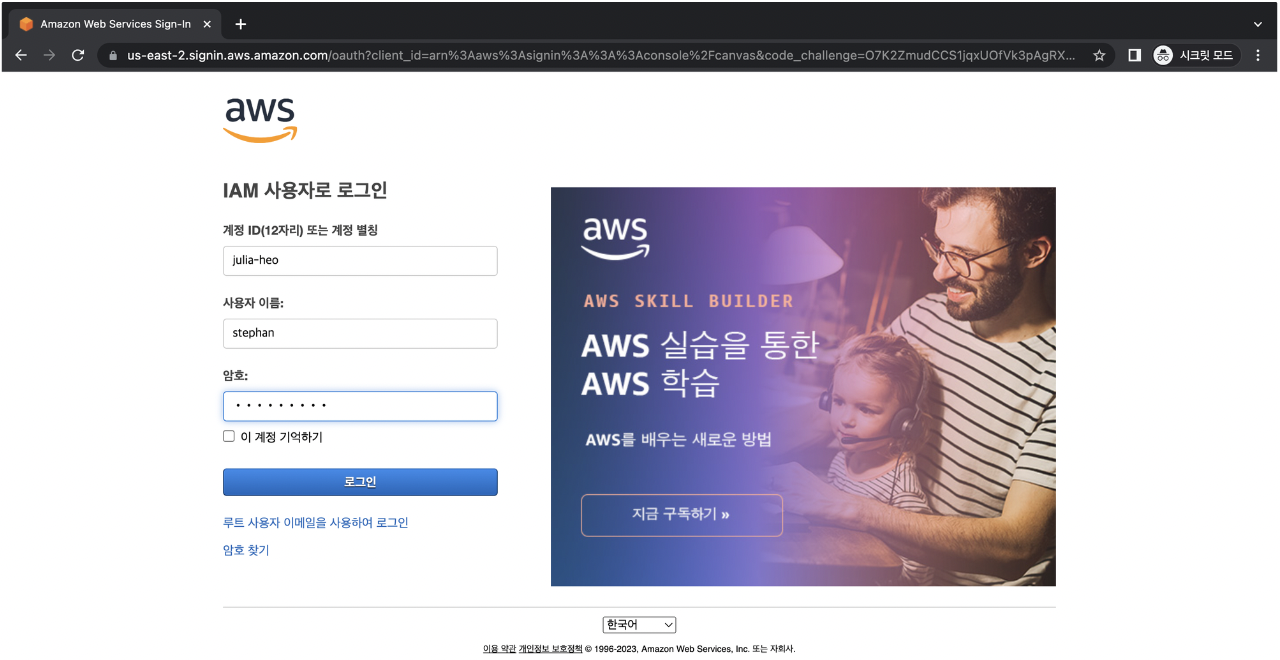

stephan으로 로그인해보자 url접근- 시크릿창 or 다른 웹 브라우저

url접근- 시크릿창 or 다른 웹 브라우저 콘솔에 IAM user로 로그인됨

콘솔에 IAM user로 로그인됨

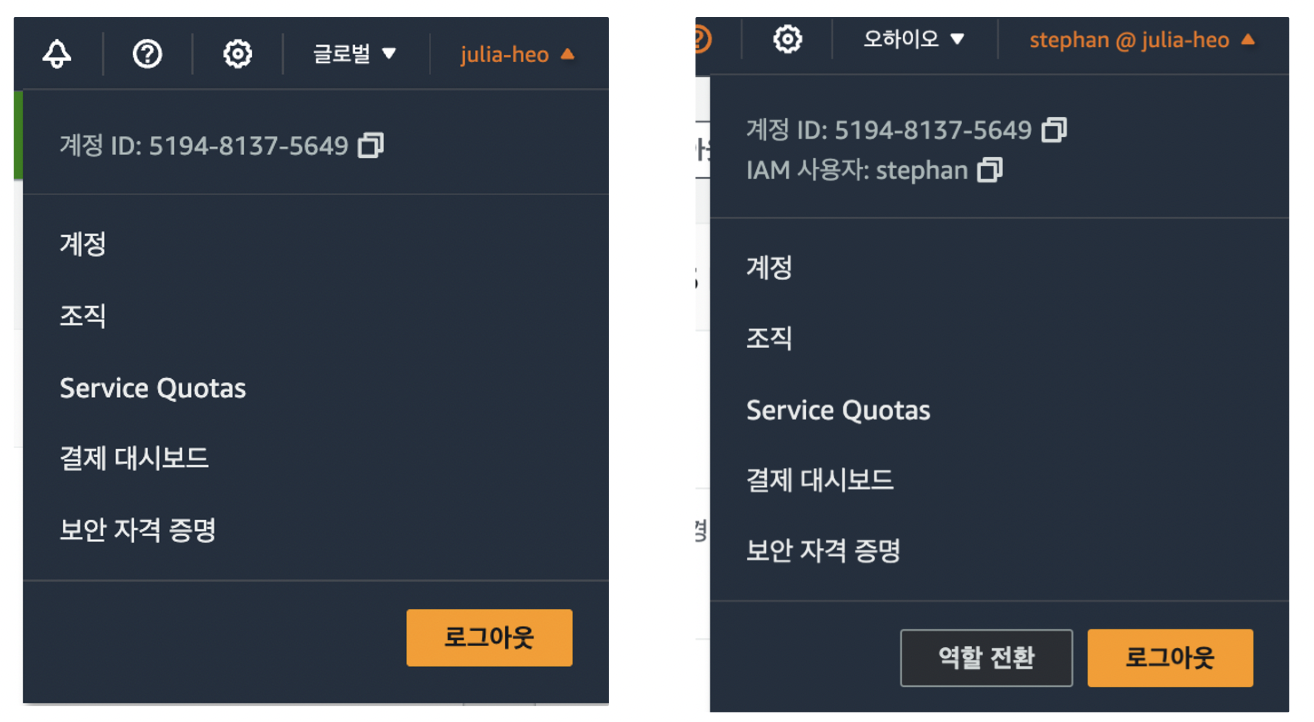

루트 사용자 vs IAM user

정책 변화주고 확인정책 작동방법

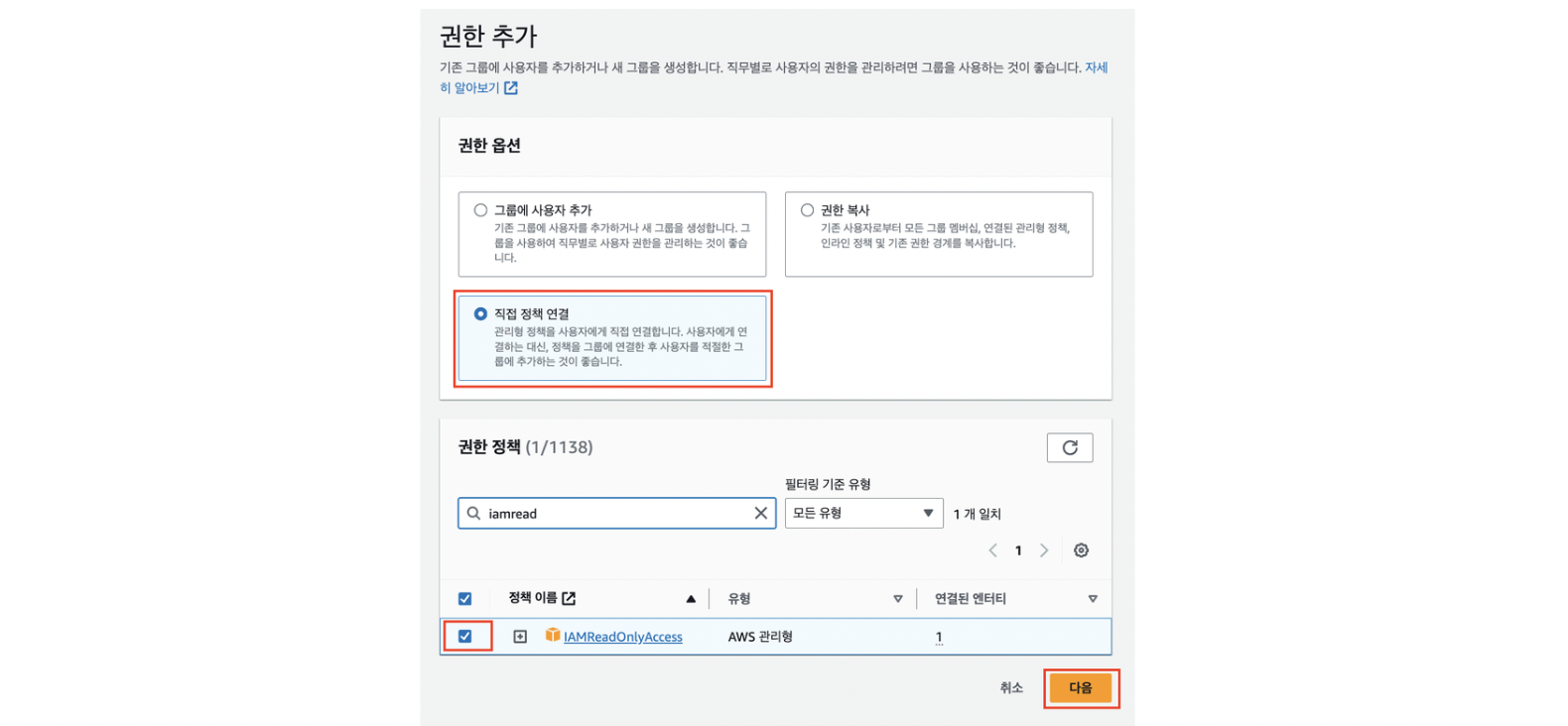

권한 변화주고 확인하기

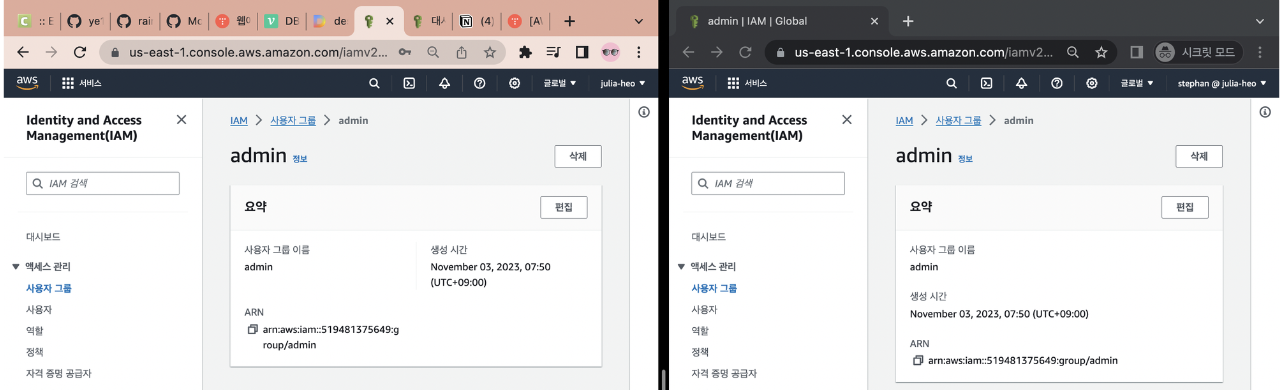

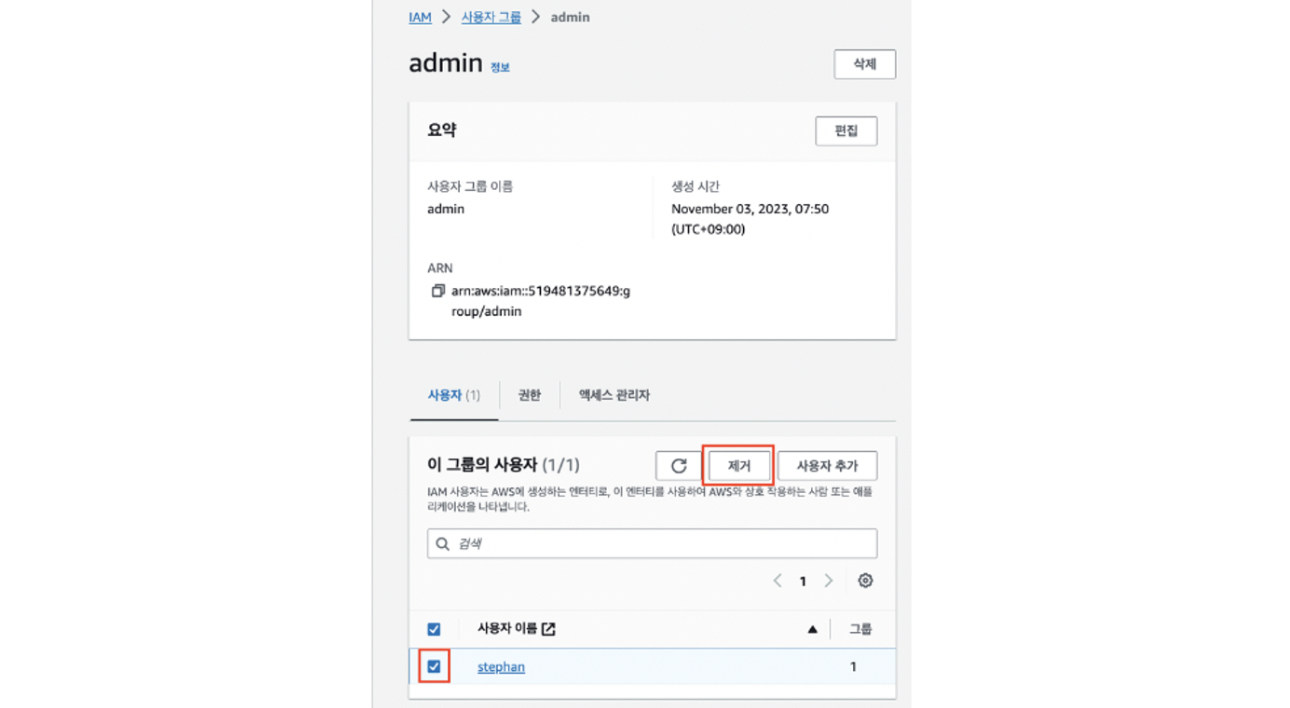

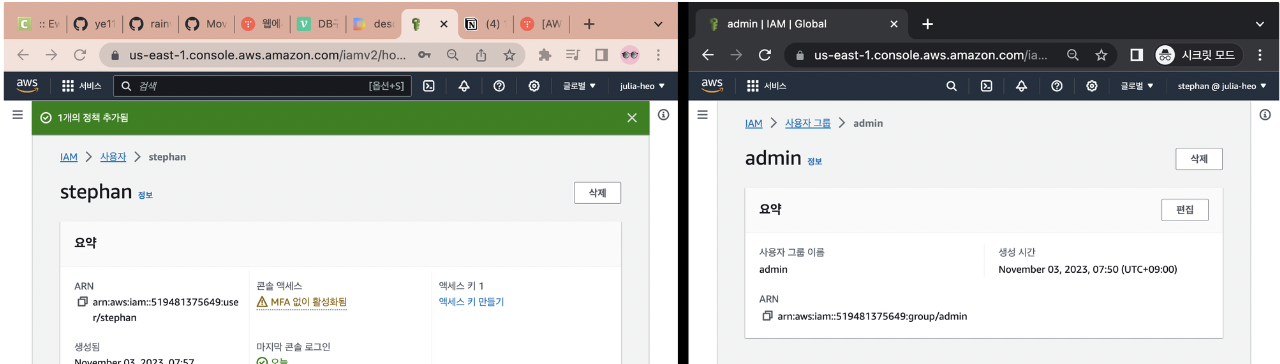

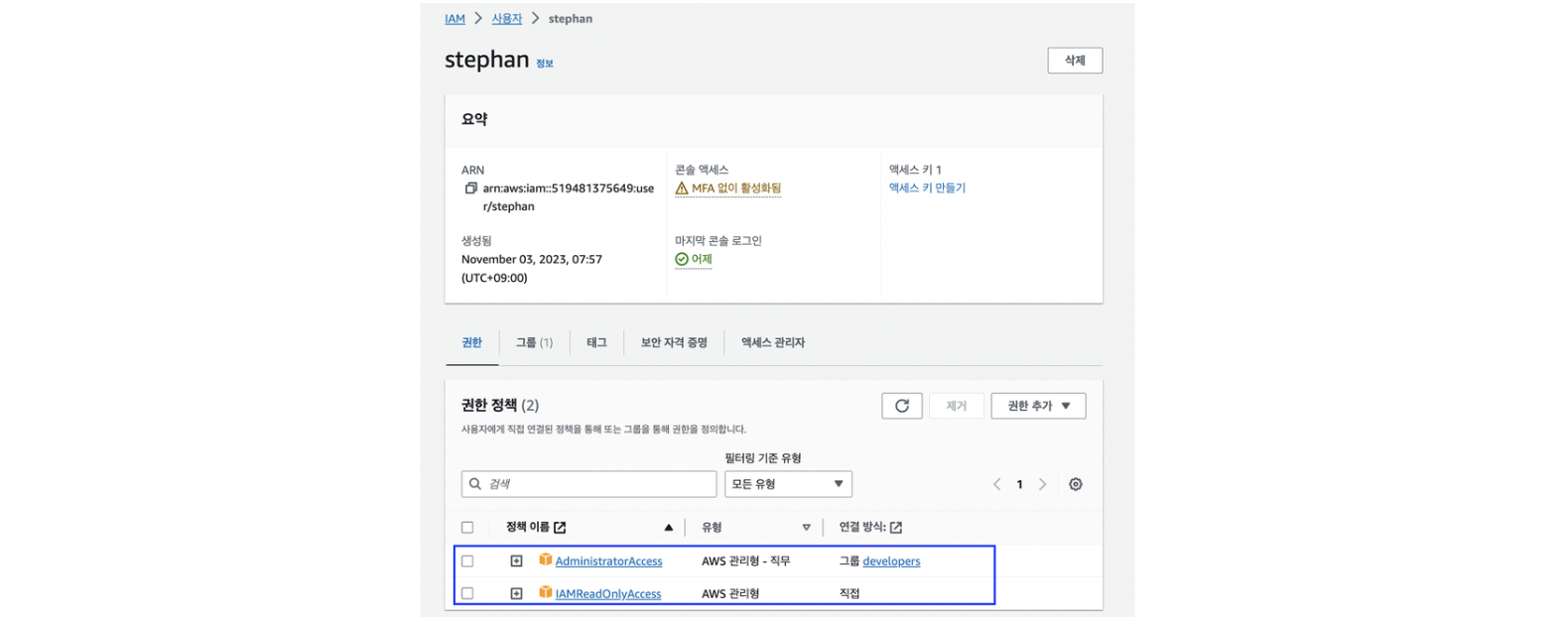

지금 iam user도 콘솔 잘 보임(왼쪽 루트사용자, 오른쪽 stephan) 관리자 그룹에서 stephan 삭제

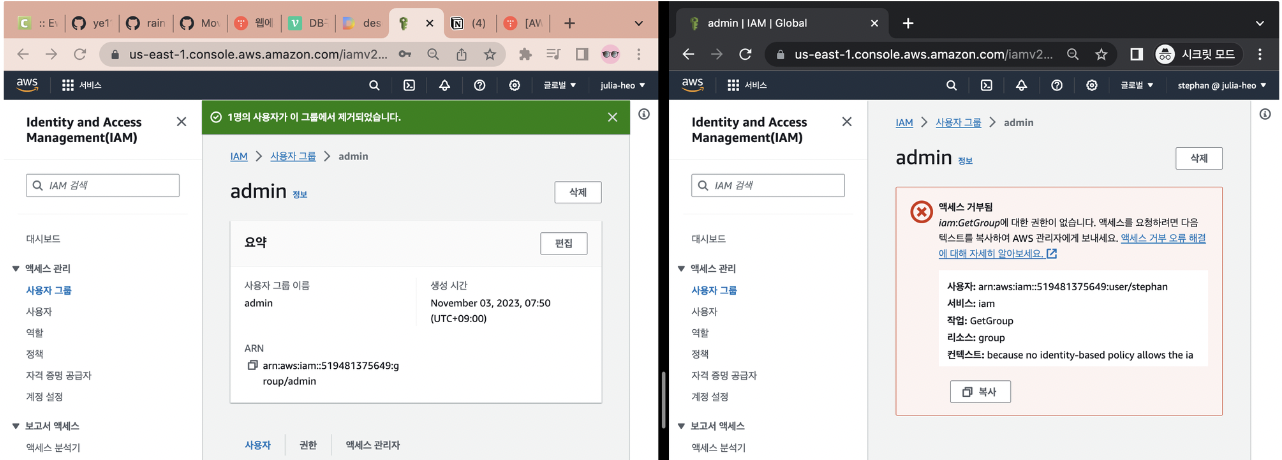

관리자 그룹에서 stephan 삭제 권한 없어져서 안보임

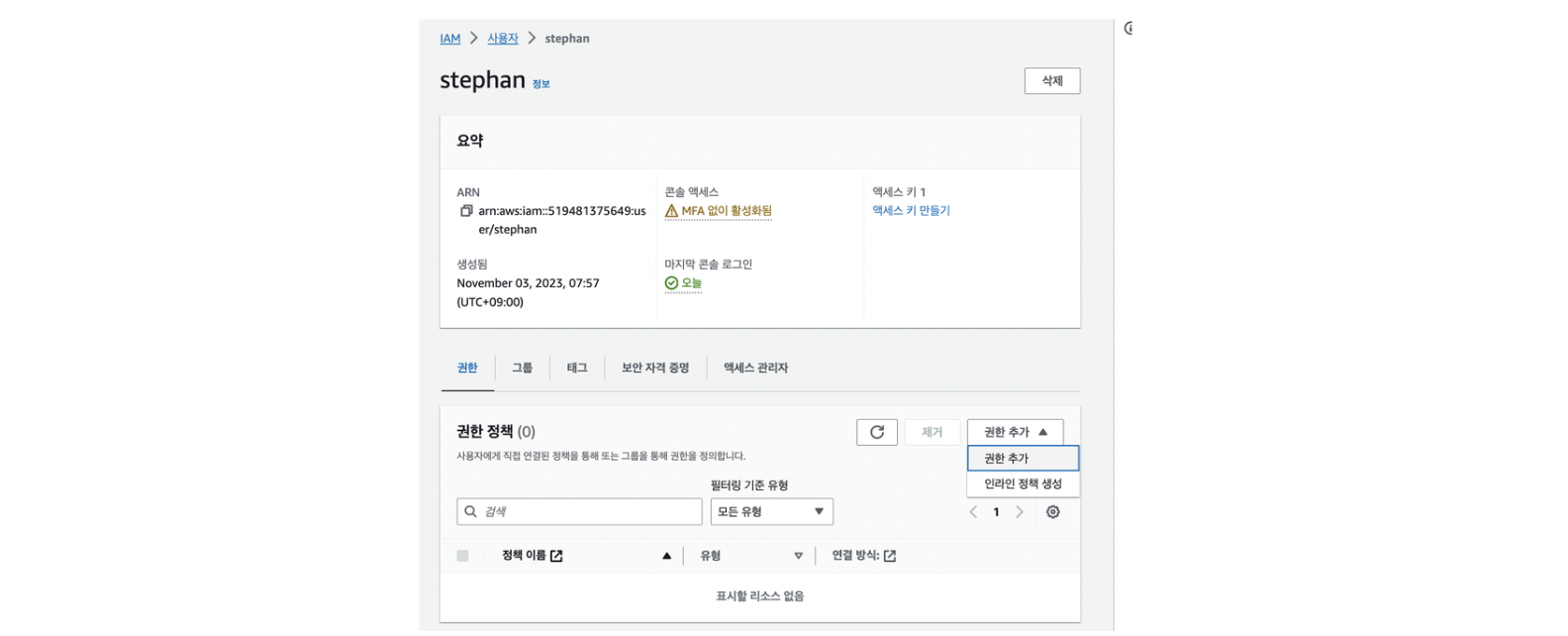

권한 없어져서 안보임 다시 root account에서 사용자에 들어가서

다시 root account에서 사용자에 들어가서

- 직접 권한 연결해주면 원래대로 돌아감

=>

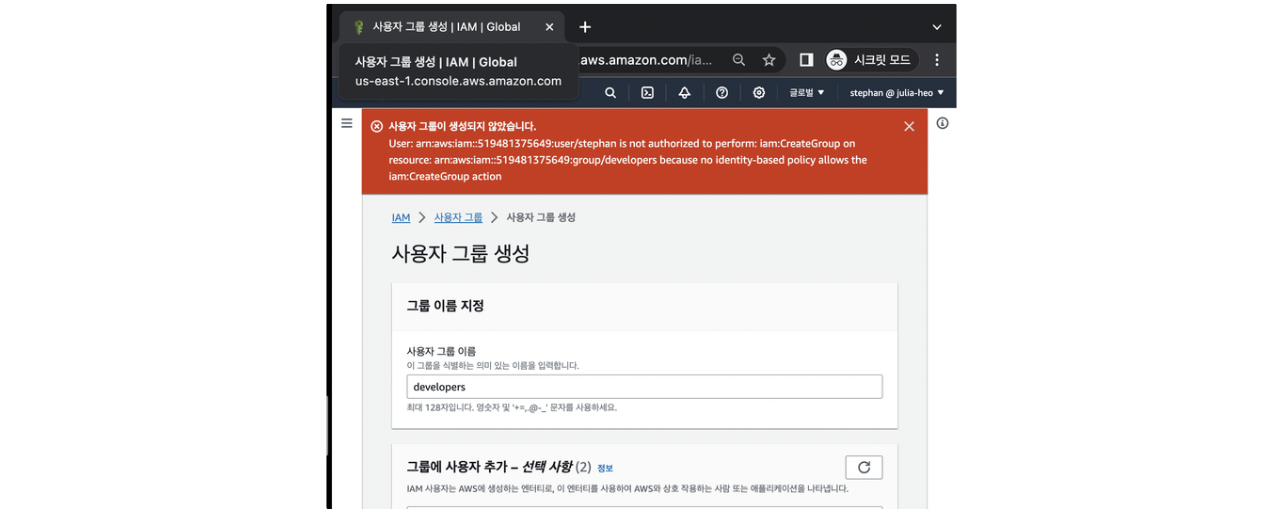

=> 그룹 생성의 권한은 없음

그룹 생성의 권한은 없음

- 그룹 생성해 stephan 추가

⇒ 두 그룹에 속함

⇒ 두 그룹에 속함

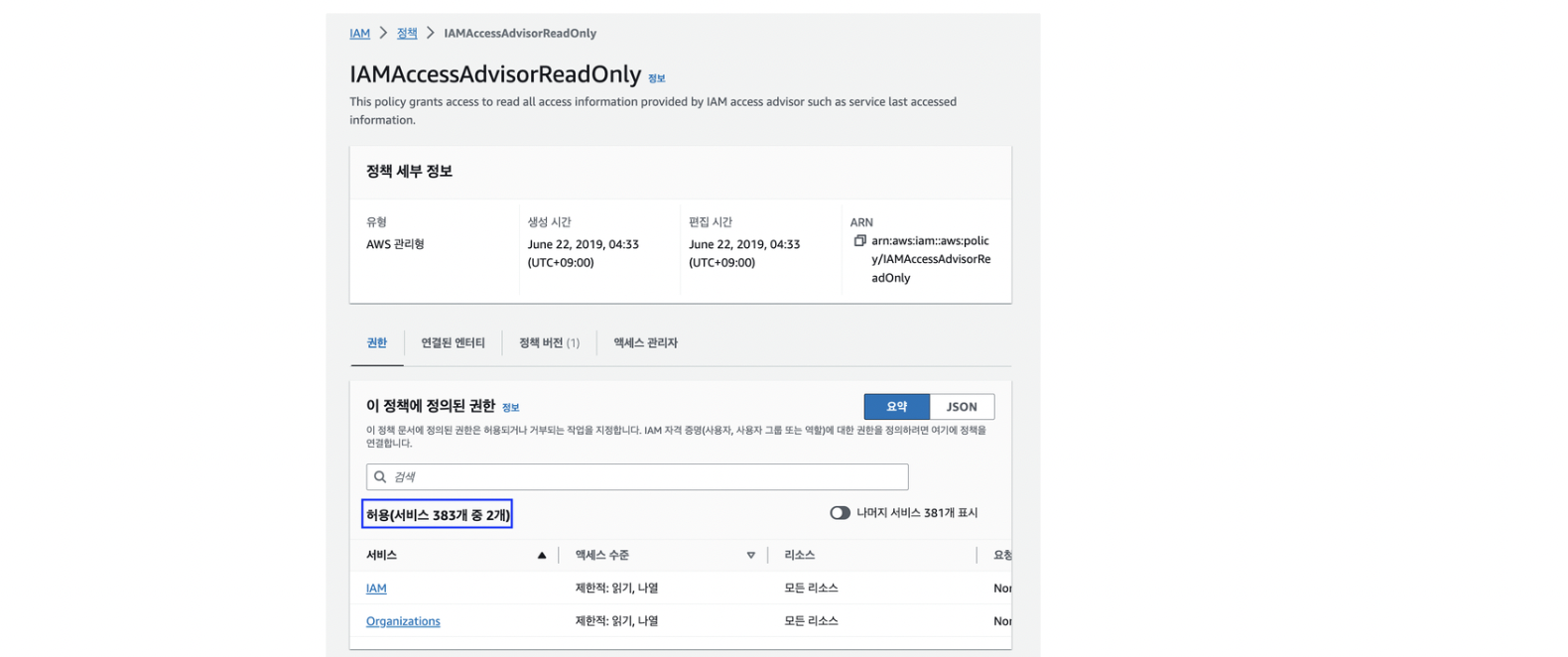

정책 작동방법

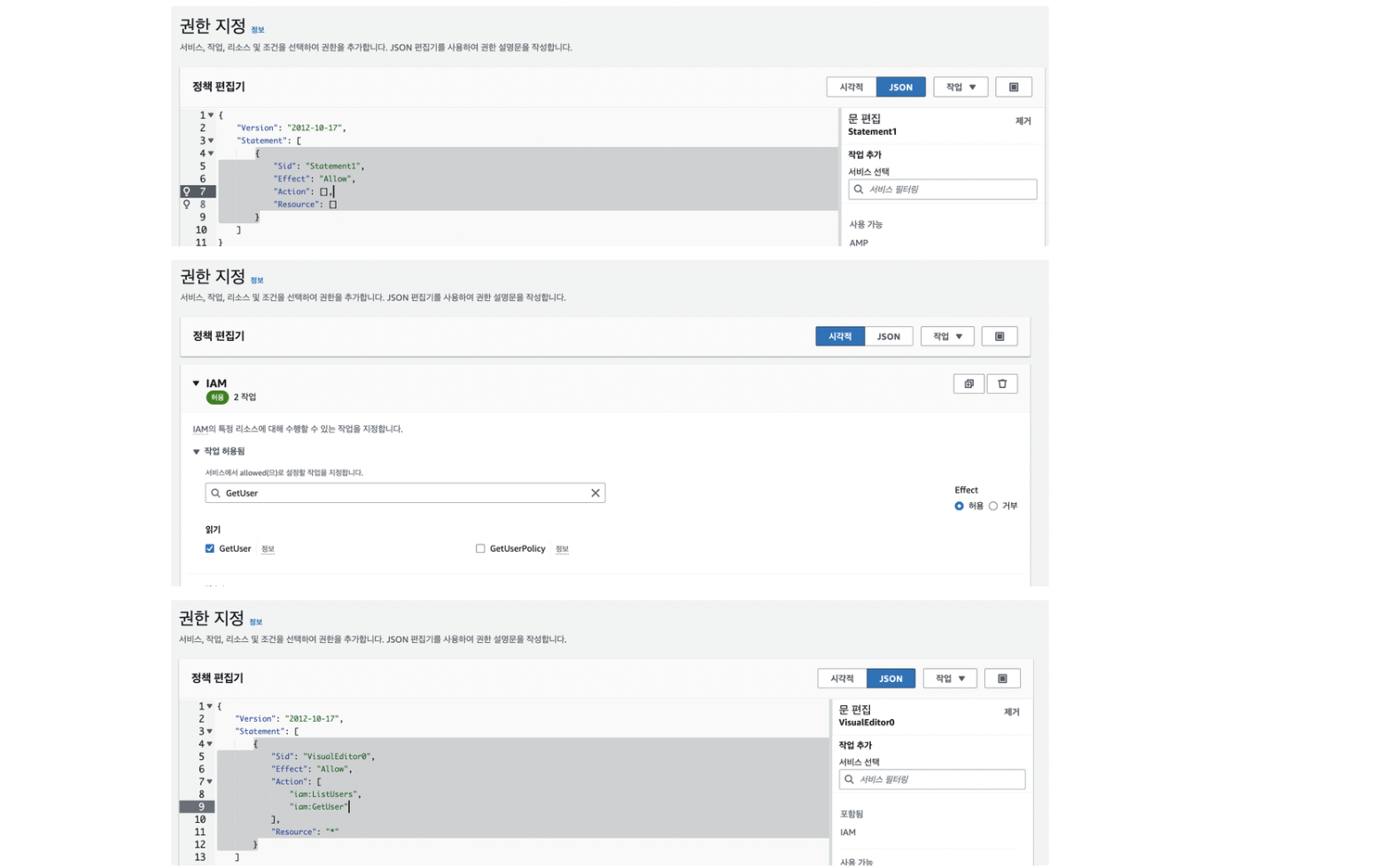

정책 작동 방법: 정책 생성도 가능:

정책 생성도 가능: visual editor에서 클릭하고 json으로 가면 추가되어있음

visual editor에서 클릭하고 json으로 가면 추가되어있음

MFA

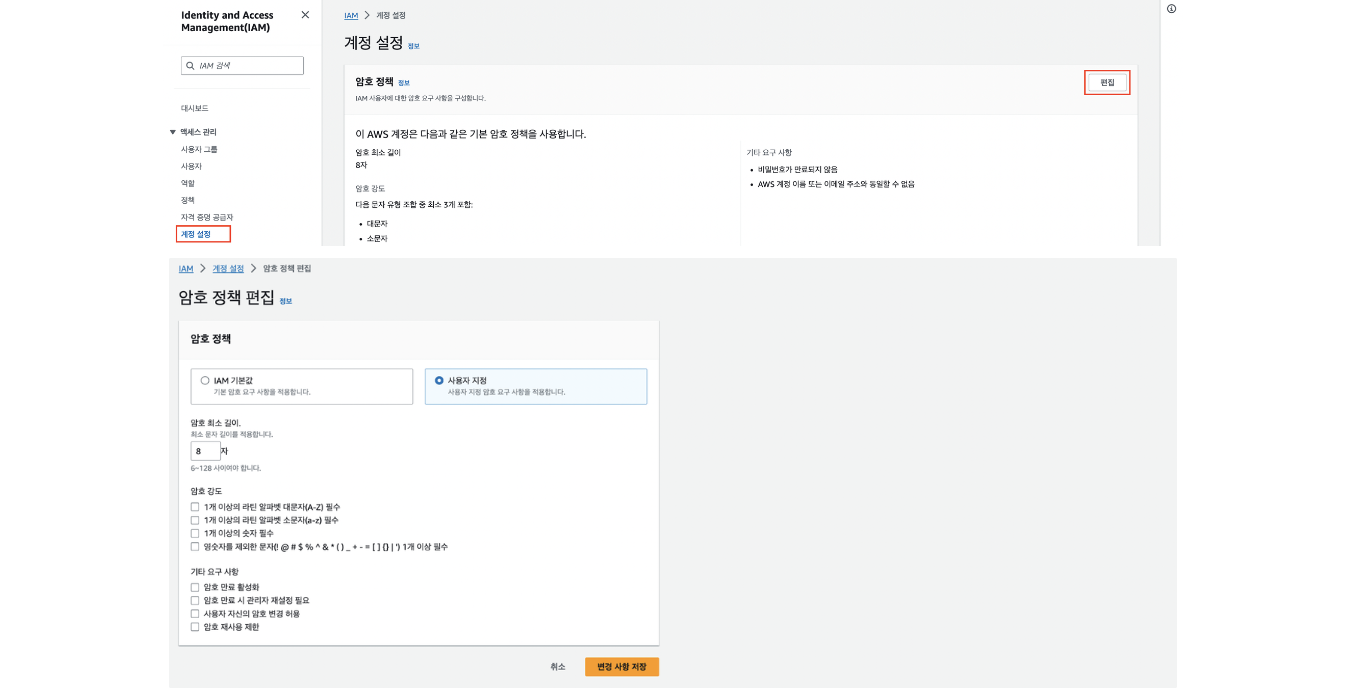

비밀번호 규칙 변경 가능

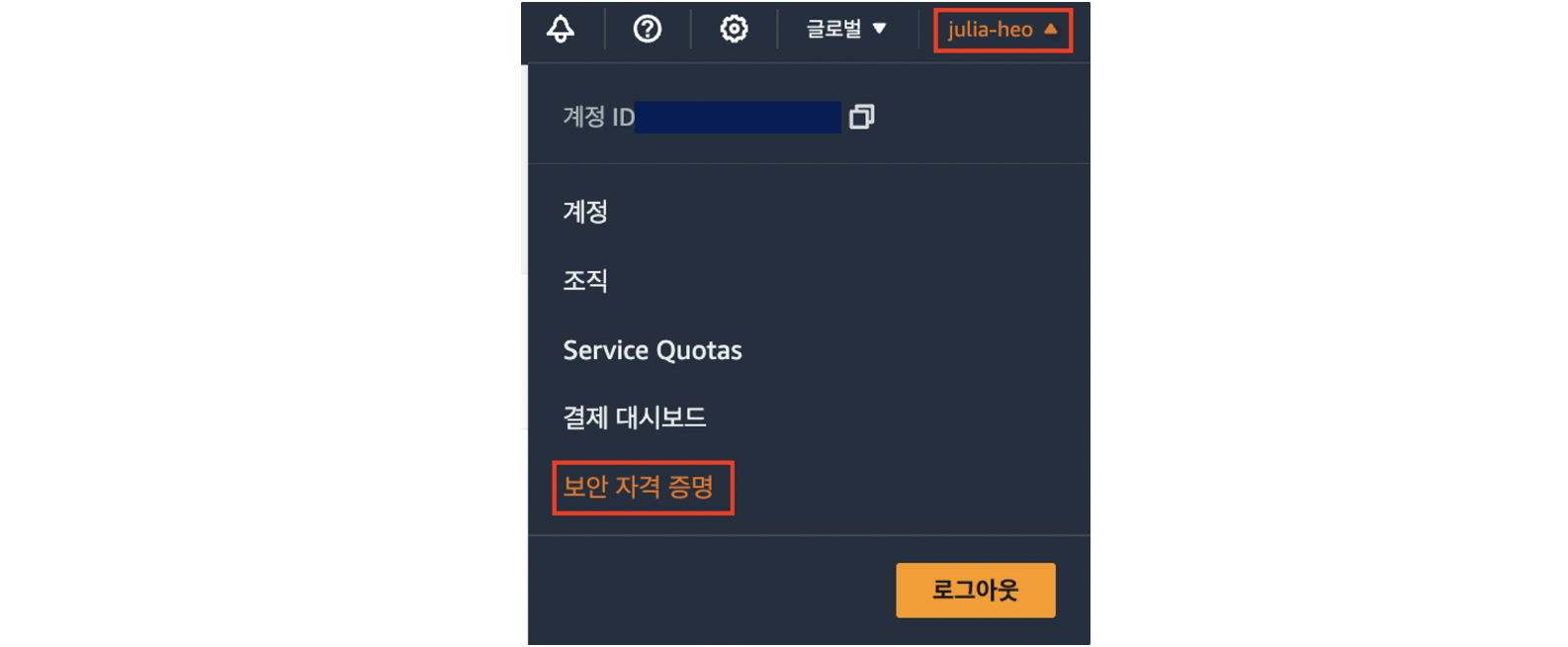

루트계정에 대한 멀티팩터 인증 설정(루트계정으로 로그인했을 때만 접근 가능) 이전에 했던 실습이다

이전에 했던 실습이다

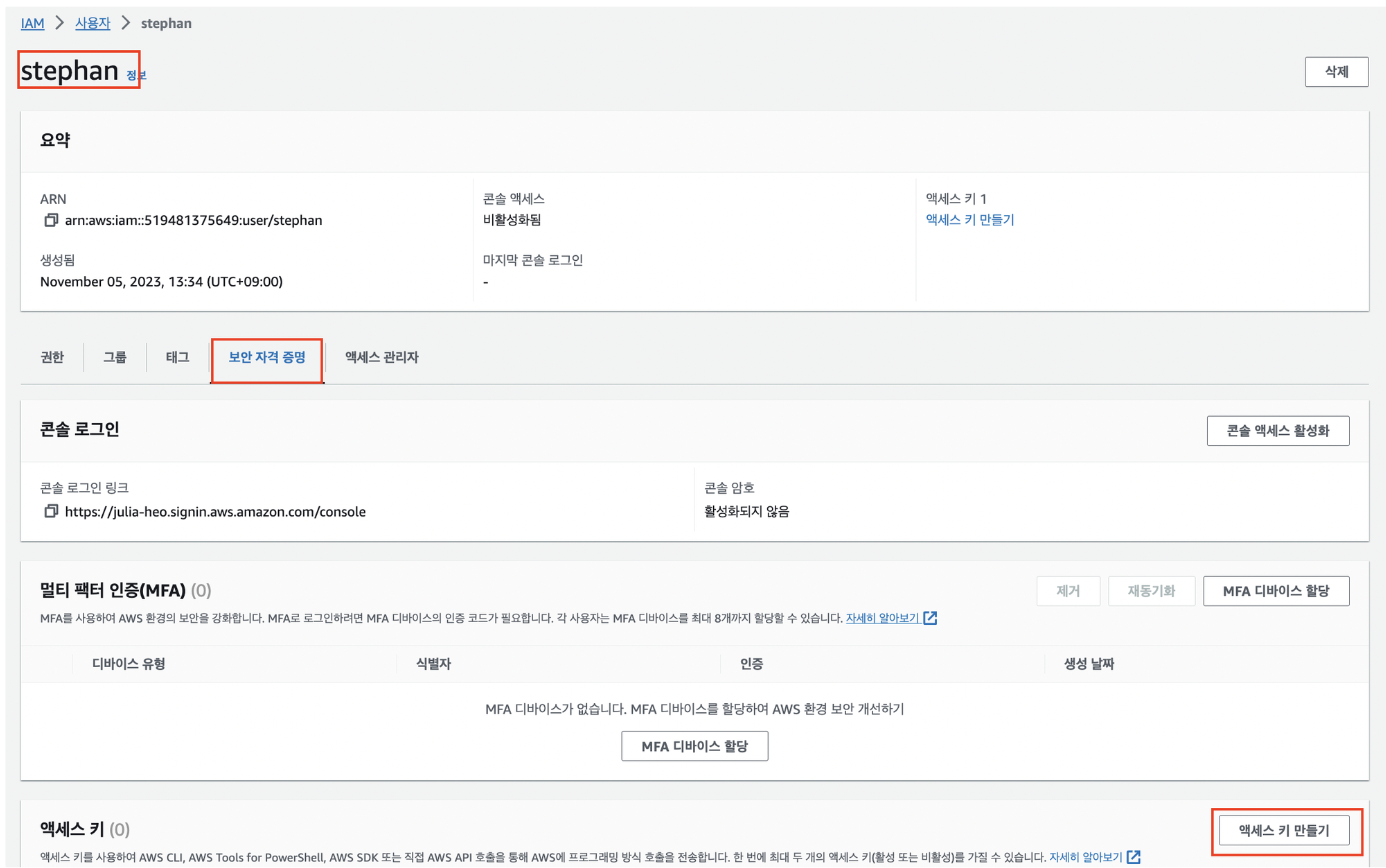

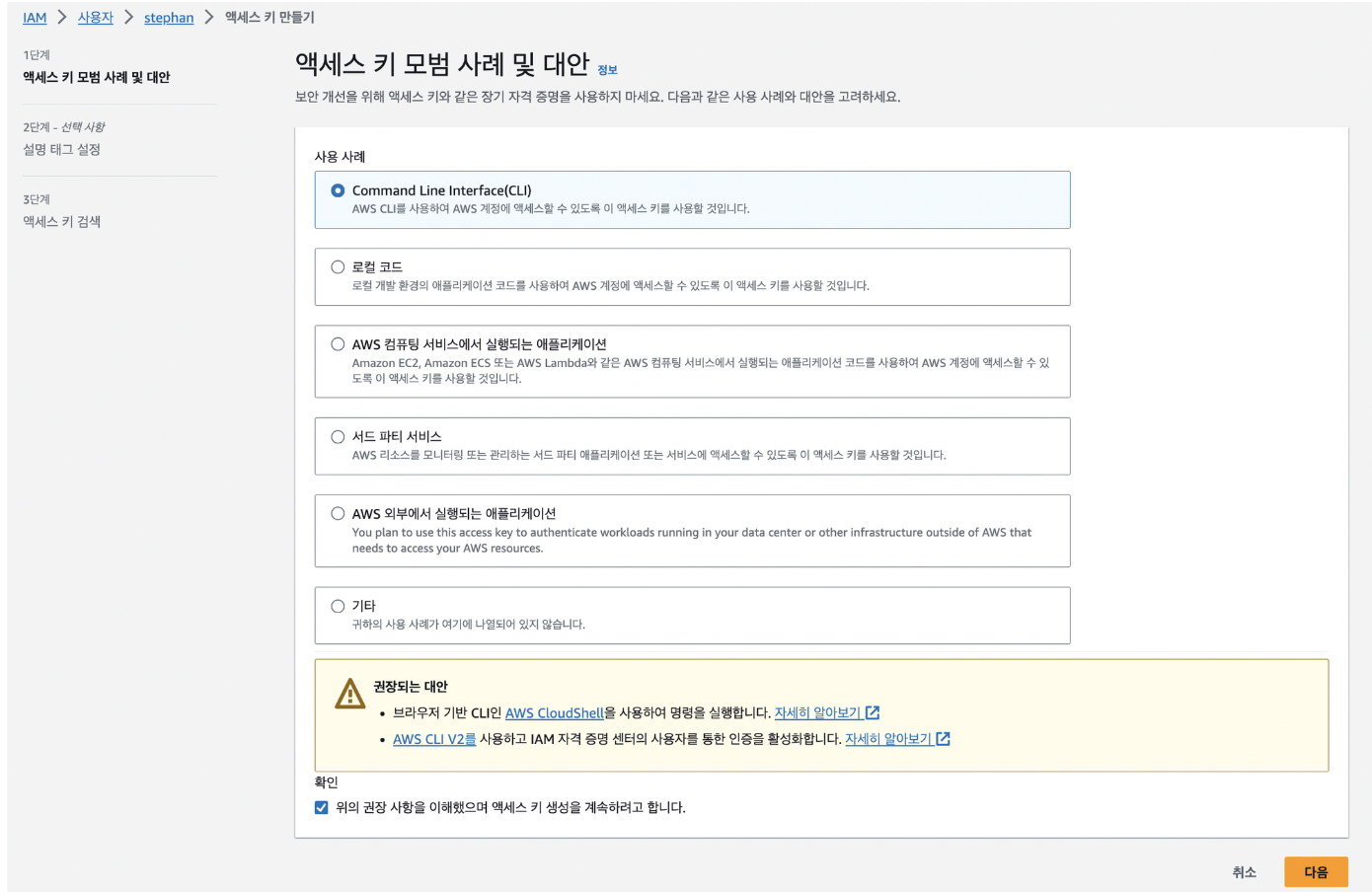

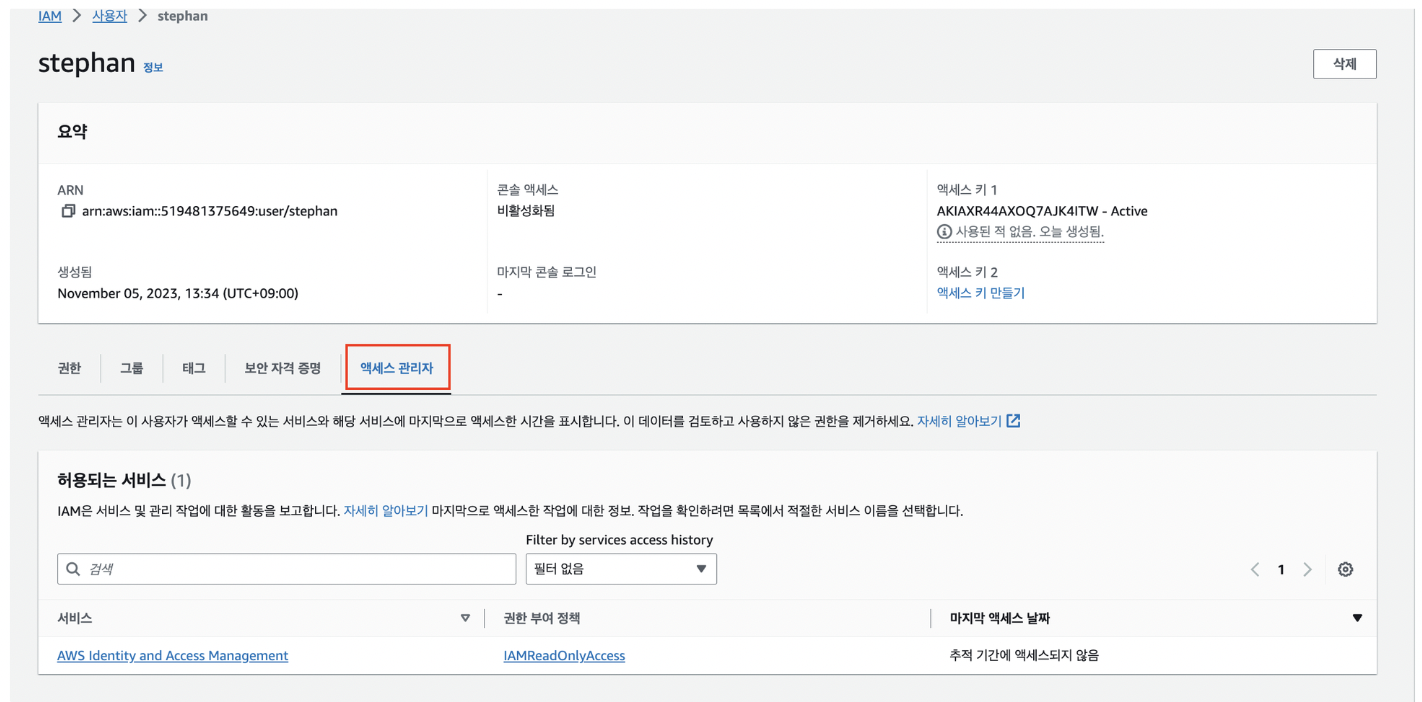

CLI(터미널, CloudShell)

터미널

https://docs.aws.amazon.com/ko_kr/cli/latest/userguide/getting-started-install.html

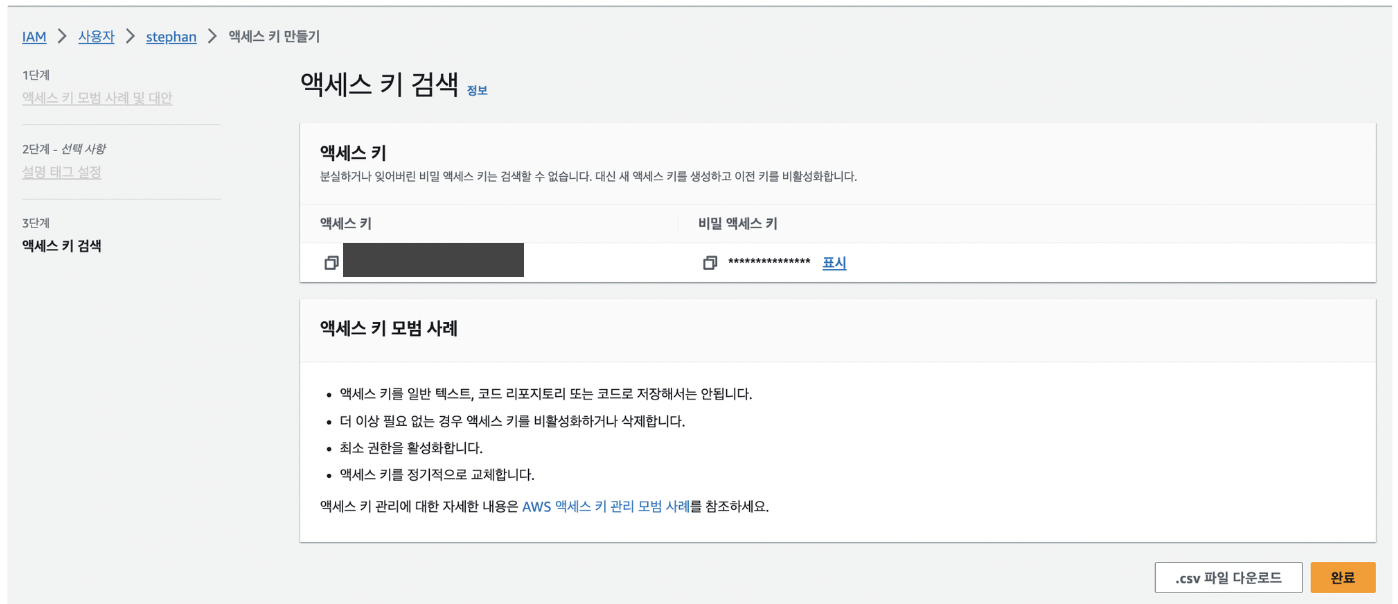

액세스 키 확인 가능한 유일한 시간

액세스 키 확인 가능한 유일한 시간

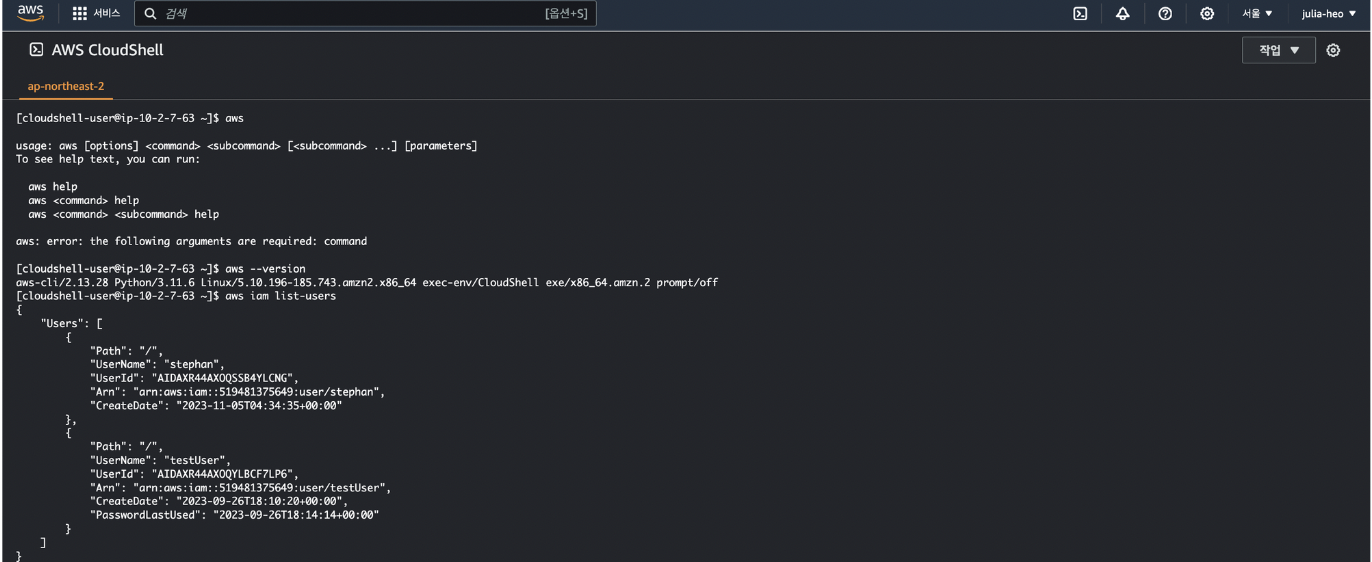

aws configure

aws iam list-users

⇒ 모든 사용자 나열

관련 권한 지우면 터미널창에서 이 명령어 수행도 안됨

CLI권한은 IAM콘솔에서 얻는 권한과 완전히 같다

터미널 대안:

AWS CloudShell: 리전 가용성

AWS CloudShell는 다음의 AWS 리전에서 사용할 수 있습니다.

- 미국 동부(오하이오)

- 미국 동부(버지니아 북부)

- 미국 서부(오리곤)

- 아시아 태평양(뭄바이)

- 아시아 태평양(시드니)

- 아시아 태평양(도쿄)

- 유럽(프랑크푸르트)

- 유럽(아일랜드)

CloudShell은 AWS 클라우드에서 무료로 사용 가능한 터미널같은 개념

--region: API 호출을 할 리전 지정(default 지금 로그인한 계정

CloudShell 전체 저장소

여기서 파일 생성하면 새로고침해도 그대로 존재함

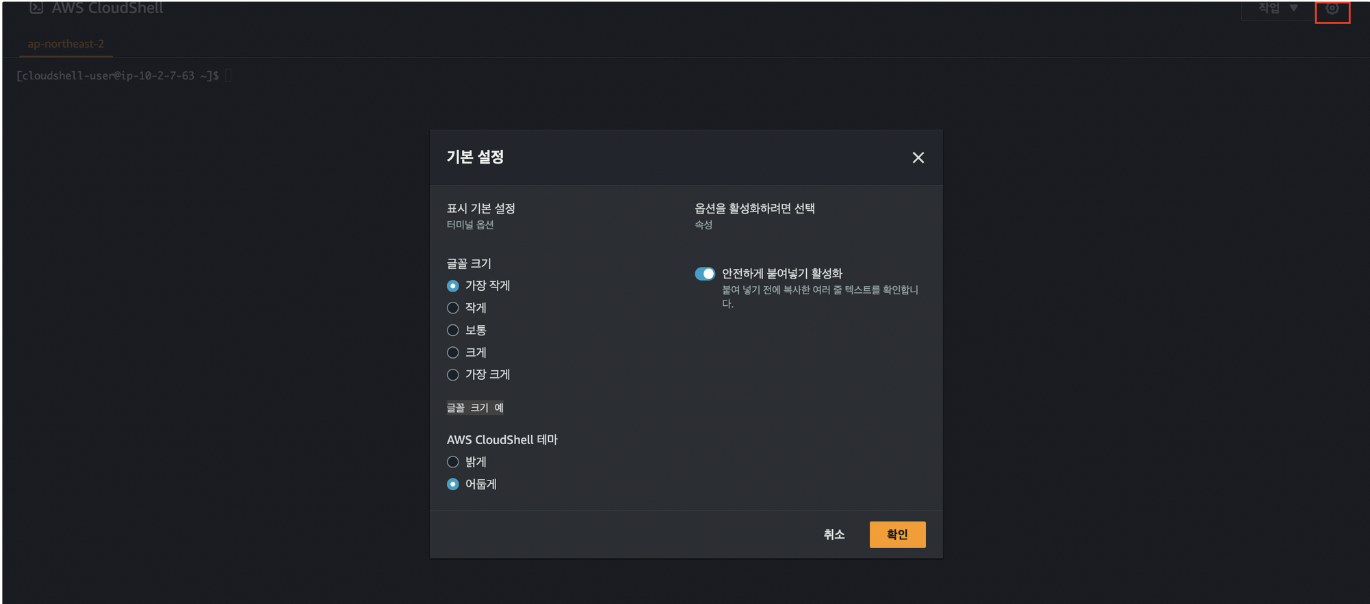

글씨크기 테마 등 구성 가능

작업>경로 쳐서 파일 다운로드 가능

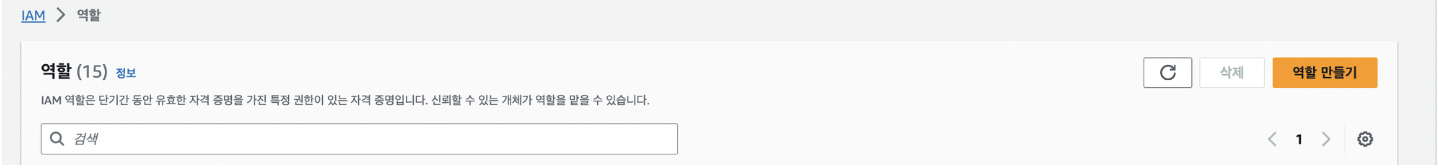

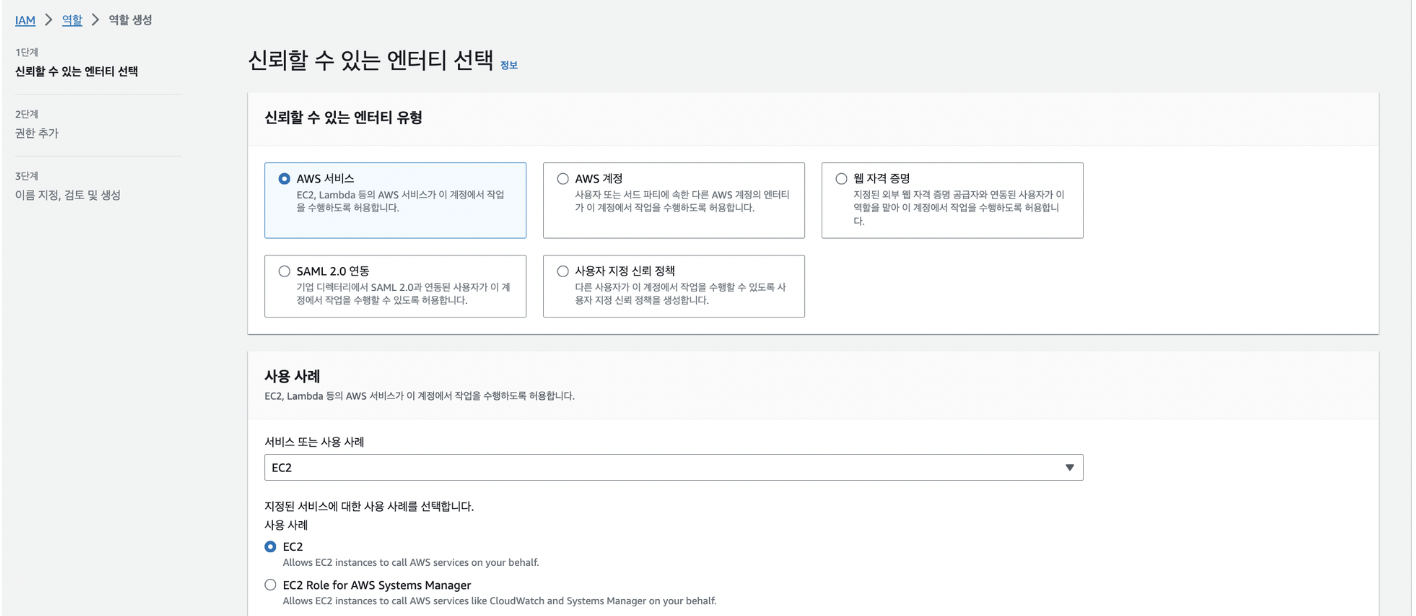

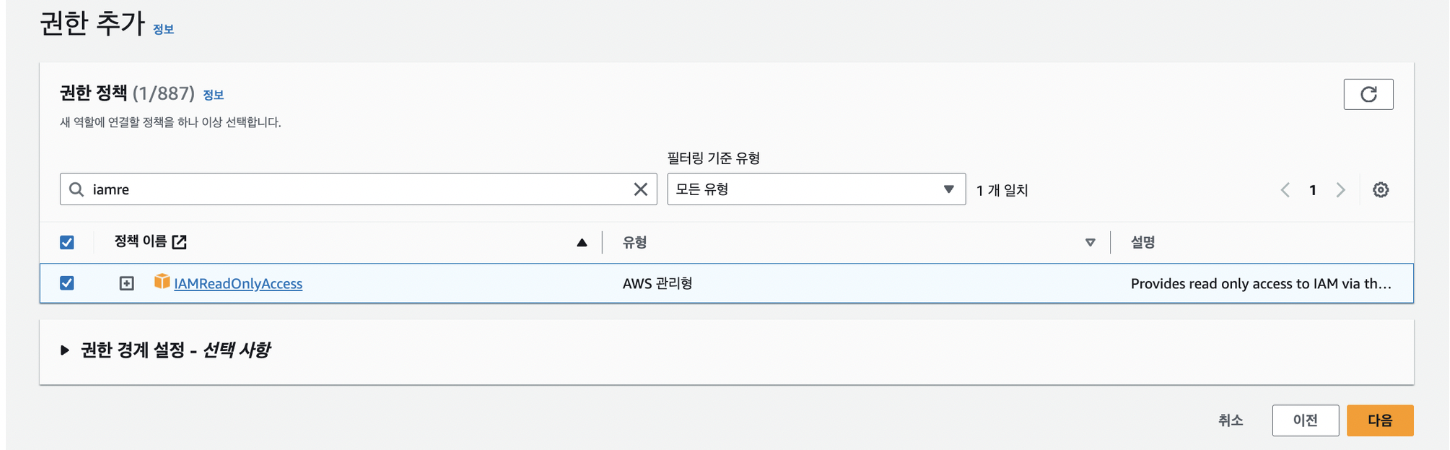

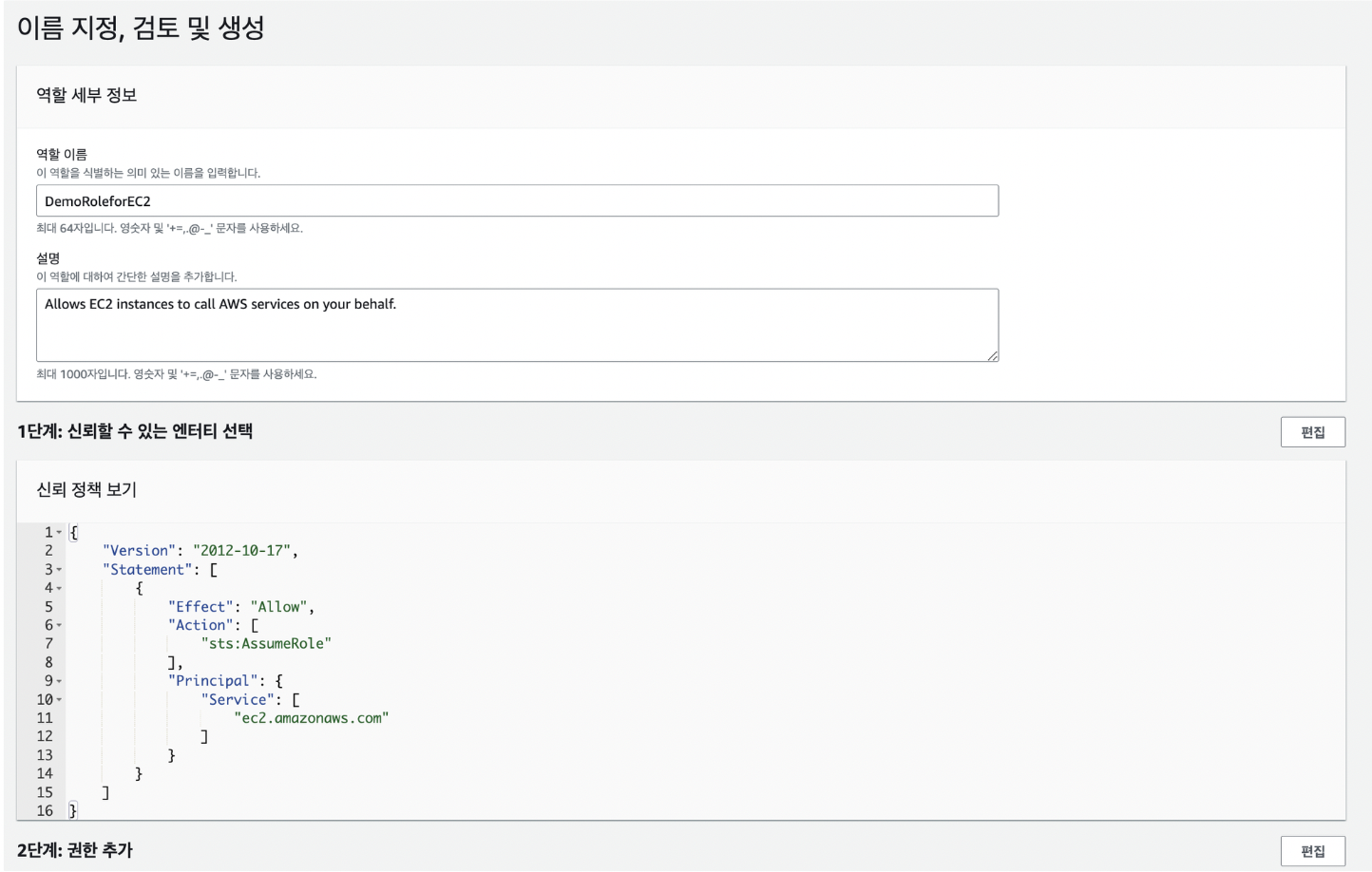

IAM Role 생성

사용할 서비스 선택

사용할 서비스 선택

나중에 사용할것임

나중에 사용할것임

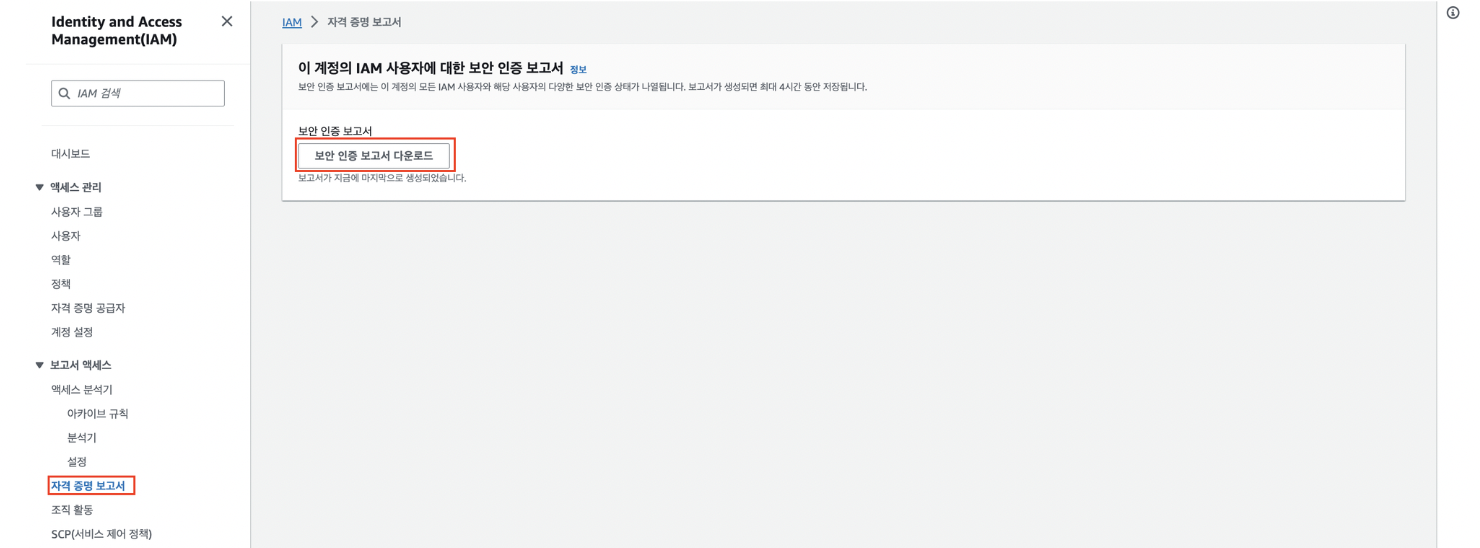

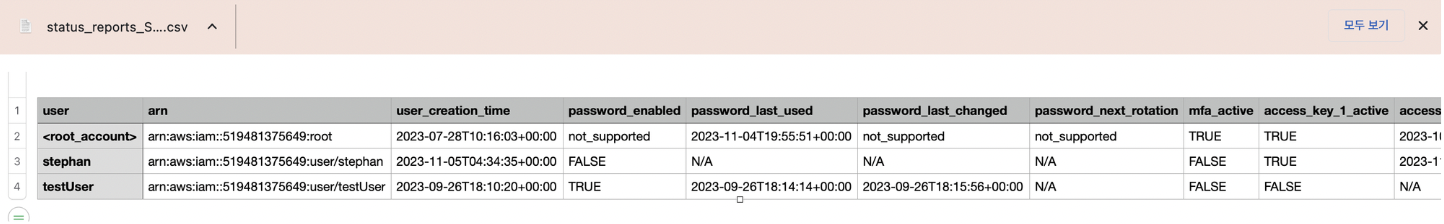

IAM Security Tools 생성, 확인

자격 증명 보고서 만들자

최근 4시간만 추적

최근 4시간만 추적

한번도 접속 안했다거나 하는 기록이 권한 변경의 근거가될수있음