보안

보안은 솔루션이다

보안의 수준은 보안 솔루션들의 연계를 얼마나 효율적으로 하는가에 따라서 달라진다.

방화벽 Firewall, F/W

TCP/IP 레벨에서 IP/Port 신뢰 여부를 기준으로 구분해주는 접근 제어 기반의 보안 솔루션

특징

- 보안 솔루션의 대표 주자

- IP 주소와 포트 기반으로 차단하는 솔루션

- 외부로부터의 불법 침입과 내부의 불법 정보 유출을 방지하고, 내/외부 네트워크의 상호 간 영향을 차단한다.

- 외부의 인터넷(Internet)과 내부의 사설망(Intranet)을 구분하는 관문 역할

기능

- 접근 제어: 송/수신자의 IP 주소, 프로토콜(TCP, UDP), 서비스 포트 번호로 패킷 필터링

- 트래픽에 대한 사용자 신분 인증(증명)

- 트래픽에 대한 접속 정보/작업 내역 기록

- 프락시: 네트워크 IP 주소를 대체하고, 실제 IP 주소를 인터넷 상에서 효과적으로 숨긴다.

- 네트워크 주소 변환(NAT): 내부 사설 주소와 외부 공인 주소 변환 수행

구축 유형

- 네트워크 라인에 직접 연결 In-Line하는 형태의 네트워크 방식

- Screaning Router

- Bastion Host

- 네트워크 + 별도의 관문 역할도 수행하는 게이트웨이 방식

- Dual-Homed Gateway

- Screened Host Gateway

- Screened Subnet Gateway

한계

- 침입자에 대한 알람 미수행

- 내부자 보안 침해 문제

- 바이러스 공격

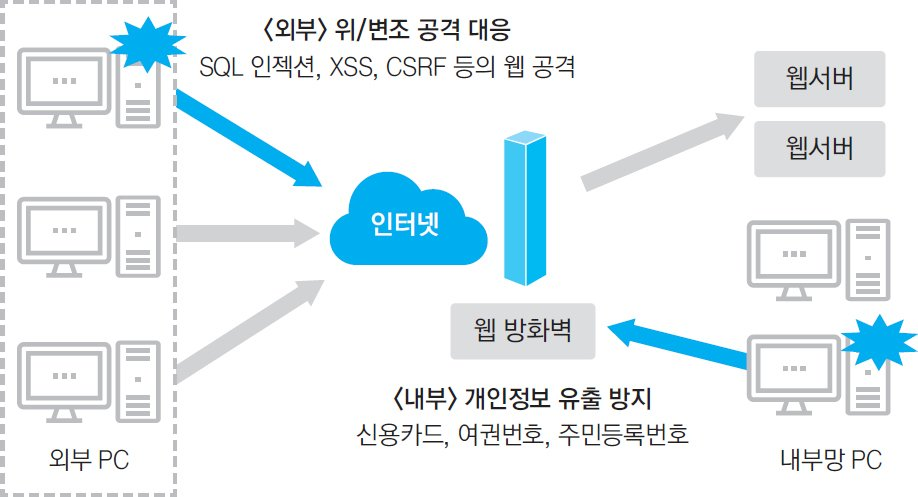

웹 방화벽 Web Application Firewall, WAF

웹서버로 들어오는 HTTP 트래픽을 검사하여 악의적인 코드나 공격 유형이 포함된 웹 트래픽을 차단해 주는 방화벽

특징

- 패킷의 실제 데이터와 애플리케이션 프로토콜 기반의 공격을 막아주는 솔루션

- 일반 방화벽과 다르게 패킷의 payload(내용)을 직접 확인해서 웹의 다양한 방식의 공격을 차단한다.

- 주로 사용자의 요청 검사

- 공격 -> 애플리케이션의 접근 제어 및 권한을 탈취하기 위한 버퍼 오버플로우(BOF), 얻을 수 없는 데이터의 조회를 수행하는 SQL 인젝션, 스크립트 수행을 통해 정보를 유출하는 XSS, 외부에 유출될 수 있는 개인 정보 등

- 웹에 최적화되어있다.

- HTTPS로 암호화된 웹 트래픽은 방화벽에서 보이지 않는 형태로 전달되기 때문에 일상 트래픽뿐만 아니라 공격도 전혀 탐지하지 못 한다.

- SSL 복호화, SL Offloading 통해 암호화된 트래픽도 해독한다.

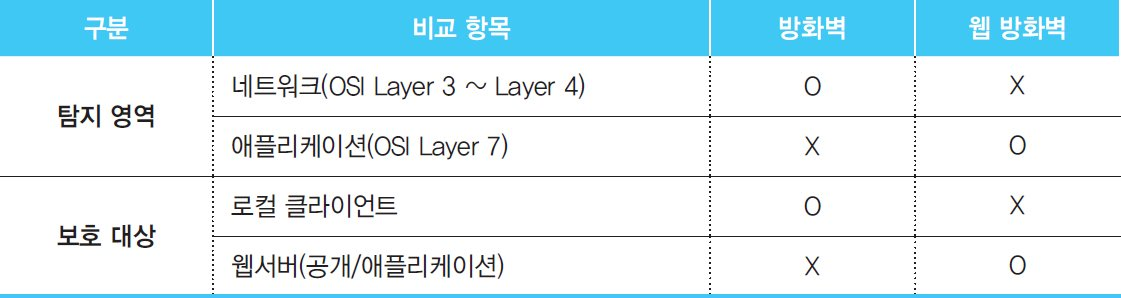

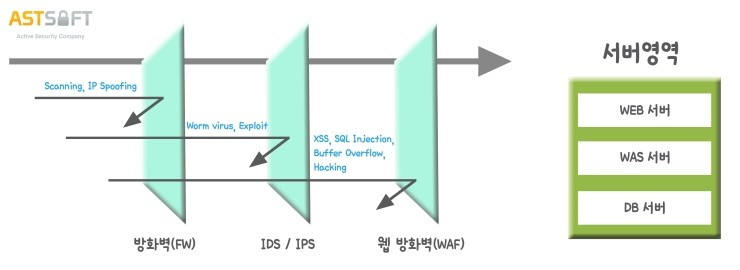

정리

공통점

- 방화벽과 웹 방화벽은 둘 다 악의적인 공격에 대해 탐지하고 차단하는 기능을 수행한다.

차이점

- 배치되는 위치와 막을 수 있는 공격이 다르다.

- 방화벽: OSI 7 layer에서 네트워크 계층, 웹 방화벽: OSI 7 layer에서 응용 계층을 방어

- 방화벽, IDS, IPS 같은 솔루션은 암호화된 통신 내용을 복호화할 수 없어 웹 공격에 대해 탐지/방지하는데 한계가 있다. 따라서 해킹과 같은 웹 공격을 막기 위해서는 웹 방화벽이 꼭 필요하다.