1번

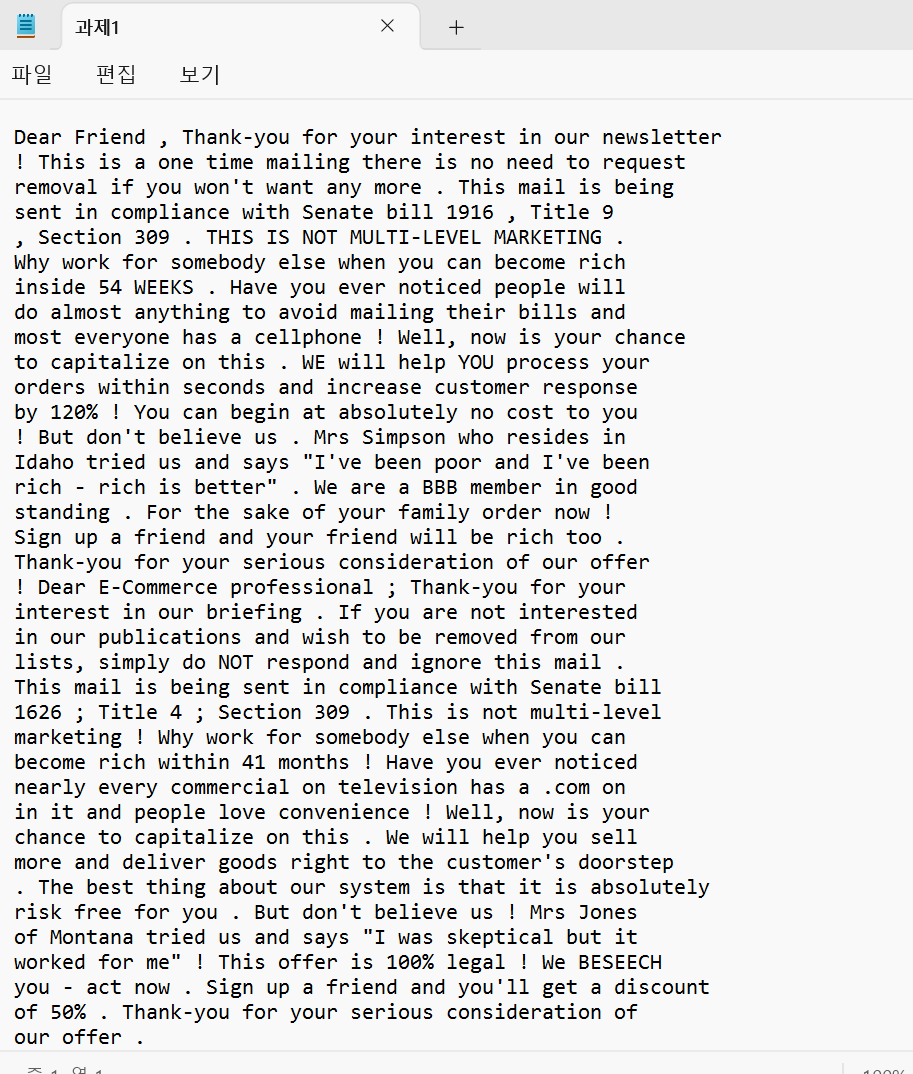

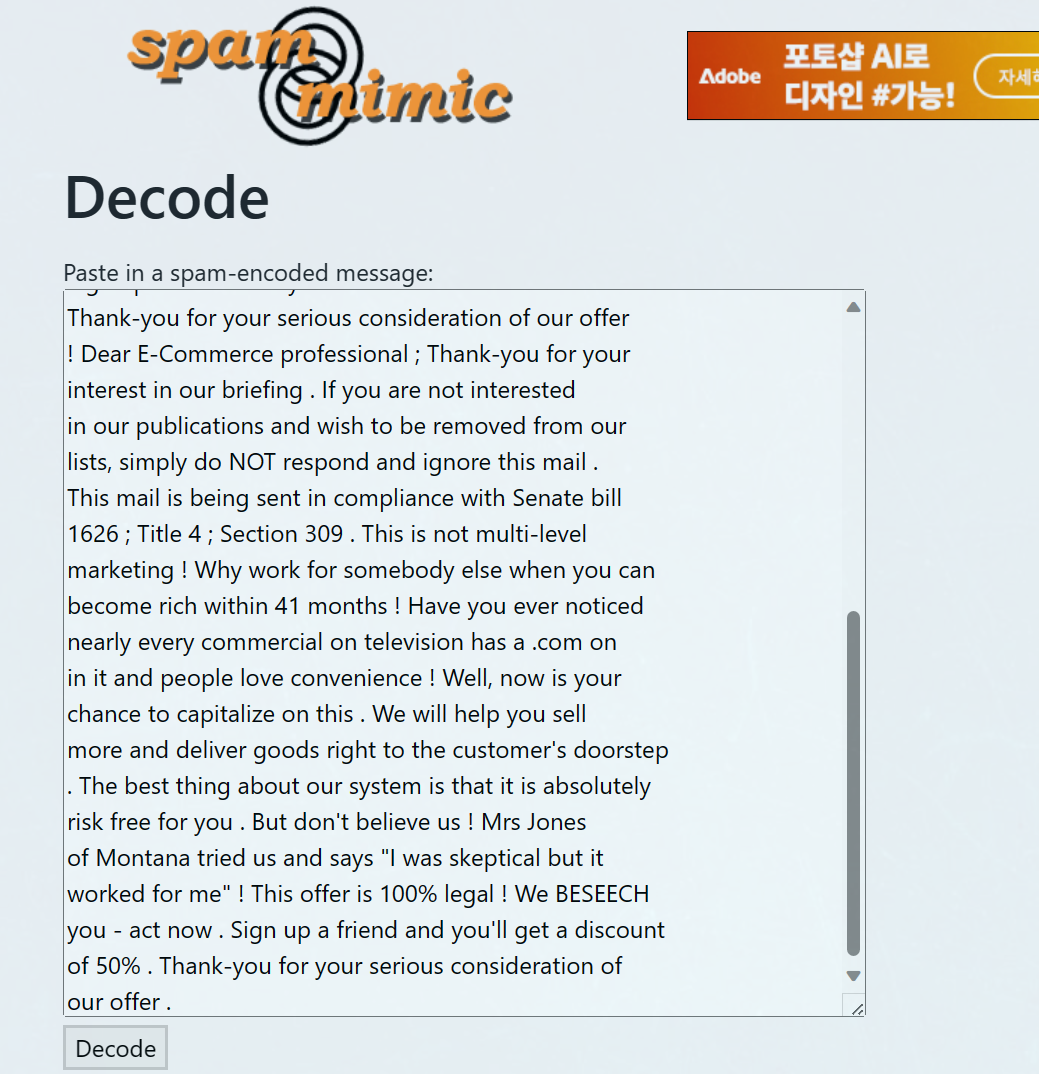

과제1 파일을 열어보니 텍스트 파일의 편지가 들어 있다. 예전에 비슷한 문제를 본 것 같아서 해당 사이트를 들어가서 해독한다.

잘 모르겠어서 힌트를 보니 flag를 보내주기로 했는데 스팸 메일이 왔다고 한다.

잘 모르겠어서 힌트를 보니 flag를 보내주기로 했는데 스팸 메일이 왔다고 한다.

Flag: EVI$ION{2023_6th_fighting}

2번

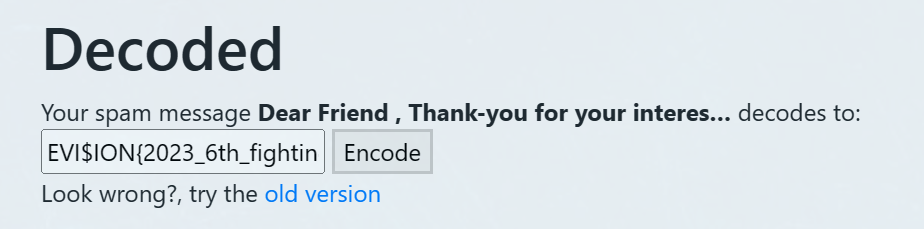

Stegsolve 이용해서 추출한 파일 분석된 것을 보니 IEND에 EOF에 추가 바이트가 있다고 적혀있다.

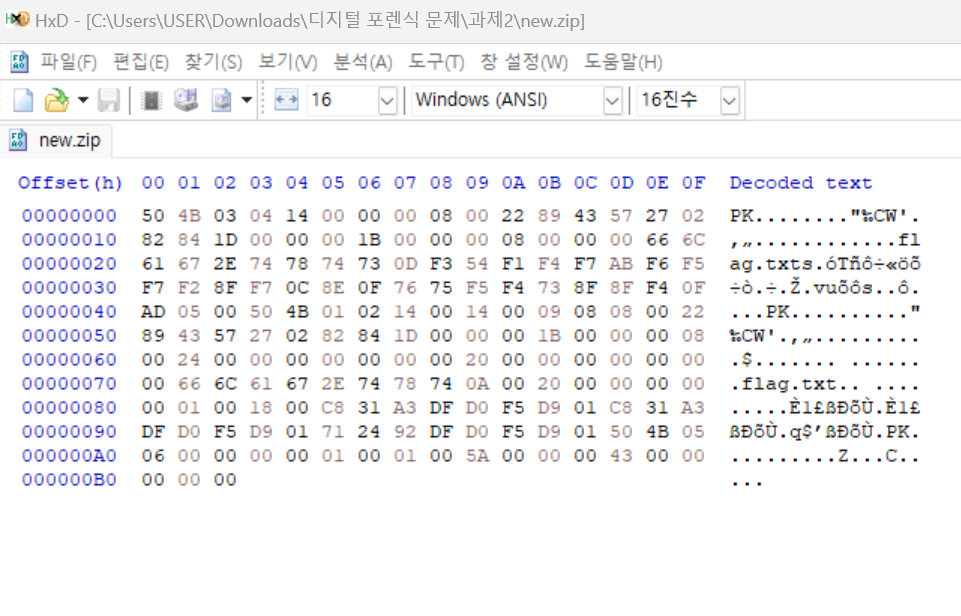

해당 Hex 값을 복사해서 HxD를 이용해서 새로운 파일을 생성해준다. 파일 시그니처를 검색해보니 zip파일인 것을 알 수 있다.

해당 Hex 값을 복사해서 HxD를 이용해서 새로운 파일을 생성해준다. 파일 시그니처를 검색해보니 zip파일인 것을 알 수 있다.

new라는 이름의 새로운 zip파일을 만들어준다.

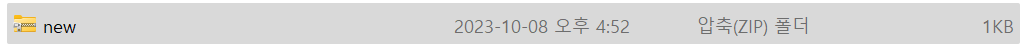

7zip을 이용해서 압축 파일과 그 안에 있는 flag.txt 파일을 확인해보니 flag를 찾을 수 있었다.

Flag: EVI$ION{MOJO_IS_SEEING_YOU}

3번

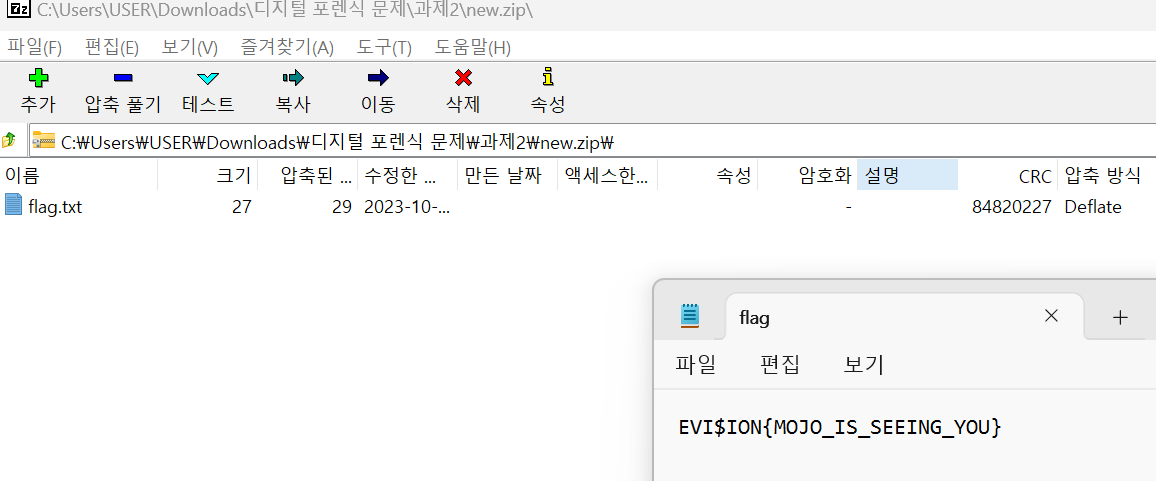

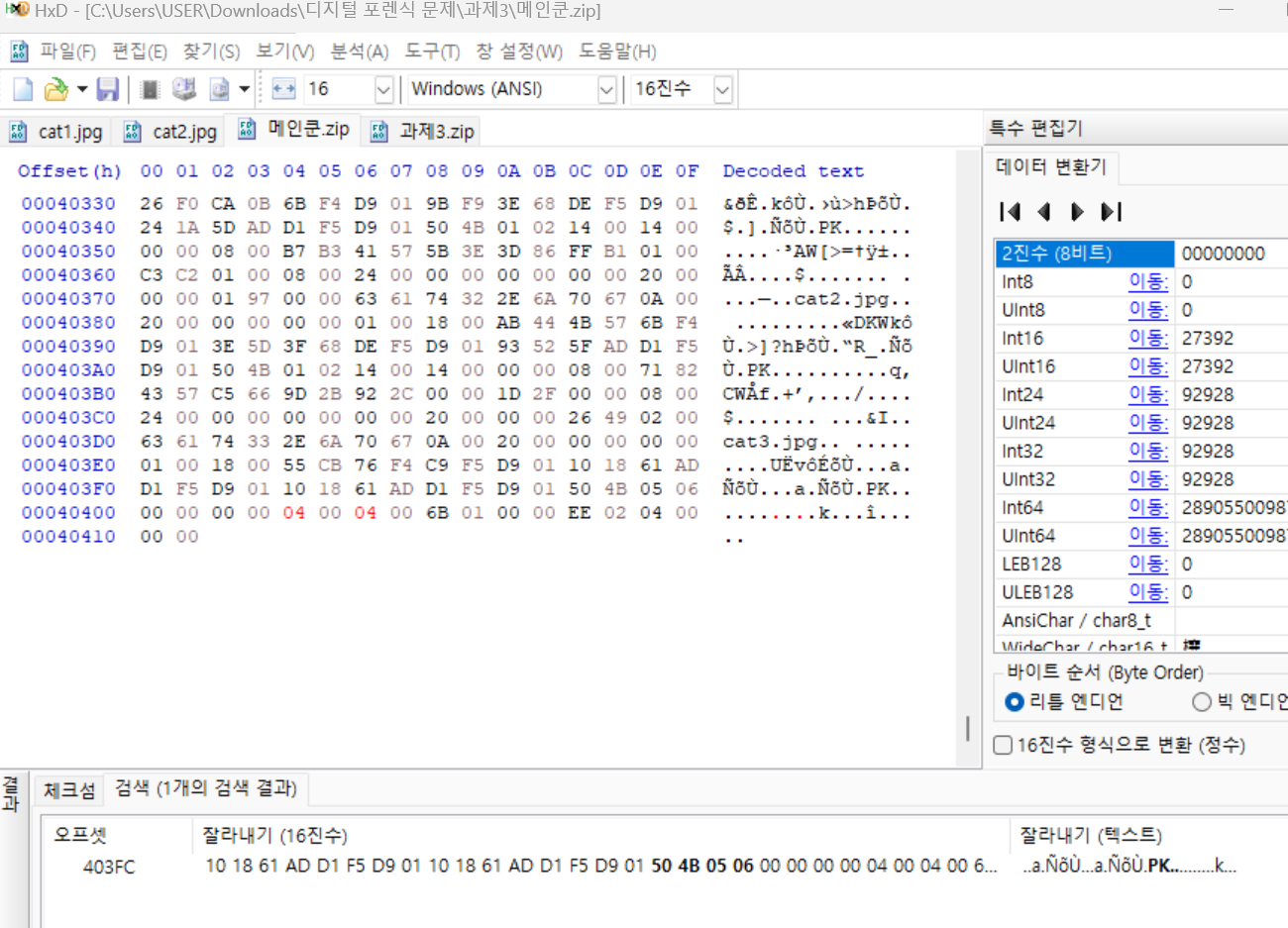

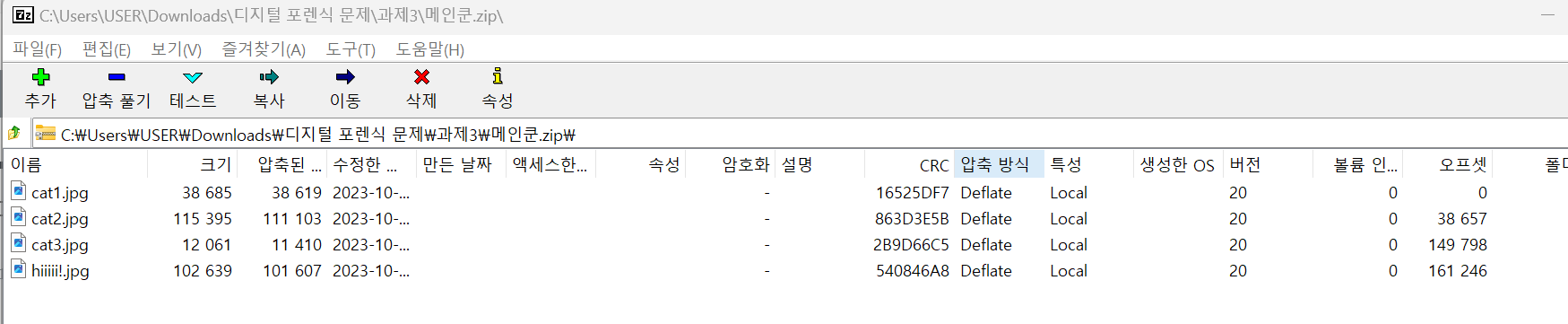

과제3에 들어 있는 zip파일을 열어보면 고양이 사진 파일 3개를 볼 수 있다. 해당 파일들에 딱히 문제점이 보이지 않아 zip파일을 HxD를 통해 분석해본다.

zip파일에 Local File Header의 헤더를 모두 검색해보니 총 4개인 것을 알 수 있다. 하지만 아까 압축을 푼 파일은 3개였으니 한 파일이 숨겨져 있는 것을 볼 수 있다.

다음으로 zip파일의 Footer를 확인해보니 디스크 파일 개수와 총 파일 개수가 3개로 되어 있다. 이 둘을 모두 04로 수정한다.

7z을 이용해서 수정된 zip파일을 확인하니 새로운 파일이 생긴 것을 볼 수 있다.

7z을 이용해서 수정된 zip파일을 확인하니 새로운 파일이 생긴 것을 볼 수 있다.

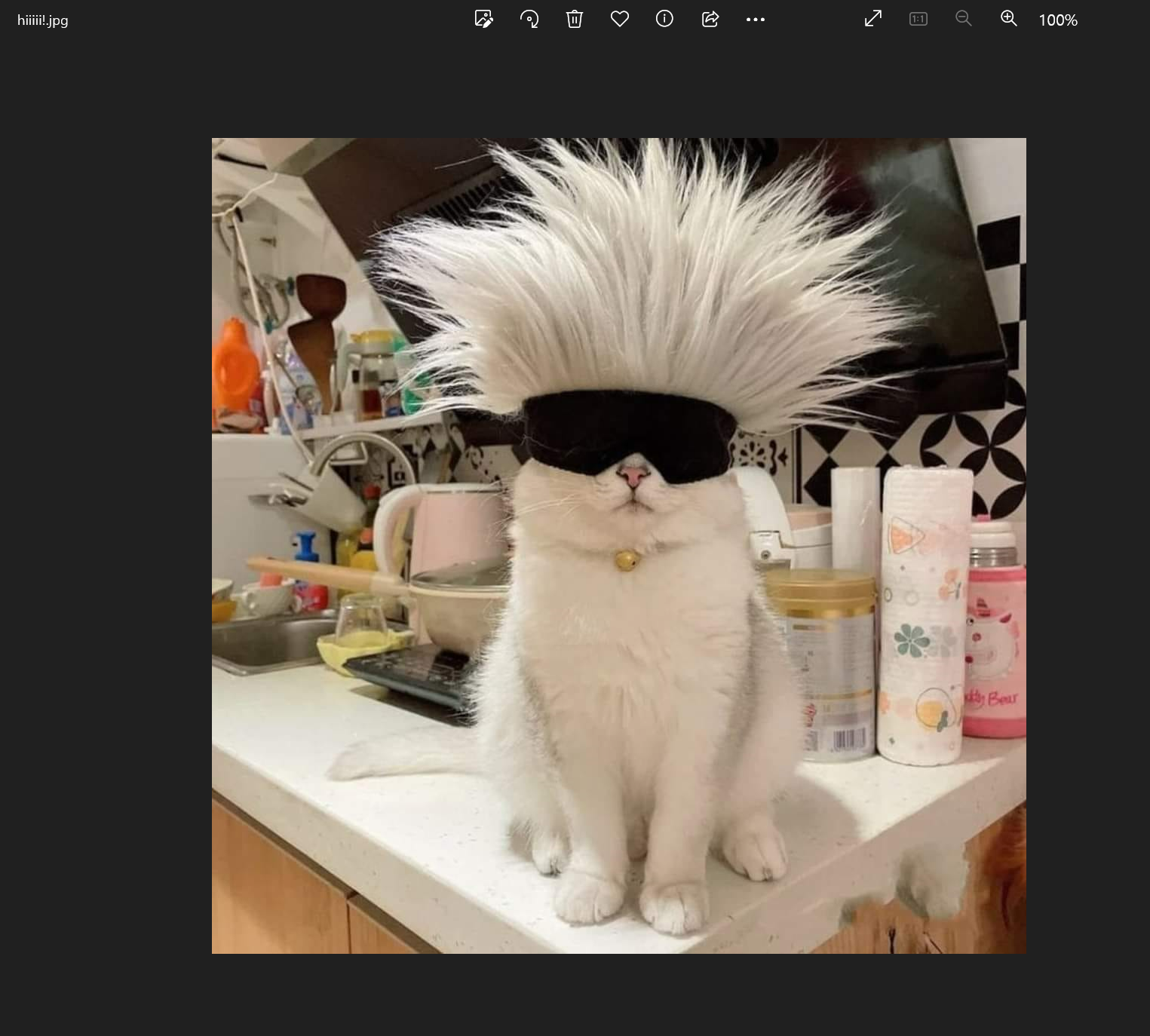

새로운 파일을 열어 보니 상당히 힙한 고양이를 볼 수 있었다. 하지만 플래그는 보이지 않는다.

새로운 파일을 열어 보니 상당히 힙한 고양이를 볼 수 있었다. 하지만 플래그는 보이지 않는다.

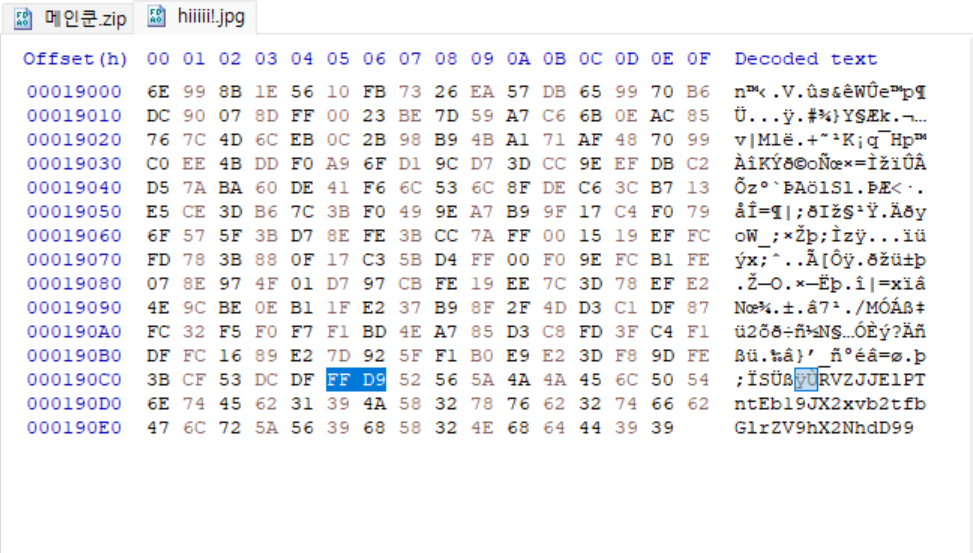

그래서 HxD를 통해 확인해보니 EOI 뒤에 문자열이 더 있는 것을 볼 수 있다.

해당 문자열을 온라인 디코더를 이용해서 디코딩 해보면 플래그를 볼 수 있다.

해당 문자열을 온라인 디코더를 이용해서 디코딩 해보면 플래그를 볼 수 있다.

Flag: EVI$ION{Do_I_look_like_a_cat?}

내가 고양이처럼 보이나요?

4번

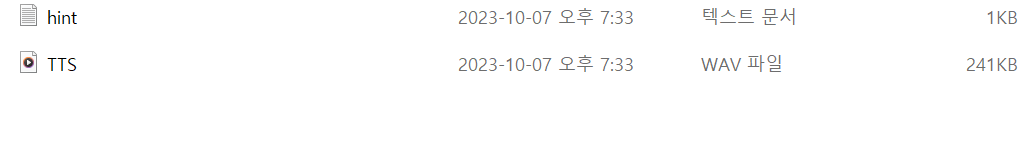

과제 4번 파일을 확인해보니 TTS라고 적힌 파일이 있고 확장자가 없는 것을 알 수 있다.

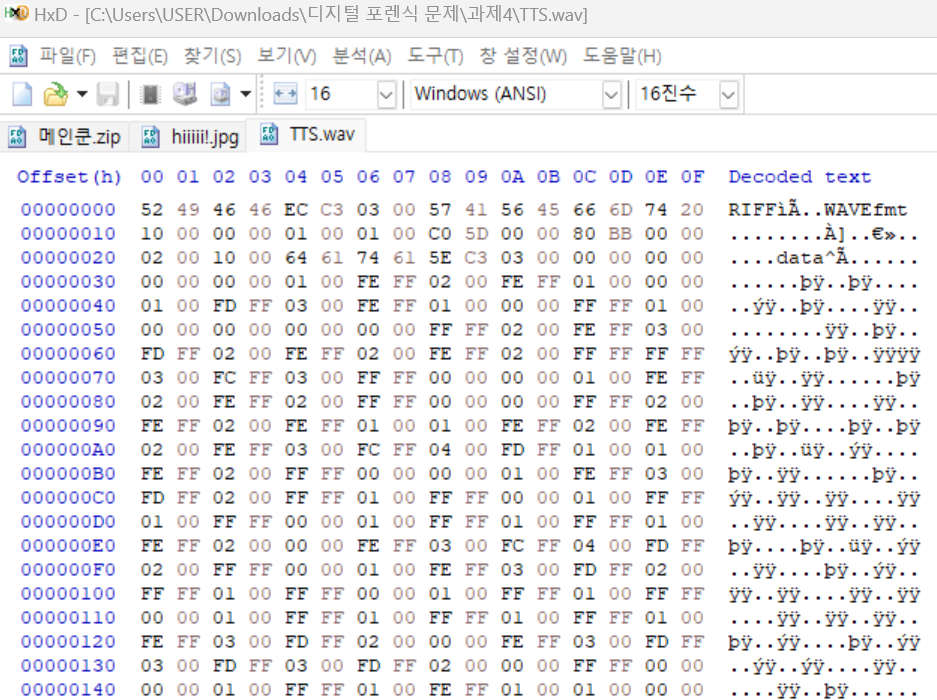

HxD를 통해 파일 시그니처를 확인한다.

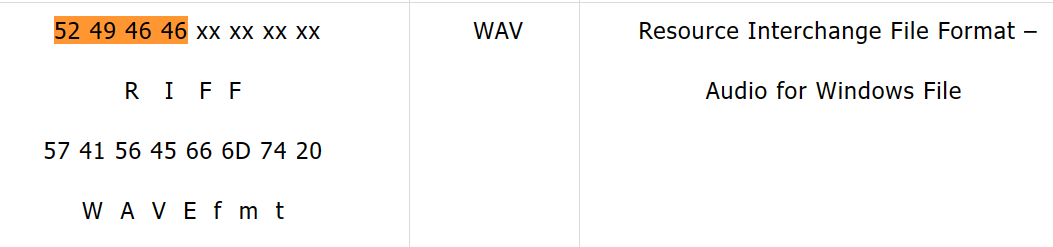

해당 파일 시그니처를 검색해보니 wav 파일인 것을 알 수 있다.

따라서 파일의 확장자('.wav')를 생성해준다.

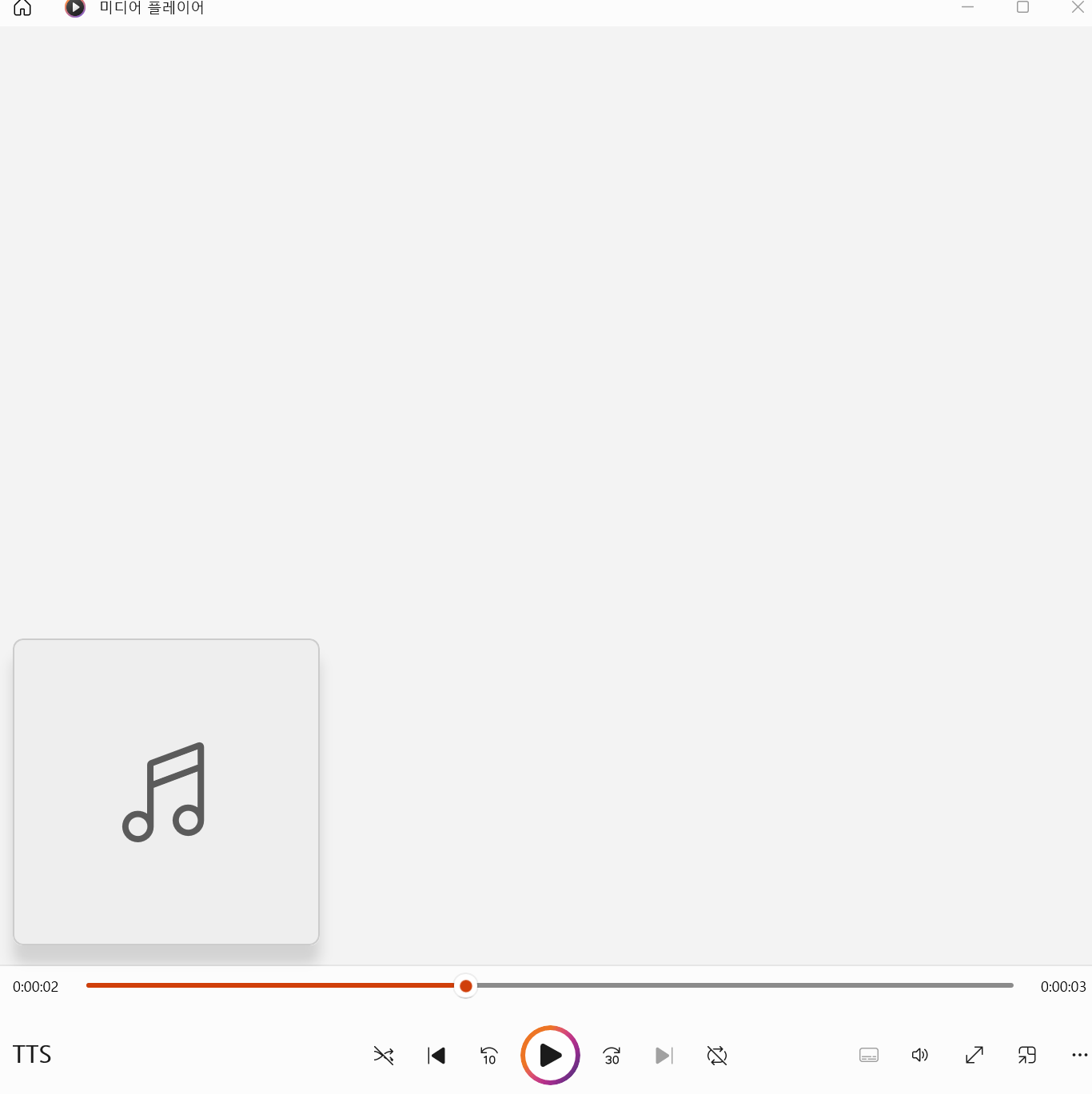

wav 파일을 미디어 플레이어를 통해서 열어서 재생해보니 플래그에 관련한 음성이 나온다.

wav 파일을 미디어 플레이어를 통해서 열어서 재생해보니 플래그에 관련한 음성이 나온다.

'플래그는 다음 문장과 같습니다. Made by Clobavoice'