Cl0p(클롭) 랜섬웨어의 MOVEit 공급망 공격

1. Cl0p(클롭) 랜섬웨어

(1) CL0p

: notorious ransomware as a service (RaaS) operation that a Russian-speaking group

(2) CL0P 랜섬웨어

클롭(CLOP) 랜섬웨어는 TA505 그룹의 사전 공격으로 인해 시스템이 장악된 AD(Active Directory) 서버를 대상으로 공격이 진행되는 것으로 추정하고 있다. 감염 시 파일 확장자가 .Clop(CLOP) 혹은 .Ciop(CIOP)로 변경되며 파일이 암호화된다. 배치파일을 이용하여 섀도 복사본 파일을 모두 삭제하고 랜섬웨어의 동작에 방해가 되는 프로세스들을 확인하며(주로 백신 프로세스) 최근 유포 중인 클롭 랜섬웨어는 특정 백신(구 버전 제품)이 설치되어 있는 경우 직접 삭제한다.

CL0p는 기업을 타겟팅 하기 위해 정교하게 제작한 스피어피싱 공격을 활용하였다. 스피어피싱 이

메일을 통해 공격을 시도하였고, 수신자를 명확하게 지정하였다. 스피어피싱 이메일 본문 내용은

공격 대상 사용 언어에 맞게 정교하게 작성하였다. 특징적으로 공격자는 비 러시아 국가를 공격 대

상으로 하였다. 키보드 레이아웃과 문자 캐릭터셋을 확인하여 러시아(외 주변 CIS국가)인 경우에는

CLOP 랜섬웨어가 동작하지 않도록 하였다.

(3) CL0P 랜섬웨어 공격 타임라인

CL0P 랜섬웨어는 2019년 2월 대규모 스피어 피싱으로 처음 발견되었다. 핀11은 2020년 1월 카이트웍스의 FTA(파일 전송 애플리케이션)에 CL0P 랜섬웨어를 배포한 후 2020년 4월 제약회사에 접근해 데이터를 유출했다. 2021년 11월, CL0P 랜섬웨어는 SolarWinds 취약점을 악용하여 여러 조직을 침해했다. 보안 연구원들은 MOVEit 전송 서버가 손상되었으며 2022년까지 중요한 정보를 가지고 있음을 발견했다.2023년에 CL0P는 MOVEit 제로데이 취약점을 악용하기 시작했다. 이 그룹은 여러 조직을 침해했지만 피해자를 즉시 갈취하지는 않았다. CL0P 랜섬웨어 갱단은 여러 회사를 손상시켰다.

2.MOVEit Transfer 공급망 공격

(1) MOVEit Transfer

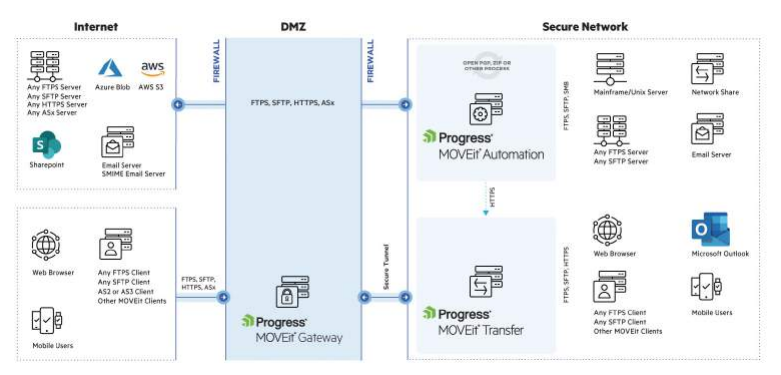

MOVEit Transfer는 progress의 관리형 파일 전송 솔루션으로 외부망과 내부망 간의 안전한 데이터 송수신을 위한 목적으로 사용된다. 네트워크를 통해 중요한 데이터의 안전한 협업 및 자동화된 파일 전송기능을 제공하는 MFT 솔루션 역할은 한다.

(2) 공급망 공격

공격자가 기업의 소프트웨어 설치 및 업데이트 배포 과정에 침입해 정상 소프트웨어인 것처럼 꾸민 악성 소프트웨어를 사용자 기기에 설치하는 방식이다.

MOVEit Transfer Architecture(출처: Progress)

MOVEit Transfer Architecture(출처: Progress)

(3) MOVEit Transfer 공급망 공격

- 2023년 한 해 동안 MOVEit Transfer에서 CVSS가 7 이상인 취약 은 10개로 이 중 클롭에서 공급망 공격에 사용한 취약점은 SQL Injection을 유발하는 CVE-2023-34362다. 해당 취약점을 악용하면 웹 셸 업로드가 가능하며, 이 웹 셸을 통해 설정정보 열람, 파일 다운로드, 사용자 계정 생성/삭제 등의 악성 행위를 할 수 있다.

(4) CVE-2023-34362

MOVEit Transfer의 이전 버전들인 2021.0.6 (13.0.6) 이전, 2021.1.4 (13.1.4) 이전, 2022.0.4 (14.0.4) 이전, 2022.1.5 (14.1.5) 이전, 그리고 2023.0.1 (15.0.1) 이전에서 SQL 인젝션 취약점이 발견됐다. 이 취약점은 인증받지 않은 공격자가 MOVEit Transfer의 데이터베이스에 접근할 수 있게 하며, 사용 중인 데이터베이스 엔진(MySQL, Microsoft SQL Server, Azure SQL)에 따라, 공격자는 데이터베이스의 구조와 내용에 대한 정보를 추론하고, 데이터베이스 요소를 변경하거나 삭제하는 SQL 문을 실행할 수 있다. 이 취약점이 2023년 5월과 6월에 야생에서 이용되었으며, 패치되지 않은 시스템은 HTTP 또는 HTTPS를 통해 공격받을 수 있다는 것이다. 위에 언급된 버전들을 포함하여, 모든 이전 버전들(예: 2020.0, 2019x 등)과 오래된 지원되지 않는 버전들도 영향을 받을 수 있다.

3. 랜섬웨어 없는 랜섬웨어 사건

보안 전문가들 사이에서 이번 무브잇 사태로 클롭 랜섬웨어가 랜섬웨어 공격에 새로운 바람을 불러일으켰다고 한다. 랜섬웨어 산업을 아예 통째로 뒤엎을 만한 것은 아닐지 모르지만 여러 조직들에 새로운 영감을 줄 것이다. 보안 업체 헌트레스(Huntress)의 위협 연구원 존 해몬드(John Hammond)의 경우 “이번에는 그 많은 조직들을 대상으로 랜섬웨어 공격을 했지만 랜섬웨어 페이로드가 전혀 사용되지 않았다는 것에 주목해야 한다”고 지적한다. 제로데이 취약점을 익스플로잇 함으로써 손쉽게 수많은 조직들의 네트워크로 파고들어간 것입니다. 그런 후 필요한 파일들을 빼돌려 협박을 이어갔습니다. 랜섬웨어 페이로드가 사용된 적은 없다. 암호화를 통해 파일을 못 쓰게 만든 건 아니지만 협박을 통해 피해자를 압박함으로써 수익을 얻었다는 점에서 클롭은 분명히 랜섬웨어 공격을 한 것이 맞다고 볼 수 있다. 랜섬웨어 연구를 하지 않아도 된다는 것만으로 공격 효율이 크게 향상될 수 있다는 점에서 이번 사건을 통해 랜섬웨어 없는 랜섬웨어 공격이라는 새로운 공격 기법이 생길 수 있다.