파라미터 변조 취약점 (Parameter Tampering Vulnerability)

공격 원리

-

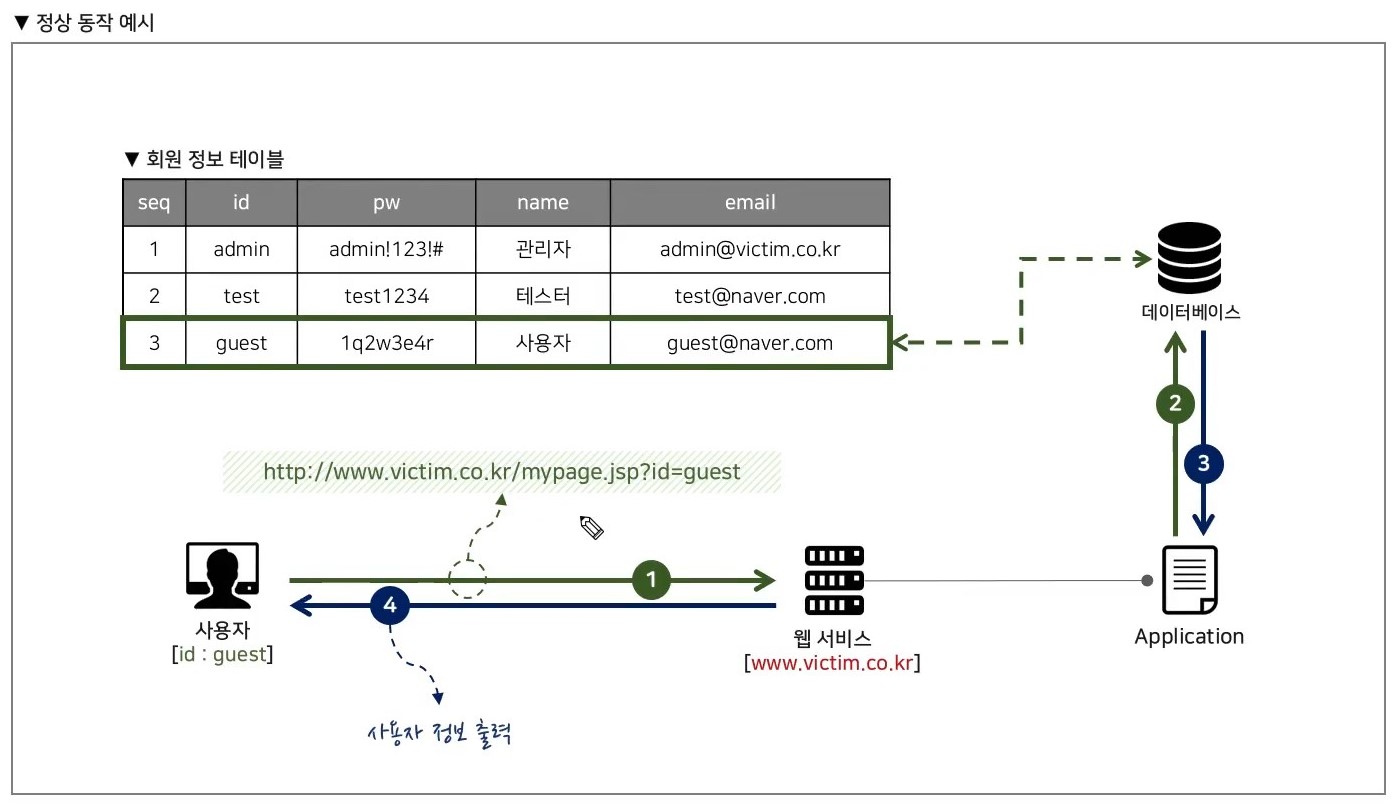

mypage.jsp에서 id 값을 받는 사용자 입력값을 받게 된다.

-

사용자 입력값에 해당하는 레코드가 DB에서 어플리케이션으로 반환이 되고 해당 사용자의 정보를 출력하게 된다.

-

공격자는 DB에 존재하는 id의 값을 파라미터에 대입하여 정보를 출력하게 되며

이를 통해 파라미터 변조를 통한 취약점을 이용하게 된다. -

파라미터 변조 취약점은 파라미터를 통해서 행위가 이루어질 때 취약하다는 점이 있다.

실습

-

기존 게시글 수정 영역에서 idx 값을 변조하여 변조하고자 하는 게시글에 접근하게 되고 해당 게시글을 수정할 수 있게 된다.

-

버프 스위트를 통해 수정 버튼을 눌러 프록시를 잡아둔 후, idx 값만 바꿔 파라미터를 변조

-

1번은 modify의 form 페이지에서 파라미터를 변조시킨 것.

-

2번은 action 페이지에서 넘어갈 때 파라미터를 변조시킨 것.

-

1번과 2번의 공통점은 action 페이지에 넘어갈 때 요청 값이 같다는 점이다.

-

1번과 2번의 차이점은 파라미터 변조의 시점이다.

대응 방안

1. 사용자 입력 값에 대한 검증

(게시글 수정에 대한 예시)- 게시글 수정하려 하는 사용자와 게시글을 작성한 사용자가 동일한지 또는 권한이 있는지 검증.

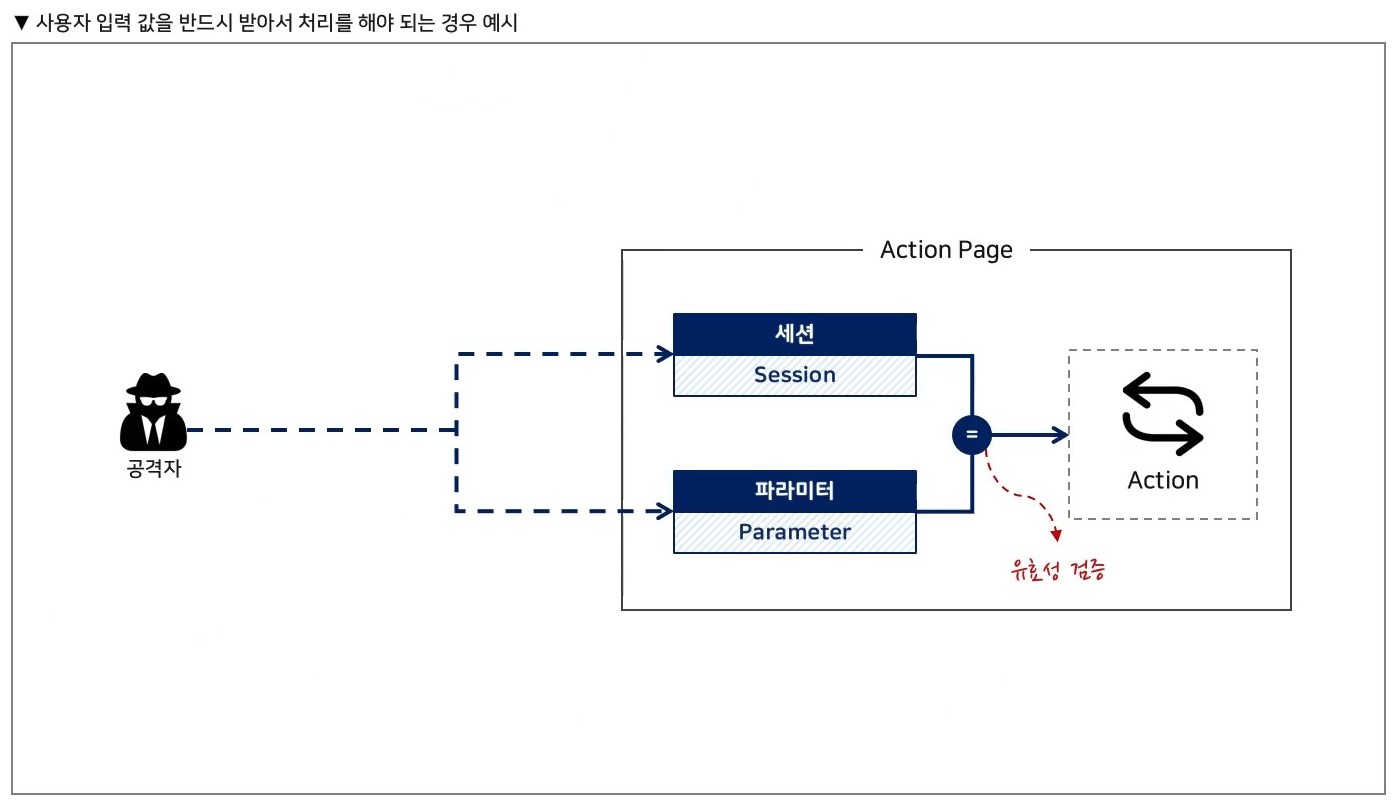

2. 세션을 통한 처리

- 사용자 입력값을 사용하지 않고 세션을 통해서 처리

- 반드시 사용자 입력값을 사용해야 하는 경우에는 세션과 파라미터 입력값을 통해 동일한지 검증을 진행해야 한다.