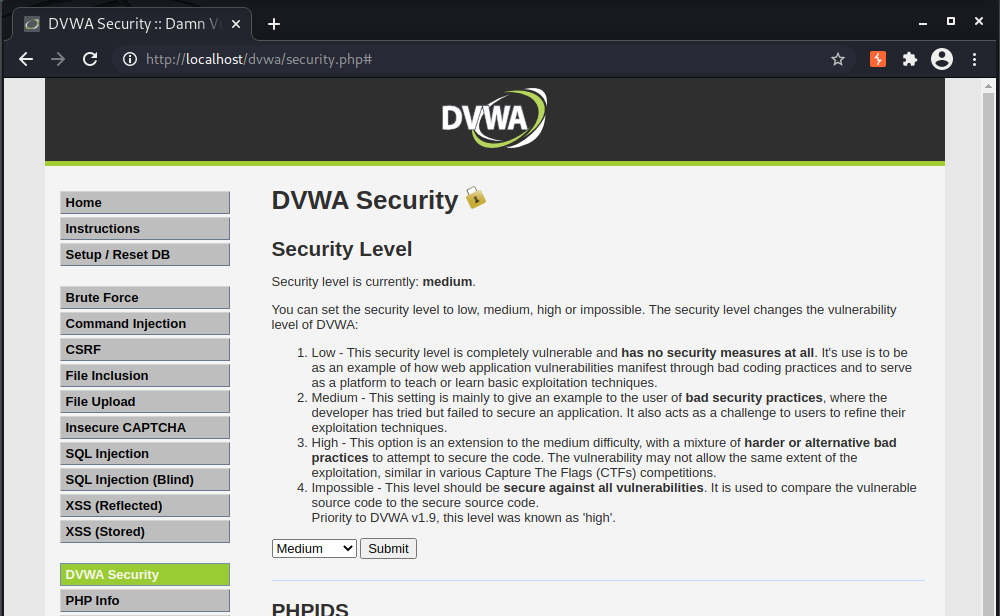

4. XSS 공격 실습 {Security level ; Medium} - Reflected XSS

meidum 단계에서의 reflected XSS 와 stored XSS의 공격 개념이 동일하므로 reflected XSS 공격만 실습

(1) DVWA Security > DVWA Security Level ; Medium 으로 실습

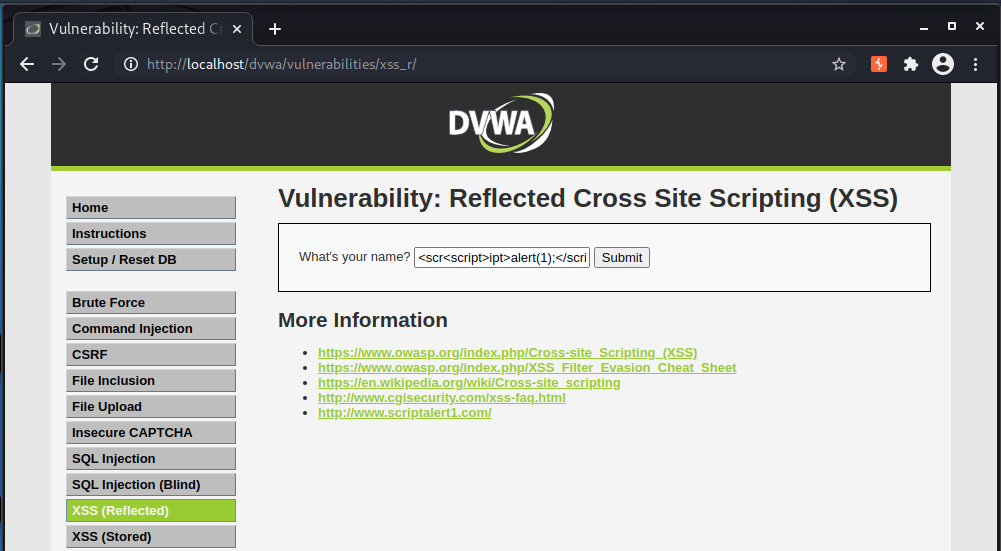

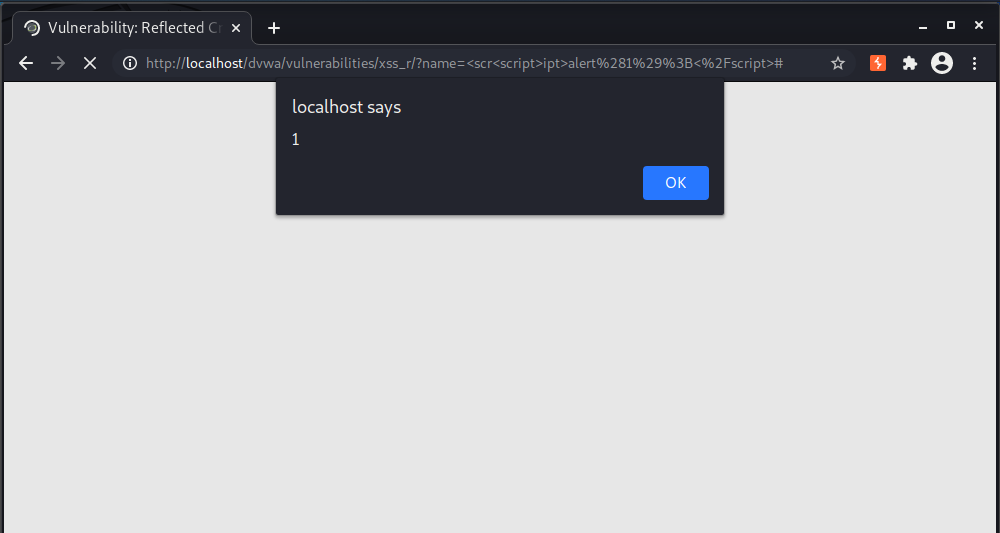

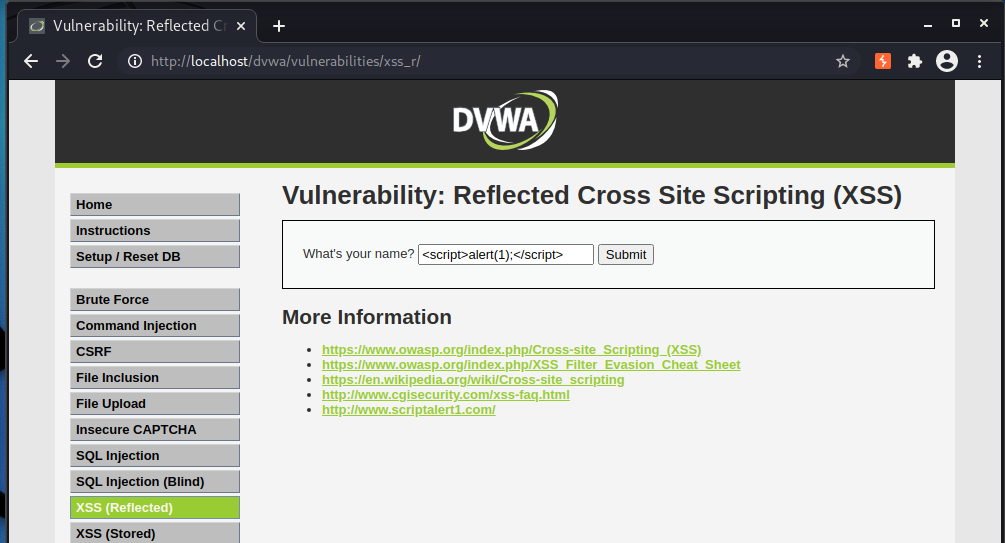

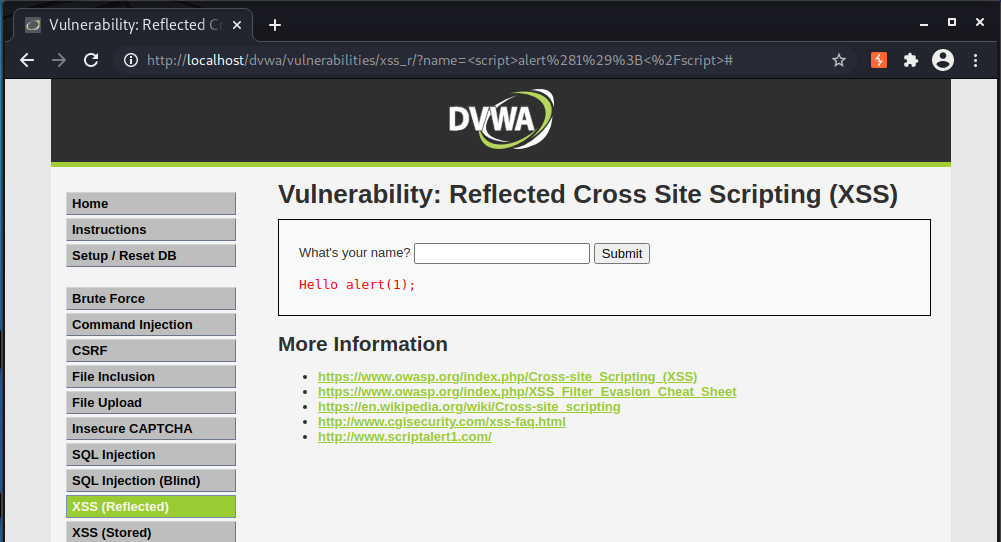

(2) XSS (Reflected) > <script> 코드 입력

<script>alert(1);</script>

를 입력했을 때, security level LOW 에서와는 다르게 script가 실행되지 않는다.

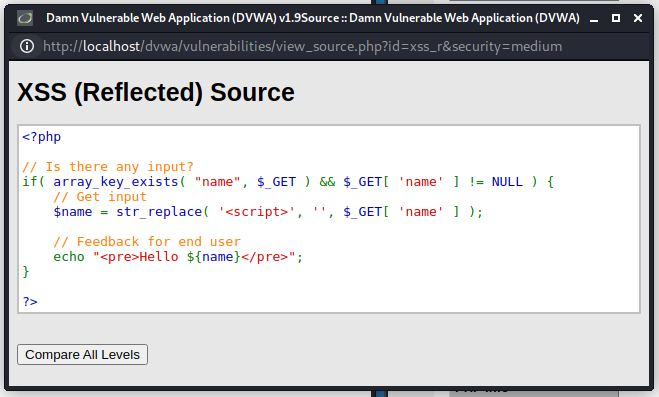

코드를 살펴보면, str_replace 함수를 이용하여 <script> 함수를 지운다.

이 코드에서 취약점은

[1] script 를 소문자인 것만 검사하고 있다는 점

[2] script 검사를 한번만 하고 있다는 점

이다.

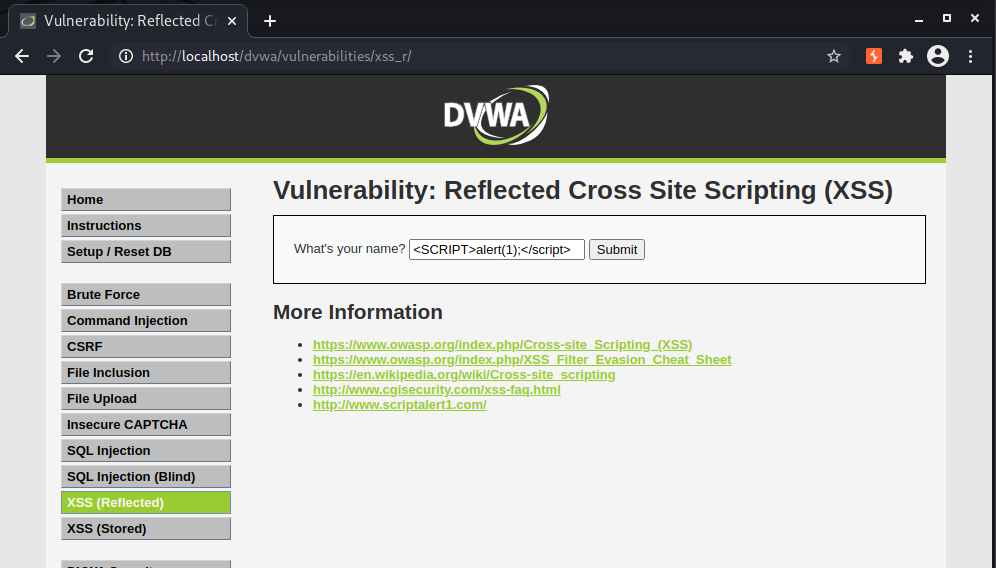

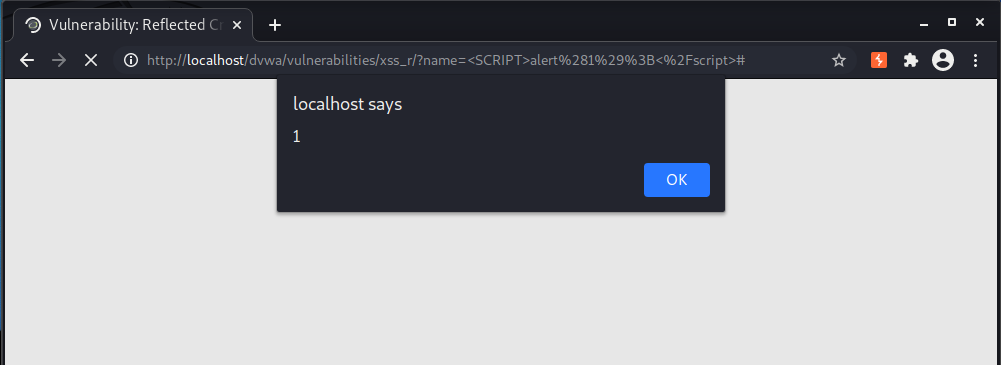

따라서 다음과 같은 방법으로 코드를 작성하면 해킹할 수 있다.

(3)-1 <SCRIPT> 대문자로 작성하기

(3)-2 <scr<script>ipt> 와 같이 script 사이에 script 하나 더 넣기