이 글은 CloudNet@팀의 AWS EKS Workshop Study(AEWS) 3기 스터디 내용을 바탕으로 작성되었습니다.

AEWS는 CloudNet@의 '가시다'님께서 진행하는 스터디로, EKS를 학습하는 과정입니다.

EKS를 깊이 있게 이해할 기회를 주시고, 소중한 지식을 나눠주시는 가시다님께 다시 한번 감사드립니다.

이 글이 EKS를 학습하는 분들께 도움이 되길 바랍니다.

1. 개요

본 포스팅에서는 CloudFormation을 이용한 원클릭 배포를 통해 EKS 클러스터를 구성하는 방법을 다룹니다.

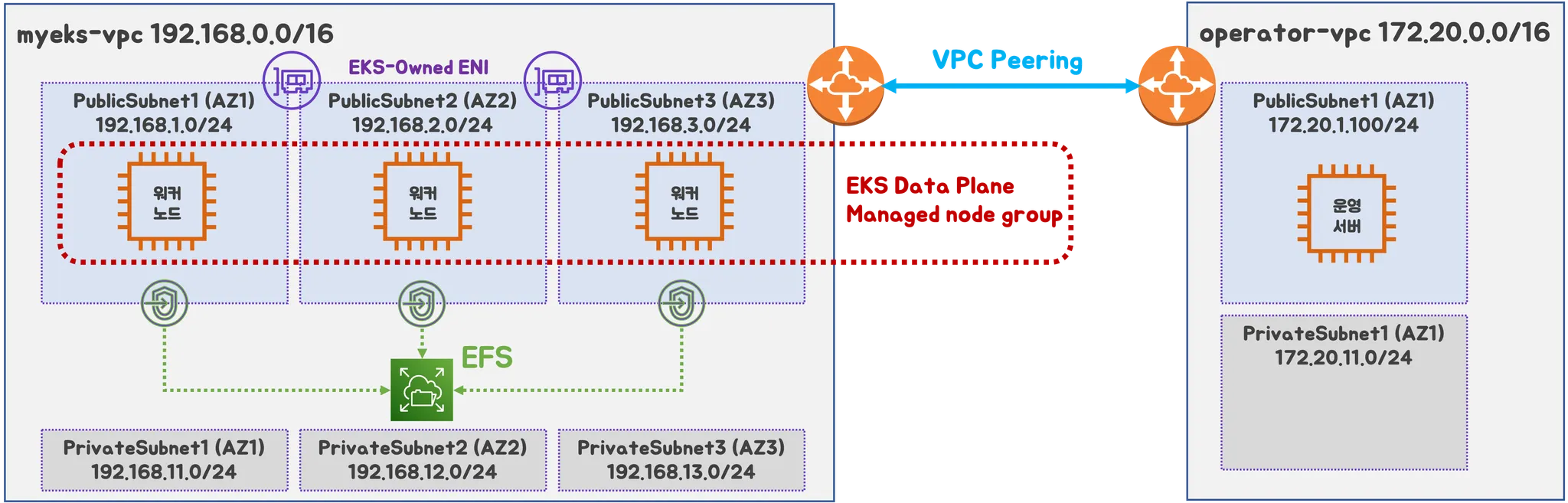

2. 최종 구성도

이 실습에서는 다음과 같은 인프라를 배포합니다.

- 2개의 VPC (EKS 배포용, 운영용 구분)

- myeks-vpc: 각 가용영역(AZ)에 퍼블릭/프라이빗 서브넷을 배치하여 AWS 로드밸런서를 위한 네트워크 요구사항을 충족함 (Docs)

- operator-vpc: AZ1에 퍼블릭/프라이빗 서브넷을 배치하고 172.20.1.100에 운영 서버 EC2 배포

- 운영 서버 EC2 배포

- EKS 워커 노드 (t3.xlarge)

- 내부 통신을 위한 VPC Peering 설정

3. 사전 준비

3.1 필수 준비 사항

- AWS 계정

- SSH 키 페어

- IAM 사용자 생성 및 관리자 권한 부여 후 Access Key, Secret Key 발급

4. CloudFormation을 이용한 원클릭 배포

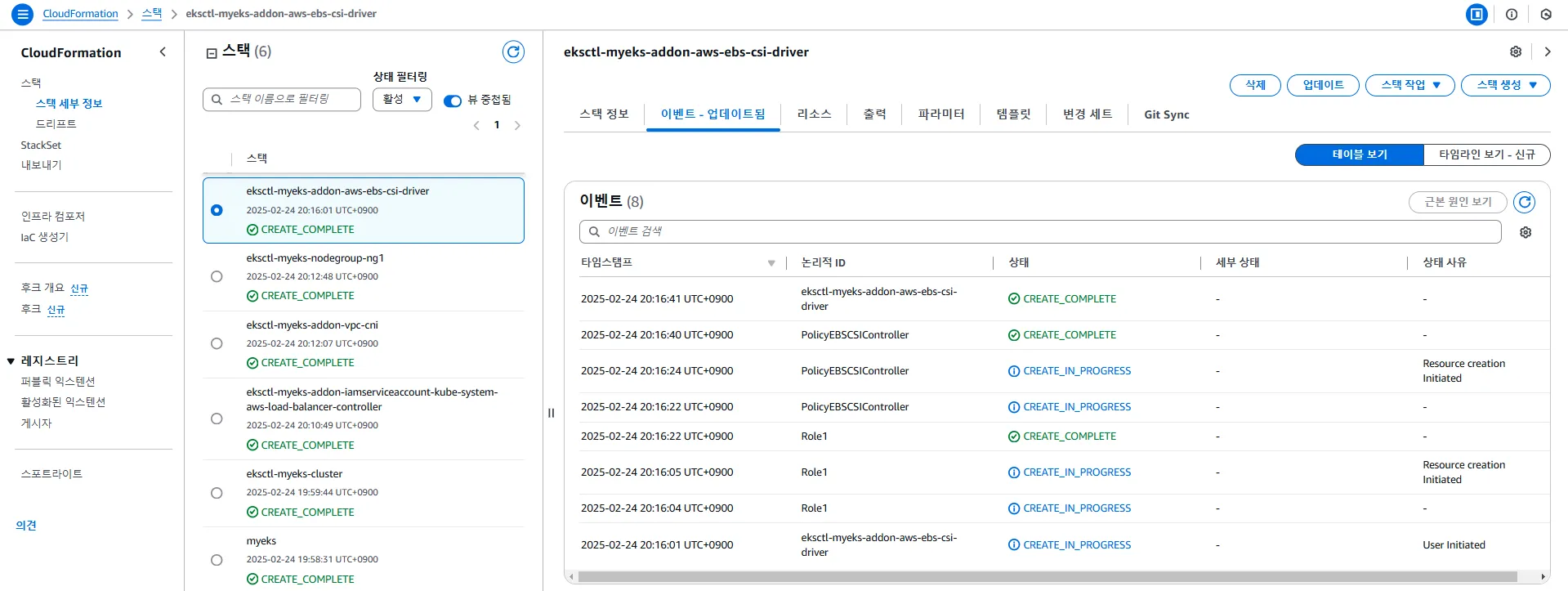

4.1 CloudFormation 스택 배포

CloudFormation 템플릿을 실행하면 사전 정의된 인프라가 자동으로 배포됩니다.

4.1.1 CloudFormation 템플릿 다운로드

curl -O https://s3.ap-northeast-2.amazonaws.com/cloudformation.cloudneta.net/K8S/myeks-4week.yaml4.1.2 필수 파라미터 설정

-

<<<<< Deploy EC2 >>>>>

KeyName: 운영서버 EC2에 SSH 접속을 위한 SSH 키페어 이름MyIamUserAccessKeyID: 관리자 수준의 권한을 가진 IAM User의 액세스 키 ID 입력MyIamUserSecretAccessKey: 관리자 수준의 권한을 가진 IAM User의 Secret Key 입력SgIngressSshCidr: 운영서버 ec2에 SSH 접속 가능한 IP 입력 (집 공인IP/32 입력), 보안그룹 인바운드 규칙에 반영됨MyInstanceType: 운영서버 EC2 인스턴스의 타입(기본값t3.small), 변경 가능LatestAmiId: 운영서버 EC2에 사용할 Amazon Linux 2 최신 버전

-

<<<<< EKS Config >>>>>

ClusterBaseName: EKS 클러스터 이름, 기본값myeks권장 → 이유: 실습 리소스 태그명과 실습 커멘드에서 사용KubernetesVersion: EKS 호환, 쿠버네티스 버전, 기본v1.31사용, 변경 가능WorkerNodeInstanceType: 워커노드 EC2 인스턴스의 타입, 기본값t3.medium, 변경 가능WorkerNodeCount: 워커노드 개수, 기본 3대, 변경 가능WorkerNodeVolumesize: 워커노드의 EBS 볼륨 크기, 기본 60GiB, 변경 가능

-

<<<<< Region AZ >>>>> : 리전과 가용영역을 지정, 기본값 그대로 사용

…

CloudFormation 스택 배포 aws cli 한 줄로 실행

CloudFormation 스택을 한 줄 명령어로 배포할 수 있습니다. 이를 실행하기 위해서는 AWS CLI가 설치되어 있고,aws configure를 통해 자격증명이 설정되어 있어야 합니다.# YAML 파일 다운로드 curl -O https://s3.ap-northeast-2.amazonaws.com/cloudformation.cloudneta.net/K8S/myeks-4week.yaml # 변수 지정 CLUSTER_NAME=myeks SSHKEYNAME=<SSH 키 페어 이름> MYACCESSKEY=<IAM User 액세스 키> MYSECRETKEY=<IAM User 시크릿 키> WorkerNodeInstanceType=<워커 노드 인스턴스 타입> # 워커노드 인스턴스 타입 변경 가능 # CloudFormation 스택 배포 aws cloudformation deploy --template-file myeks-4week.yaml --stack-name $CLUSTER_NAME \ --parameter-overrides KeyName=$SSHKEYNAME SgIngressSshCidr=$(curl -s ipinfo.io/ip)/32 \ MyIamUserAccessKeyID=$MYACCESSKEY MyIamUserSecretAccessKey=$MYSECRETKEY \ ClusterBaseName=$CLUSTER_NAME WorkerNodeInstanceType=$WorkerNodeInstanceType --region ap-northeast-2

4.2 배포 완료 후 EC2 정보 확인

# CloudFormation 스택 배포 완료 후 작업용 EC2 IP 출력

aws cloudformation describe-stacks --stack-name myeks --query 'Stacks[*].Outputs[0].OutputValue' --output text4.3 배포 과정 살펴보기

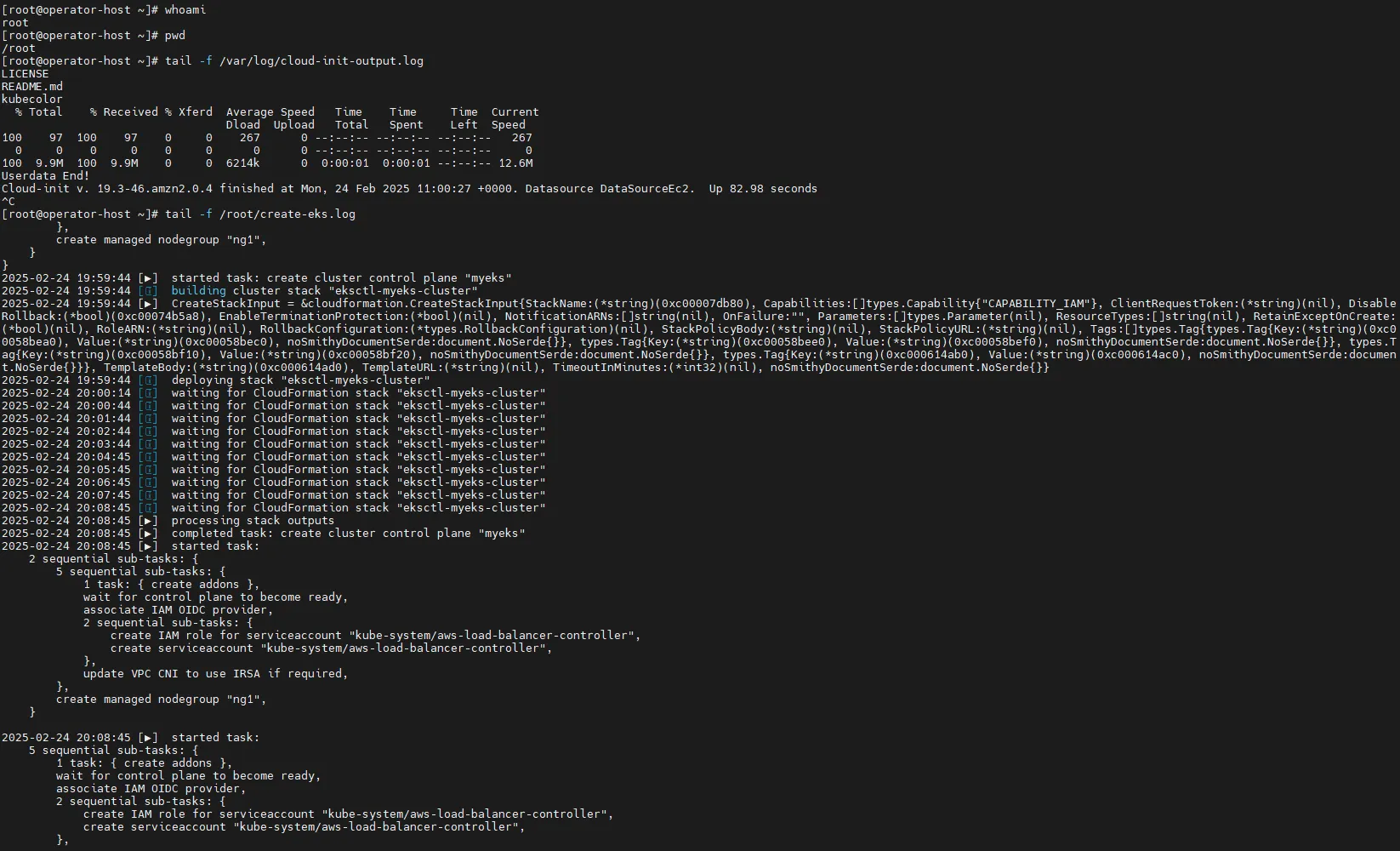

# 운영서버 EC2 SSH 접속

ssh -i <SSH 키 파일 위치> ec2-user@$(aws cloudformation describe-stacks --stack-name myeks --query 'Stacks[*].Outputs[0].OutputValue' --output text)

ssh -i ~/.ssh/kp-gasida.pem ec2-user@$(aws cloudformation describe-stacks --stack-name myeks --query 'Stacks[*].Outputs[0].OutputValue' --output text)

# 현재 사용자 확인

whoami

pwd

# cloud-init 실행 과정 로그 확인

tail -f /var/log/cloud-init-output.log

# eks 설정 파일 확인

cat myeks.yaml

# cloud-init 정상 완료 후 eksctl 실행 과정 로그 확인

tail -f /root/create-eks.log

# 종료

exit

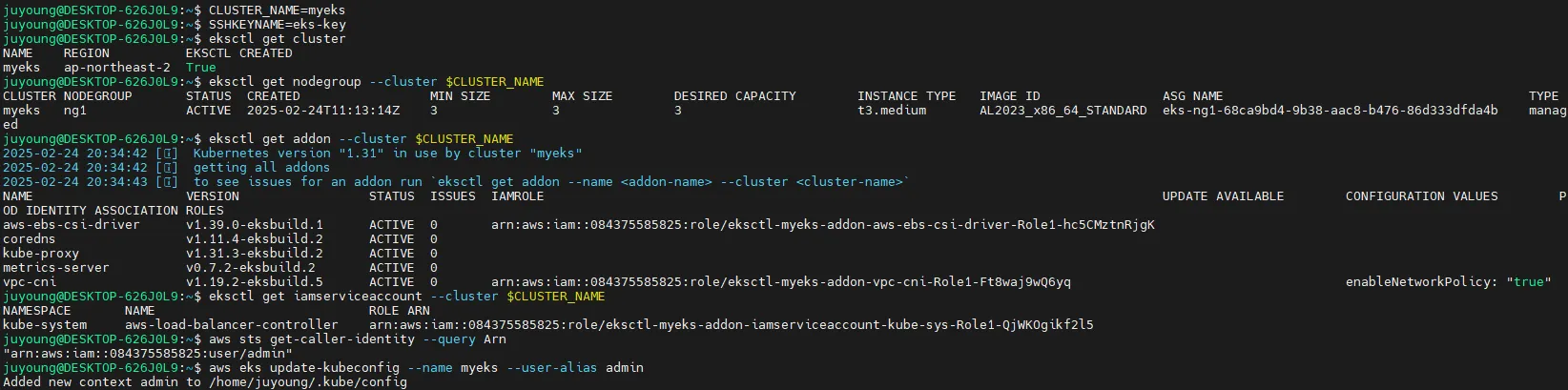

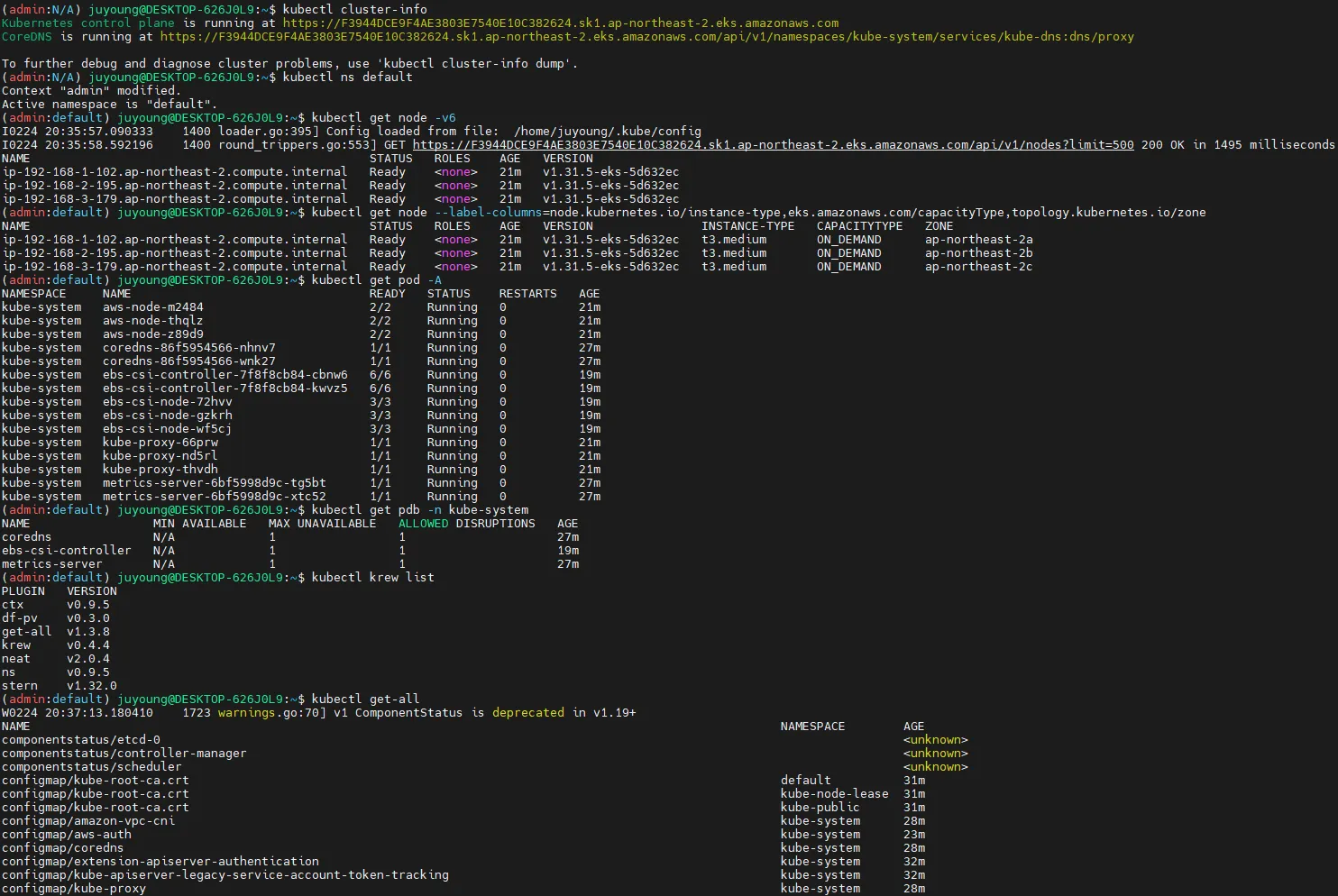

4.4 자신의 PC에서 AWS EKS 설치 확인 (스택 생성 후 20분 후 접속)

4.4.1 EKS 설치 확인 및 kubeconfig 업데이트

# 변수 지정

CLUSTER_NAME=myeks

SSHKEYNAME=eks-key

# EKS 클러스터 정보 확인

eksctl get cluster

eksctl get nodegroup --cluster $CLUSTER_NAME

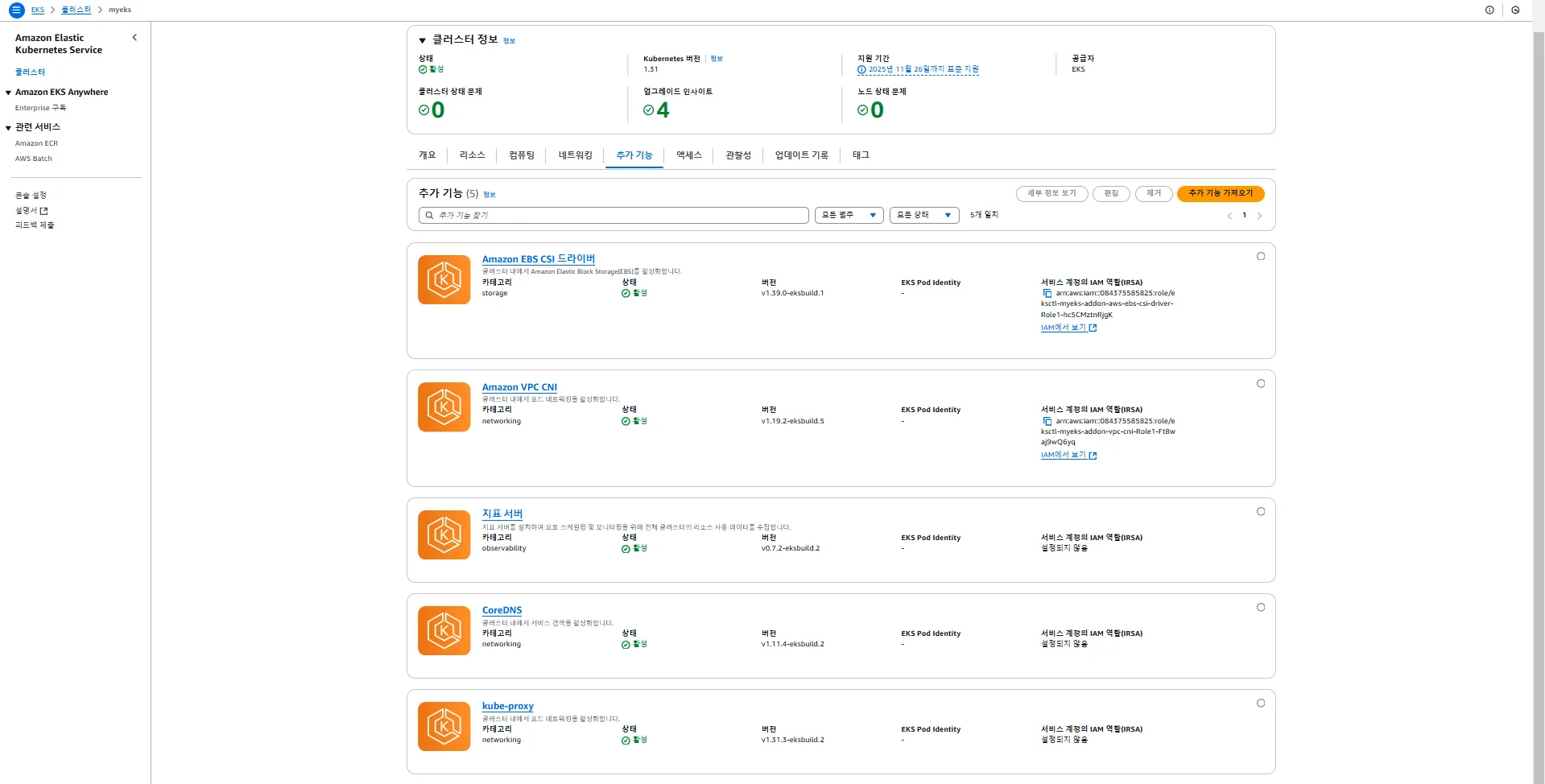

eksctl get addon --cluster $CLUSTER_NAME

eksctl get iamserviceaccount --cluster $CLUSTER_NAME

# kubeconfig 생성

aws sts get-caller-identity --query Arn

aws eks update-kubeconfig --name myeks --user-alias <위 출력된 자격증명 사용자>

aws eks update-kubeconfig --name myeks --user-alias admin

# 클러스터 및 노드 정보 확인

kubectl cluster-info

kubectl ns default

kubectl get node -v6

kubectl get node --label-columns=node.kubernetes.io/instance-type,eks.amazonaws.com/capacityType,topology.kubernetes.io/zone

kubectl get pod -A

kubectl get pdb -n kube-system

# krew 플러그인 확인

kubectl krew list

kubectl get-all

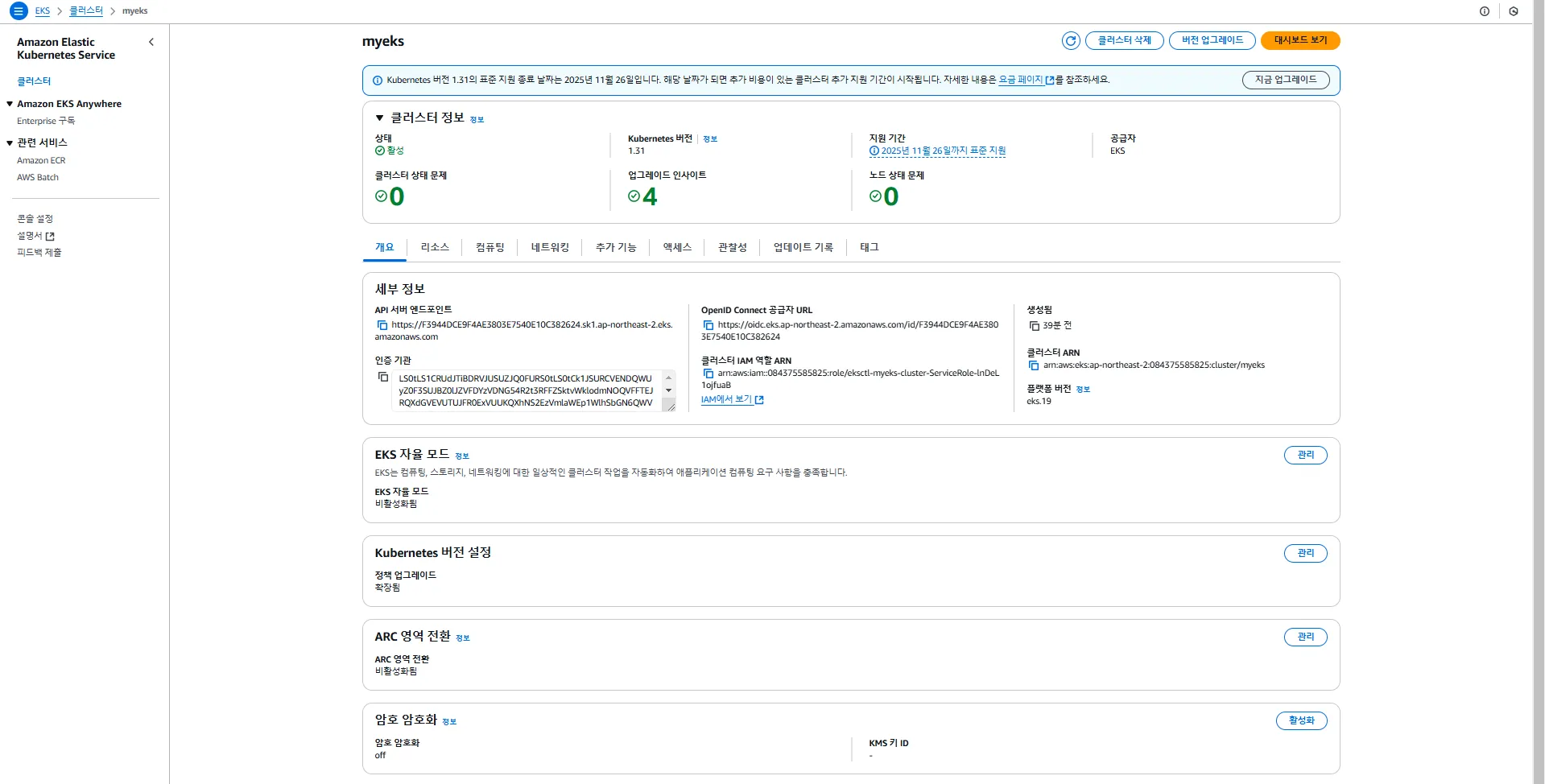

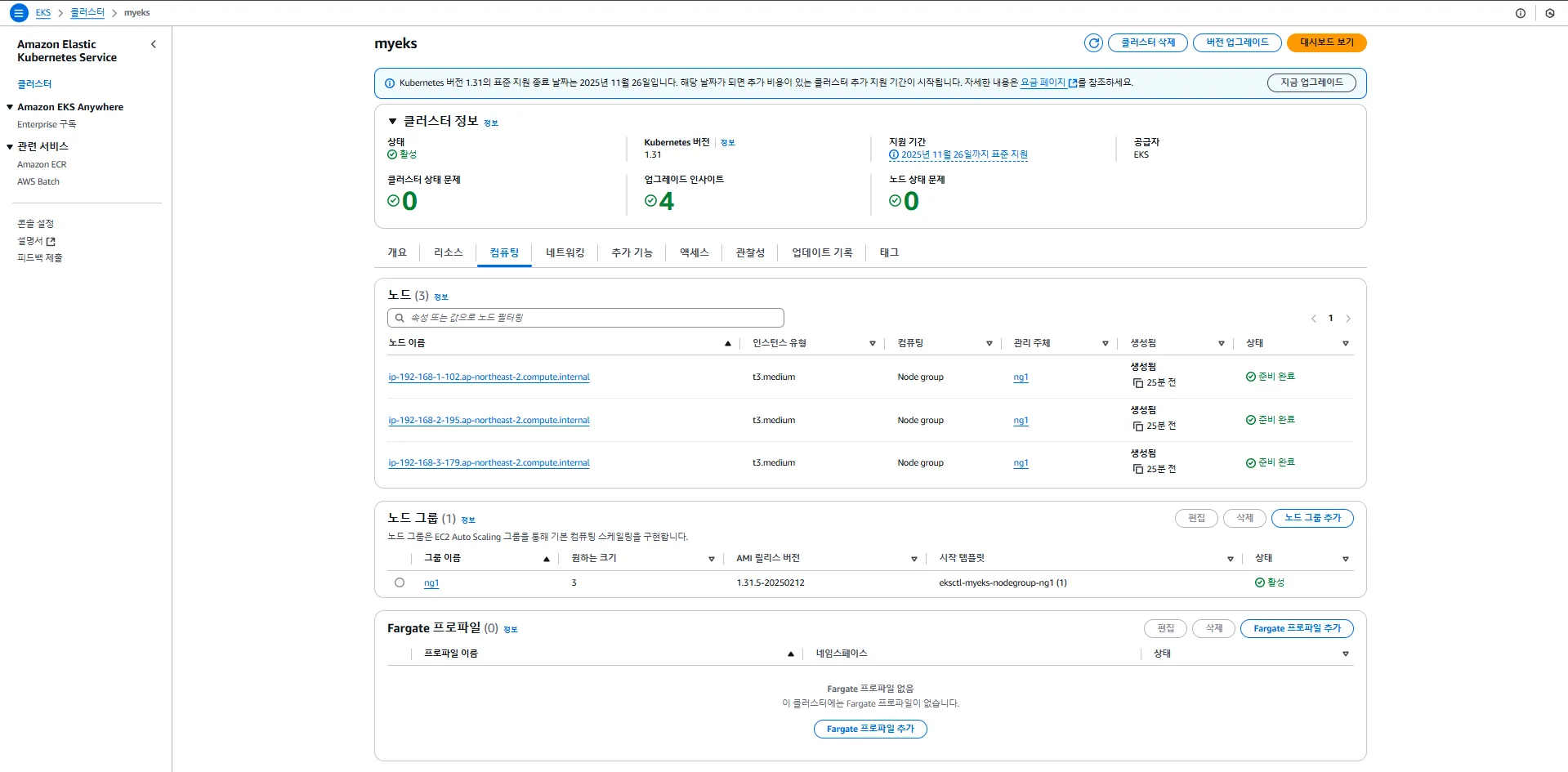

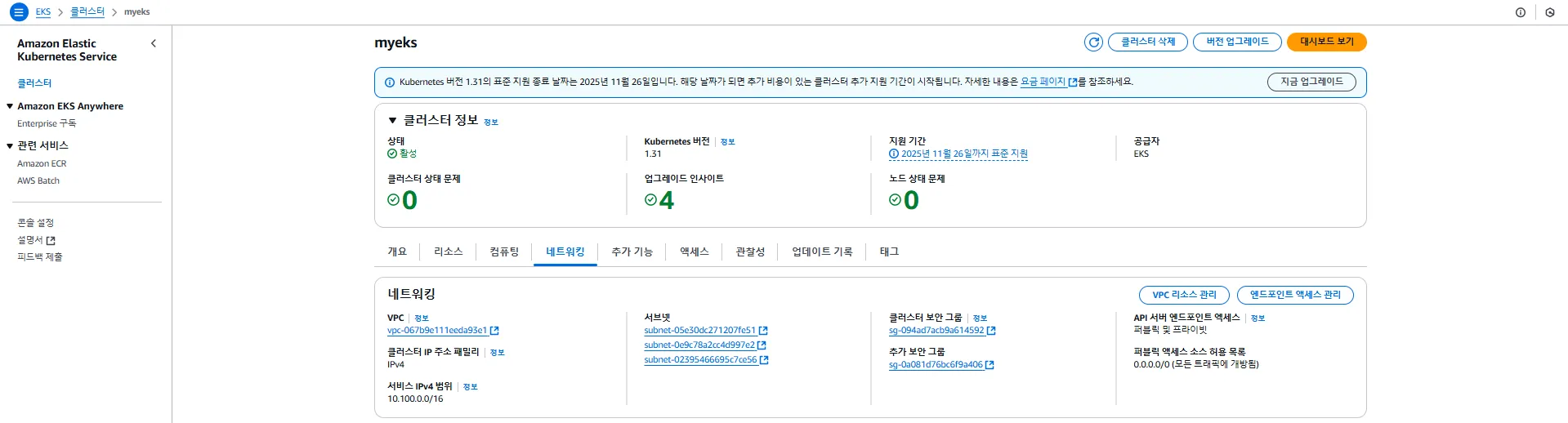

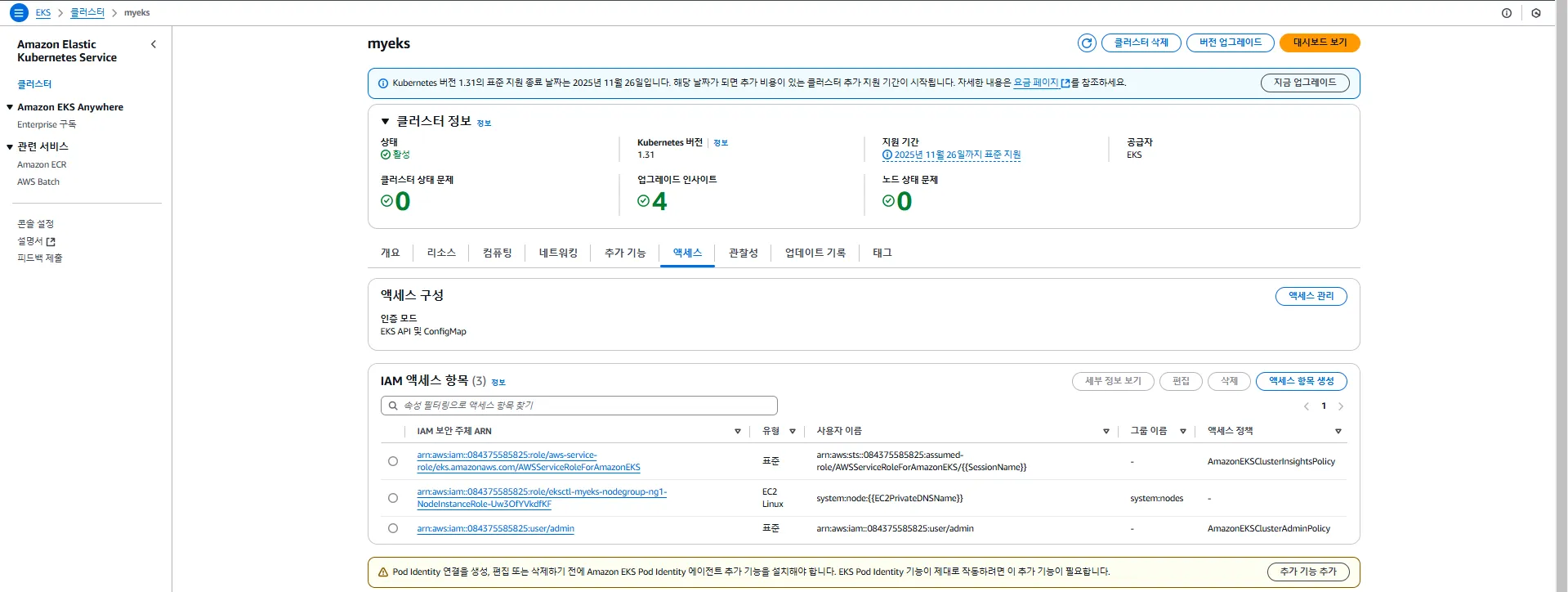

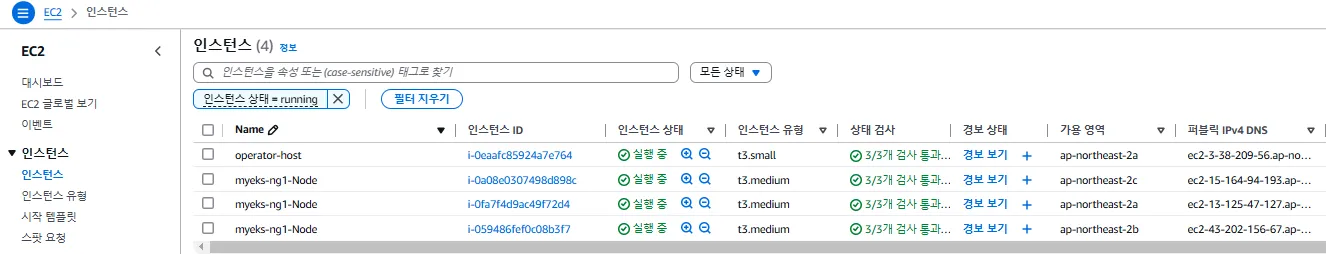

4.4.2 AWS 관리 콘솔 확인

- EKS 서비스 확인 : Overview, Compute, Networking, Add-ons, Access

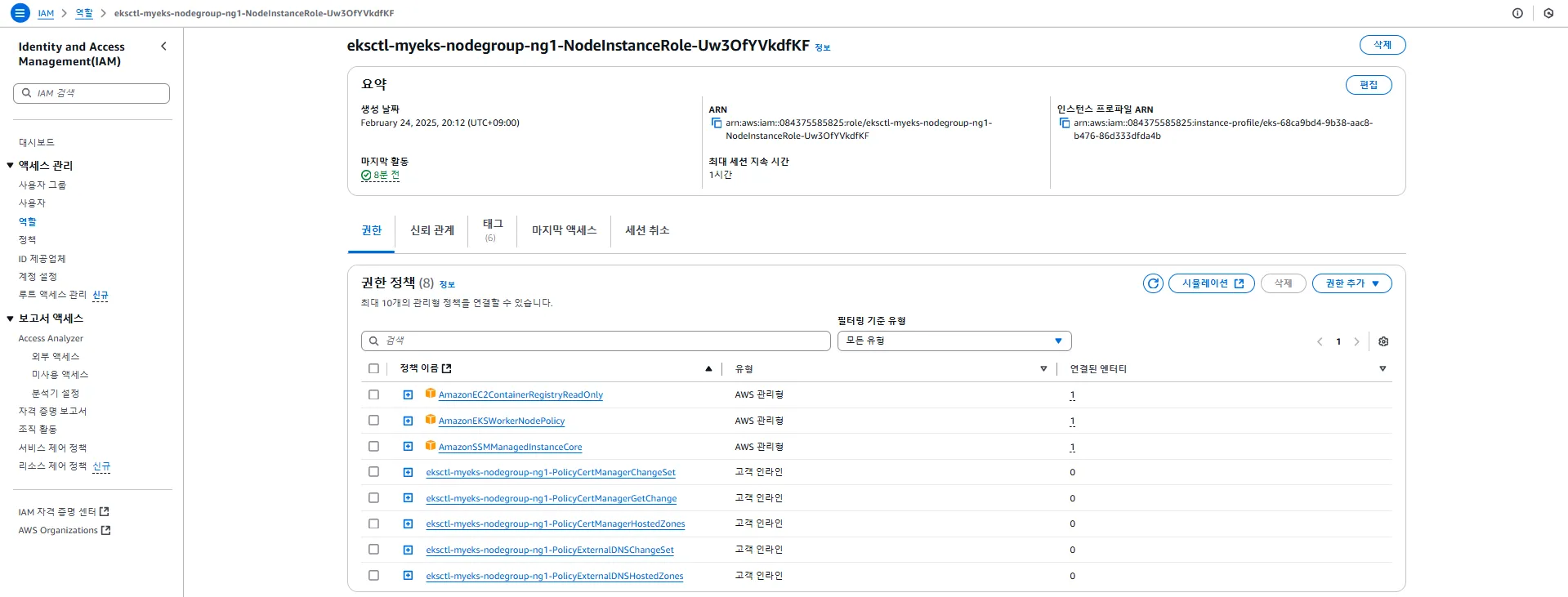

- EC2 서비스 확인 : type, az, IP, ec2 instance profile → iam role 확인

4.4.3 노드 IP 정보 확인 및 SSH 접속

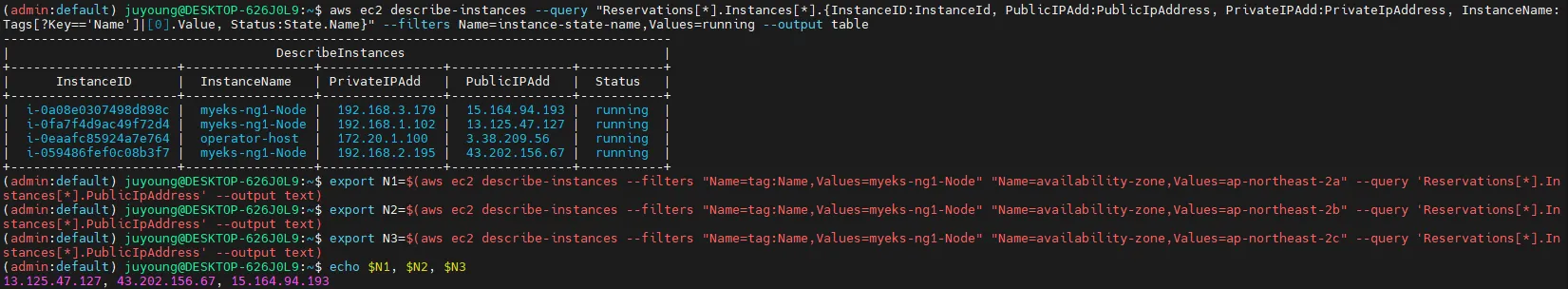

# 인스턴스 정보 확인

aws ec2 describe-instances --query "Reservations[*].Instances[*].{InstanceID:InstanceId, PublicIPAdd:PublicIpAddress, PrivateIPAdd:PrivateIpAddress, InstanceName:Tags[?Key=='Name']|[0].Value, Status:State.Name}" --filters Name=instance-state-name,Values=running --output table

# EC2 공인 IP 변수 지정

export N1=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=myeks-ng1-Node" "Name=availability-zone,Values=ap-northeast-2a" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

export N2=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=myeks-ng1-Node" "Name=availability-zone,Values=ap-northeast-2b" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

export N3=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=myeks-ng1-Node" "Name=availability-zone,Values=ap-northeast-2c" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

echo $N1, $N2, $N3

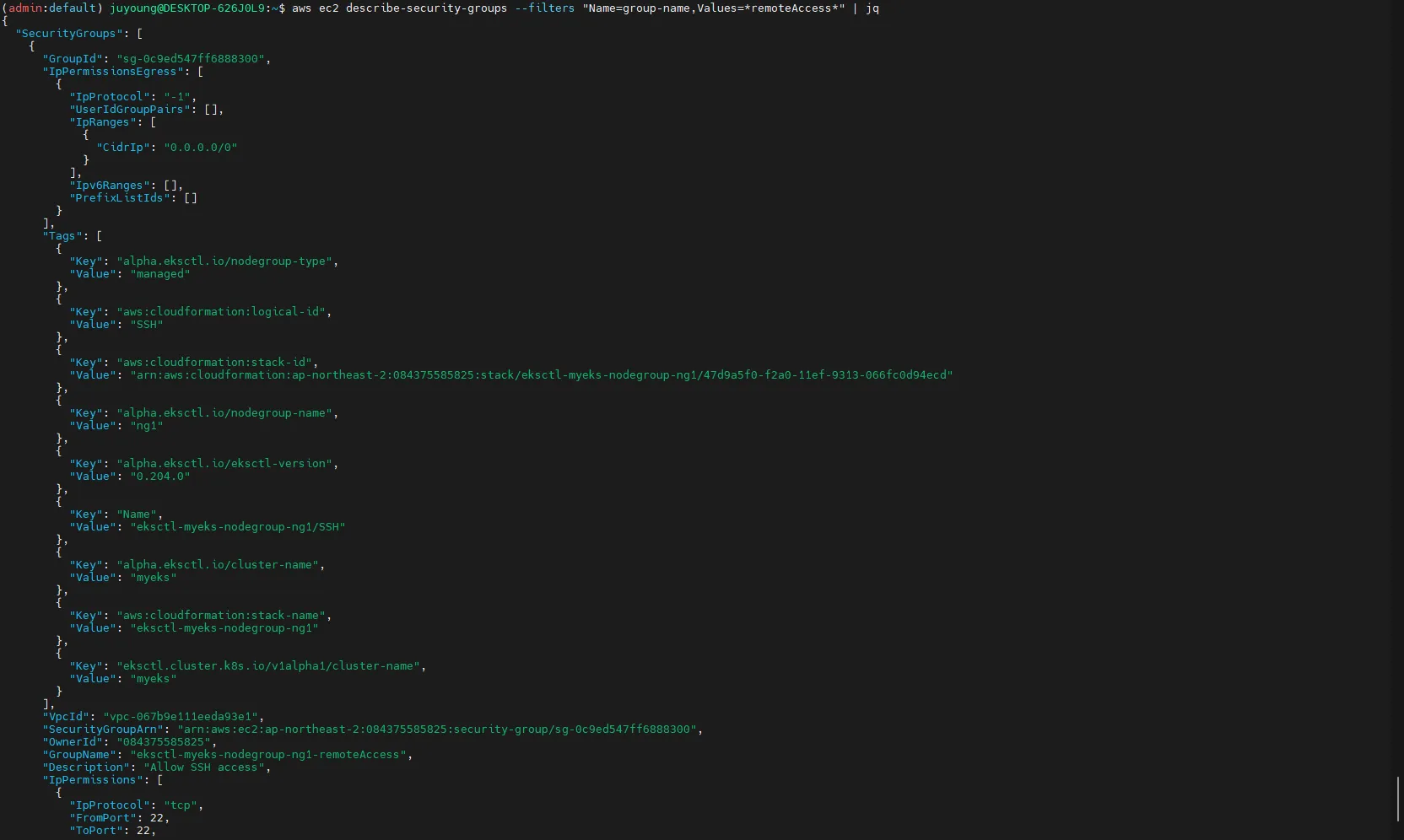

# *remoteAccess* 포함된 보안그룹 ID

aws ec2 describe-security-groups --filters "Name=group-name,Values=*remoteAccess*" | jq

export MNSGID=$(aws ec2 describe-security-groups --filters "Name=group-name,Values=*remoteAccess*" --query 'SecurityGroups[*].GroupId' --output text)

# 해당 보안그룹 inbound 에 자신의 집 공인 IP 룰 추가

aws ec2 authorize-security-group-ingress --group-id $MNSGID --protocol '-1' --cidr $(curl -s ipinfo.io/ip)/32

# 해당 보안그룹 inbound 에 운영서버 내부 IP 룰 추가

aws ec2 authorize-security-group-ingress --group-id $MNSGID --protocol '-1' --cidr 172.20.1.100/32

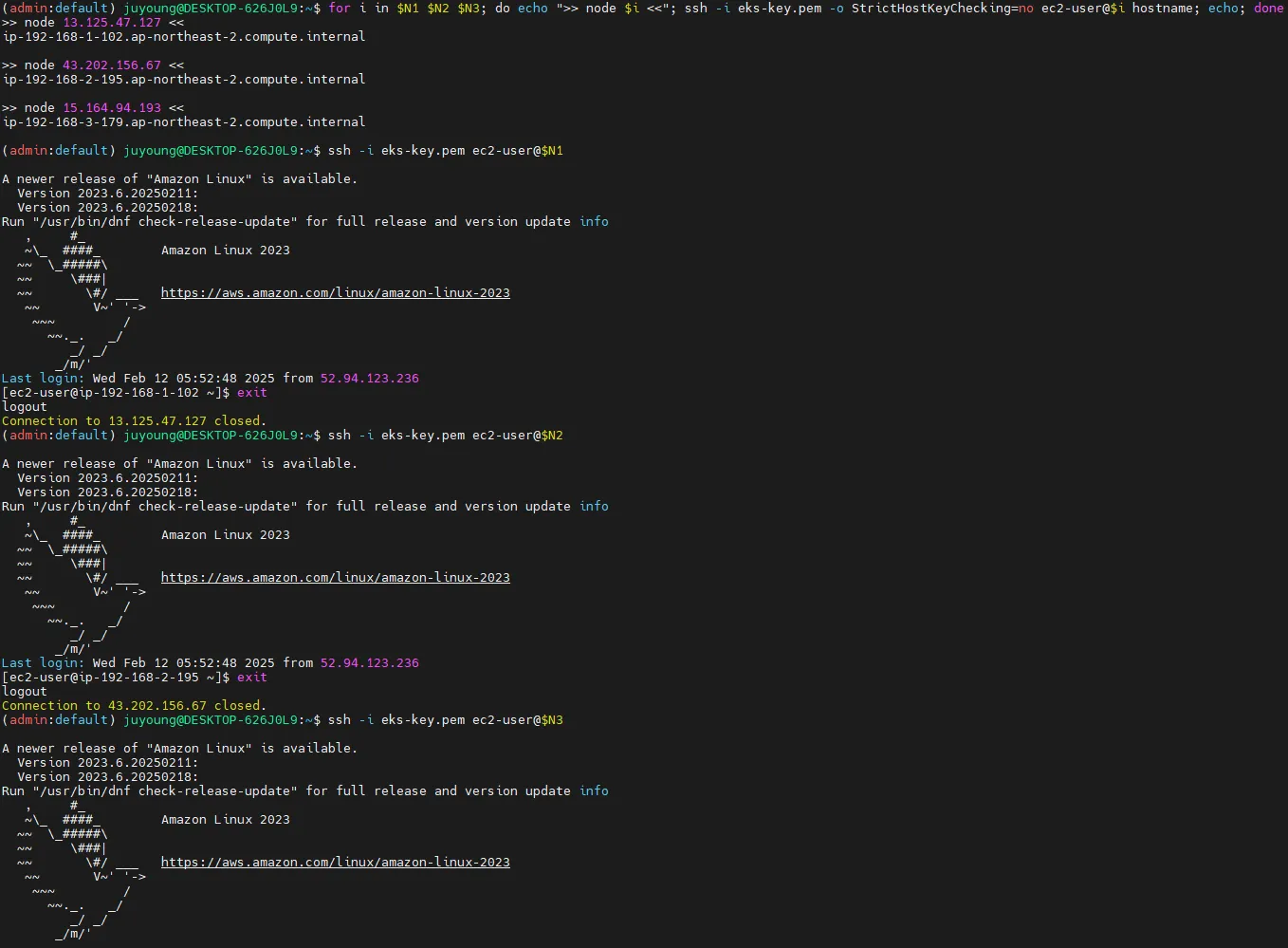

# 워커 노드 SSH 접속

for i in $N1 $N2 $N3; do echo ">> node $i <<"; ssh -o StrictHostKeyChecking=no ec2-user@$i hostname; echo; done

ssh ec2-user@$N1

exit

ssh ec2-user@$N2

exit

ssh ec2-user@$N3

exit

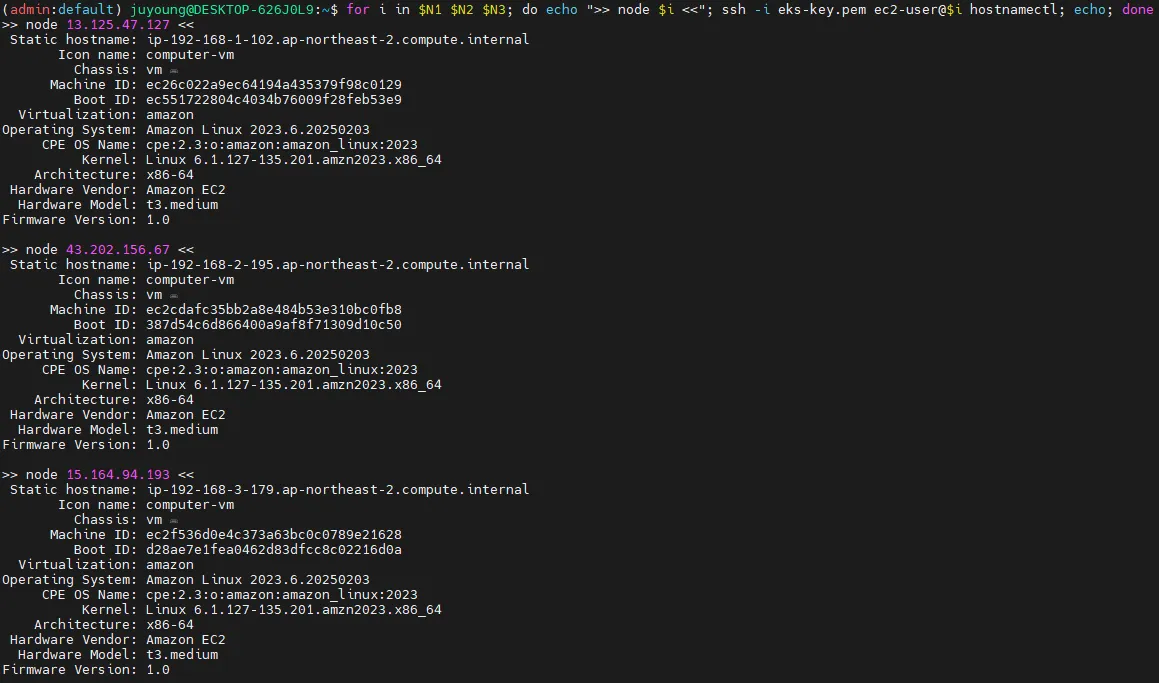

4.4.4 노드 기본 정보 확인

# 노드 기본 정보 확인

for i in $N1 $N2 $N3; do echo ">> node $i <<"; ssh ec2-user@$i hostnamectl; echo; done

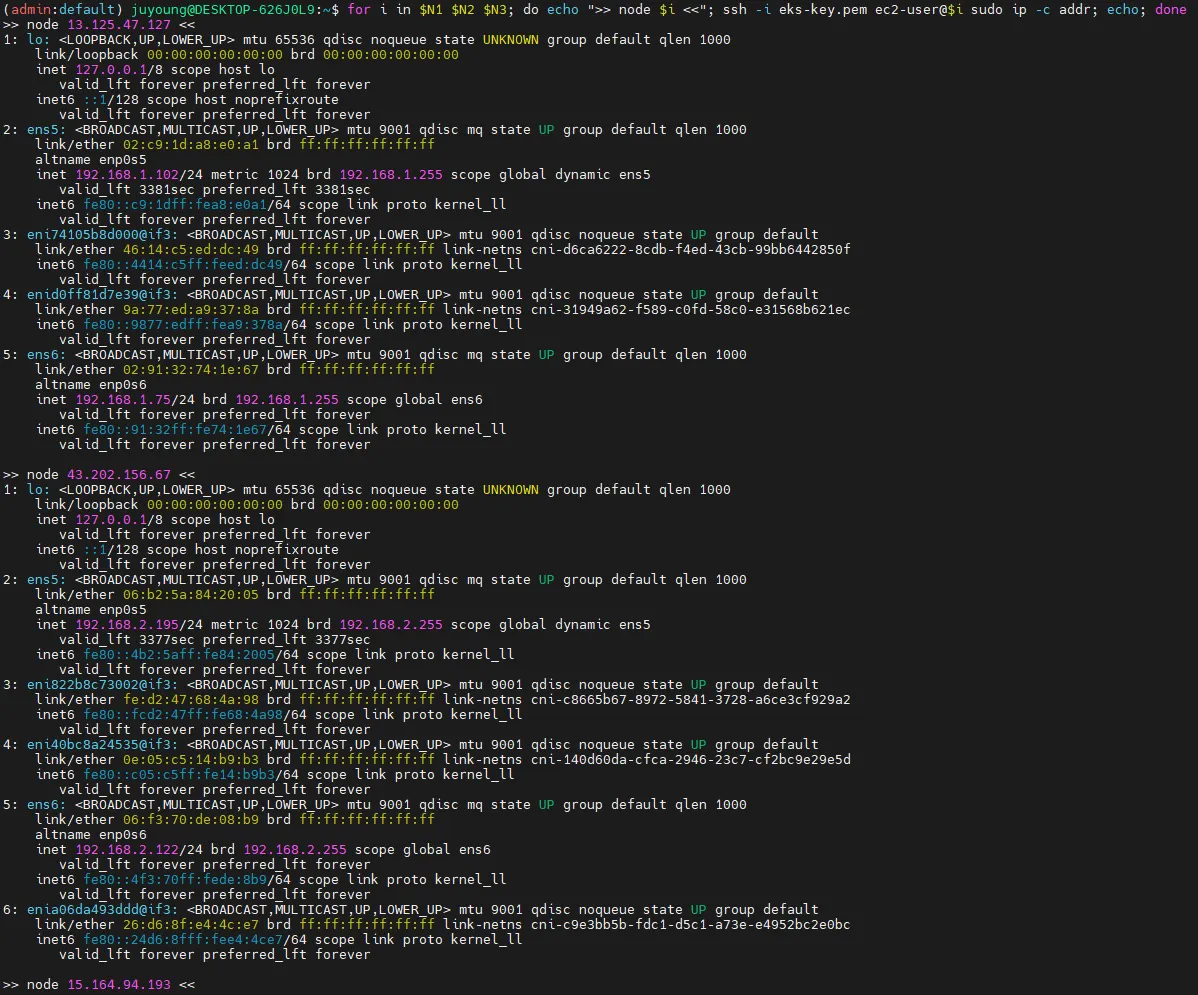

for i in $N1 $N2 $N3; do echo ">> node $i <<"; ssh ec2-user@$i sudo ip -c addr; echo; done

# 디스크 및 마운트 확인

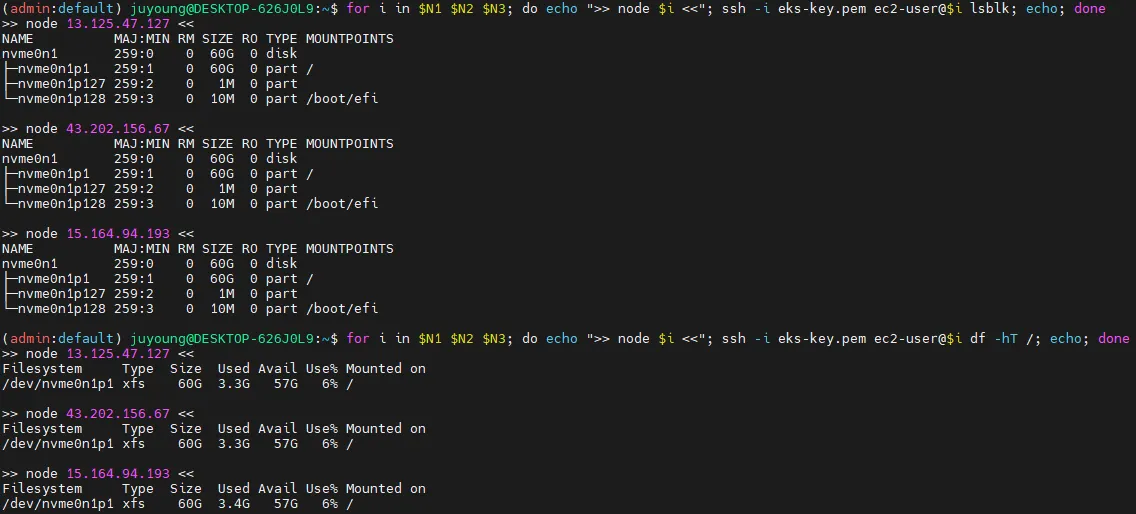

for i in $N1 $N2 $N3; do echo ">> node $i <<"; ssh ec2-user@$i lsblk; echo; done

for i in $N1 $N2 $N3; do echo ">> node $i <<"; ssh ec2-user@$i df -hT /; echo; done

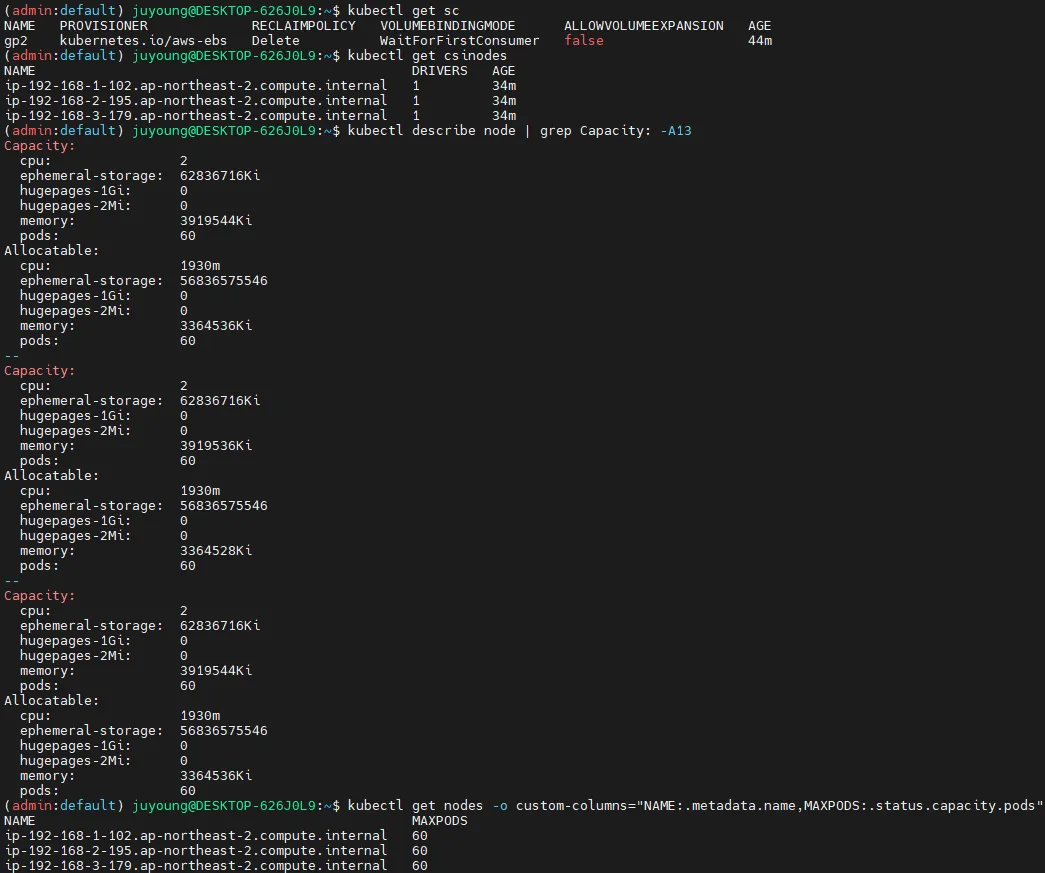

# 스토리지 클래스 및 CSI 노드 확인

kubectl get sc

kubectl get csinodes

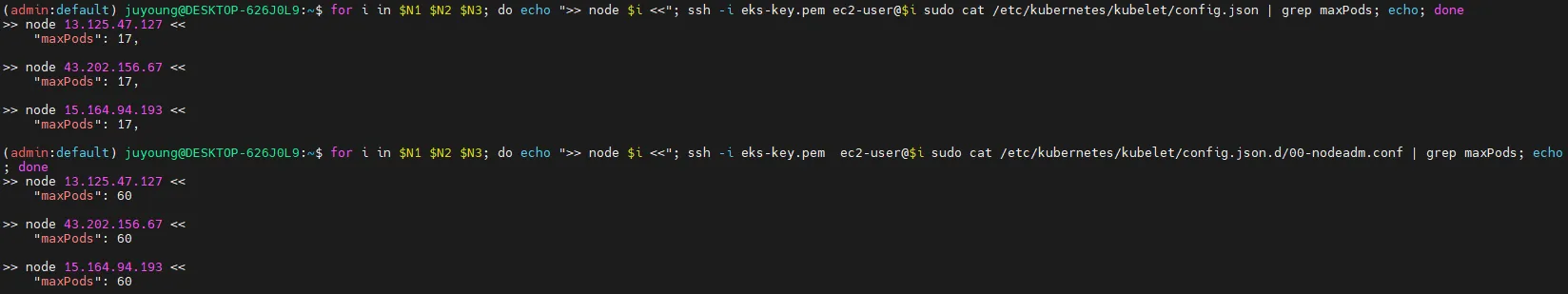

# max-pods 정보 확인

kubectl describe node | grep Capacity: -A13

kubectl get nodes -o custom-columns="NAME:.metadata.name,MAXPODS:.status.capacity.pods"

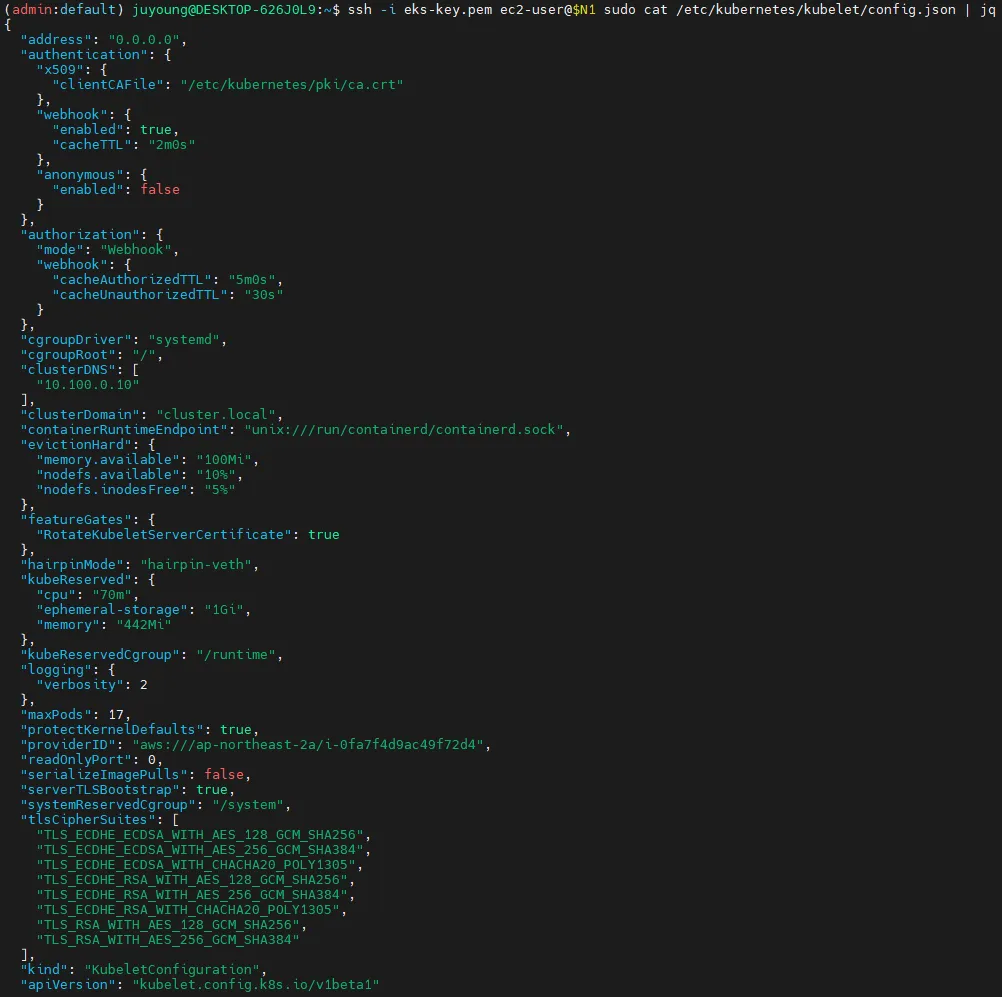

# 노드의 kubelet 설정 확인

ssh ec2-user@$N1 sudo cat /etc/kubernetes/kubelet/config.json | jq

for i in $N1 $N2 $N3; do echo ">> node $i <<"; ssh ec2-user@$i sudo cat /etc/kubernetes/kubelet/config.json | grep maxPods; echo; done

for i in $N1 $N2 $N3; do echo ">> node $i <<"; ssh ec2-user@$i sudo cat /etc/kubernetes/kubelet/config.json.d/00-nodeadm.conf | grep maxPods; echo; done

4.5 운영서버 EC2 SSH 접속 (스택 생성 후 20분 후 접속)

4.5.1 SSH 접속 후 기본 확인

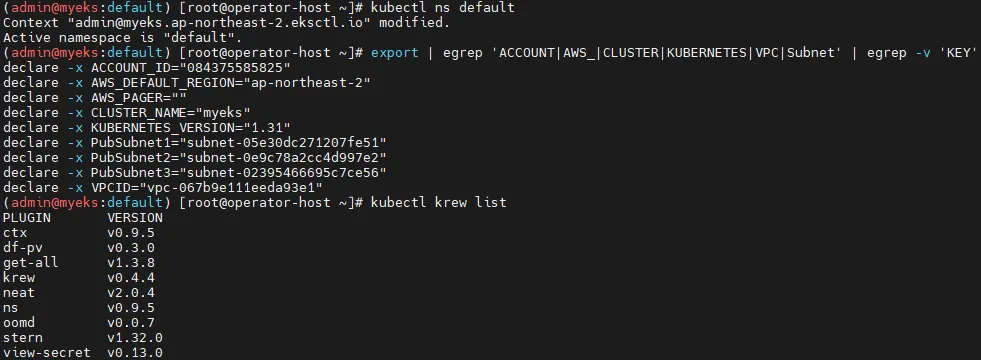

# default 네임스페이스 적용

kubectl ns default

# 환경변수 정보 확인

export | egrep 'ACCOUNT|AWS_|CLUSTER|KUBERNETES|VPC|Subnet' | egrep -v 'KEY'

# krew 플러그인 확인

kubectl krew list

4.5.2 노드 정보 확인 및 SSH 접속

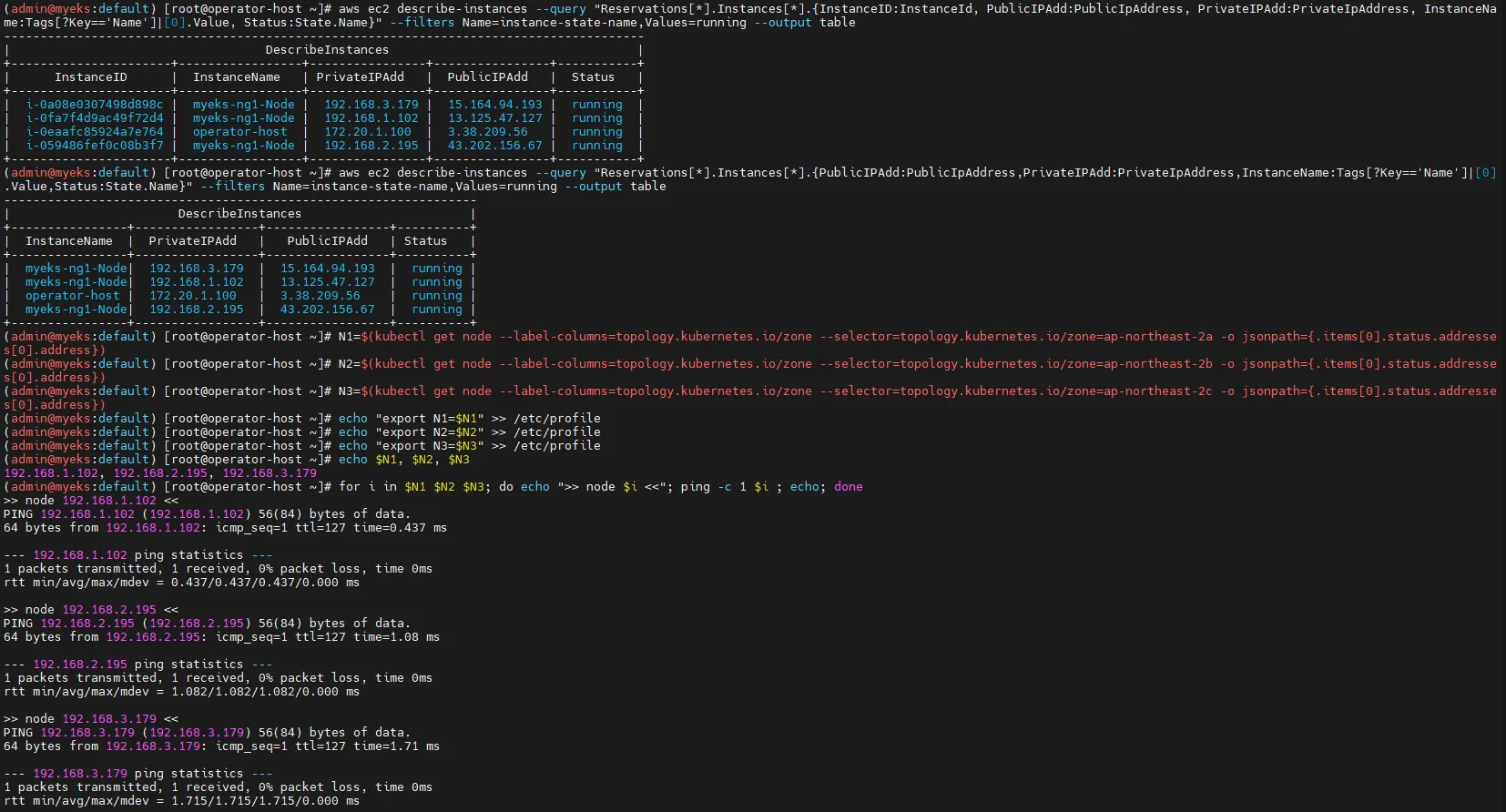

# 인스턴스 정보 확인

aws ec2 describe-instances --query "Reservations[*].Instances[*].{InstanceID:InstanceId, PublicIPAdd:PublicIpAddress, PrivateIPAdd:PrivateIpAddress, InstanceName:Tags[?Key=='Name']|[0].Value, Status:State.Name}" --filters Name=instance-state-name,Values=running --output table

# 노드 IP 확인 및 PrivateIP 변수 지정

aws ec2 describe-instances --query "Reservations[*].Instances[*].{PublicIPAdd:PublicIpAddress,PrivateIPAdd:PrivateIpAddress,InstanceName:Tags[?Key=='Name']|[0].Value,Status:State.Name}" --filters Name=instance-state-name,Values=running --output table

N1=$(kubectl get node --label-columns=topology.kubernetes.io/zone --selector=topology.kubernetes.io/zone=ap-northeast-2a -o jsonpath={.items[0].status.addresses[0].address})

N2=$(kubectl get node --label-columns=topology.kubernetes.io/zone --selector=topology.kubernetes.io/zone=ap-northeast-2b -o jsonpath={.items[0].status.addresses[0].address})

N3=$(kubectl get node --label-columns=topology.kubernetes.io/zone --selector=topology.kubernetes.io/zone=ap-northeast-2c -o jsonpath={.items[0].status.addresses[0].address})

echo "export N1=$N1" >> /etc/profile

echo "export N2=$N2" >> /etc/profile

echo "export N3=$N3" >> /etc/profile

echo $N1, $N2, $N3

# 노드 IP 로 ping 테스트

for i in $N1 $N2 $N3; do echo ">> node $i <<"; ping -c 1 $i ; echo; done

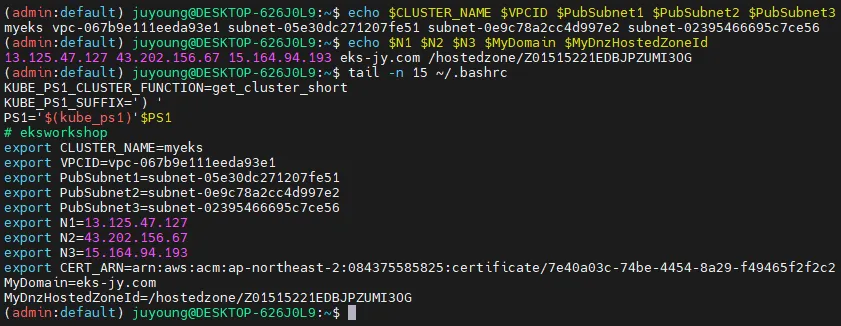

4.6 EKS 배포 후 실습 편의를 위한 설정: Windows(WSL2 - Ubuntu)

# 변수 지정

export CLUSTER_NAME=myeks

export VPCID=$(aws ec2 describe-vpcs --filters "Name=tag:Name,Values=$CLUSTER_NAME-VPC" --query 'Vpcs[*].VpcId' --output text)

export PubSubnet1=$(aws ec2 describe-subnets --filters Name=tag:Name,Values="$CLUSTER_NAME-Vpc1PublicSubnet1" --query "Subnets[0].[SubnetId]" --output text)

export PubSubnet2=$(aws ec2 describe-subnets --filters Name=tag:Name,Values="$CLUSTER_NAME-Vpc1PublicSubnet2" --query "Subnets[0].[SubnetId]" --output text)

export PubSubnet3=$(aws ec2 describe-subnets --filters Name=tag:Name,Values="$CLUSTER_NAME-Vpc1PublicSubnet3" --query "Subnets[0].[SubnetId]" --output text)

export N1=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=$CLUSTER_NAME-ng1-Node" "Name=availability-zone,Values=ap-northeast-2a" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

export N2=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=$CLUSTER_NAME-ng1-Node" "Name=availability-zone,Values=ap-northeast-2b" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

export N3=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=$CLUSTER_NAME-ng1-Node" "Name=availability-zone,Values=ap-northeast-2c" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

export CERT_ARN=$(aws acm list-certificates --query 'CertificateSummaryList[].CertificateArn[]' --output text) #사용 리전의 인증서 ARN 확인

MyDomain=gasida.link # 각자 자신의 도메인 이름 입력

MyDnzHostedZoneId=$(aws route53 list-hosted-zones-by-name --dns-name "$MyDomain." --query "HostedZones[0].Id" --output text)

# 실습 완료 후 삭제

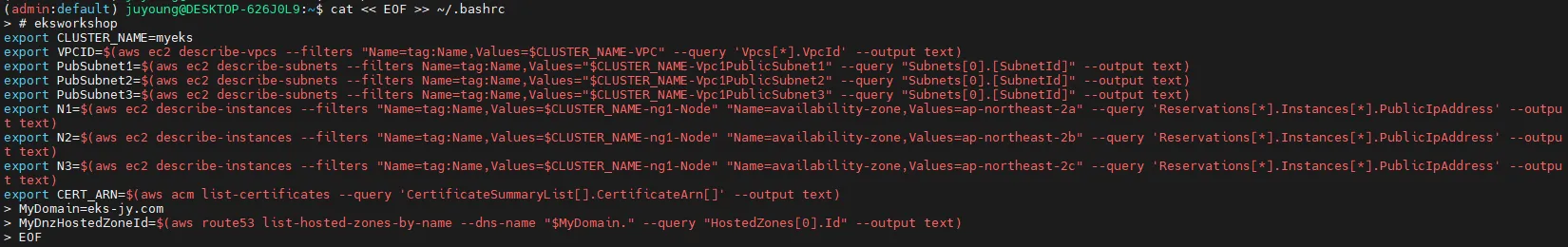

cat << EOF >> ~/.bashrc

# eksworkshop

export CLUSTER_NAME=myeks

export VPCID=$(aws ec2 describe-vpcs --filters "Name=tag:Name,Values=$CLUSTER_NAME-VPC" --query 'Vpcs[*].VpcId' --output text)

export PubSubnet1=$(aws ec2 describe-subnets --filters Name=tag:Name,Values="$CLUSTER_NAME-Vpc1PublicSubnet1" --query "Subnets[0].[SubnetId]" --output text)

export PubSubnet2=$(aws ec2 describe-subnets --filters Name=tag:Name,Values="$CLUSTER_NAME-Vpc1PublicSubnet2" --query "Subnets[0].[SubnetId]" --output text)

export PubSubnet3=$(aws ec2 describe-subnets --filters Name=tag:Name,Values="$CLUSTER_NAME-Vpc1PublicSubnet3" --query "Subnets[0].[SubnetId]" --output text)

export N1=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=$CLUSTER_NAME-ng1-Node" "Name=availability-zone,Values=ap-northeast-2a" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

export N2=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=$CLUSTER_NAME-ng1-Node" "Name=availability-zone,Values=ap-northeast-2b" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

export N3=$(aws ec2 describe-instances --filters "Name=tag:Name,Values=$CLUSTER_NAME-ng1-Node" "Name=availability-zone,Values=ap-northeast-2c" --query 'Reservations[*].Instances[*].PublicIpAddress' --output text)

export CERT_ARN=$(aws acm list-certificates --query 'CertificateSummaryList[].CertificateArn[]' --output text)

MyDomain=gasida.link # 각자 자신의 도메인 이름 입력

MyDnzHostedZoneId=$(aws route53 list-hosted-zones-by-name --dns-name "$MyDomain." --query "HostedZones[0].Id" --output text)

EOF

# [신규 터미널] 확인

echo $CLUSTER_NAME $VPCID $PubSubnet1 $PubSubnet2 $PubSubnet3

echo $N1 $N2 $N3 $MyDomain $MyDnzHostedZoneId

tail -n 15 ~/.bashrc

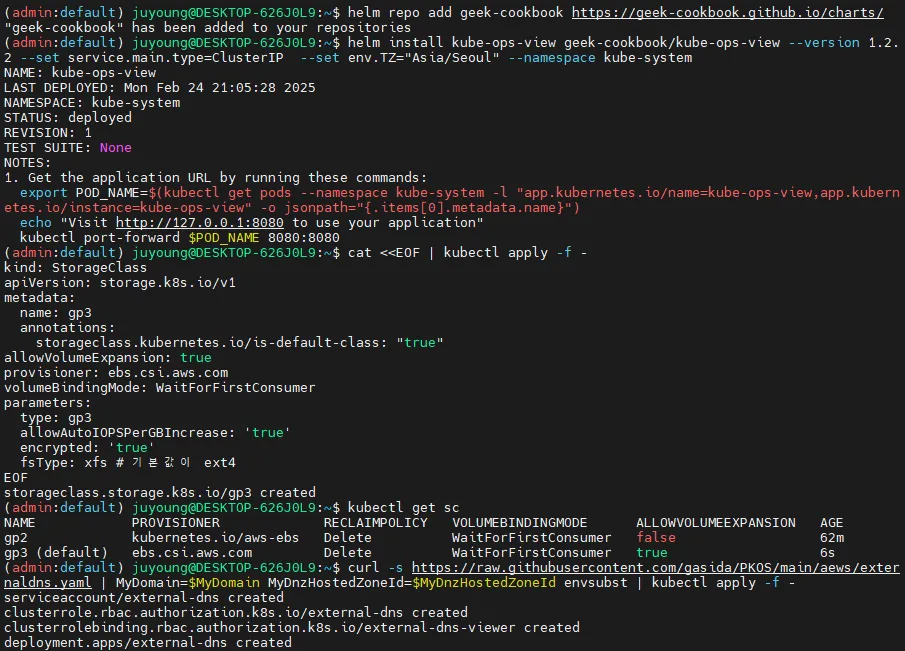

4.7 kube-ops-view(Ingress), AWS LoadBalancer Controller, ExternalDNS, gp3 StorageClass 설치

4.7.1 설치

# kube-ops-view

helm repo add geek-cookbook https://geek-cookbook.github.io/charts/

helm install kube-ops-view geek-cookbook/kube-ops-view --version 1.2.2 --set service.main.type=ClusterIP --set env.TZ="Asia/Seoul" --namespace kube-system

# gp3 스토리지 클래스 생성

cat <<EOF | kubectl apply -f -

kind: StorageClass

apiVersion: storage.k8s.io/v1

metadata:

name: gp3

annotations:

storageclass.kubernetes.io/is-default-class: "true"

allowVolumeExpansion: true

provisioner: ebs.csi.aws.com

volumeBindingMode: WaitForFirstConsumer

parameters:

type: gp3

allowAutoIOPSPerGBIncrease: 'true'

encrypted: 'true'

fsType: xfs # 기본값이 ext4

EOF

kubectl get sc

# ExternalDNS

curl -s https://raw.githubusercontent.com/gasida/PKOS/main/aews/externaldns.yaml | MyDomain=$MyDomain MyDnzHostedZoneId=$MyDnzHostedZoneId envsubst | kubectl apply -f -

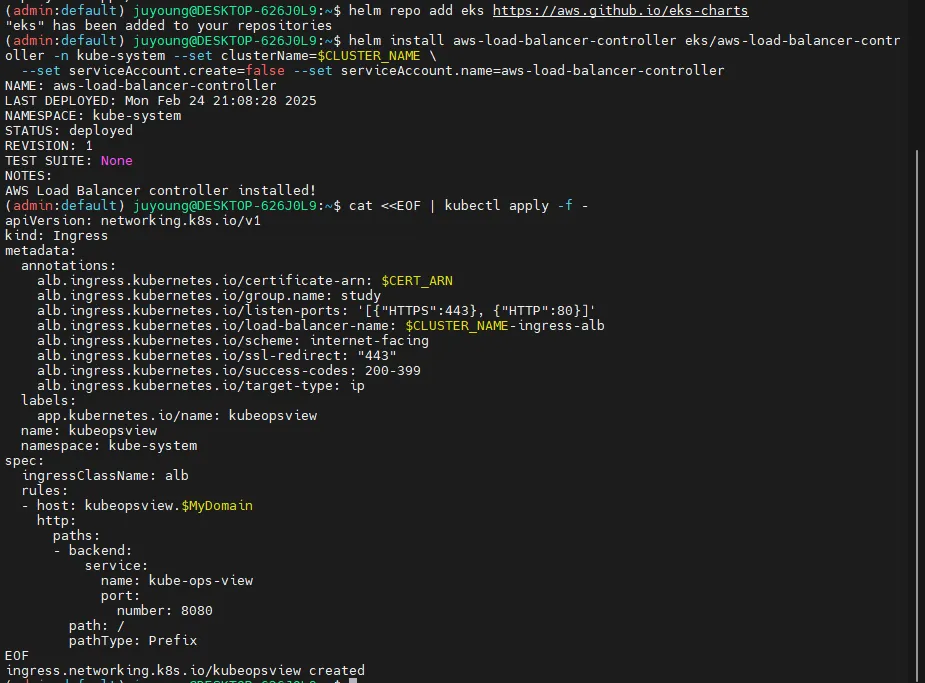

# AWS LoadBalancerController

helm repo add eks https://aws.github.io/eks-charts

helm install aws-load-balancer-controller eks/aws-load-balancer-controller -n kube-system --set clusterName=$CLUSTER_NAME \

--set serviceAccount.create=false --set serviceAccount.name=aws-load-balancer-controller

# kubeopsview 용 Ingress 설정 : ALB Ingress Group을 활용하여 단일 AWS ALB를 여러 Ingress 리소스에서 공유하여 효율적으로 운영

cat <<EOF | kubectl apply -f -

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

alb.ingress.kubernetes.io/certificate-arn: $CERT_ARN

alb.ingress.kubernetes.io/group.name: study

alb.ingress.kubernetes.io/listen-ports: '[{"HTTPS":443}, {"HTTP":80}]'

alb.ingress.kubernetes.io/load-balancer-name: $CLUSTER_NAME-ingress-alb

alb.ingress.kubernetes.io/scheme: internet-facing

alb.ingress.kubernetes.io/ssl-redirect: "443"

alb.ingress.kubernetes.io/success-codes: 200-399

alb.ingress.kubernetes.io/target-type: ip

labels:

app.kubernetes.io/name: kubeopsview

name: kubeopsview

namespace: kube-system

spec:

ingressClassName: alb

rules:

- host: kubeopsview.$MyDomain

http:

paths:

- backend:

service:

name: kube-ops-view

port:

number: 8080

path: /

pathType: Prefix

EOF

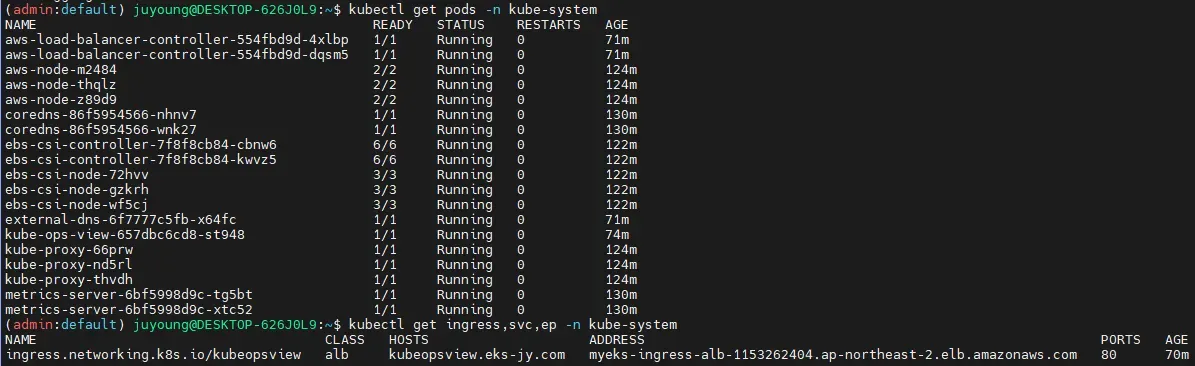

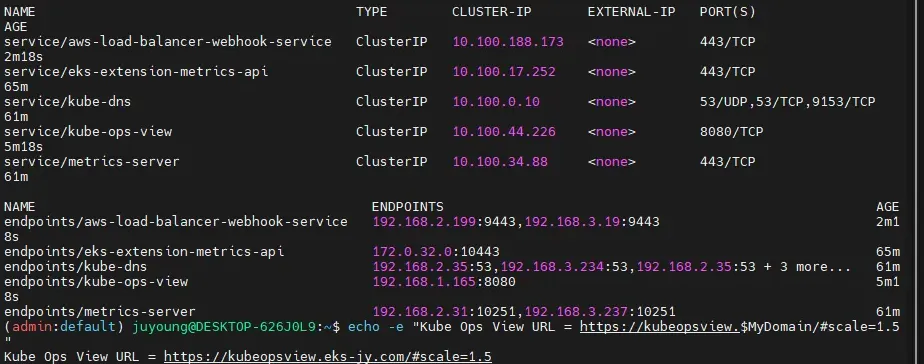

4.7.2 확인

# 설치된 파드 정보 확인

kubectl get pods -n kube-system

# service, ep, ingress 확인

kubectl get ingress,svc,ep -n kube-system

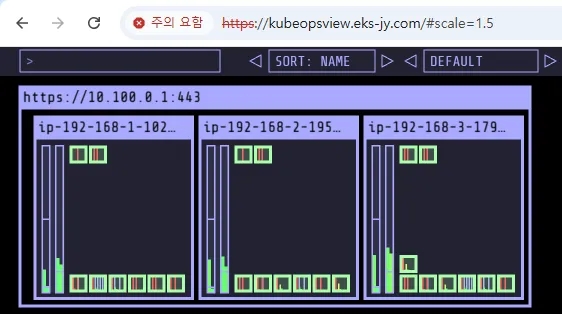

# Kube Ops View 접속 정보 확인

echo -e "Kube Ops View URL = https://kubeopsview.$MyDomain/#scale=1.5"

open "https://kubeopsview.$MyDomain/#scale=1.5" # macOS

배포되려면 시간이 걸립니다.

5. Bookinfo 애플리케이션 배포

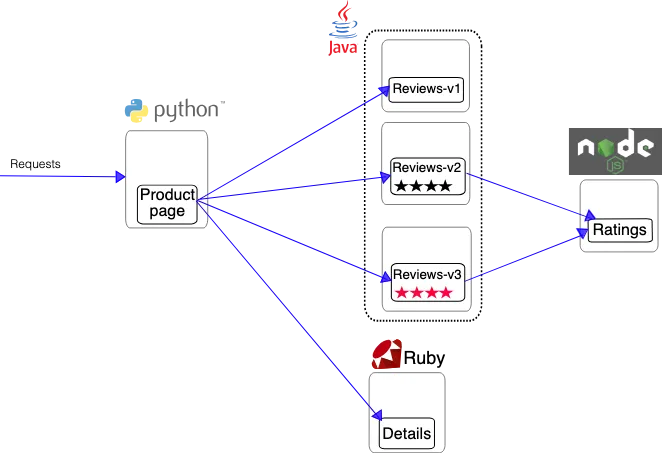

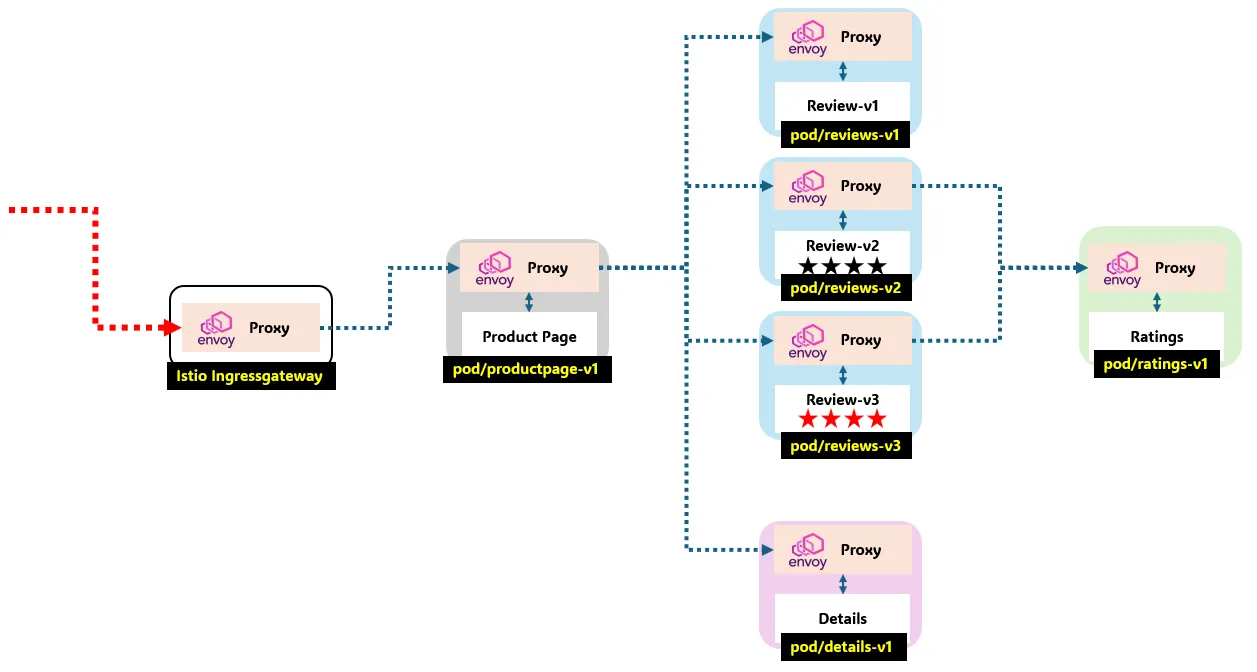

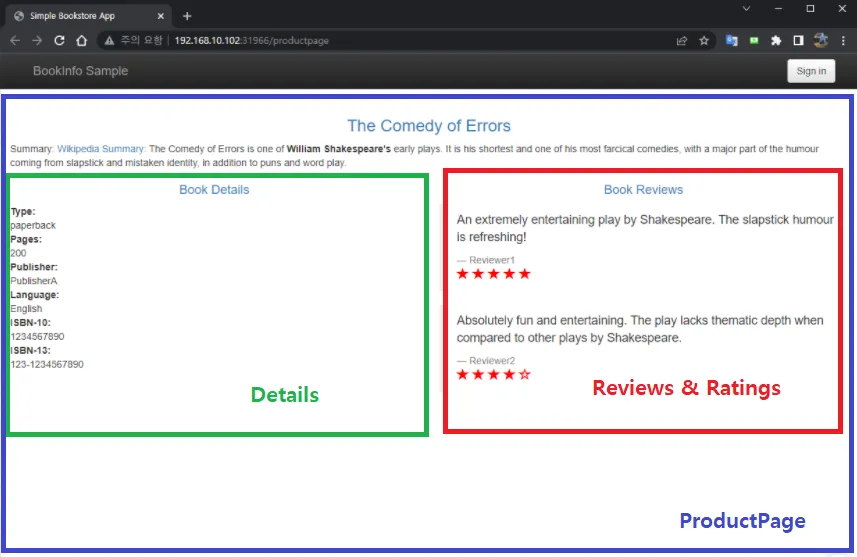

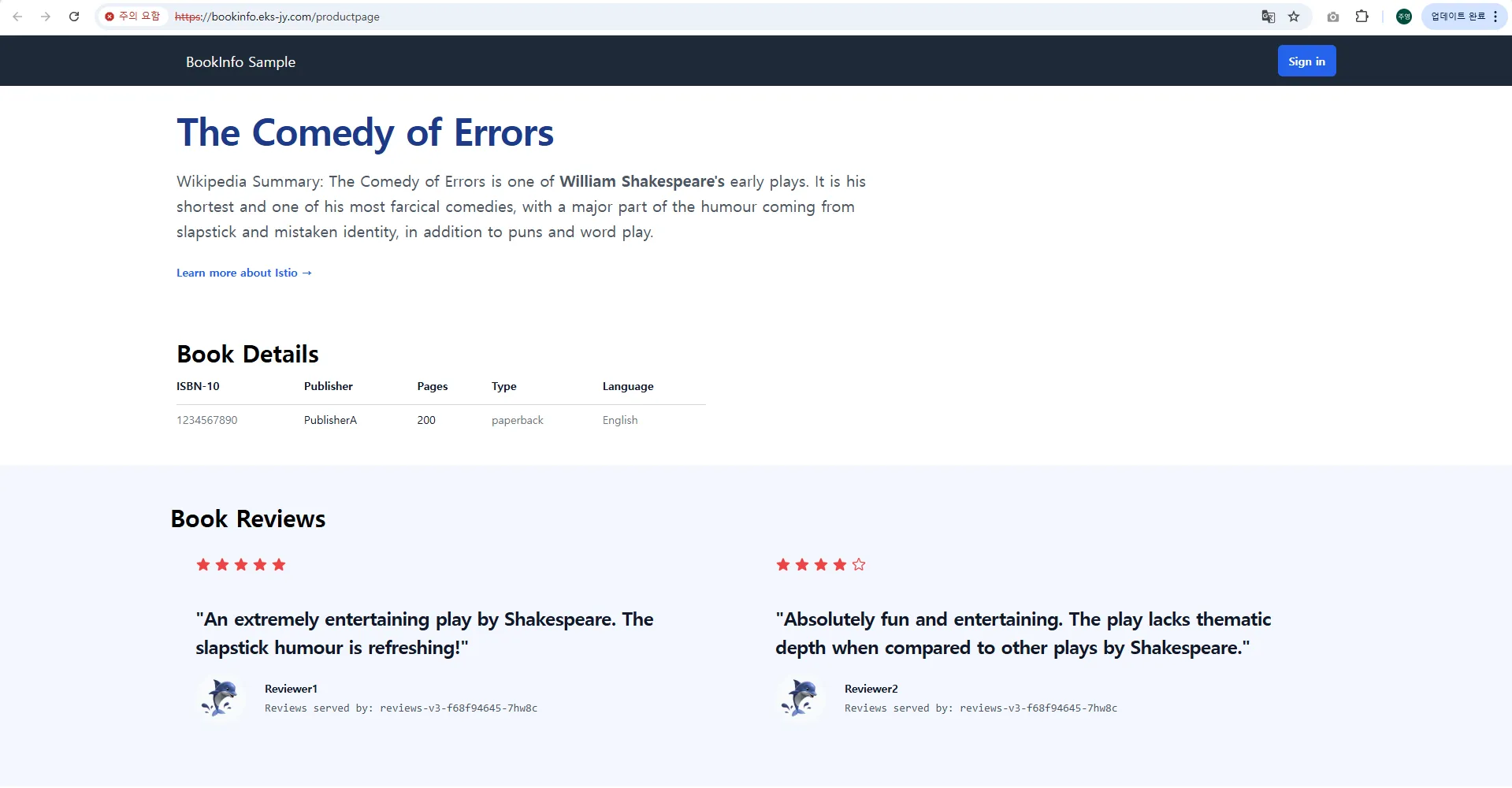

5.1 Bookinfo 애플리케이션 소개 - 링크

Bookinfo 애플리케이션은 4개의 마이크로서비스로 구성됩니다:

- Productpage: 사용자 요청을 받아 Reviews 서비스와 Details 서비스에 요청을 전달하고, 응답을 사용자에게 반환하는 역할을 합니다.

- Reviews: 도서 리뷰 정보를 제공하는 서비스로, v1, v2, v3 세 개의 버전이 있습니다.

- v1: 별점(Ratings) 없이 리뷰만 제공

- v2: 검은색 별을 사용하여 Ratings 정보를 표시

- v3: 컬러 별을 사용하여 Ratings 정보를 표시

- Ratings: 도서에 대한 5단계 평가 점수를 제공하며, Reviews v2, v3 서비스에서 활용됩니다.

- Details: 도서의 메타데이터(제목, 작가, 출판 정보 등)를 제공하는 서비스입니다.

Bookinfo 애플리케이션은 마이크로서비스 아키텍처 기반으로 설계되었으며, Productpage가 중심이 되어 다른 서비스들과 연동하여 정보를 종합적으로 제공합니다.

[출처] https://kschoi728.tistory.com/271

[출처] https://tisdev.tistory.com/2

5.2 Bookinfo 애플리케이션 배포 - 링크

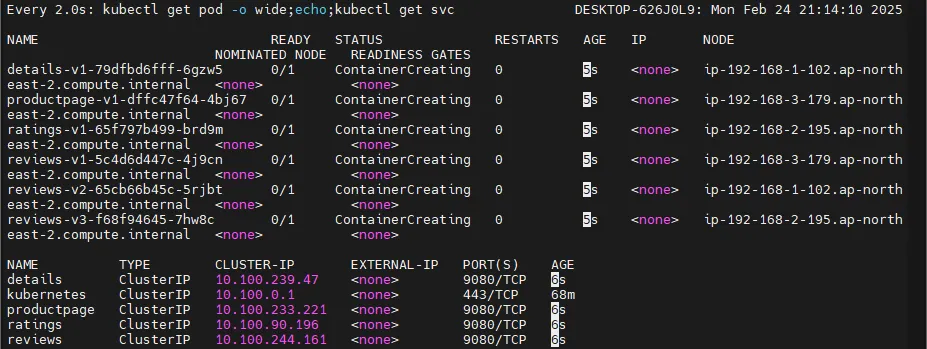

# 모니터링

watch -d 'kubectl get pod -o wide;echo;kubectl get svc'

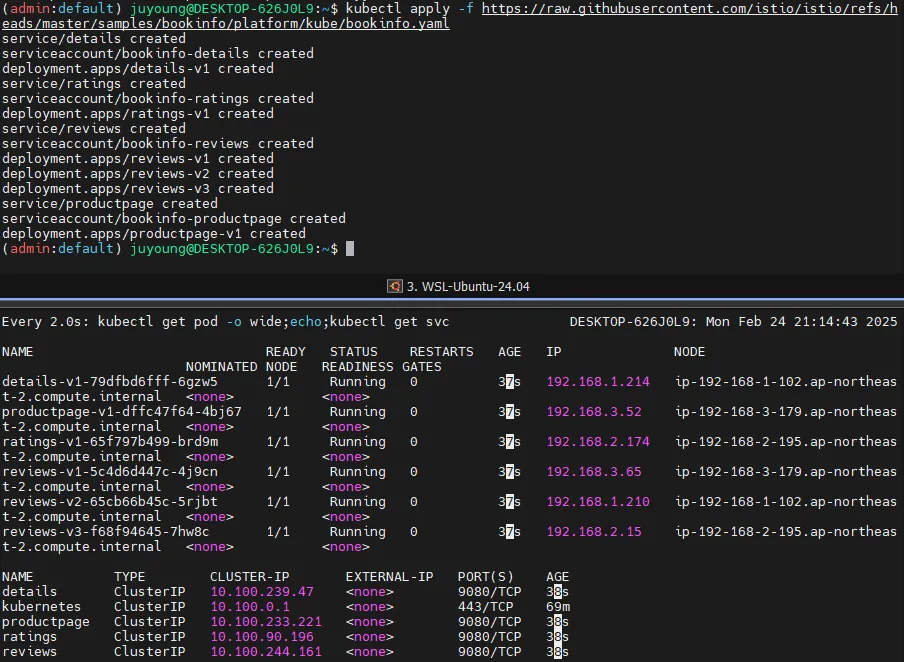

# Bookinfo 애플리케이션 배포

kubectl apply -f https://raw.githubusercontent.com/istio/istio/refs/heads/master/samples/bookinfo/platform/kube/bookinfo.yaml

# 배포 상태 확인

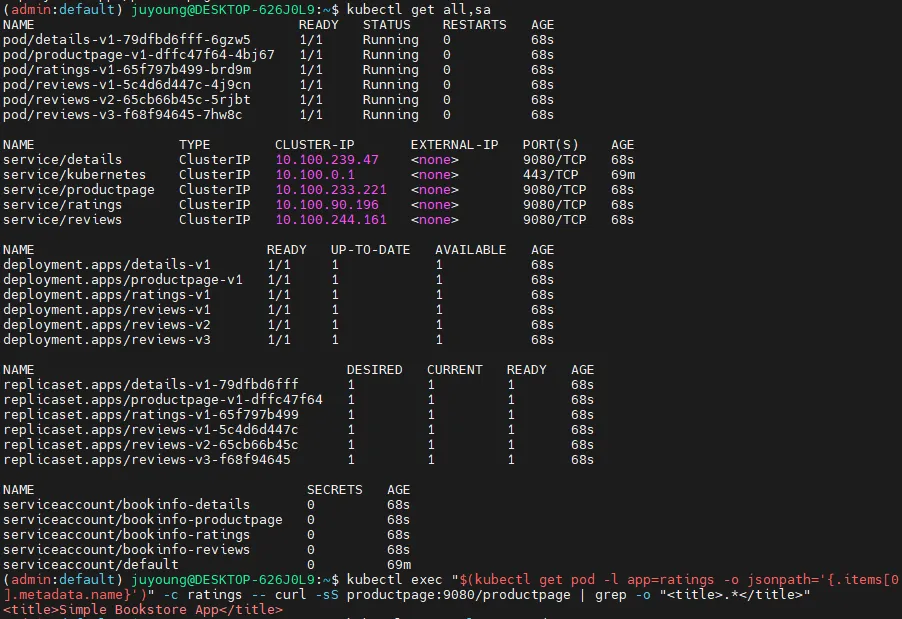

kubectl get all,sa

# product 웹 접속 확인

kubectl exec "$(kubectl get pod -l app=ratings -o jsonpath='{.items[0].metadata.name}')" -c ratings -- curl -sS productpage:9080/productpage | grep -o "<title>.*</title>"

# 로그 확인

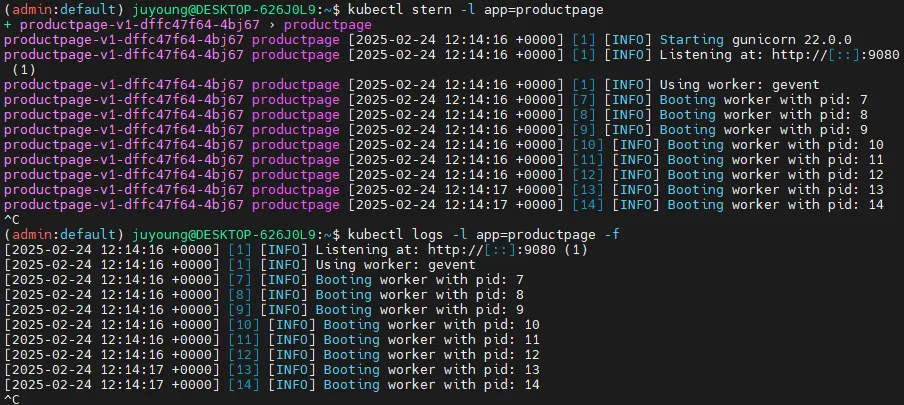

kubectl stern -l app=productpage

kubectl logs -l app=productpage -f

5.3 Ingress(ALB) 설정 및 웹 브라우저 접속

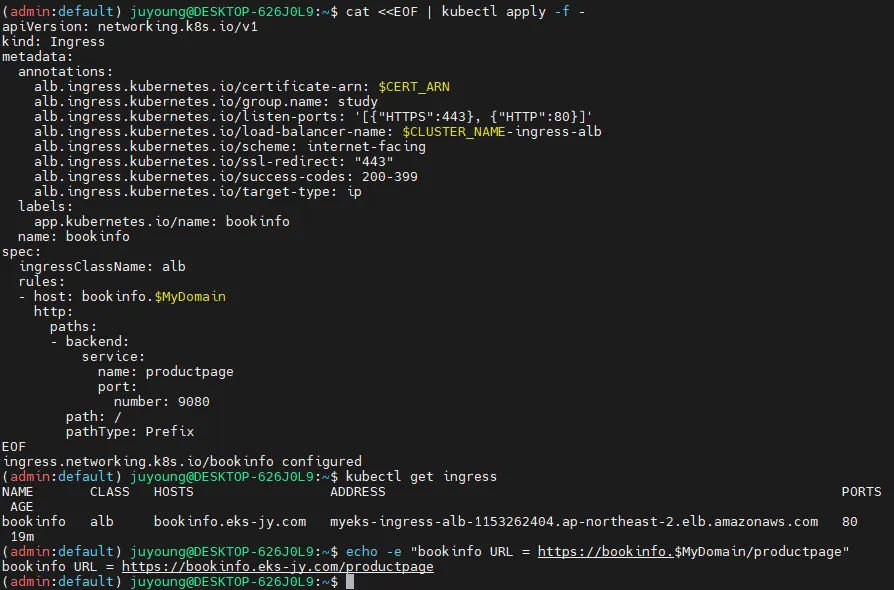

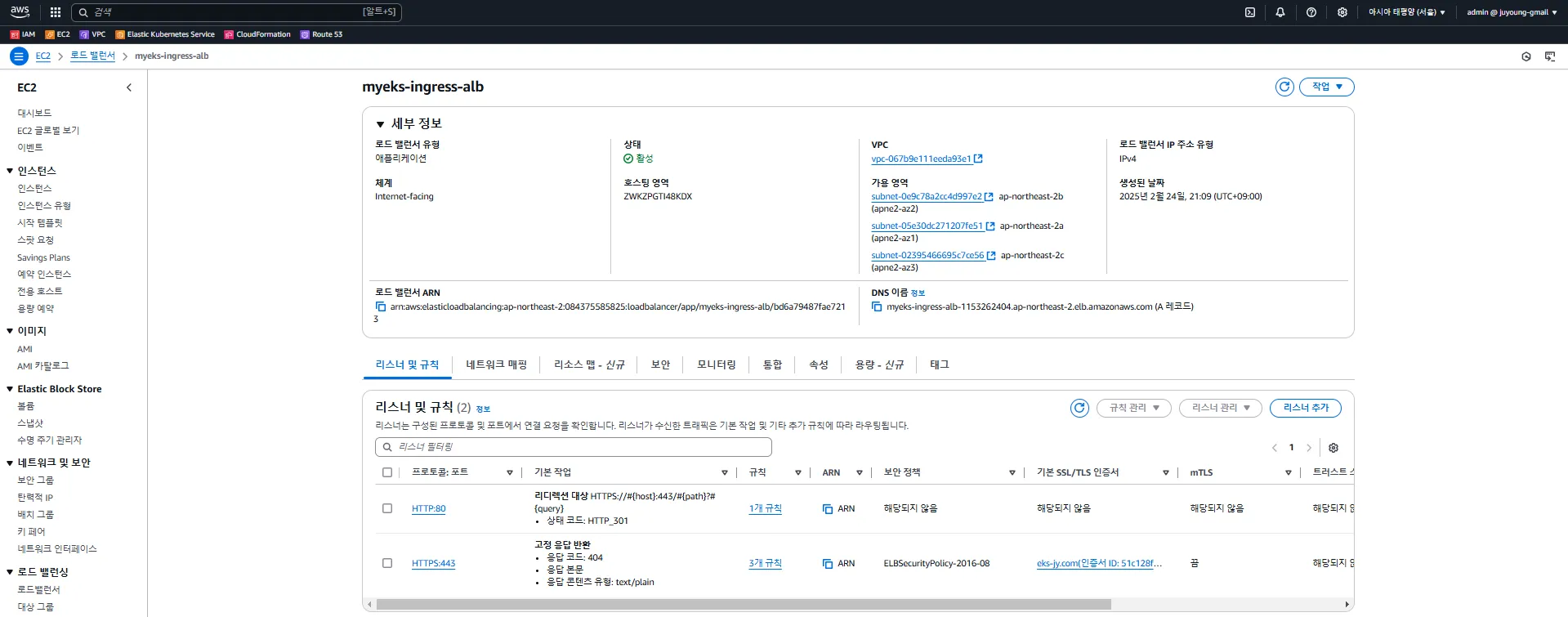

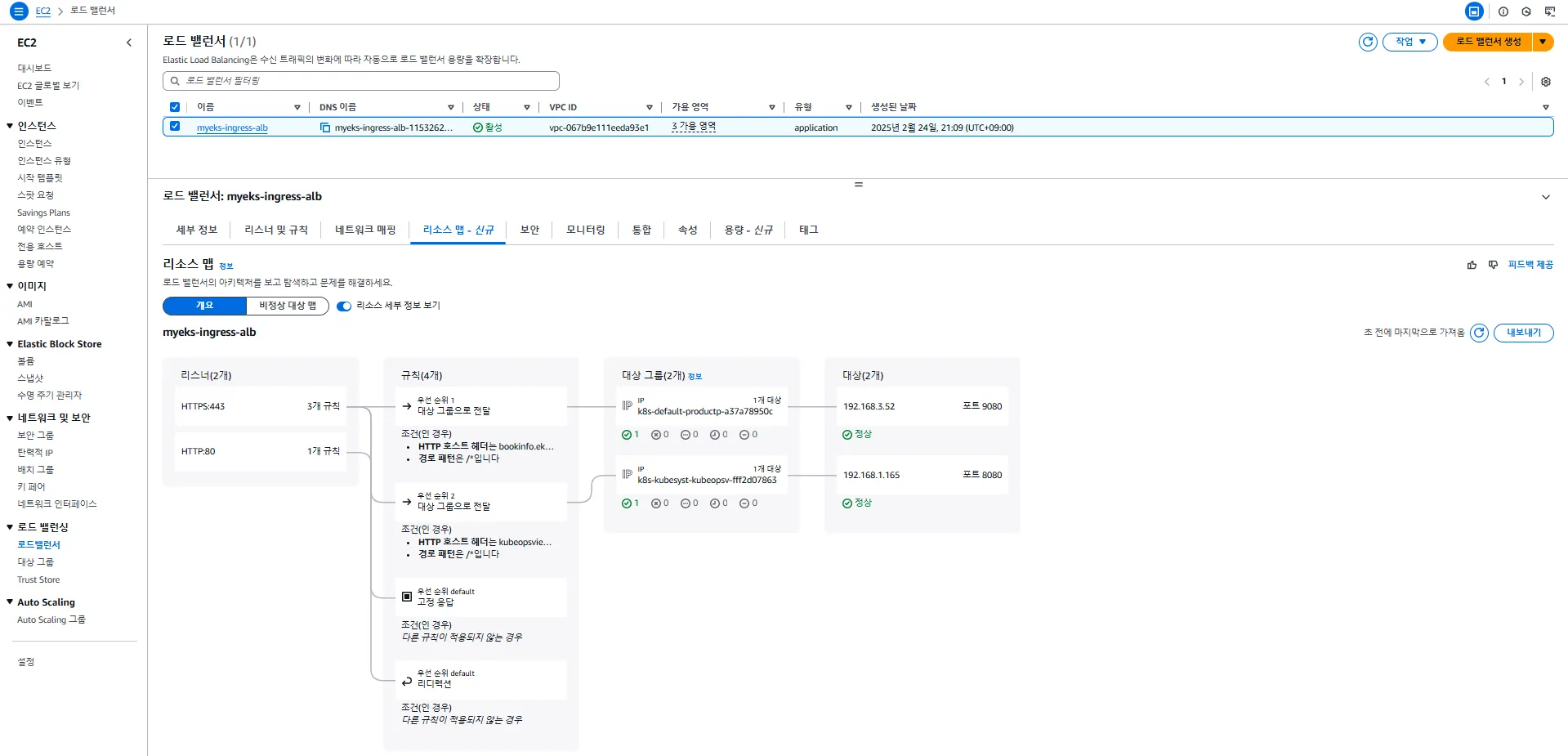

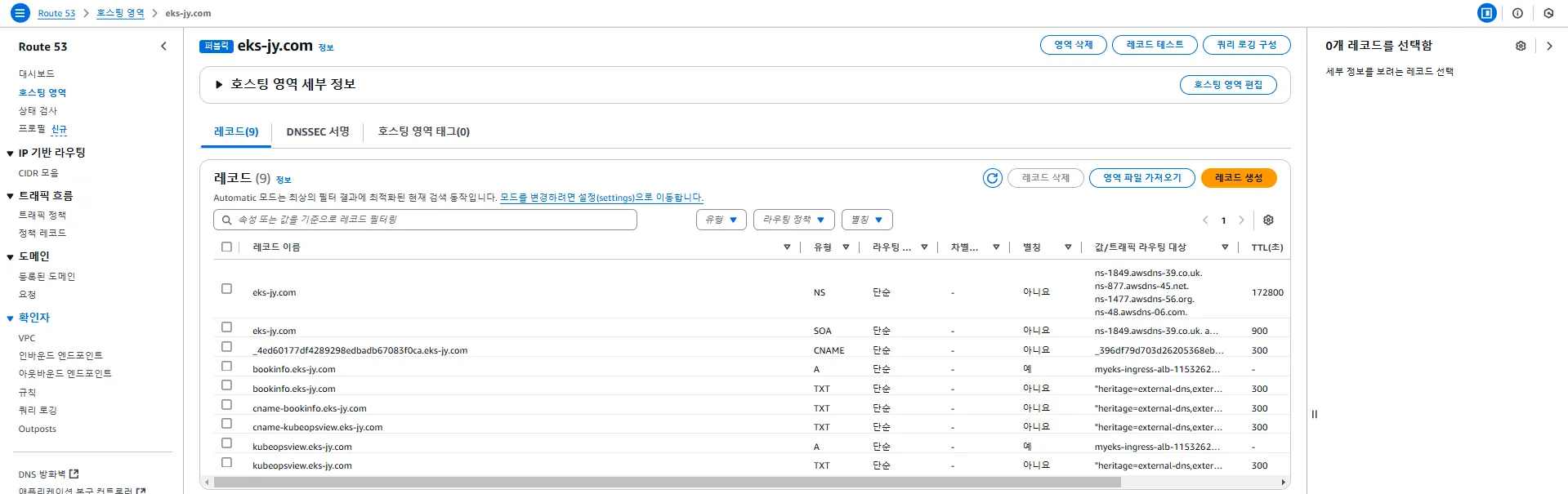

Productpage를 Ingress로 노출시키고, ALB Ingress Group을 활용하여 단일 AWS ALB를 여러 Ingress 리소스에서 공유하여 효율적으로 운영합니다.

# Ingress(ALB) 설정

cat <<EOF | kubectl apply -f -

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

annotations:

alb.ingress.kubernetes.io/certificate-arn: $CERT_ARN

alb.ingress.kubernetes.io/group.name: study

alb.ingress.kubernetes.io/listen-ports: '[{"HTTPS":443}, {"HTTP":80}]'

alb.ingress.kubernetes.io/load-balancer-name: $CLUSTER_NAME-ingress-alb

alb.ingress.kubernetes.io/scheme: internet-facing

alb.ingress.kubernetes.io/ssl-redirect: "443"

alb.ingress.kubernetes.io/success-codes: 200-399

alb.ingress.kubernetes.io/target-type: ip

labels:

app.kubernetes.io/name: bookinfo

name: bookinfo

spec:

ingressClassName: alb

rules:

- host: bookinfo.$MyDomain

http:

paths:

- backend:

service:

name: productpage

port:

number: 9080

path: /

pathType: Prefix

EOF

kubectl get ingress

# bookinfo 접속 정보 확인

echo -e "bookinfo URL = https://bookinfo.$MyDomain/productpage"

open "https://bookinfo.$MyDomain/productpage" # macOS

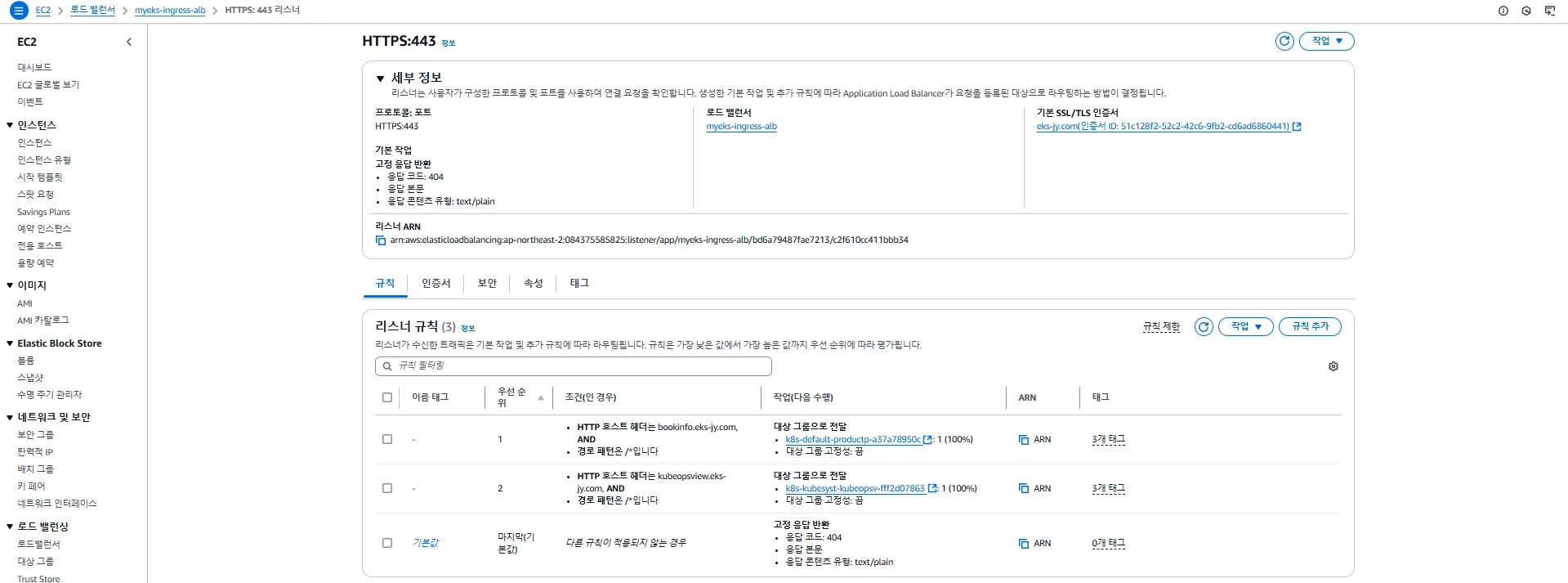

→ bookinfo.eks-jy.com 도메인으로 들어오는 요청 중 /* 경로를 포함하는 트래픽(AND 조건)은 k8s-default-productp-a37a78950c 서비스로 라우팅된다.

→ kubeopsview.eks-jy.com 도메인으로 들어오는 /* 경로의 요청(AND 조건)은 k8s-kubesyst-kubeopsv-fff2d07863 서비스로 전달된다.

배포되려면 시간이 걸립니다.

웹 브라우저에서 https://bookinfo.$MyDomain/productpage 로 접속 후 새로고침하면 Reviews 와 Ratings 변화 확인 가능!

5.4 ProductPage 반복 접속 테스트 (Prometheus-stack 먼저 설치 후 진행)

Prometheus에 데이터를 쌓기 위해 Prometheus-stack을 먼저 설치하고 진행합니다.

# 반복 접속 실행

curl -s -k https://bookinfo.$MyDomain/productpage | grep -o "<title>.*</title>"

while true; do curl -s -k https://bookinfo.$MyDomain/productpage | grep -o "<title>.*</title>" ; echo "--------------" ; sleep 1; done

for i in {1..100}; do curl -s -k https://bookinfo.$MyDomain/productpage | grep -o "<title>.*</title>" ; done