PHP쉘을 통하여 대상 컴퓨터에서 연결 할 수 있었습니다.

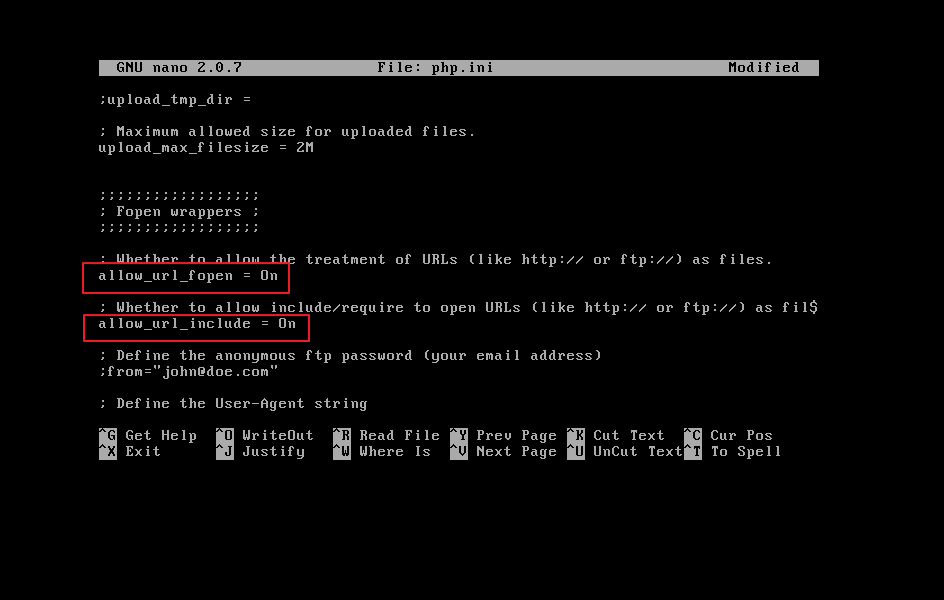

이를 방지하기 위해서 php.ini 파일에서 설정을 변경해야 합니다.

allow_url_fopen 과 allow_url_include의 값을 Off로 설정하면 됩니다.

Metasploit 서버에 php.ini 파일은 /etc/php5/cgi 디렉터리 내부에 존재하고 있습니다.

또한 정적 파일 포함을 사용하는 방법이 존재합니다.

- 동적 파일 포함을 사용하는 대신 원하는 파일을 하드코딩하는 방식

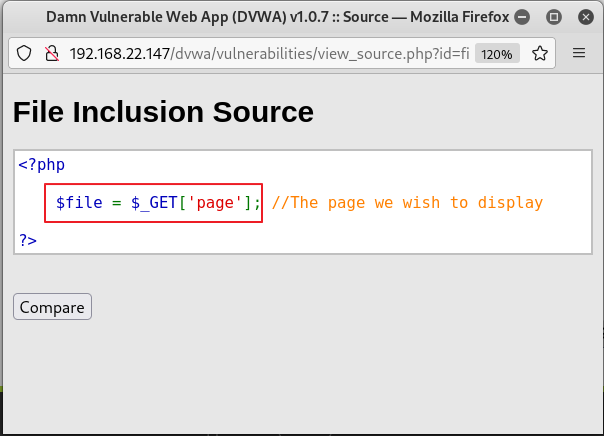

메타스플로잇 서버에는 page 매개변수를 선언한 뒤 include.php 파일을 값으로 사용하고 있습니다.

해당 소스코드에서 page 매개변수 뒤의 있는 값을 file 변수에 저장하는 방식으로 동적으로 실행하고 있습니다.

-

이러한 방식은 버프스위트를 사용하여 사용자가 볼 수 있기 때문에 취약합니다.

-

사용자가 이러한 내용을 조작할 수 없도록 만들어야 합니다.

보안 레벨을 High로 설정한 뒤 해당 페이지의 소스 코드를 확인해봅니다.

입력이 include.php와 비교하고 있습니다.

그러므로 사용자 입력값이 임의로 설정된 값으로 대체되지 않습니다.

완화를 위하여 위와같은 방식을 사용해야 합니다.