Secrets Manger를 쓰게된 계기~

프로젝트를 하다보면 누군가 비밀키 ( .env )를 커밋 후, 푸쉬까지 하는 경우가 있다. 이런 경우 Github나 AWS에서 연락이 오는데...

( AWS는 전화도 와요.. )

팀원 실수로 계정 주인이 고통 받게됩니다…( 제가 그랬어요.. )

심지어 저번 부트캠프에 어떤 팀은 해킹까지 당해서

엄청난 비용이 청구되었습니다….

이런 문제를 미연에 방지하고자 서버에서 비밀 설정을 가져와 세팅할 수 있도록

Secrets Manger을 사용하게 되었습니다~

- 비밀 보안 및 관리

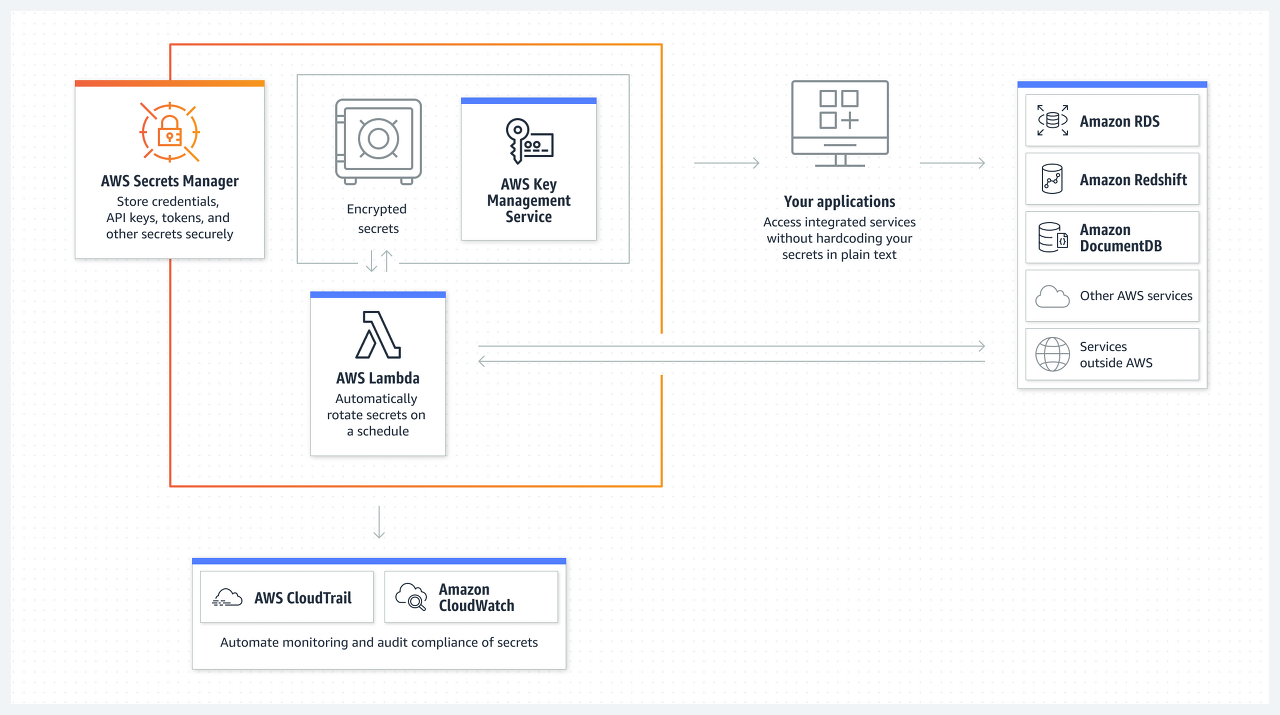

비밀을 안전하게 저장, 교체 및 검색할 수 있다. AWS Key Management Service(KMS)를 사용하여 암호화되므로 중요한 데이터가 보호된다

- 세분화 액세스 제어

세분화된 권한을 정의하여 AWS Identity and Access Management(IAM) 정책을 사용하여 특정 비밀에 엑세스하거나 수정할 수 있는 사람을 제어할 수 있다. 이렇게 하면 승인된 사용자와 애플리케이션만 중요한 정보에 엑세스할 수 있다.

- 자동화된 암호 교체

Secrets Manager는 암호 자동 교체를 지원하므로 정기적으로 액세스 자격 증명을 변경하여 강력한 보안 태세를 유지

- 감사 및 모니터링

Secrets Manager는 암호 자동 교체를 지원하므로 정기적으로 액세스 자격 증명을 변경하여 강력한 보안 유지

- 다른 AWS 서비스와의 통합

Secrets Manager는 AWS CloudTrail과 통합되어 비밀에 대한 액세스를 모니터링하고 기록할 수 있다.

- 교차 계정 액세스

AWS 계정에서 암호를 공유할 수 있으므로 다중 계정 환경에서 공유 리소스에 대한 액세스를 보다 쉽게 관리하고 유지할 수 있다.

- 프로그래밍 방식으로 암호에 액세스

AWS SDK CLI 또는 API를 사용하여 프로그래밍 방식으로 암호에 엑세스할 수 있다.

너무 어려운 방식으로 설명이 되어있어 간단히 정리해보는 시간

기존의 데이터 베이스 접근 방법은

데이터베이스의 주소, 아이디, 비밀번호를 통해 접근하였다.

→ 일종의 홈페이지 로그인 개념

만약 데이터베이스의 주소가 유출 된다면?!?!

→ 처리가 쉽지않다…

여기서 시크릿 매니저는 마치 브라우저나 아이클라우드처럼 중간에 비밀번호를 가지고 데이터를 가져올 수 있도록 도와주는 서비스!

아이클라우드에서 비밀 번호를 가져오는 것처럼 가져오면 된당!