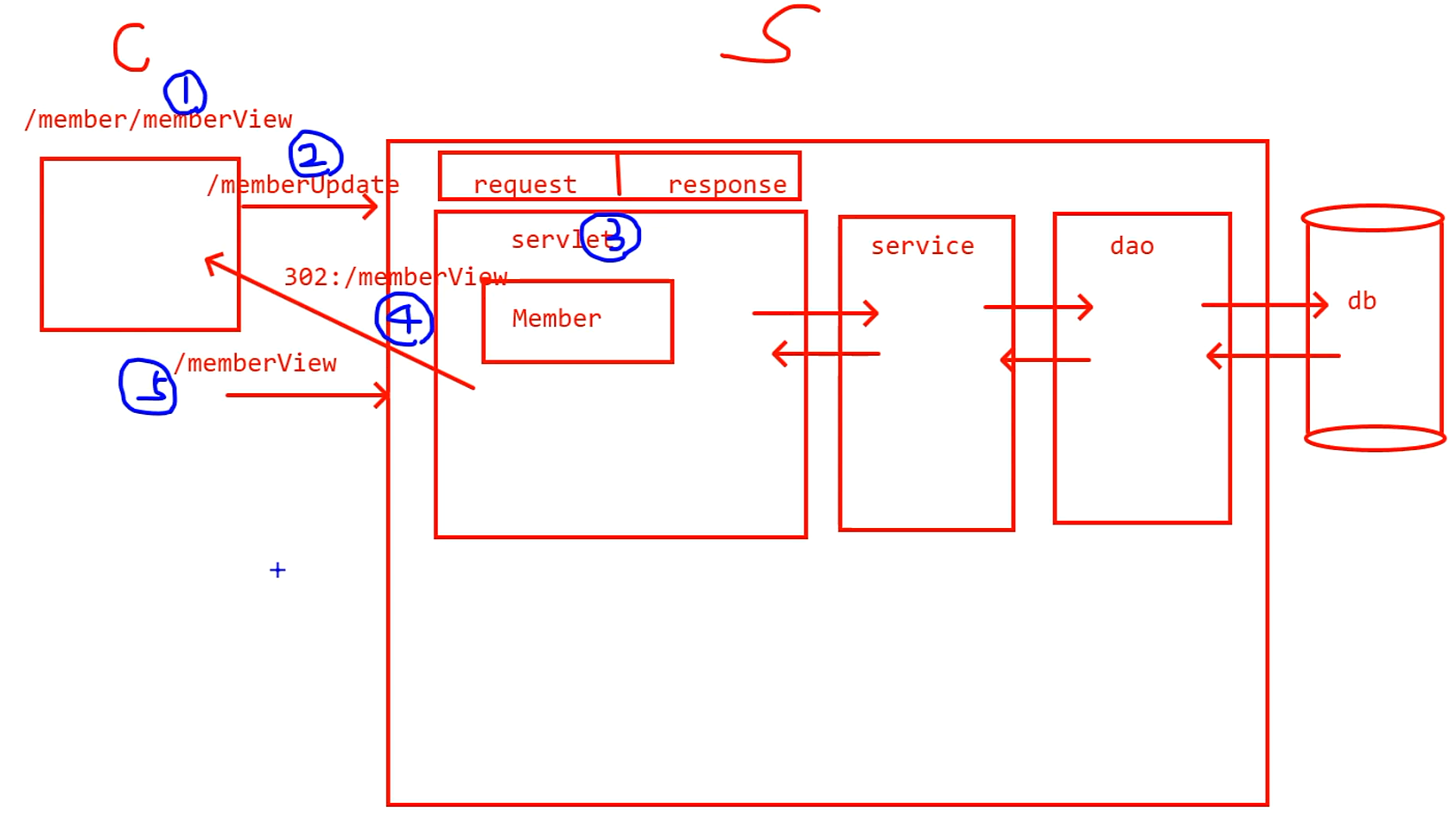

update process

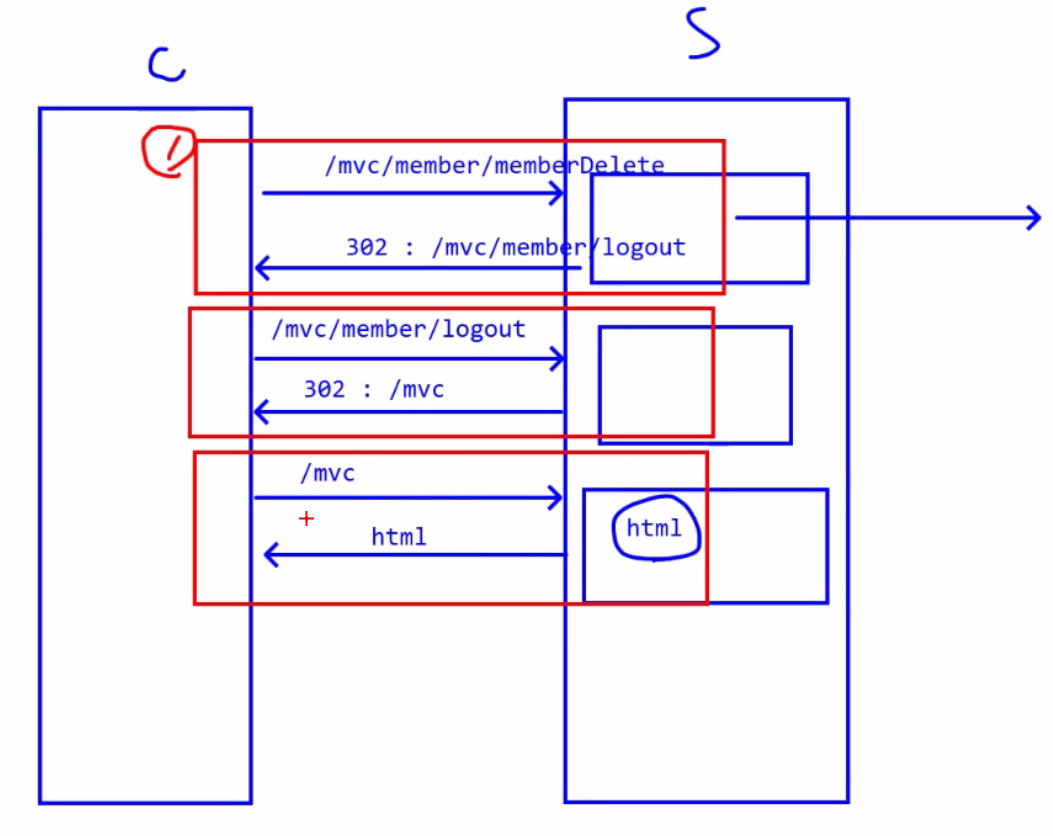

delete process

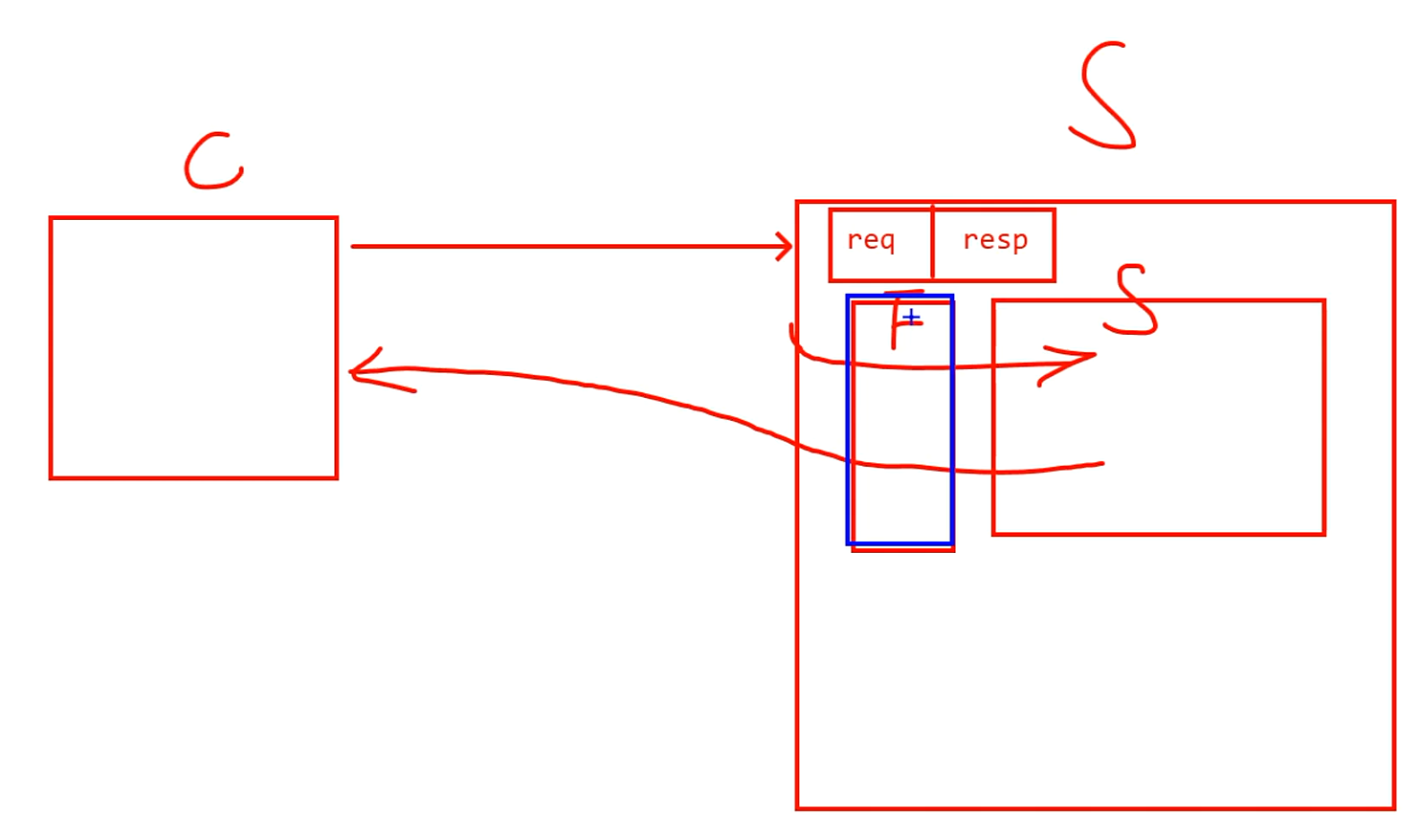

forward | redirect

forward : 하나의 요청안에서 jsp라든지 다른곳으로 이동

redirect : 다시요청하게끔 새로운 요청을 만들어냄

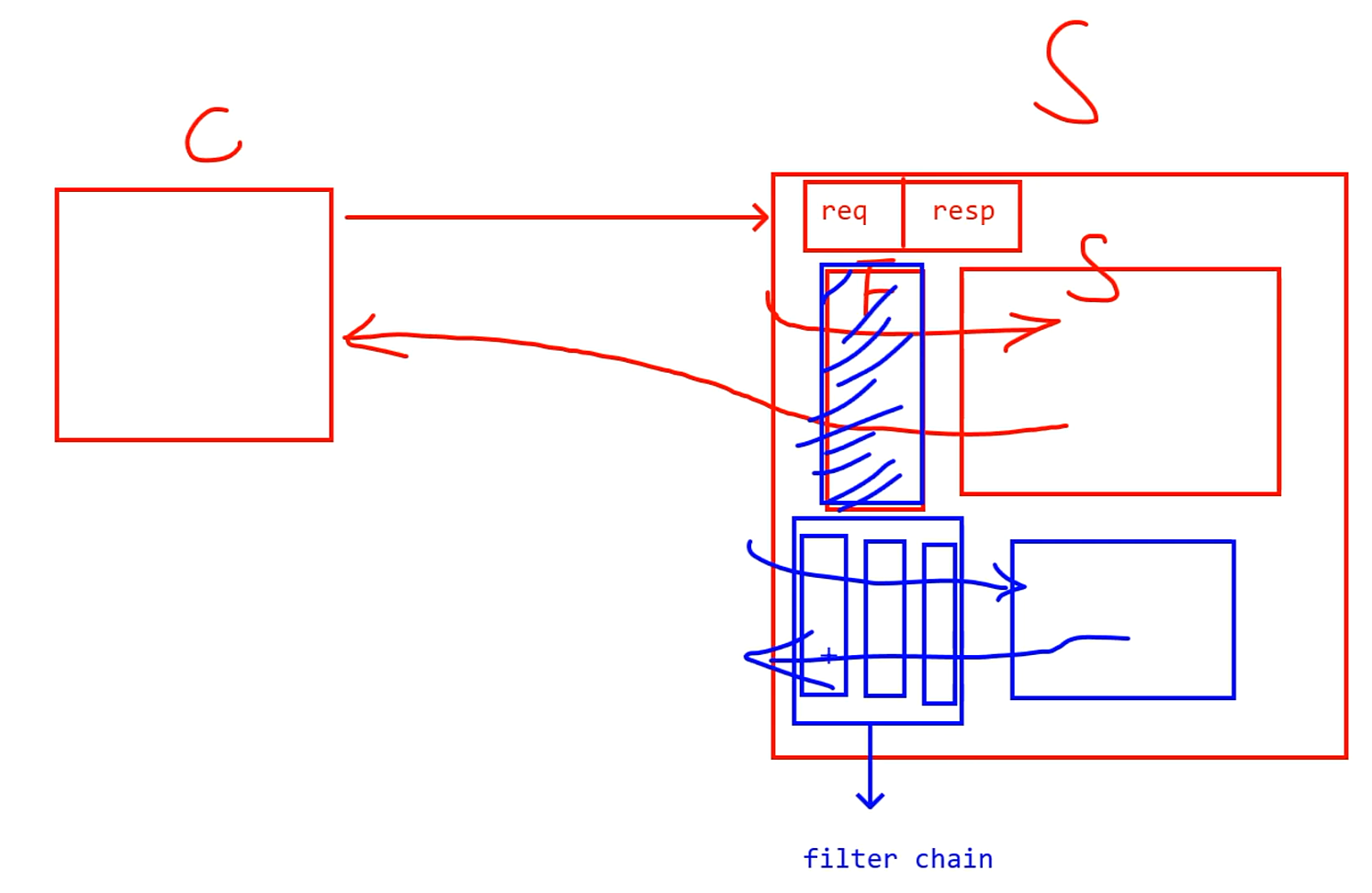

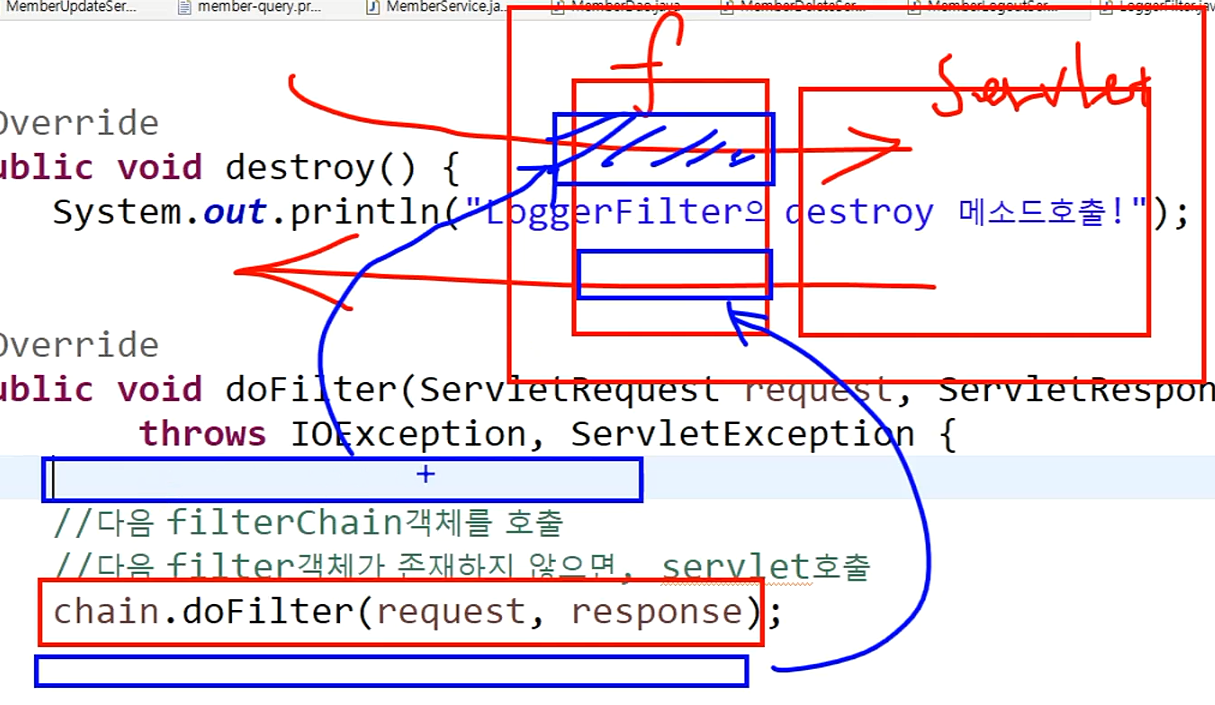

filter : servlet보다 먼저 실행되고, 응답메세지 보내기 직전에 한번더 실행됨

filter chain : 필터가 여러개 모인 것

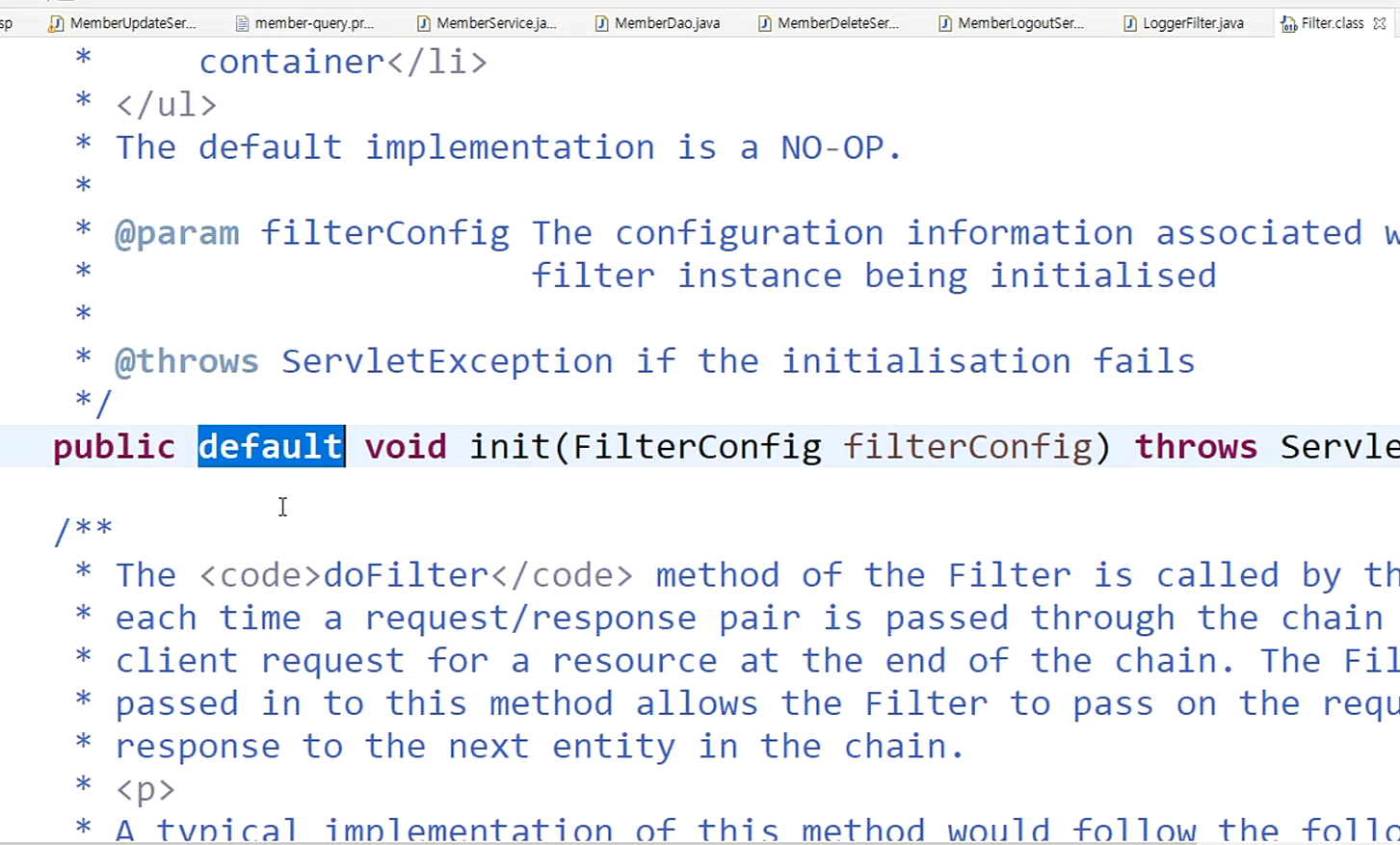

interface에 있는 추상메서드는 구현을 해야하지만, default메서드는 구현안해도 된다.

servlet가기전에 실행시키고 싶다 -> dofilter 이전에 작성

servlet간 후에 실행시키고 싶다 -> dofilter 이후에 작성

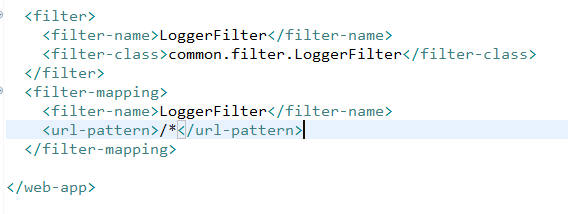

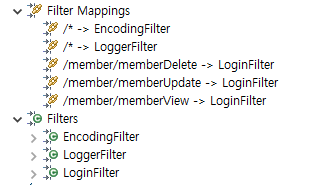

모든요청에 필터를 먼저 실행시켜주세요 : /*

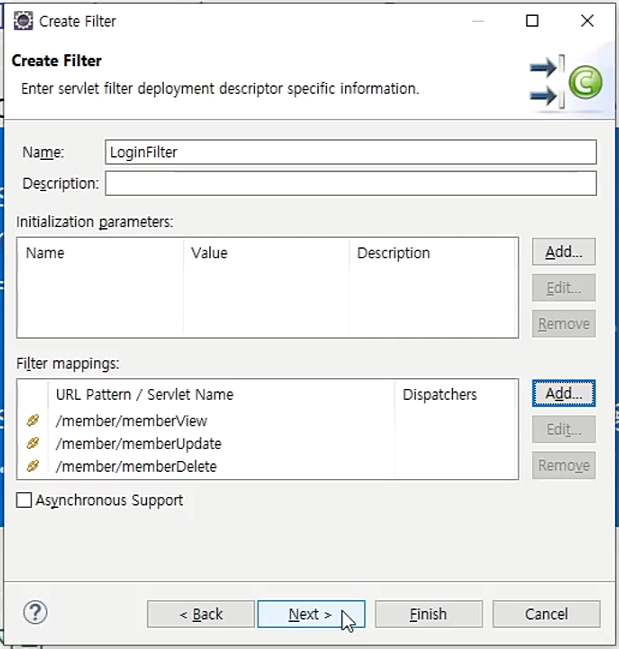

url패턴은 여러개 등록가능

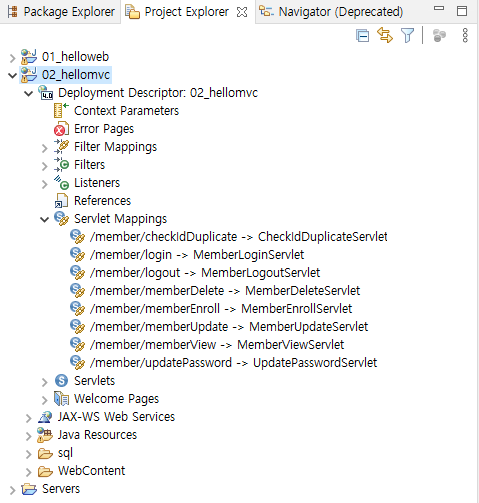

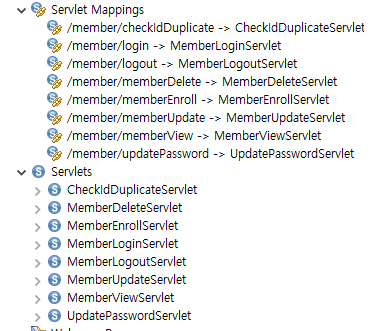

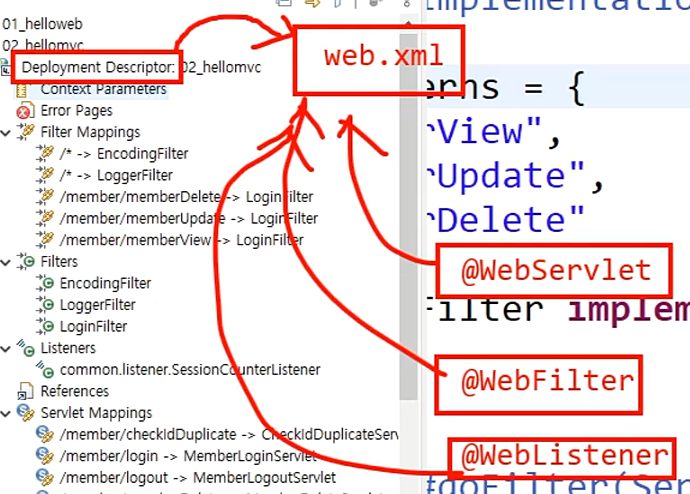

project explorer의 유용한 기능 : 등록된 url 패턴 다나옴

등록된 servlet도 다나옴

filter | filter mapping도 다나옴

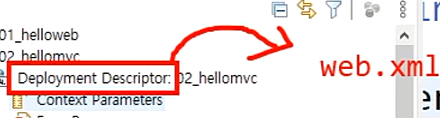

web.xml : 대문과 같은 역할. WAS는 web.xml을 기반으로 웹 어플리케이션을 준비함

어노테이션으로 작성된 클래스들이 알아서 web.xml에 등록되는 것임. 그러니까 정보가 나오는것!!

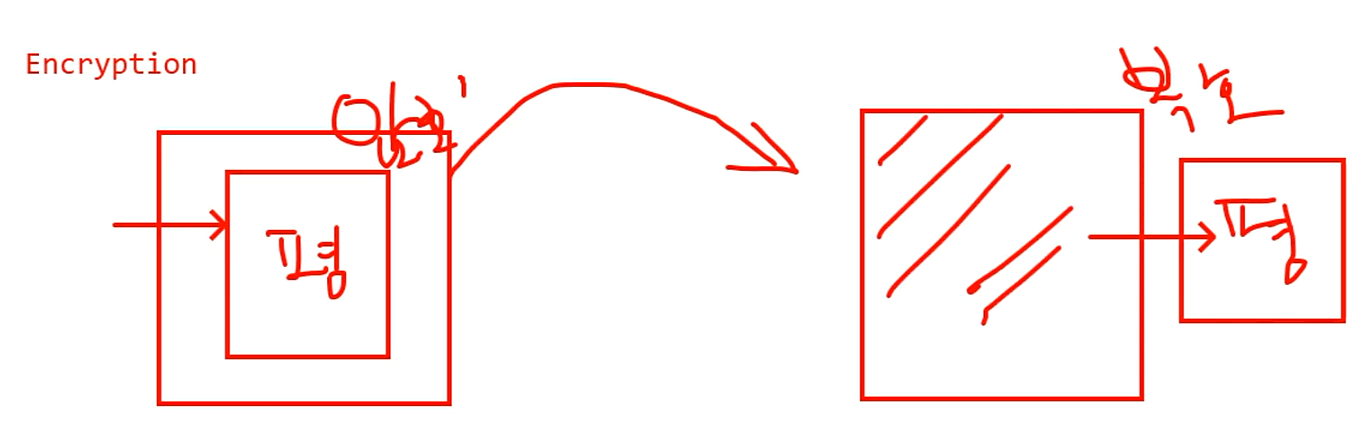

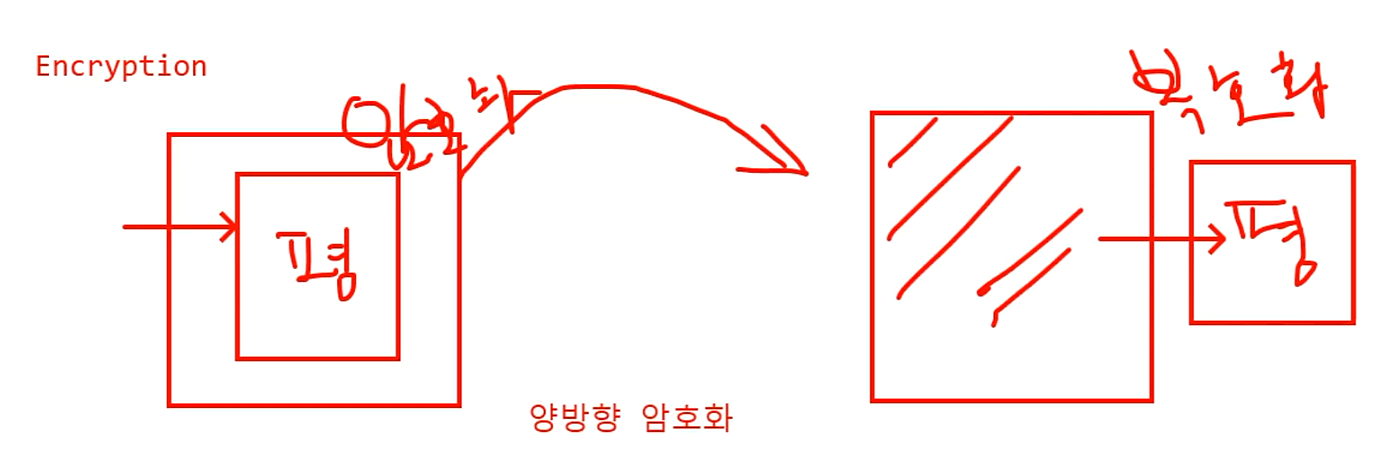

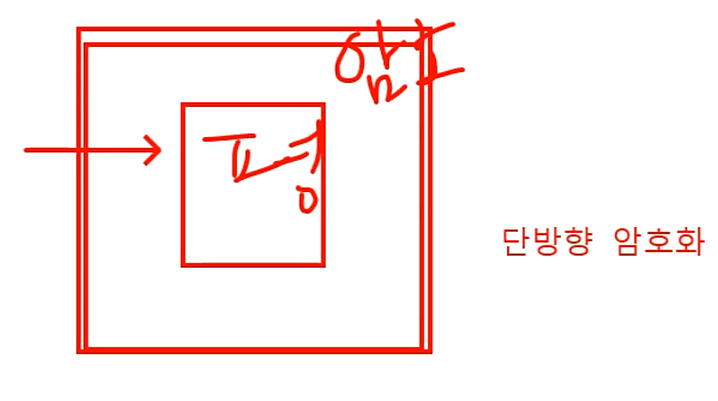

암호화 : 원문을 바로 해석할 수 없게 일련의 처리를 하는 것

암호화 <-> 복호화 : 암호화된 평문을 다시 평문으로 처리

양방향 암호화 : 암호처리가 된 코드가 다시 복호처리가 가능한 것

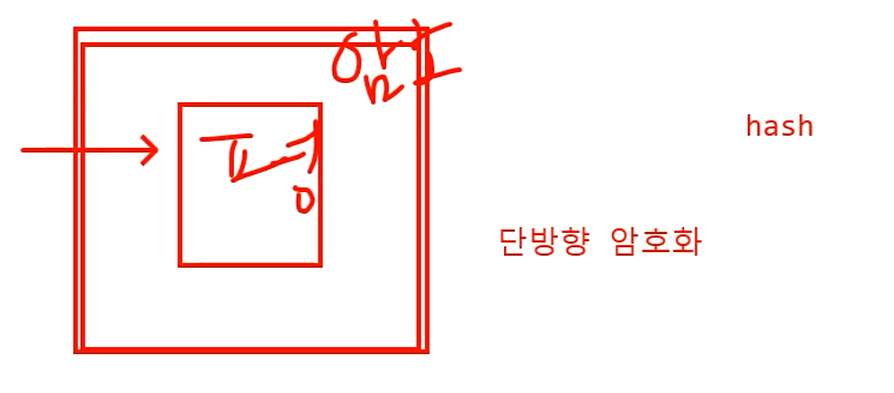

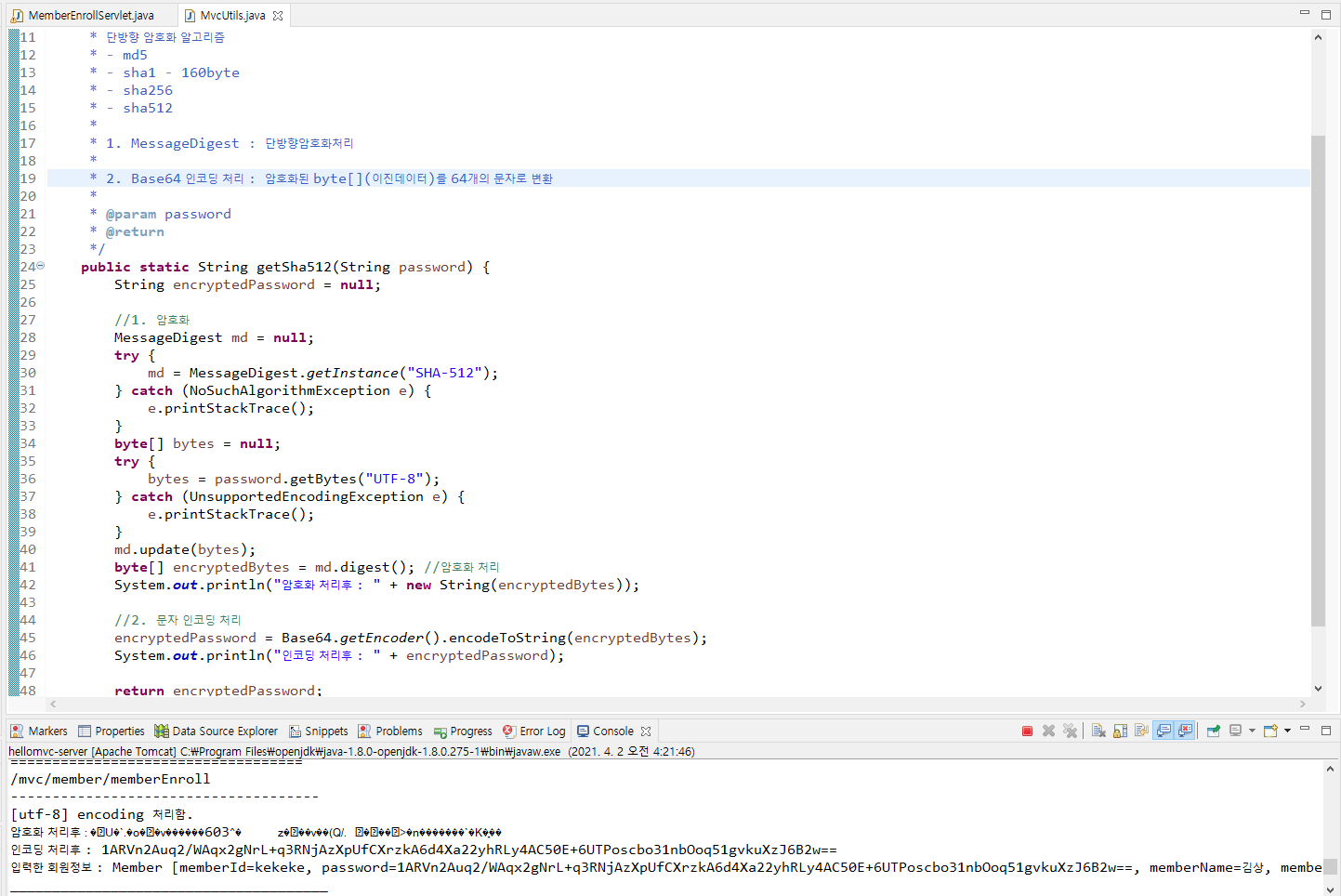

단방향 암호화 : 다시 복호화가 불가능한 것.

이때 사용한 알고리즘, 결과물을 해쉬라고 함. hash : 특정 알고리즘을 통해 나온 결과

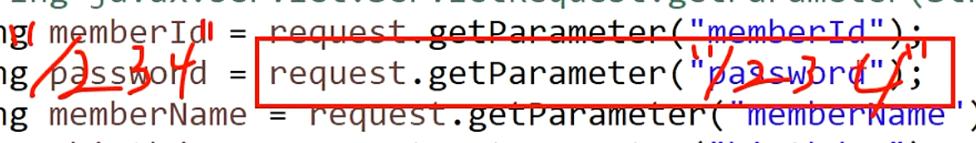

평문 : 사용자가 입력한 값 그대로

암호화

인코딩 처리후 : 에 있는 ==는 패딩값임. 남는자리 채워주는용!

base64 : 영문대문자26개 + 영문소문자26개 + 숫자10개 + (기호'+'1개) + (기호'/'1개)

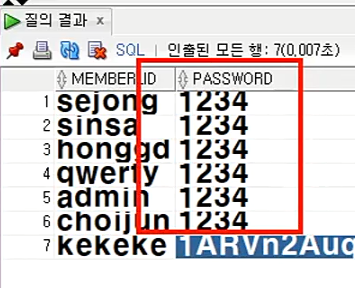

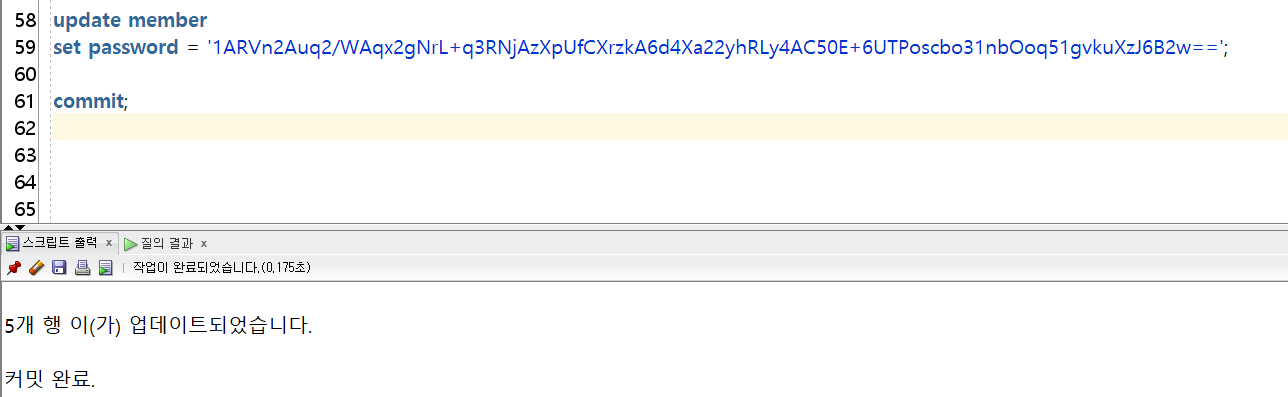

암호화처리이후 기존회원들의 비밀번호는 암호화가 안되있어서 로그인이 불가한 현상 발생

비밀번호를 전부 1234의 암호화한 값(해쉬값)으로 바꿔줘서 임시로 문제해결!

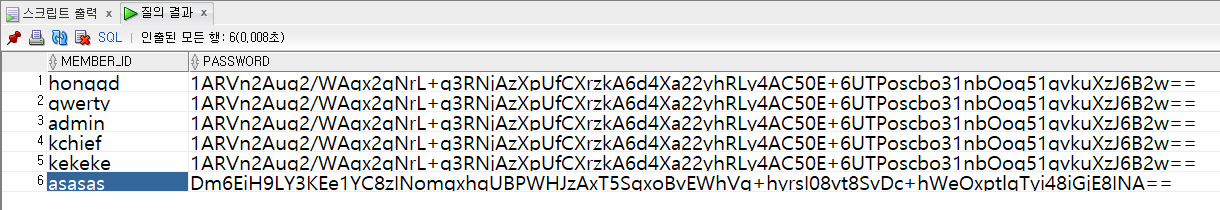

TEST : 비밀번호를 한자리만 다르게 회원가입하면 알고리즘에의해 암호화한 값이 규칙성을 보일까?(1234 | 1235)

결과는 NO! 비밀번호 한자리 다를뿐인데 아예다른 값을 나타냄 -> 규칙파악해서 암호알아내는 역추적 불가!

alt + shift + r : 같은 이름 찾아서 모두바꿀때 단어에 커서놓고 누르기